Glupteba マルウェア亜種の分析例

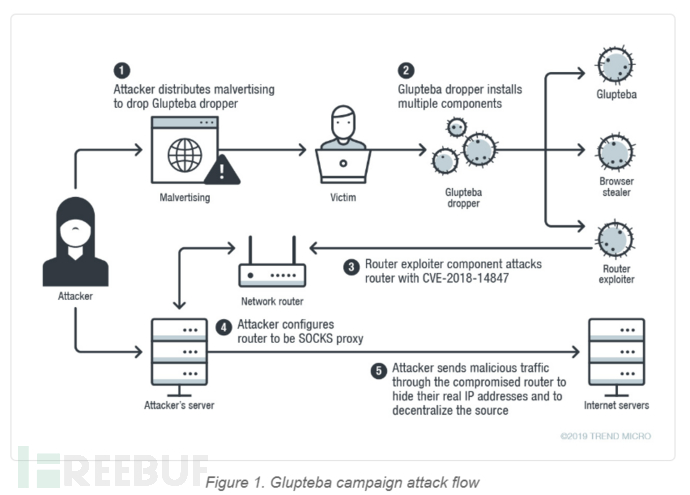

最近、マルウェア「gluteba」によるサイバー攻撃が発見されました。これは、「windigo」と呼ばれる攻撃キャンペーンで発見され、脆弱性を介して Windows ユーザーに拡散した古いマルウェアです。

2018 年、あるセキュリティ会社は、Glupteba が Windigo とは独立して行動し、インストールごとに課金するアドウェア サービスに移行したと報告しました。 Glupteba のアクティビティには、プロキシ サービスの提供、マイニング アクティビティの脆弱性の悪用など、さまざまな目的があります。

最近発見された Glupteba の亜種を調査した結果、Glupteba マルウェアの外部に文書化されていない 2 つのコンポーネントを発見しました:

1. ブラウザから機密データを盗むことができるブラウザ盗用プログラム。閲覧履歴、Web サイトの Cookie、アカウント名、パスワードなどの情報をリモート サーバーに送信します。

2. CVE-2018-14847 脆弱性を利用して、ローカル ネットワーク内の Mikrotik ルーターを攻撃します。盗んだ管理者の資格情報をサーバーにアップロードします。ルーターは代理リレーとして使用されます。

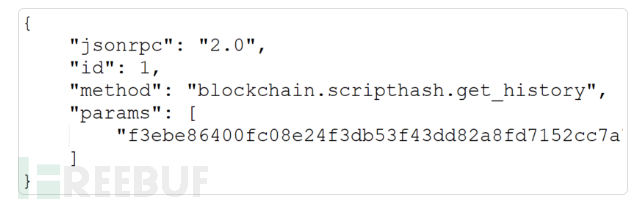

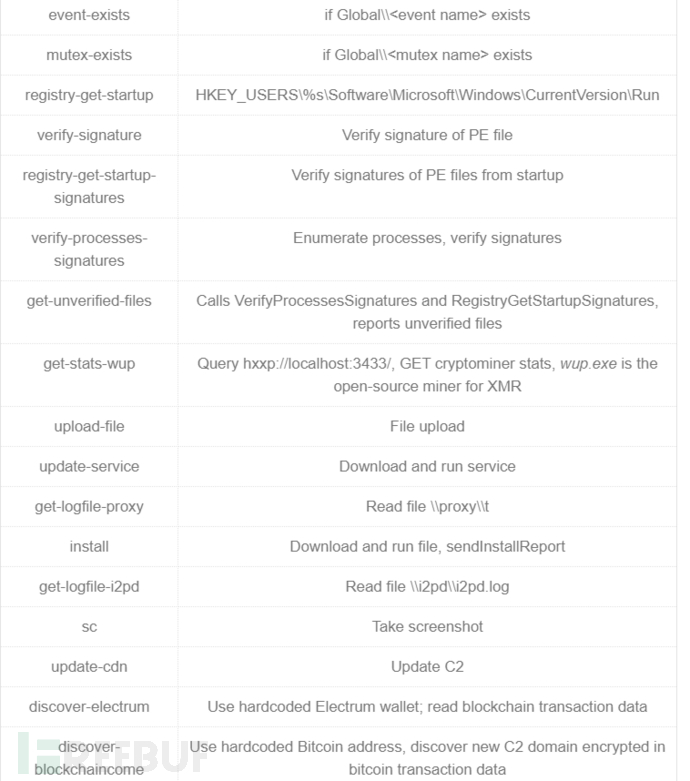

さらに、Glupteba では、ビットコイン トランザクションを使用して最新の C&C ドメイン名を取得できることも発見しました。この機能については次のセクションで詳しく説明します。マルウェア開発者は今もソフトウェアを改良し、プロキシ ネットワークを IoT デバイスに拡張しようと取り組んでいます。

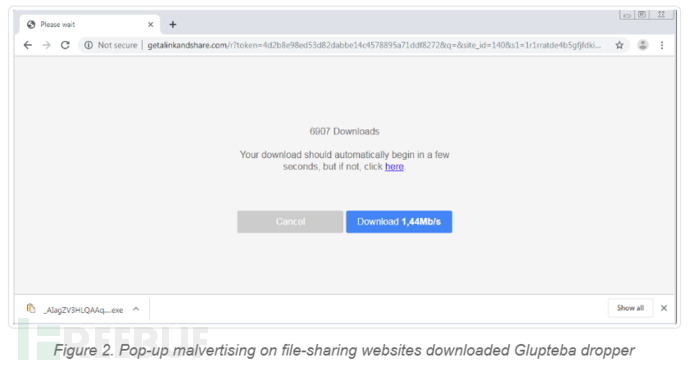

Glupteba ダウンロード分析

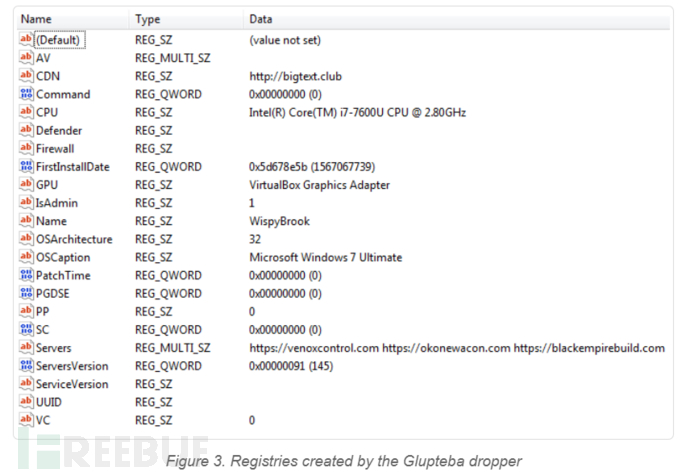

sendparentprocesss 関数は、レジストリから machine_guid を取得し、ファイル名、pid、および親プロセスの名前からディストリビュータ ID とアクティビティ ID を取得します。プログラムは、AES 暗号化アルゴリズムを使用して POST リクエストに情報を埋め込み、C&C サーバーにアップロードします。

challenge=e94e354daf5f48ca&cloudnet_file=1&cloudnet_process=1&lcommand=0&mrt=1&pgdse=0&sb=1&sc=0&uuid=&version=145&wup_process=1&wupv=0.

コンポーネントがポート 8291 でリッスンしているデバイスに正常に接続すると、CVE-2018-14847 脆弱性を悪用してデバイスを攻撃しようとします。これは、Mikrotik ルーターで使用される Routeros システムに影響します。これにより、攻撃者はパッチが適用されていないルーターから管理者の資格情報を取得できます。取得したアカウント名とパスワードはjsonオブジェクトに格納され、暗号化されてc&cサーバーに送信されます。

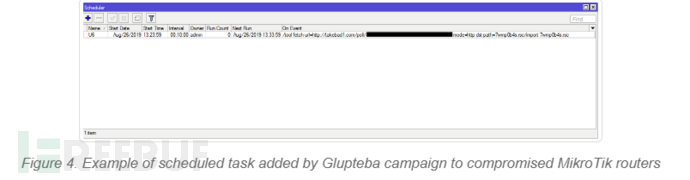

資格情報の取得に成功すると、ルーターのスケジューラにタスクが追加されます。スケジューラ タスクを追加するには、winbox プロトコルを使用する方法、ssh を使用する方法、または API を使用する方法の 3 つがあります。

ルーター トラフィック リレー

上記の設定後、ルーターは攻撃者がトラフィックを中継するための SOCKS プロキシになります。攻撃者は、サーバーに最初のリモート接続を Socks プロキシ経由でルーティングさせる可能性があります。このサーバー クエリは、現在の SOCKS プロキシ サーバーの IP アドレスを返します。このクエリは、おそらく SOCKS プロキシ サービスを監視するために繰り返し送信されます。

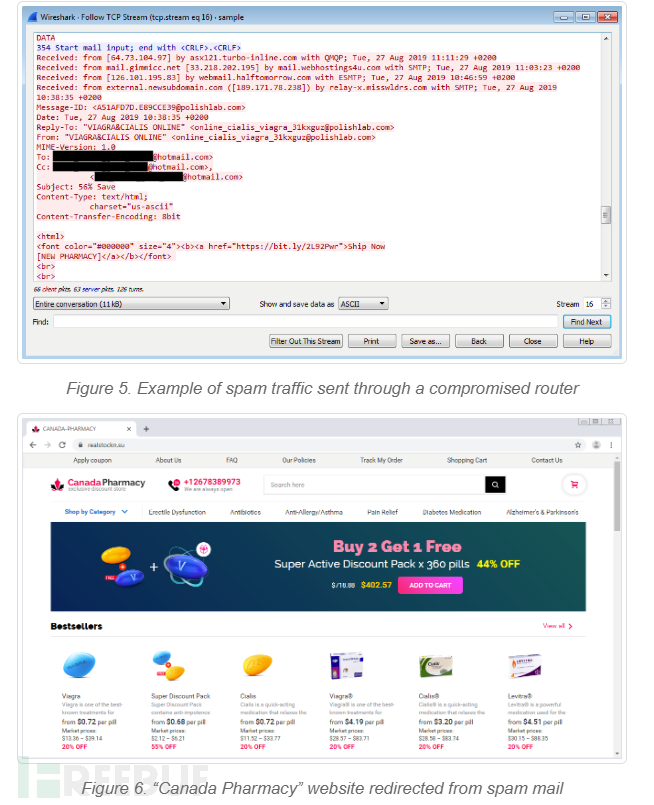

ルーターのステータスを最初に確認した後、プロキシの異なるサーバーに接続する 2 種類のトラフィックが存在します。 1 つ目はスパム トラフィックです。ルーターの Socks プロキシを使用して、リモート サーバーは複数の異なるメール サーバーから smtp に接続します。メール サーバーが接続を受け入れると、リモート サーバーはスパムの送信を開始します。

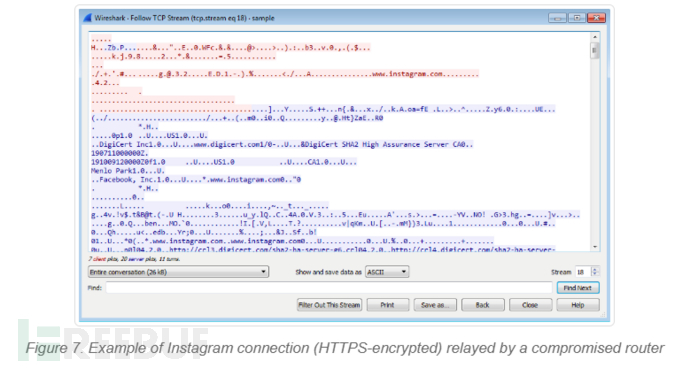

スパム トラフィックに加えて、Instagram に繰り返し接続する一連のリモート サーバーからの他のトラフィックもあります。トラフィックは HTTPS 暗号化によって保護されているため、これらの接続の正確な目的を判断することはできません。 Instagram に対するパスワード再利用攻撃である可能性があります。

スパム トラフィックに加えて、Instagram に繰り返し接続する一連のリモート サーバーからの他のトラフィックもあります。トラフィックは HTTPS 暗号化によって保護されているため、これらの接続の正確な目的を判断することはできません。 Instagram に対するパスワード再利用攻撃である可能性があります。

セキュリティに関するアドバイス

マルウェアは、ユーザーや企業に影響を及ぼす広範囲にわたる脅威です。ゲートウェイ、エンドポイント、ネットワーク、サーバーに至るまで、セキュリティに対する多層的なアプローチが重要です。

ほとんどの家庭用およびオフィス用デバイスはルーターに接続されているため、ルーターを設定する際にはセキュリティを優先する必要があります。ユーザーと企業は、脅威から保護するために適切なセキュリティ対策を採用できます。さらに、関連ツールを使用してホーム ネットワークと接続デバイスにセキュリティ層を追加し、セキュリティ防御をさらに強化します。

以上がGlupteba マルウェア亜種の分析例の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

Video Face Swap

完全無料の AI 顔交換ツールを使用して、あらゆるビデオの顔を簡単に交換できます。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7725

7725

15

15

1643

1643

14

14

1397

1397

52

52

1290

1290

25

25

1233

1233

29

29