トゥルラ組織とは何ですか?

Turla 組織の概要

Turla は、Snake、Uroburos、Waterbug、WhiteBear としても知られています。 2014 年に GData によって暴露された後、Kaspersky、Symantec、ESET はこの組織の追跡と分析を続けました。このグループが使用した悪意のあるファイルのコンパイル時期は、早ければ 2011 年まで遡る可能性があります。 2006 年に遡り、悪意のあるファイル Agent.BTZ がこの組織に関連していることが判明しました。この結論は、コードと機能の比較に基づいています。したがって、この組織は 2006 年から攻撃を開始していたと推測できます。

Turla チームは、ルートキット テクノロジを使用してコンピュータを監視し、データの盗難を実現します。この方法は、Windows の初期のバージョンで非常に実用的であり、コンピュータ内に効果的に隠れて、より高いアクセス許可を与えることができます。 Windows Vista 以降、Microsoft はサードパーティ製ドライバの読み込みプロセスに対する制御を強化し、通常にインストールする前に証明書とユーザーの同意を要求します。したがって、Turla 組織は、より複雑な侵入プロセスに目を向け、ルートキット キットを使用しないリモート コントロール ソフトウェアを埋め込んで情報を収集しましたが、これにより発見の可能性が高まりました。

Turla の攻撃対象は、政府機関、大使館、軍事機関、教育研究機関、製薬会社に及びます。当初は米国諜報機関への攻撃後に明らかにされました。この組織は近年、ドイツ外務省やフランスの軍事関連企業のサーバーを標的にし、大量の諜報情報を盗んでいる。

Turla 組織が使用したマルウェアを分析した結果、次の情報が要約されました。

1. マルウェアを作成するときに攻撃者が出力したデバッグ情報は英語ですが、母語ではありません。言語;

2. 攻撃者のインフラストラクチャはロシアから来ています;

3. 攻撃者が使用するデフォルト言語はロシア語です;

4. 同様の痕跡がエージェントにも現れました。 BTZ。

したがって、ロシア発の脅威攻撃組織に指定されます。

Turla 組織の侵入方法

Turla 組織が防衛設備を破壊する方法は、ソーシャル エンジニアリング手法を使用した銛攻撃と水飲み場攻撃です。

2.1 ソーシャル エンジニアリング攻撃

最初に発見された攻撃では、攻撃者は脆弱性のある PDF ファイルを使用し、電子メールで配信しました。ソーシャル エンジニアリング手法を使用して、ユーザーを誘導して PDF ファイルをクリックさせ、同僚や上司に転送させます。同時に、添付ファイルに「.SCR」拡張子を持つマルウェア インストーラーも存在し、インストール中に RAR ファイルを解放し、組み込みの通常の PDF ファイルを開きます。

通常の PDF ファイル

Fuying Lab が 4 月に公開した同様の攻撃手法を使用した伝染病攻撃に関する記事もあります。詳細な分析。

2.2 水飲み場攻撃

2010 年から 2016 年にかけて、この組織は常にブラウザを使用して、水飲み場攻撃やゼロデイ脆弱性などの攻撃を実行してきました。攻撃者は、下図で特定された悪意のある JavaScript スクリプトを攻撃 Web サイトに埋め込み、ユーザーが侵害された Web サイトにアクセスすると、JavaScript スクリプトが実行されます。

分類後、攻撃されたすべての Web サイトとその名前を取得しました:

上記の Web サイト サイトこれらのサイトにはJavaScriptコードが埋め込まれており、ユーザーがアクセスするとJavaScriptコードが実行され、ブラウザのプラグイン一覧や画面解像度などの情報を取得する機能がほとんどでした。同時に、Turla は攻撃を行う際に関心のあるユーザーを積極的に選択し、悪意のあるファイルを配信します。最も重要な形式は、偽の Adobe Flash インストール パッケージを使用してバックドアをインストールすることです。

Turla のより特徴的な攻撃方法は、Adobe を使用して攻撃と欺瞞を実行することです。この結果は、キャプチャの方向にも関係しています。かなりの数の政府 Web サイトは、構築後すぐに反復および更新されることはほとんどありません。より高度なアーキテクチャを使用して、多数の脆弱性を持つプラグインである Adobe Flash がこれらの Web サイトに深く統合されています。したがって、Adobe Flash 関連の攻撃は、関連する脅威を捕捉する上で欠かせません。

2.3 MITM トラフィックのハイジャックと改ざん

Turla 組織が攻撃を実行したとき、MITM (中間者攻撃) を通じて Adobe のネットワークをハイジャックし、ユーザーにシステムを置き換えさせました。最新のソフトウェアアップデートパッケージのダウンロード要求時、ユーザーのダウンロードコンテンツにより、ユーザーが気づかないうちにマルウェアがダウンロードされ、対象ホストの制御が完了します。ただし、このアプローチではコア ルーティングへのアクセスを取得する必要があり、企業または政府の重要なノードでのハッキングが必要になる場合があります。

ただし、ユーザー側で観察される攻撃プロセスは非常に単純です。たとえば、ユーザーは Adobe に属し、Adobe のサブドメインである http://admdownload.adobe.com のリンクにアクセスします。 / bin /live/flashplayer27_xa_install.exe、このリンクを通じて Turla 悪意のあるファイルをダウンロードしますが、リクエストの http ヘッダーのリファラー フィールドは次のように変更されます:

http://get.adobe.com/flashplayer/download/?installer=Flash_Player,这个地址与正常下载Adobe的域名相同,协议不同。分析认为,这里是为了绕过Adobe检测机制而插入的referer信息,以便于能够正常访问到admdownload.adobe.com。

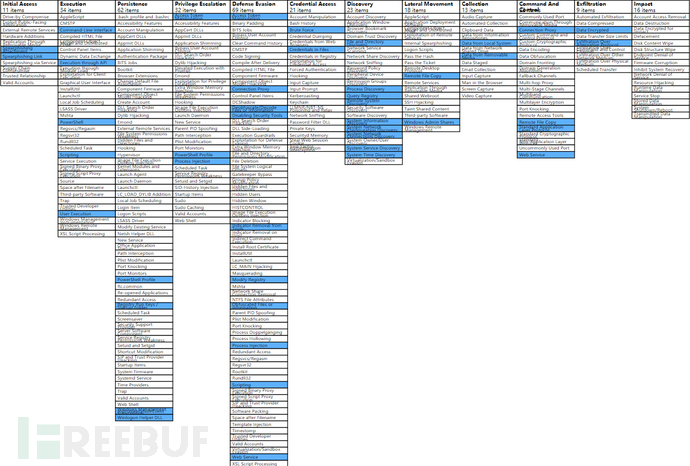

Turla攻击技术梳理

ATT&CK矩阵

Turla组织常用RAT简析

在侵入内部网络后,Turla组织会对目标进行筛选,挑选出感兴趣的,具有高价值信息的目标,并在感染设备上投放恶意软件。从2011年起至今,Turla被发现针对Windows、Linux、MacOS平台均开发了对应的恶意软件,持续窃取机密信息。

4.1 第一阶段后门——The Epic

该后门会对环境进行检测和处理,通过识别一些网络监测工具来判断是否可以执行,包括:tcpdump.exe、windump.exe、ethereal.exe、wireshark.exe、dsniff.exe。在与C2进行通信则采用了HTTP协议,通过对

バックドアは ID を使用して被害者をマークし、初めて通信するときに、コンピュータ情報を含むデータ パケットを C2 に送信し、暗号化アルゴリズムを使用して送信されたコンテンツを暗号化しますが、攻撃者はキーもこの方法で送信されるため、トラフィックを復号して分析できます。

Turla 組織が、返された情報に基づいてターゲットがさらなる攻撃に値すると判断すると、攻撃者はターゲット デバイスに第 2 段階のバックドアを展開します。第 1 段階のバックドアは、Turla 組織による攻撃テストとして理解でき、この方法により、無関係なデバイスへのウロブロスのダウンロードを効果的に回避し、暴露のリスクを軽減できます。

4.2 第 2 段階のバックドア - Uroburos

Uroburos は最も有名なバックドアで、Turla が最初に発見されたとき、それは侵害されたデバイスから抽出されたルートキット バックドアでした。攻撃のステルス性と効率性を確保するために、攻撃者はバックドアの使用中に暗号化された仮想ファイル システムも使用しました。

Uroburos は、サービスを作成することで、システムに常駐し続けることができます。次のキー値情報はレジストリにあります:

HKLM\System\CurrentControlSet\Services\Ultra3

ウロブロスの主な機能は以下のとおりです。

l キー関数フック

l 仮想ファイルシステムの復号化

l Ring3 層の挿入

l l C&C 通信

l パケット キャプチャ

インライン フック

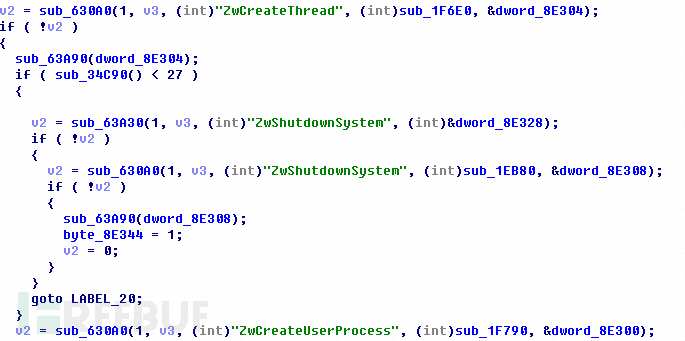

Uroburos はインライン フックを使用して、次のような主要な関数を変更します。

ZwQueryKey()、ZwEnumerateKey ( )、ZwCreateKey()、および ZwSaveKey() 関数フックは、レジストリに追加された永続キーを非表示にするために使用されます。

ZwReadFile() 関数フックは、それ自体のファイルを非表示にします。

ZwQuerySystemInformation() 関数フックは、ドライバー オブジェクトを非表示にするためのものです。

ZwTerminateProcess() 関数フックは、動作が停止したときに環境をクリーンアップし、ブルー スクリーンなどの問題を回避します。

ObOpenObjectByName() 関数をフックして、仮想ファイル システムを非表示にします。

フック関数リストの一部

ファイル システムの復号化

Uroburos は、さまざまな状況に適応するために、NTFS と FAT32 の 2 つの仮想ファイル システムを提供します。攻撃者は、この仮想ファイル システムを介して、盗んだデータやハッキング ツール、システム内に出力する必要がある実行ログ情報をデバイスに保存することができ、カーネル機能をフックすることで、ウイルス対策ソフトウェアが仮想ファイル システムを見つけることも防止できます。これにより隠蔽性が向上すると同時に、システムディスクを占有しないため、ユーザー側の認識はほぼゼロになります。

仮想ファイル システムは CAST-128 を使用して暗号化されています。キーはドライバー ファイルにハードコーディングされており、ドライバーがマウントされて実行されるときに復号化されます。復号化後、.bat スクリプトはファイルに保存されますnet コマンドを使用してイントラネット マシンを検出し、横方向の移動に使用する LAN 内のマシンに関する基本情報を取得します。

ファイル システムにはキュー ファイルもあります。各キュー ファイルには、uid、タイプ、タイムスタンプ、ペイロードが含まれています。ペイロードには復号化用のキーも含まれています。他のファイル キャプチャ レコードを分析すると、構成ファイルや他の種類のファイルも含まれている可能性があることがわかります。

データ パケット キャプチャ

Uroburos は、トラフィックのキャプチャ、データ パケットの変更、インターセプトをサポートしています。 HTTP、ICMP、および SMTP プロトコル トラフィックを処理でき、名前付きパイプを通じてアプリケーション層の送信情報を取得できます。

同時に、攻撃者は、トラフィックを処理するための新しいプロトコルと新しい方法を追加するためのインターフェイスを予約し、仮想ファイル システムに含まれるファイルを更新することで継続的な攻撃の目的を達成します。

C&C通信

ウロブロスは、tcp、enc、np、reliable、frag、udp、m2d、doms、t2m、domcの通信方式を提供します。コードでは、np、reliable、frag、enc、m2b、および m2d が NamedPipe を介して通信していることがわかります。 tcp と udp はどちらも、通信のためにドライバー層でデータ パケットを構築します。

4.3 第 2 段階のバックドア - Carbon

攻撃者は、侵入の初期段階でターゲットの価値を判断し、攻撃者の興味を惹いた後、Carbon バックドアを埋め込みます。デバイス。 Carbon は、さまざまなプラグインを置き換えることで対応する機能を実現するモジュール式ツールです。

初期にキャプチャされた Carbon サンプルでは、そのプラグイン モジュールはリソース セクションに配置されていました。最も重要なモジュールは、carbon_system.dll という名前のモジュールで、これには ModuleStart と ModuleStop という 2 つのエクスポート関数があります。 ModuleStart 関数では、異なるモジュール ユニットを区別するために複数のミューテックスが作成され、実行中に生成されるデバッグ情報を記録するために System\\ ディレクトリにログ ファイルが作成されます。

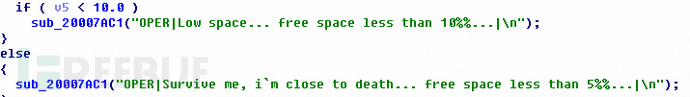

carbon_system.dll は、メインの機能モジュールとして、他のモジュール間の通信用の Windows 名前付きパイプを作成し、他の機能モジュールが取得した情報を受け取り、ファイルに書き込み、アップロードを待ちます。 Carbon_system.dll は、GetDiskFreeSpaceExA を通じてディスク情報を取得してディスクの使用状況を監視し、ディスクがいっぱいになると、攻撃者に通知するためにログ ファイルに「ヘルプ情報」を書き込み、アップロードします。

carbon_system.dll は、LoadLibrary を通じて他のモジュールを呼び出し、start 関数を呼び出して起動し、起動時間、モジュール名、その他の情報をログに記録します。

また、現在のデバイス上で実行されているプロセス情報を収集し、プロセスの変更を監視し、プロセス情報をログ ファイルに記録します。同様に、パイプは依然としてデータ送信に使用されます。

carbon はタスクを実行するときに、構成ファイルから特定のタスク情報を読み取ります:

task_id | task_filepath | task_config_filepath | task_result_filepath | task_log_filepath | [execution_mode | username |password]

各タスクには独自の独立した ID 番号があり、追加のパラメータを使用して実行モードとメソッドを指定します。

carbon_system.dll は制御端末のようなものです。体系的に開発された攻撃キットです。モジュールを自由に追加または削除できます。対応するエクスポート関数を提供するだけで呼び出せます。また、carbon_system. dll は監視を通過します。さまざまなモジュールによって生成されたログ情報は、コマンドが正常に実行されたかどうかを判断するために使用されます。これにより、攻撃者のアクティビティもある程度隠蔽されます。

さらに、Turla は、x64 環境で使用するために、carbon_system.dll の 64 ビット バージョンも提供します。 Cobra は、Turla が 64 ビット バージョンで削除しなかった PDB 情報で確認できるプロジェクト名です。

f:\Workshop\Projects\cobra\carbon_system\x64\Release\carbon_system.pdb

ただし、x86 バージョンでは PDB 情報が見つかりませんでした。コンパイルが完了すると、攻撃者 x64 版では操作はなく、carbon_system のローダー ファイルに直接パッケージ化されます。

4.4 第 2 段階のバックドア - Carbon の他のバージョン

Carbon v3.51 とセクション 4.3 で説明した初期バージョンの違いは通信部分にあります。 http リクエストを通じて C2 と対話し、www.yahoo.com、www.bbc.com、www.google.com などのドメイン名をランダムに入力して自身のトラフィックを隠します ダウンロードおよび取得した情報の一部は保存されます\\\\.\\IdeDrive1\\\\Results\\result.txt ファイル内。ここで説明する \\\\.\\IdeDrive1\\\\ ディレクトリは、仮想ファイル システム内のディレクトリです。

このバージョンでは、情報送信時のデータ量を削減するために、攻撃者はディスク ファイルの監視機能を削除し、感染デバイスのストレージ状態を報告しなくなりました。実行中のプロセスの取得は、tcpdump.exe、windump.exe、windump.exe、wireshark.exe、wireshark.exe、および snoop.exe に集中します。このようなプロセスが検出されると、ログが記録されて返されます。

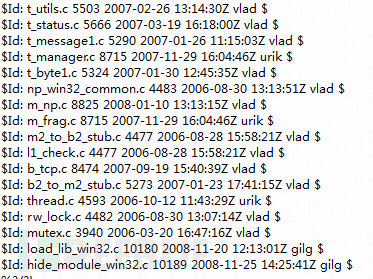

一部のデバッグ情報は、カーボン モジュールの v3.61 バージョンで見つかりますが、これは異なります。驚くべきことは、今回はデバッグ情報が x86 アーキテクチャの悪意のあるファイルに保持されており、駆除されていないことです:

4.5 第 2 段階バックドア - Mosquito

バックドアのローダー部分は、まず自己復号化を実行してコードを取得します。復号化されたコードを例として、関数名のハッシュ値を計算して、呼び出される関数のアドレスを見つけます。これら 2 つの関数は暗号化されて保存されておらず、IDA などのツールを通じてコードを直接見ることができます (自己復号化関数は sub_5711E0、ハッシュ計算関数は sub_570E10)。関数のインポートが完了したら、独自のファイルからデータを読み取り、復号化します。復号化関数は sub_56D480 です。復号化後、2 つの PE ファイルが作成され、ディスクに書き込まれます。

ログの内容は、%APPDATA%\Roaming\kb6867.bin ファイルに書き込まれます。

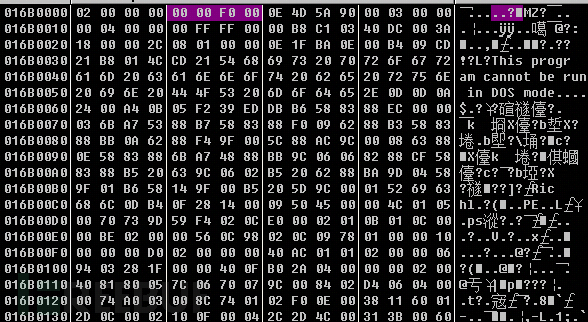

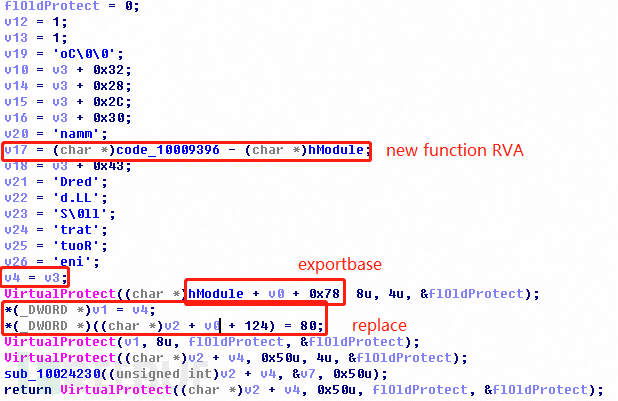

リリースされたファイルには、ローダーを通じてロードされるメインのバックドア プログラムが含まれています。実行中に、EAT テーブルが変更されてエクスポート用の関数が追加され、元のエクスポート テーブルが変更されます。

置換された関数は、まず暗号化されたライブラリ ファイル名と関数名を復号化し、動的ロードを通じて関数アドレスを取得し、\\ という名前のファイルを作成します。 ms32loc 名前付きパイプを使用してスレッドを作成し、他のプロセスが接続するのを待ちます。このバックドアは、レジストリ キーを設定することによって、いくつかの基本的な構成情報を書き込みます。レジストリに情報を記録するときは、パス HKCU\Software\Microsoft\[dllname] を使用し、対応する情報を入力してください

4.6 第 2 段階のバックドア - Javascript バックドア

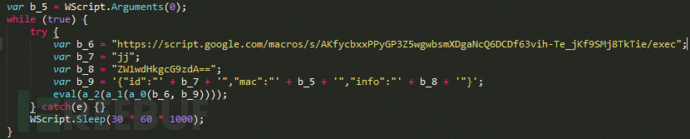

最初の JavaScript は Mosquito バックドアを置き換えるために使用され、偽の Adobe Flash Player インストール パッケージを使用してインストールされます。

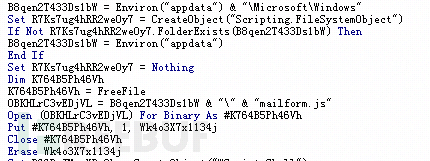

4.7 第 2 段階のバックドア - KopiLuwak

このバックドアはドキュメントを通じて拡散し、マクロを使用して攻撃します。マクロ コードでは、デバッグにより、最初のコードが XOR アルゴリズムを通じてデータを復号化していることがわかります。最終データは mailform.js ファイルに書き込まれ、リリースされたファイルは %APPDATA%\Microsoft\Windows パスに保存されます。

mailform.js ファイルを実行して、次のファイルを渡します。パラメータ NPEfpRZ4aqnh2YuGwQd0、このパラメータは R** キーで、組み込みデータの復号化を担当します。復号化後も JavaScript ファイルのままであり、これが KopiLuwak バックドアです。

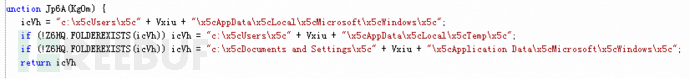

さまざまなシステム バージョンに応じて、独自のファイルをさまざまなフォルダーに移動します:

c:\Users\

c:\Users\

c:\Users\

c:\Documents and Settings\

レジストリ HKEY_CURRENT_USER\software\microsoft\windows\ccurrentversion\run\ を設定して永続化を完了します。キー値は wscript.exe mailform.js "NPEfpRZ4aqnh2YuGwQd0" です。

cmd.exe を通じて次のコマンドを実行し、結果を mailform.js と同じディレクトリにある ~dat.tmp ファイルに書き込み、R** アルゴリズムを使用して結果を暗号化します。キーは次のとおりです。 「2f532d6baec3d0ec7b1f98aed4774843 」、暗号化後に元のファイルを削除します:

systeminfo

net view

net view /domain

tasklist /v

gpresult / z

netstat -nao

ipconfig /all

arp -a

ネットシェア

ネット使用

ネット ユーザー

ネット ユーザー管理者

ネット ユーザー /ドメイン

ネット ユーザー管理者/ドメイン

set

dir %systemdrive %Users* .*

dir %userprofile%AppDataRoamingMicrosoftWindowsRecent*.*

dir %userprofile�sktop*.*

tasklist /fi “modules eq wow64.dll”

tasklist /fi "modules ne wow64.dll"

dir "%programfiles(x86)%"

dir "%programfiles%"

dir % appdata%

バックドアには 2 つの組み込みアドレスがあります: http://soligro.com/wp-includes/pomo/db.php、http://belcollegium.org/wp-admin/includes/class -wp-upload -plugins-list-table.php, 通信に使用されます。パスから、2 番目の Web サイトが WordPress を使用しており、C2 ホスティングのために攻撃者によって侵害されたことが推測できます。

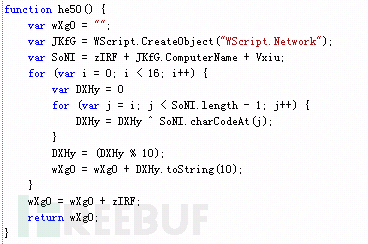

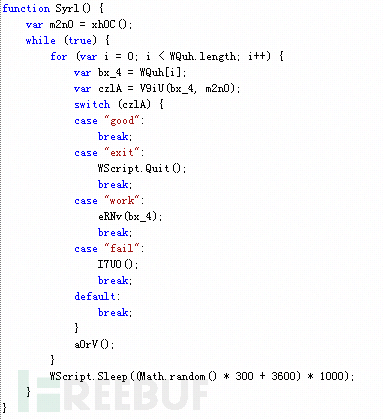

POST メソッドを使用して、前述の暗号化されたデータをこれら 2 つの Web サイトのいずれかに送信します。送信される User-Agent フィールドに「Mozilla/5.0 (Windows NT 6.1; Win64; x64);」を入力するだけでなく、最後に、現在のコンピュータ名によって生成された UID が追加されます。アルゴリズムは次のとおりです。ここで、zIRF は文字列 "KRMLT0G3PHdYjnEm" を表し、Vxiu は現在のコンピュータ ユーザー名を表します。 C2 は 4 つの応答を返します コマンドの種類:

work コマンドを受信すると、収集されたすべての情報が C2 に送信されます。fail コマンドを受信すると、レジストリ HKEY_CURRENT_USER\software\microsoft\ windows\ccurrentversion\run がクリアされます。 \Data in.

概要

以上がトゥルラ組織とは何ですか?の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7488

7488

15

15

1377

1377

52

52

77

77

11

11

19

19

40

40