データ分析を通じてネットワークのセキュリティ管理を実現するにはどうすればよいでしょうか?

ネットワーク技術の継続的な発展に伴い、ネットワークセキュリティ管理の重要性がますます高まっています。ネットワークのセキュリティ管理には、ハッカーの攻撃を防ぐだけでなく、データの機密性と完全性、システムの安定性などが含まれます。しかし、従来のセキュリティ対策だけに頼って、現代の複雑なネットワーク セキュリティの脅威に対処することは困難です。データ分析テクノロジーは、ネットワーク データから有用な情報を抽出し、ネットワーク セキュリティ管理のためのより正確な意思決定の基盤を提供します。この記事では、データ分析を通じてネットワーク セキュリティ管理を実現する方法に焦点を当てます。

1. ネットワーク データの収集

データ分析を行うためには、まず、十分なネットワーク データを収集する必要があります。ネットワーク データは、ネットワーク デバイス、ネットワーク アプリケーション、オペレーティング システムなどのさまざまなソースから取得されます。企業の場合、次のようなさまざまなツールやテクノロジーを使用してネットワーク データを収集できます:

1. ネットワーク監視ツール: Wireshark、Snort、Tcpdump などのツールは、ネットワーク トラフィックをリアルタイムで監視できます。ネットワーク データ パケットを取得し、それを読み取り可能な形式に変換します。

2. 監査ログ: ネットワーク デバイス、サーバー、アプリケーションなどはすべてログ機能を備えており、これらのログにはデバイスのアクティビティ、ユーザーの行動、システム イベントなどが記録され、セキュリティ管理者に重要な情報を提供できます。

3. センサー: IoT センサーは、ネットワーク帯域幅の使用状況、デバイスの負荷、デバイスのアクティビティ時間、その他のデータなどのデバイスのステータス情報を収集できます。

上記 3 つの方法により、大量のネットワーク データを取得できます。

2. ネットワークデータ分析技術

- データマイニング

データマイニング技術は、データを分析、モデル化、予測するための技術です。ネットワーク セキュリティ管理の分野では、データ マイニング テクノロジは次の側面で使用できます。

脆弱性のスキャン: ネットワーク デバイス、サーバー、およびアプリケーションの脆弱性スキャンを実行して、セキュリティ上の潜在的な脆弱性を見つけます。

異常の検出:ネットワークトラフィックやデバイスログなどのデータを分析することで、攻撃や脆弱性悪用などの異常現象を検出できます。

脅威インテリジェンス: パブリック データベースやパートナーが提供するデータを使用して、ハッカーの攻撃パターンやネットワーク ウイルスなどの脅威となる行為を検出します。

- データ視覚化

ネットワーク データ視覚化とは、複雑なデータを視覚的なチャート、マップ、ダッシュボード、その他の表示形式に変換することを指します。これにより、セキュリティ管理者が異常や脅威を迅速に発見し、管理者がネットワーク セキュリティの状態を理解するのに役立ちます。データの視覚化は次の方法で実現できます。

傾向の観察: 管理者がネットワーク アクティビティの傾向を監視できるように、折れ線グラフや棒グラフなどのグラフを生成します。

分析マップ: ネットワークの地理的位置データをビジュアル マップにマッピングすると、効率的な分布マップを生成できるため、ネットワークの地理的分布を簡単に理解できます。

ダッシュボード: 複数のグラフを 1 つの画面に統合してネットワーク セキュリティ ダッシュボードを形成し、ネットワークのステータスと傾向をすばやく確認できるようにします。

3. ネットワークセキュリティ管理の実用化

上で紹介した技術は、実際のネットワークセキュリティ管理に応用することができます。

- セキュリティ ポリシー管理

セキュリティ ポリシー管理は、ネットワーク リソースへのアクセス制御、アプリケーション制御、パスワード管理などのネットワーク セキュリティ管理の基礎です。ただし、この従来のポリシーベースの管理では、新たなサイバー脅威に対処することはできません。データ分析テクノロジーを使用すると、異常、異常なデバイス、脅威の評価を自動的に検出でき、管理者がより効率的なセキュリティ戦略を策定できるようになります。

- 脆弱性管理

ネットワーク機器、サーバー、オペレーティング システム、アプリケーションなどにはすべて脆弱性があり、ハッカーによって悪用されると重大なセキュリティ問題が発生します。データ分析テクノロジーにより、デバイスの脆弱性をスキャンして管理できます。セキュリティ リスクとデバイスの脆弱性を分析することで、パッチを適用すべき脆弱性を迅速に特定し、脆弱性悪用による損失を軽減できます。

- インシデント対応

ネットワーク セキュリティ管理では、ネットワーク インシデントへの迅速な対応が重要です。データ分析テクノロジーは、ネットワーク トラフィックをリアルタイムで監視し、ネットワーク イベントが検出されたときにリアルタイムのアラートを提供します。管理者はアラート データを分析し、潜在的な脅威を発見し、起こり得る損失を減らすための対策を迅速に講じることができます。

概要:

データ分析テクノロジーを活用することで、ネットワーク セキュリティ管理をより効率的かつ正確に行うことができます。データ分析テクノロジーは、ネットワークの脅威を自動的に検出および予測するだけでなく、セキュリティ ポリシーと脆弱性をより正確に評価および管理し、ネットワーク インシデントに迅速に対応することもできます。将来的には、企業の情報セキュリティをより適切に保護するために、ネットワーク セキュリティ管理はデータ分析テクノロジにますます依存することになります。

以上がデータ分析を通じてネットワークのセキュリティ管理を実現するにはどうすればよいでしょうか?の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7460

7460

15

15

1376

1376

52

52

77

77

11

11

17

17

17

17

サイバーセキュリティにおける人工知能: 現状の問題点と今後の方向性

Mar 01, 2024 pm 08:19 PM

サイバーセキュリティにおける人工知能: 現状の問題点と今後の方向性

Mar 01, 2024 pm 08:19 PM

人工知能 (AI) はあらゆる分野に革命をもたらし、サイバーセキュリティも例外ではありません。テクノロジーへの依存度が高まるにつれ、デジタル インフラストラクチャに対する脅威も増大しています。人工知能 (AI) はサイバーセキュリティの分野に革命をもたらし、脅威の検出、インシデント対応、リスク評価のための高度な機能を提供します。ただし、サイバーセキュリティにおける人工知能の使用にはいくつかの困難があります。この記事では、サイバーセキュリティにおける人工知能の現状を掘り下げ、将来の方向性を探ります。サイバーセキュリティにおける人工知能の役割政府、企業、個人は、ますます深刻化するサイバーセキュリティの課題に直面しています。サイバー脅威がより巧妙になるにつれて、高度なセキュリティ保護対策の必要性が高まり続けています。人工知能 (AI) は、その独自の方法を利用して識別し、防止します。

C++ 関数はネットワーク プログラミングでネットワーク セキュリティをどのように実装しますか?

Apr 28, 2024 am 09:06 AM

C++ 関数はネットワーク プログラミングでネットワーク セキュリティをどのように実装しますか?

Apr 28, 2024 am 09:06 AM

C++ 関数は、ネットワーク プログラミングでネットワーク セキュリティを実現できます。その方法には、1. 暗号化アルゴリズム (openssl) を使用して通信を暗号化する、2. デジタル署名 (cryptopp) を使用してデータの整合性と送信者の身元を確認する、3. クロスサイト スクリプティング攻撃に対する防御、および( htmlcxx) ユーザー入力をフィルタリングしてサニタイズします。

AI リスク発見の 10 の方法

Apr 26, 2024 pm 05:25 PM

AI リスク発見の 10 の方法

Apr 26, 2024 pm 05:25 PM

チャットボットやパーソナライズされた推奨事項を超えて、リスクを予測して排除する AI の強力な機能が組織内で勢いを増しています。大量のデータが急増し、規制が強化されるにつれ、従来のリスク評価ツールはプレッシャーの下で苦戦しています。人工知能テクノロジーは、大量のデータの収集を迅速に分析および監視できるため、圧縮下でもリスク評価ツールを改善できます。機械学習や深層学習などのテクノロジーを使用することで、AI は潜在的なリスクを特定して予測し、タイムリーな推奨事項を提供できます。このような背景に対して、AI のリスク管理機能を活用することで、変化する規制へのコンプライアンスを確保し、予期せぬ脅威に積極的に対応できます。 AI を活用してリスク管理の複雑さに取り組むのは憂慮すべきことのように思えるかもしれませんが、デジタル競争でトップを維持したいと情熱を持っている人にとっては

ディスクをパーティション分割する方法

Feb 25, 2024 pm 03:33 PM

ディスクをパーティション分割する方法

Feb 25, 2024 pm 03:33 PM

ディスク管理をパーティション分割する方法 コンピュータ技術の継続的な発展に伴い、ディスク管理はコンピュータの使用に不可欠な部分になりました。ディスク管理の重要な部分として、ディスク パーティショニングによりハード ディスクを複数の部分に分割し、データをより柔軟に保存および管理できるようになります。では、パーティションディスクを管理するにはどうすればよいでしょうか?以下、詳しくご紹介していきます。まず、ディスクのパーティション分割方法は 1 つだけではなく、さまざまなニーズや目的に応じて柔軟に選択できることを明確にする必要があります。頻繁

Roborock 掃除ロボットがラインランドの二重認証に合格し、コーナーの清掃と滅菌で業界をリード

Mar 19, 2024 am 10:30 AM

Roborock 掃除ロボットがラインランドの二重認証に合格し、コーナーの清掃と滅菌で業界をリード

Mar 19, 2024 am 10:30 AM

最近、国際的に有名なサードパーティのテスト、検査、認証機関であるテュフ ラインランド グレーター チャイナ (「テュフ ラインランド」) は、Roborock Technology が所有する 3 台の掃除ロボット P10Pro、P10S、および P10SPro に重要なネットワーク セキュリティとプライバシー保護の認証を発行しました。 「効率的なコーナークリーニング」中国マーク認定も取得しています。同時に、同庁は掃除ロボットと床洗浄機A20およびA20Proの自動洗浄および滅菌性能試験報告書も発行し、市場の消費者に信頼できる購入基準を提供した。ネットワーク セキュリティの重要性がますます高まる中、テュフ ラインランドは、ETSIEN303645 標準に従って、Roborock 掃除ロボットに厳格なネットワーク セキュリティとプライバシー保護を実装しました。

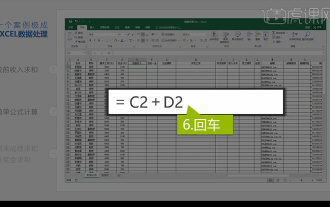

Excelデータの統合分析

Mar 21, 2024 am 08:21 AM

Excelデータの統合分析

Mar 21, 2024 am 08:21 AM

1. このレッスンでは、Excel の統合データ分析について説明します。ケースを通して完成させます。教材を開いて、セル E2 をクリックして数式を入力します。 2. 次に、セル E53 を選択して、以下のすべてのデータを計算します。 3. 次に、セル F2 をクリックし、計算する数式を入力します。同様に、下にドラッグすると、必要な値を計算できます。 4. セル G2 を選択し、「データ」タブをクリックし、「データ検証」をクリックして、選択して確認します。 5. 同じ方法を使用して、計算が必要な下のセルを自動的に入力してみましょう。 6. 次に、実際の賃金を計算し、セル H2 を選択して数式を入力します。 7. 次に、値のドロップダウン メニューをクリックして、他の数値をクリックします。

おすすめのデータ分析サイトは何ですか?

Mar 13, 2024 pm 05:44 PM

おすすめのデータ分析サイトは何ですか?

Mar 13, 2024 pm 05:44 PM

推奨: 1. ビジネス データ分析フォーラム; 2. 全国人民代表大会経済フォーラム - 計量経済統計分野; 3. 中国統計フォーラム; 4. データ マイニング学習および交換フォーラム; 5. データ分析フォーラム; 6. ウェブサイト データ分析; 7 . データ分析; 8. データマイニング研究所; 9. S-PLUS、R 統計フォーラム。

Debian に Zeek Internet Security Monitor 12 をインストールする方法

Feb 19, 2024 pm 01:54 PM

Debian に Zeek Internet Security Monitor 12 をインストールする方法

Feb 19, 2024 pm 01:54 PM

Bro は Zeek に名前が変更され、強力なオープンソース ネットワーク セキュリティ モニターであり、IDS であるだけでなく、ネットワーク分析フレームワークでもあります。 Zeek は、ネットワーク運用に関するリアルタイムの洞察を提供し、セキュリティ インシデントの検出と防止に役立ちます。その利点には、詳細なネットワーク トラフィックのログ記録、イベント駆動型の分析、広範なネットワーク異常やセキュリティ イベントを検出できる機能が含まれます。 Zeek Internet Security Monitor 12 Bookworm を Debian にインストールします ステップ 1。 Zeek をインストールする前に、次のコマンドを実行して Debian リポジトリを更新およびリフレッシュする必要があります。 sudoaptupdatesudoaptupgrade このコマンドは、アップグレードおよび新しいパッケージのインストール用のパッケージ リストを更新します。ステップ2。 Debian に ZeekN をインストールする