深層学習に基づくネットワーク侵入検知技術の研究と実装

ネットワーク技術の継続的な発展に伴い、ネットワークへの侵入とデータ漏洩は、インターネット セキュリティの分野における最も重要な課題の 1 つとなっています。従来のネットワーク セキュリティ テクノロジはルールと署名に依存することがよくありますが、このアプローチではますます高度化する攻撃手法に追いつくことができません。したがって、ますます複雑化するインターネット環境において、ディープラーニングに基づくネットワーク侵入検知技術が、現代のネットワーク セキュリティの分野における新たなトレンドとなっています。

この記事では、深層学習技術に基づくネットワーク侵入検知技術の研究と実装について紹介します。この記事では、ディープラーニングとネットワーク侵入検知方法の基本知識を紹介し、ネットワーク侵入検知におけるディープラーニングの応用を説明し、特にディープラーニングに基づくネットワーク侵入検知モデルの実装に焦点を当てます。深層学習に基づいた技術について説明し、メリットとデメリットについて説明します。

1. ディープ ラーニングの基礎知識の紹介

ディープ ラーニングは、人間の脳のニューラル ネットワークの動作方法を模倣する機械学習の一種です。ディープ ラーニングは、多層ニューラル ネットワークを使用して複雑な問題を学習し、解決します。単純なニューロンは多層ニューラル ネットワークを形成し、各ニューロンは重みとバイアスを通じて出力を計算します。

深層学習で最も一般的に使用されるニューラル ネットワーク アーキテクチャには、畳み込みニューラル ネットワーク (CNN) と長短期記憶ネットワーク (LSTM) があります。畳み込みニューラル ネットワークは画像認識に適しており、LSTM は言語処理に適しています。これらのネットワークは、入力から出力へのマッピングを学習し、ネットワーク内の各ニューロンの重みを更新するようにトレーニングできます。

2. ネットワーク侵入検出テクノロジー

ネットワーク侵入検出テクノロジーとは、特定のアルゴリズムとツールを使用してネットワーク トラフィックを検出し、潜在的なセキュリティ脆弱性や悪意のある動作を検出することを指します。一般的なネットワーク侵入検出方法には、ルールベース、統計ベース、機械学習ベースなどがあります。

ルールと統計に基づく従来の検出方法は、既知の攻撃には十分に対処できますが、未知の変化する攻撃方法に対処するのは困難ですが、機械学習に基づくネットワーク侵入検出方法は、データ内のパターンを学習して新しい攻撃を識別できます。攻撃します。

3. ディープラーニングに基づくネットワーク侵入検知技術

ディープラーニングに基づくネットワーク侵入検知技術は、機械学習に基づいたネットワーク侵入検知手法です。この方法は主に、ネットワーク侵入動作を迅速に特定するためにディープ ニューラル ネットワークをトレーニングすることにより、ネットワーク トラフィック内の異常な動作を検出します。

深層学習手法では、畳み込みニューラル ネットワーク (CNN) と長短期記憶ネットワーク (LSTM) を使用してネットワーク データを処理できます。畳み込みニューラル ネットワークは、ネットワーク データの空間的および時間的特性を学習し、ネットワーク侵入検出の精度を向上させることができます。 LSTM は、ネットワーク データの時系列特性を学習して、深層学習に基づくネットワーク侵入検出手法の効果をさらに向上させることができます。

4. ディープラーニングに基づくネットワーク侵入検知の実装

この記事では、トレーニングとテストに KDD'99 データセットを使用して、ディープラーニングに基づくネットワーク侵入検知モデルを実装します。具体的な実装プロセスは次のとおりです。

- データの前処理

KDD'99 データ セットには、トレーニング セット、テスト セット、トレーニング攻撃セットの 5 つのサブデータ セットが含まれています。 、およびテスト攻撃セットと小さなデータセット。この記事では、モデルのトレーニングとテストにトレーニング セットとテスト セットを使用します。データ セットには 42 個のフィーチャが含まれており、データの前処理が必要です。まず重複レコードを削除し、次に非数値特徴をエンコードして特徴を標準化します。

- トレーニング モデル

この記事では、モデルのトレーニングに畳み込みニューラル ネットワーク (CNN) と長短期記憶ネットワーク (LSTM) を使用します。 Python の Keras 深層学習フレームワークを使用して開発されました。

最初に畳み込みニューラル ネットワークを使用してネットワーク侵入データを処理し、次に長期短期記憶ネットワークを使用してネットワーク データの時系列特性を処理します。モデルのトレーニング プロセス中に、クロス検証手法を使用してトレーニングの効果を評価します。

- モデルのテスト

テスト セットを使用してモデルをテストし、モデルの精度と効率を評価します。テスト データ セットを使用して、モデルのパフォーマンスを評価し、分析を実行します。

5. ディープラーニングに基づくネットワーク侵入検知技術の長所と短所の分析

ディープラーニングに基づくネットワーク侵入検知技術には、次の利点があります:

- # #未知のものや変化する攻撃パターンに対処できます。

- ネットワーク侵入検出の精度を向上させることができます。

- 誤報率を減らすことができます。

- 大規模なコンピューティング リソースが必要です。

- トレーニング データの要件は比較的高いです。

- モデルの解釈可能性は低いです。

以上が深層学習に基づくネットワーク侵入検知技術の研究と実装の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7522

7522

15

15

1378

1378

52

52

81

81

11

11

21

21

72

72

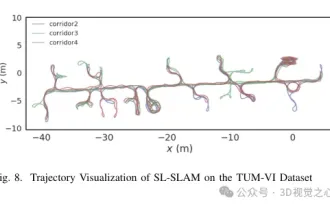

ORB-SLAM3を超えて! SL-SLAM: 低照度、重度のジッター、弱いテクスチャのシーンはすべて処理されます。

May 30, 2024 am 09:35 AM

ORB-SLAM3を超えて! SL-SLAM: 低照度、重度のジッター、弱いテクスチャのシーンはすべて処理されます。

May 30, 2024 am 09:35 AM

以前に書きましたが、今日は、深層学習テクノロジーが複雑な環境におけるビジョンベースの SLAM (同時ローカリゼーションとマッピング) のパフォーマンスをどのように向上させることができるかについて説明します。ここでは、深部特徴抽出と深度マッチング手法を組み合わせることで、低照度条件、動的照明、テクスチャの弱い領域、激しいセックスなどの困難なシナリオでの適応を改善するように設計された多用途のハイブリッド ビジュアル SLAM システムを紹介します。当社のシステムは、拡張単眼、ステレオ、単眼慣性、ステレオ慣性構成を含む複数のモードをサポートしています。さらに、他の研究にインスピレーションを与えるために、ビジュアル SLAM と深層学習手法を組み合わせる方法も分析します。公開データセットと自己サンプリングデータに関する広範な実験を通じて、測位精度と追跡堅牢性の点で SL-SLAM の優位性を実証しました。

Huawei 携帯電話にデュアル WeChat ログインを実装するにはどうすればよいですか?

Mar 24, 2024 am 11:27 AM

Huawei 携帯電話にデュアル WeChat ログインを実装するにはどうすればよいですか?

Mar 24, 2024 am 11:27 AM

Huawei 携帯電話にデュアル WeChat ログインを実装するにはどうすればよいですか?ソーシャルメディアの台頭により、WeChatは人々の日常生活に欠かせないコミュニケーションツールの1つになりました。ただし、多くの人は、同じ携帯電話で同時に複数の WeChat アカウントにログインするという問題に遭遇する可能性があります。 Huawei 社の携帯電話ユーザーにとって、WeChat の二重ログインを実現することは難しくありませんが、この記事では Huawei 社の携帯電話で WeChat の二重ログインを実現する方法を紹介します。まず第一に、ファーウェイの携帯電話に付属するEMUIシステムは、デュアルアプリケーションを開くという非常に便利な機能を提供します。アプリケーションのデュアルオープン機能により、ユーザーは同時に

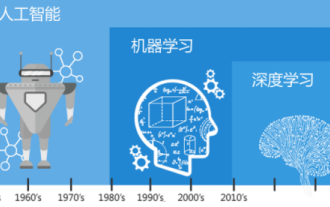

1 つの記事で理解: AI、機械学習、ディープラーニングのつながりと違い

Mar 02, 2024 am 11:19 AM

1 つの記事で理解: AI、機械学習、ディープラーニングのつながりと違い

Mar 02, 2024 am 11:19 AM

今日の急速な技術変化の波の中で、人工知能 (AI)、機械学習 (ML)、および深層学習 (DL) は輝かしい星のようなもので、情報技術の新しい波をリードしています。これら 3 つの単語は、さまざまな最先端の議論や実践で頻繁に登場しますが、この分野に慣れていない多くの探検家にとって、その具体的な意味や内部のつながりはまだ謎に包まれているかもしれません。そこで、まずはこの写真を見てみましょう。ディープラーニング、機械学習、人工知能の間には密接な相関関係があり、進歩的な関係があることがわかります。ディープラーニングは機械学習の特定の分野であり、機械学習

超強い!深層学習アルゴリズムのトップ 10!

Mar 15, 2024 pm 03:46 PM

超強い!深層学習アルゴリズムのトップ 10!

Mar 15, 2024 pm 03:46 PM

2006 年にディープ ラーニングの概念が提案されてから、ほぼ 20 年が経過しました。ディープ ラーニングは、人工知能分野における革命として、多くの影響力のあるアルゴリズムを生み出してきました。では、ディープラーニングのトップ 10 アルゴリズムは何だと思いますか?私の考えでは、ディープ ラーニングのトップ アルゴリズムは次のとおりで、いずれもイノベーション、アプリケーションの価値、影響力の点で重要な位置を占めています。 1. ディープ ニューラル ネットワーク (DNN) の背景: ディープ ニューラル ネットワーク (DNN) は、多層パーセプトロンとも呼ばれ、最も一般的なディープ ラーニング アルゴリズムです。最初に発明されたときは、コンピューティング能力のボトルネックのため疑問視されていました。最近まで長年にわたる計算能力、データの爆発的な増加によって画期的な進歩がもたらされました。 DNN は、複数の隠れ層を含むニューラル ネットワーク モデルです。このモデルでは、各層が入力を次の層に渡し、

PHP プログラミング ガイド: フィボナッチ数列を実装する方法

Mar 20, 2024 pm 04:54 PM

PHP プログラミング ガイド: フィボナッチ数列を実装する方法

Mar 20, 2024 pm 04:54 PM

プログラミング言語 PHP は、さまざまなプログラミング ロジックやアルゴリズムをサポートできる、Web 開発用の強力なツールです。その中でも、フィボナッチ数列の実装は、一般的で古典的なプログラミングの問題です。この記事では、PHP プログラミング言語を使用してフィボナッチ数列を実装する方法を、具体的なコード例を添付して紹介します。フィボナッチ数列は、次のように定義される数学的数列です。数列の最初と 2 番目の要素は 1 で、3 番目の要素以降、各要素の値は前の 2 つの要素の合計に等しくなります。シーケンスの最初のいくつかの要素

Huawei携帯電話にWeChatクローン機能を実装する方法

Mar 24, 2024 pm 06:03 PM

Huawei携帯電話にWeChatクローン機能を実装する方法

Mar 24, 2024 pm 06:03 PM

Huawei 携帯電話に WeChat クローン機能を実装する方法 ソーシャル ソフトウェアの人気と人々のプライバシーとセキュリティの重視に伴い、WeChat クローン機能は徐々に人々の注目を集めるようになりました。 WeChat クローン機能を使用すると、ユーザーは同じ携帯電話で複数の WeChat アカウントに同時にログインできるため、管理と使用が容易になります。 Huawei携帯電話にWeChatクローン機能を実装するのは難しくなく、次の手順に従うだけです。ステップ 1: 携帯電話システムのバージョンと WeChat のバージョンが要件を満たしていることを確認する まず、Huawei 携帯電話システムのバージョンと WeChat アプリが最新バージョンに更新されていることを確認します。

AlphaFold 3 が発売され、タンパク質とすべての生体分子の相互作用と構造をこれまでよりもはるかに高い精度で包括的に予測します。

Jul 16, 2024 am 12:08 AM

AlphaFold 3 が発売され、タンパク質とすべての生体分子の相互作用と構造をこれまでよりもはるかに高い精度で包括的に予測します。

Jul 16, 2024 am 12:08 AM

エディター | Radish Skin 2021 年の強力な AlphaFold2 のリリース以来、科学者はタンパク質構造予測モデルを使用して、細胞内のさまざまなタンパク質構造をマッピングし、薬剤を発見し、既知のあらゆるタンパク質相互作用の「宇宙地図」を描いてきました。ちょうど今、Google DeepMind が AlphaFold3 モデルをリリースしました。このモデルは、タンパク質、核酸、小分子、イオン、修飾残基を含む複合体の結合構造予測を実行できます。 AlphaFold3 の精度は、これまでの多くの専用ツール (タンパク質-リガンド相互作用、タンパク質-核酸相互作用、抗体-抗原予測) と比較して大幅に向上しました。これは、単一の統合された深層学習フレームワーク内で、次のことを達成できることを示しています。

PHP ゲーム要件実装ガイド

Mar 11, 2024 am 08:45 AM

PHP ゲーム要件実装ガイド

Mar 11, 2024 am 08:45 AM

PHP ゲーム要件実装ガイド インターネットの普及と発展に伴い、Web ゲーム市場の人気はますます高まっています。多くの開発者は、PHP 言語を使用して独自の Web ゲームを開発することを望んでおり、ゲーム要件の実装は重要なステップです。この記事では、PHP 言語を使用して一般的なゲーム要件を実装する方法を紹介し、具体的なコード例を示します。 1. ゲームキャラクターの作成 Web ゲームにおいて、ゲームキャラクターは非常に重要な要素です。ゲームキャラクターの名前、レベル、経験値などの属性を定義し、これらを操作するメソッドを提供する必要があります。