JWT を使用して Beego に認証を実装する

インターネットやモバイルインターネットの急速な発展に伴い、認証や権限制御を必要とするアプリケーションが増えており、軽量な認証・認可機構としてJWT(JSON Web Token)がWEBアプリケーションで広く利用されています。

Beego は Go 言語をベースにした MVC フレームワークであり、効率性、シンプルさ、拡張性の利点を備えています。この記事では、Beego で JWT を使用して認証を実装する方法を紹介します。

1. JWT の概要

JSON Web Token (JWT) は、ネットワーク上で ID とクレーム情報を送信するためのオープン スタンダード (RFC 7519) です。情報を暗号化してデジタル署名できるため、さまざまなシステム間で情報を安全に転送できます。 JWT は、ヘッダー、クレーム、署名の 3 つの部分で構成されます。ヘッダーとクレームが Base64 を使用してエンコードされている場合、署名ではキーを使用してデータを暗号化します。

2. Beego は JWT を統合します

1. 依存関係をインストールします

最初に 2 つの依存関係パッケージをインストールする必要があります:

go get github.com/dgrijalva/ jwt-go

go get github.com/astaxie/beego

2. JWT ツール クラスの作成

生成、検証のための JWT 操作をカプセル化することで、JWT ツール クラスを作成できます。 JWT およびその他の操作。これには、トークンの発行、トークンの検証、トークンに格納されている情報の取得などの方法が含まれます。コードは次のとおりです:

package utils

import (

"errors"

"github.com/dgrijalva/jwt-go"

"time"

)

// JWT构造体

type JWT struct {

signingKey []byte

}

// 定义JWT参数

type CustomClaims struct {

UserID string `json:"userId"`

UserName string `json:"userName"`

jwt.StandardClaims

}

// 构造函数

func NewJWT() *JWT {

return &JWT{

[]byte("jwt-secret-key"),

}

}

// 生成token

func (j *JWT) CreateToken(claims CustomClaims) (string, error) {

token := jwt.NewWithClaims(jwt.SigningMethodHS256, claims)

return token.SignedString(j.signingKey)

}

// 解析token

func (j *JWT) ParseToken(tokenString string) (*CustomClaims, error) {

token, err := jwt.ParseWithClaims(tokenString, &CustomClaims{}, func(token *jwt.Token) (interface{}, error) {

if _, ok := token.Method.(*jwt.SigningMethodHMAC); !ok {

return nil, errors.New("签名方法不正确")

}

return j.signingKey, nil

})

if err != nil {

return nil, err

}

if claims, ok := token.Claims.(*CustomClaims); ok && token.Valid {

return claims, nil

}

return nil, errors.New("无效的token")

}3. 認証に JWT を使用します

Beego では、ミドルウェアを使用してユーザーの ID を確認できます。例:

package controllers

import (

"myProject/utils"

"github.com/astaxie/beego"

"github.com/dgrijalva/jwt-go"

)

type BaseController struct {

beego.Controller

}

type CustomClaims struct {

UserID string `json:"userId"`

UserName string `json:"userName"`

jwt.StandardClaims

}

func (c *BaseController) Prepare() {

// 获取请求头中的token

tokenString := c.Ctx.Request.Header.Get("Authorization")

// 创建JWT实例

jwt := utils.NewJWT()

// 解析token,获取token中存储的用户信息

claims, err := jwt.ParseToken(tokenString)

if err != nil {

c.Data["json"] = "无效的token"

c.ServeJSON()

return

}

// 验证token中的用户信息

if claims.UserID != "123456" || claims.UserName != "test" {

c.Data["json"] = "用户信息验证失败"

c.ServeJSON()

return

}

}In In上記のコードでは、まずリクエスト ヘッダー内のトークンを取得し、次に JWT を通じてトークンを解析して、そこに保存されているユーザー情報を取得します。最後に、トークン内のユーザー情報とデータベースに保存されているユーザー情報を照合し、検証に合格した場合にのみ、関連するインターフェイスに正常にアクセスできるようになります。

3. 概要

上記の手順により、JWT 認証メカニズムを統合し、ユーザー ID 検証、権限制御、その他の操作を Beego アプリケーションに実装することができました。ただし、実際のアプリケーションでは、JWT キーのセキュリティを確保する必要があり、JWT に格納される情報が妥当であるかどうかも考慮する必要があることに注意してください。

以上がJWT を使用して Beego に認証を実装するの詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7517

7517

15

15

1378

1378

52

52

79

79

11

11

21

21

66

66

Safari でプライベート ブラウジング認証を無効にする方法: iOS 17 のハウツー ガイド

Sep 11, 2023 pm 06:37 PM

Safari でプライベート ブラウジング認証を無効にする方法: iOS 17 のハウツー ガイド

Sep 11, 2023 pm 06:37 PM

iOS 17 では、Apple はモバイル オペレーティング システムにいくつかの新しいプライバシーおよびセキュリティ機能を導入しました。その 1 つは、Safari のプライベート ブラウジング タブに対して 2 段階認証を要求する機能です。その仕組みとオフにする方法は次のとおりです。 iOS 17 または iPadOS 17 を実行している iPhone または iPad で、Safari でプライベート ブラウズ タブを開いてからセッションまたはアプリを終了すると、Apple のブラウザでは再度アクセスするために Face ID/TouchID 認証またはパスコードが必要になります。言い換えれば、ロックが解除されている iPhone または iPad を誰かが手に入れても、パスコードを知らなければ閲覧することはできません。

PHPにおける安全なJWTトークン生成・検証技術の分析

Jul 01, 2023 pm 06:06 PM

PHPにおける安全なJWTトークン生成・検証技術の分析

Jul 01, 2023 pm 06:06 PM

PHP における安全な JWT トークンの生成および検証テクノロジの分析 ネットワーク アプリケーションの開発に伴い、ユーザーの認証と認可がますます重要になっています。 JsonWebToken (JWT) は、Web アプリケーションで情報を安全に送信するためのオープン標準 (RFC7519) です。 PHP 開発では、ユーザーの認証と認可に JWT トークンを使用することが一般的になっています。この記事では、PHP における安全な JWT トークンの生成と検証テクノロジを紹介します。 1. JWT の生成方法と作成方法を理解するための JWT の基本的な知識

PHP の OAuth: JWT 認証サーバーを作成する

Jul 28, 2023 pm 05:27 PM

PHP の OAuth: JWT 認証サーバーを作成する

Jul 28, 2023 pm 05:27 PM

PHP での OAuth: JWT 認証サーバーの作成 モバイル アプリケーションの台頭とフロントエンドとバックエンドの分離の傾向により、OAuth は最新の Web アプリケーションに不可欠な部分になりました。 OAuth は、標準化されたプロセスとメカニズムを提供することで、ユーザーのリソースを不正アクセスから保護する承認プロトコルです。この記事では、PHP を使用して JWT (JSONWebTokens) ベースの OAuth 認証サーバーを作成する方法を学びます。 JWT の一種です。

Slimフレームワークのミドルウェアを利用したユーザー認証の実装

Jul 29, 2023 am 10:22 AM

Slimフレームワークのミドルウェアを利用したユーザー認証の実装

Jul 29, 2023 am 10:22 AM

Slim フレームワークのミドルウェアを使用したユーザー認証の実装 Web アプリケーションの開発では、ユーザー認証が重要な機能になっています。ユーザーの個人情報や機密データを保護するには、ユーザーの身元を確認するための信頼できる方法が必要です。この記事では、Slimフレームワークのミドルウェアを利用してユーザー認証を実装する方法を紹介します。 Slim フレームワークは、Web アプリケーションを簡単かつ迅速に構築する方法を提供する軽量の PHP フレームワークです。強力な機能の 1 つは中央です。

テクノロジーの世界を探索できる、厳選された 5 つの Go 言語オープンソース プロジェクト

Jan 30, 2024 am 09:08 AM

テクノロジーの世界を探索できる、厳選された 5 つの Go 言語オープンソース プロジェクト

Jan 30, 2024 am 09:08 AM

今日の急速な技術発展の時代では、雨後の筍のようにプログラミング言語が出現しています。多くの注目を集めている言語の 1 つは Go 言語です。Go 言語は、そのシンプルさ、効率性、同時実行の安全性などの機能により多くの開発者に愛されています。 Go 言語は、多くの優れたオープンソース プロジェクトがある強力なエコシステムで知られています。この記事では、厳選された 5 つの Go 言語オープンソース プロジェクトを紹介し、読者を Go 言語オープンソース プロジェクトの世界へ導きます。 KubernetesKubernetes は、自動化されたオープンソースのコンテナ オーケストレーション エンジンです。

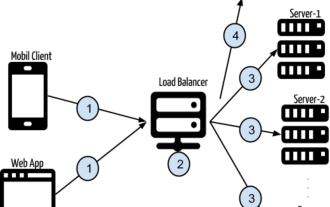

Angular と Node を使用したトークンベースの認証

Sep 01, 2023 pm 02:01 PM

Angular と Node を使用したトークンベースの認証

Sep 01, 2023 pm 02:01 PM

認証は、Web アプリケーションの最も重要な部分の 1 つです。このチュートリアルでは、トークンベースの認証システムと、それが従来のログイン システムとどのように異なるかについて説明します。このチュートリアルを終えると、Angular と Node.js で書かれた完全に動作するデモが表示されます。従来の認証システム トークンベースの認証システムに進む前に、従来の認証システムを見てみましょう。ユーザーはログイン フォームにユーザー名とパスワードを入力し、[ログイン] をクリックします。リクエストを行った後、データベースにクエリを実行してバックエンドでユーザーを認証します。リクエストが有効な場合、データベースから取得したユーザー情報を使用してセッションが作成され、セッション情報が応答ヘッダーで返され、セッション ID がブラウザに保存されます。対象となるアプリケーションへのアクセスを提供します。

Beego の Docker と Kubernetes を使用した本番環境のデプロイと管理

Jun 23, 2023 am 08:58 AM

Beego の Docker と Kubernetes を使用した本番環境のデプロイと管理

Jun 23, 2023 am 08:58 AM

インターネットの急速な発展に伴い、ますます多くの企業がアプリケーションをクラウド プラットフォームに移行し始めています。 Docker と Kubernetes は、クラウド プラットフォームでのアプリケーションの展開と管理のための 2 つの非常に人気のある強力なツールになりました。 BeegoはGolangで開発されたWebフレームワークで、HTTPルーティング、MVC階層化、ロギング、構成管理、セッション管理などの豊富な機能を提供します。この記事では、Docker と Kub の使用方法について説明します。

JWT を使用して PHP アプリケーションに認証と認可を実装する方法

Aug 03, 2023 pm 10:17 PM

JWT を使用して PHP アプリケーションに認証と認可を実装する方法

Aug 03, 2023 pm 10:17 PM

JWT を使用して PHP アプリケーションに認証と認可を実装する方法 はじめに: インターネットの急速な発展に伴い、Web アプリケーションにおける認証と認可の重要性がますます高まっています。 JSONWebToken (JWT) は、PHP アプリケーションで広く使用されている一般的な認証および認可メカニズムです。この記事では、JWT を使用して PHP アプリケーションに認証と認可を実装する方法を紹介し、読者が JWT の使用法をより深く理解できるようにコード例を示します。 1. JWT JSONWebTo の概要