SELinux を使用して CentOS システムを保護する方法

SELinux を使用して CentOS システムのセキュリティを保護する方法

はじめに:

現在のインターネット環境では、オペレーティング システムのセキュリティを保護することがますます重要になっています。 CentOS は、人気のある Linux ディストリビューションとして、システムのセキュリティを維持するための強力なツールと機能を提供します。重要なコンポーネントの 1 つは、米国国家安全保障局 (NSA) によって開発されたセキュリティ強化システムである SELinux で、悪意のある攻撃やシステムへの不正アクセスのリスクを効果的に軽減できます。この記事では、SELinux を使用して CentOS システムのセキュリティを保護する方法を紹介し、いくつかの実践的なコード例を示します。

1. SELinux とは:

SELinux は、強制アクセス制御 (MAC) に基づくセキュリティ メカニズムであり、Linux システムに追加のセキュリティ層を提供します。 SELinux は、オブジェクト (ファイル、ディレクトリ、プロセスなど)、サブジェクト (ユーザー、プロセスなど)、操作 (読み取り、書き込み、実行など) を定義することにより、システム内のアクセス動作を制限します。各リソースと操作をセキュリティ ポリシーに関連付けることにより、SELinux はこれらのアクセスを効果的に制御し、よりきめ細かいセキュリティ保護を提供できます。

2. SELinux を有効にする:

CentOS システムでは、SELinux はデフォルトで無効になっています。 SELinux を有効にするには、次の手順に従います。

-

/etc/selinux/config ファイルを編集します。

vi /etc/selinux/config

ログイン後にコピー 次の行を見つけて、 「enforcing」に変更します:

SELINUX=enforcing

ログイン後にコピーファイルを保存して閉じ、システムを再起動します:

reboot

ログイン後にコピー

3. 基本的な SELinux コマンド:

SELinux を有効にすると、次の基本的なコマンドを使用して管理および構成できます:

Get SELinux status:

sestatus

ログイン後にコピーModify SELinux 一時ステータス:

setenforce 0 # 设置为permissive模式 setenforce 1 # 设置为enforcing模式

ログイン後にコピーファイルまたはディレクトリの SELinux コンテキストを変更します:

chcon -R -t httpd_sys_content_t /var/www/html # 将/var/www/html目录的上下文设置为httpd_sys_content_t,以便Apache能够访问

ログイン後にコピー

4. SELinux ポリシーを構成します:

In基本的なコマンドに加えて、アプリケーションや環境に合わせて SELinux ポリシーを変更することもできます。以下に、一般的に使用される SELinux 構成の例を示します。

カスタム SELinux ポリシー モジュール:

cat > myapp.te <<-EOF module myapp 1.0; require { type httpd_t; type myapp_t; class file { open read }; } allow httpd_t myapp_t:file { open read }; EOF checkmodule -M -m -o myapp.mod myapp.te semodule_package -o myapp.pp -m myapp.mod semodule -i myapp.ppログイン後にコピーSELinux コンテキストの表示:

ls -Z /path/to/file # 显示指定文件的SELinux上下文

ログイン後にコピーファイルのデフォルトの SELinux コンテキストを変更します:

semanage fcontext -a -t httpd_sys_content_t '/var/www/myapp(/.*)?' # 将/var/www/myapp目录及其子目录的上下文设置为httpd_sys_content_t restorecon -Rv /var/www/myapp # 应用上下文更改

ログイン後にコピーSELinux 例外ポリシーをカスタマイズします:

audit2allow -a # 从审计日志生成异常策略

ログイン後にコピー

5.結論:

SELinux は、オペレーティング システムのセキュリティを保護する CentOS システムの強力なツールです。 SELinux は、リソースと操作へのアクセスを制限することで、悪意のある攻撃やシステムへの不正アクセスのリスクを効果的に軽減できます。この記事では、SELinux を有効にする方法、基本的な SELinux コマンド、およびいくつかの一般的な SELinux 構成例について説明します。この記事が、SELinux を使用して CentOS システムを保護する方法に関するガイダンスを提供し、実際に関連スキルを習得するのに役立つことを願っています。

参考リソース:

- Red Hat, Inc.「SELinux ユーザーおよび管理者ガイド」(https://access.redhat.com/documentation/en-us/red_hat_enterprise_linux/) 7/html/selinux_users_and_administrators_guide/index)

- CentOS プロジェクト「CentOS Wiki」(https://wiki.centos.org/)

以上がSELinux を使用して CentOS システムを保護する方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7450

7450

15

15

1374

1374

52

52

77

77

11

11

14

14

8

8

SCP 使用法のヒント - ファイルを再帰的に除外する

Apr 22, 2024 am 09:04 AM

SCP 使用法のヒント - ファイルを再帰的に除外する

Apr 22, 2024 am 09:04 AM

scp コマンドを使用すると、ネットワーク ホスト間でファイルを安全にコピーできます。データ転送と認証には ssh を使用します。一般的な構文は次のとおりです: scpfile1user@host:/path/to/dest/scp -r/path/to/source/user@host:/path/to/dest/scp ファイルを除外する scp コマンドを使用する場合はできないと思いますファイルをフィルタリングまたは除外します。ただし、ファイルを除外し、ssh を使用して安全にコピーするという良い回避策があります。このページでは、scp を使用してディレクトリを再帰的にコピーするときにファイルをフィルタリングまたは除外する方法について説明します。 rsync コマンドを使用してファイルを除外する方法 構文は次のとおりです。 rsyncav-essh-

Java フレームワークのセキュリティ アーキテクチャ設計は、ビジネス ニーズとどのようにバランスをとる必要がありますか?

Jun 04, 2024 pm 02:53 PM

Java フレームワークのセキュリティ アーキテクチャ設計は、ビジネス ニーズとどのようにバランスをとる必要がありますか?

Jun 04, 2024 pm 02:53 PM

Java フレームワーク設計では、セキュリティ ニーズとビジネス ニーズのバランスをとることでセキュリティを実現し、主要なビジネス ニーズを特定し、関連するセキュリティ要件に優先順位を付けます。柔軟なセキュリティ戦略を策定し、脅威に階層的に対応し、定期的に調整します。アーキテクチャの柔軟性を考慮し、ビジネスの進化をサポートし、抽象的なセキュリティ機能を考慮します。効率と可用性を優先し、セキュリティ対策を最適化し、可視性を向上させます。

Fail2Ban を使用してサーバーをブルート フォース攻撃から保護する方法

Apr 27, 2024 am 08:34 AM

Fail2Ban を使用してサーバーをブルート フォース攻撃から保護する方法

Apr 27, 2024 am 08:34 AM

Linux 管理者にとっての重要なタスクは、サーバーを違法な攻撃やアクセスから保護することです。デフォルトでは、Linux システムには、iptables、Uncomplicated Firewall (UFW)、ConfigServerSecurityFirewall (CSF) などの適切に構成されたファイアウォールが付属しており、さまざまな攻撃を防ぐことができます。インターネットに接続されているマシンはすべて、悪意のある攻撃のターゲットになる可能性があります。サーバーへの不正アクセスを軽減するために使用できる Fail2Ban と呼ばれるツールがあります。 Fail2Ban とは何ですか? Fail2Ban[1] は、ブルート フォース攻撃からサーバーを保護する侵入防止ソフトウェアです。 Python プログラミング言語で書かれています

Struts 2 フレームワークのセキュリティ構成と強化

May 31, 2024 pm 10:53 PM

Struts 2 フレームワークのセキュリティ構成と強化

May 31, 2024 pm 10:53 PM

Struts2 アプリケーションを保護するには、次のセキュリティ構成を使用できます。 未使用の機能を無効にする コンテンツ タイプ チェックを有効にする 入力を検証する セキュリティ トークンを有効にする CSRF 攻撃を防ぐ RBAC を使用してロールベースのアクセスを制限する

C++ での機械学習アルゴリズムの実装: セキュリティに関する考慮事項とベスト プラクティス

Jun 01, 2024 am 09:26 AM

C++ での機械学習アルゴリズムの実装: セキュリティに関する考慮事項とベスト プラクティス

Jun 01, 2024 am 09:26 AM

C++ で機械学習アルゴリズムを実装する場合、データ プライバシー、モデルの改ざん、入力検証などのセキュリティを考慮することが重要です。ベスト プラクティスには、安全なライブラリの採用、権限の最小化、サンドボックスの使用、継続的な監視が含まれます。実際のケースでは、Botan ライブラリを使用して CNN モデルを暗号化および復号化し、安全なトレーニングと予測を確保する方法を示します。

PHP マイクロフレームワーク: Slim と Phalcon のセキュリティに関する議論

Jun 04, 2024 am 09:28 AM

PHP マイクロフレームワーク: Slim と Phalcon のセキュリティに関する議論

Jun 04, 2024 am 09:28 AM

PHP マイクロフレームワークにおける Slim と Phalcon のセキュリティ比較では、Phalcon には CSRF および XSS 保護、フォーム検証などのセキュリティ機能が組み込まれていますが、Slim にはすぐに使用できるセキュリティ機能がなく、手動で実装する必要があります。セキュリティ対策。セキュリティ クリティカルなアプリケーションの場合、Phalcon はより包括的な保護を提供するため、より良い選択肢となります。

PHP セキュリティのベスト プラクティスを実装する方法

May 05, 2024 am 10:51 AM

PHP セキュリティのベスト プラクティスを実装する方法

May 05, 2024 am 10:51 AM

PHP セキュリティのベスト プラクティスを実装する方法 PHP は、動的でインタラクティブな Web サイトの作成に使用される最も人気のあるバックエンド Web プログラミング言語の 1 つです。ただし、PHP コードはさまざまなセキュリティ脆弱性に対して脆弱になる可能性があります。 Web アプリケーションをこれらの脅威から保護するには、セキュリティのベスト プラクティスを実装することが重要です。入力検証 入力検証は、ユーザー入力を検証し、SQL インジェクションなどの悪意のある入力を防止するための重要な最初のステップです。 PHP は、filter_var() や preg_match() などのさまざまな入力検証関数を提供します。例: $username=filter_var($_POST['username'],FILTER_SANIT

Linux を学び、Nginx をインストールするために私と一緒に来てください

Apr 28, 2024 pm 03:10 PM

Linux を学び、Nginx をインストールするために私と一緒に来てください

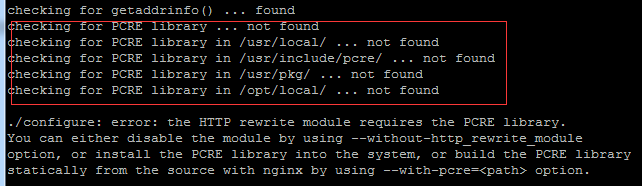

Apr 28, 2024 pm 03:10 PM

今回は、Linux 環境に Nginx をインストールする方法を説明します。 ここで使用する Linux システムは CentOS7.2 です。 インストール ツールを準備します。 1. Nginx 公式 Web サイトから Nginx をダウンロードします。ここで使用するバージョンは 1.13.6.2. ダウンロードした Nginx を Linux にアップロードする ここでは例として /opt/nginx ディレクトリを使用します。 「tar-zxvfnginx-1.13.6.tar.gz」を実行して解凍します。 3. /opt/nginx/nginx-1.13.6 ディレクトリに切り替え、./configure を実行して初期設定を行います。次のプロンプトが表示された場合は、マシンに PCRE がインストールされていないため、Nginx がインストールする必要があることを意味します。