Canonical が Ubuntu カーネル セキュリティ アップデートをリリースし、3 つの高リスク脆弱性を修正

Jul 05, 2023 pm 02:37 PM

linux

canonical

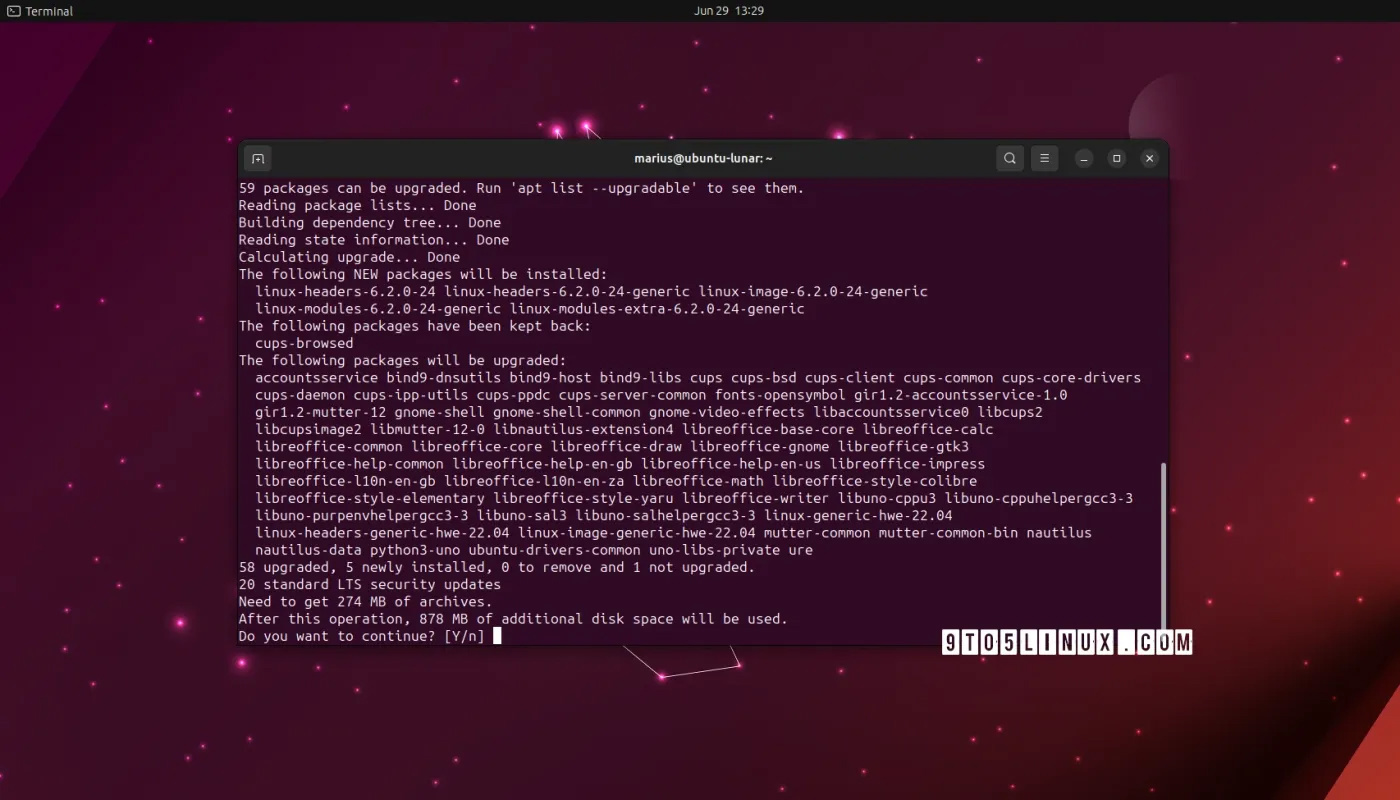

6 月 30 日のニュースによると、Canonical は本日、サポートされているすべての Ubuntu ディストリビューションに対して Linux カーネル セキュリティ アップデートを開始し、以前のバージョンにあった 3 つの高リスク脆弱性を修正しました。

IT ホームには、該当する Ubuntu バージョンが添付されています:

- Linux カーネル 6.2 を実行する Ubuntu 23.04 (Lunar Lobster)

- Ubuntu Linux カーネル 5.19 を実行している 22.10 (Kinetic Kudu)

- Linux カーネル 5.15 LTS または 5.19 HWE を実行している Ubuntu 22.04 LTS (Jammy Jellyfish)

- Linux カーネル 5.4 または 5.15 HWE を実行している Ubuntu 20.04 LTS (Focal Fossa)

- Linux カーネル 5.4 HWE を実行する Ubuntu 18.04 ESM

以上がCanonical が Ubuntu カーネル セキュリティ アップデートをリリースし、3 つの高リスク脆弱性を修正の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

このウェブサイトの声明

この記事の内容はネチズンが自主的に寄稿したものであり、著作権は原著者に帰属します。このサイトは、それに相当する法的責任を負いません。盗作または侵害の疑いのあるコンテンツを見つけた場合は、admin@php.cn までご連絡ください。

人気の記事

スプリットフィクションを打ち負かすのにどれくらい時間がかかりますか?

3週間前

By DDD

レポ:チームメイトを復活させる方法

3週間前

By 尊渡假赌尊渡假赌尊渡假赌

ハローキティアイランドアドベンチャー:巨大な種を手に入れる方法

3週間前

By 尊渡假赌尊渡假赌尊渡假赌

R.E.P.O.説明されたエネルギー結晶と彼らが何をするか(黄色のクリスタル)

1週間前

By 尊渡假赌尊渡假赌尊渡假赌

人気の記事

スプリットフィクションを打ち負かすのにどれくらい時間がかかりますか?

3週間前

By DDD

レポ:チームメイトを復活させる方法

3週間前

By 尊渡假赌尊渡假赌尊渡假赌

ハローキティアイランドアドベンチャー:巨大な種を手に入れる方法

3週間前

By 尊渡假赌尊渡假赌尊渡假赌

R.E.P.O.説明されたエネルギー結晶と彼らが何をするか(黄色のクリスタル)

1週間前

By 尊渡假赌尊渡假赌尊渡假赌

ホットな記事タグ

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

Gmailメールのログイン入り口はどこですか?

7133

7133

9

9

7133

7133

9

9

Java チュートリアル

1534

1534

14

14

1534

1534

14

14

Laravel チュートリアル

1256

1256

25

25

1256

1256

25

25

PHP チュートリアル

1205

1205

29

29

1205

1205

29

29

CakePHP チュートリアル

1153

1153

46

46

1153

1153

46

46

Deepseek Webバージョンの入り口Deepseek公式ウェブサイトの入り口

Feb 19, 2025 pm 04:54 PM

Deepseek Webバージョンの入り口Deepseek公式ウェブサイトの入り口

Feb 19, 2025 pm 04:54 PM

Deepseek Webバージョンの入り口Deepseek公式ウェブサイトの入り口

Android TV Box が非公式の Ubuntu 24.04 アップグレードを取得

Sep 05, 2024 am 06:33 AM

Android TV Box が非公式の Ubuntu 24.04 アップグレードを取得

Sep 05, 2024 am 06:33 AM

Android TV Box が非公式の Ubuntu 24.04 アップグレードを取得