ファイル整合性チェックを使用して CentOS システム上のファイル変更を検出する方法

ファイル整合性チェックを使用して CentOS システム上のファイル変更を検出する方法

はじめに:

現代のコンピュータ システムでは、ファイル整合性チェックはシステム セキュリティを確保する重要な手段の 1 つです。システム ファイルの整合性を定期的にチェックすることで、改ざんまたは破損したファイルを適時に検出して修復し、システムを未知のセキュリティ脅威から防ぐことができます。この記事では、CentOS システムでのファイル整合性チェック機能の使用方法を説明します。

1. CentOS システムのファイル整合性チェック ツール

CentOS システムには、強力なファイル整合性チェック ツール tripwire が付属しています。このツールは、指定されたファイルに対してハッシュ計算を実行し、結果をファイル データベースに保存できます。ファイルが変更されたり、ハッシュ値が変更されたりすると、tripwire はアラートを鳴らし、管理者にアクションを起こすよう警告します。

2. インストールと構成tripwire

-

インストール

tripwire:sudo yum install tripwire

ログイン後にコピー 初期化

tripwire:sudo tripwire-setup-keyfiles sudo tripwire --init

ログイン後にコピー- 設定ファイルのパラメータ設定(

/etc/tripwire/twcfg.txt): -

ROOT: ルート ディレクトリへのパス (デフォルトは/) は、特別な要件がない限り、通常は変更する必要はありません。 POLFILE: チェックする必要があるファイルまたはディレクトリを定義するポリシー ファイルへのパス。デフォルトは/etc/tripwire/twpol.txtです。 。SITEKEYFILE:tripwireキーを保存するパス。デフォルトは/etc/tripwire/site.keyです。

3. ポリシー ファイルを作成します (/etc/tripwire/twpol.txt)

実際のニーズに応じて、整合性チェックインが必要なファイルを指定できます。ポリシー ファイルまたはディレクトリ。例として /etc/passwd ファイルを確認すると、ポリシー ファイルの内容は次のとおりです:

(

rulename = "etc_passwd", # 规则名称

severity = $(SIG_HI), # 严重级别

emailto = "admin@example.com", # 发送警报的邮件地址

files = (

"/etc/passwd", # 需要检查的文件路径

),

)4. 設定ファイルとデータベース ファイルを生成します

- #設定ファイルの生成:

sudo twadmin --create-cfgfile -P tripwire.cfg

ログイン後にコピー# データベース ファイルの生成: - # 5. 定期的な検査と自動化

sudo tripwire --update -P tripwire.cfg /etc/tripwire/twpol.txt

ログイン後にコピー

通常のタスクを設定します:

cron またはその他のスケジュールされたタスク ツールを使用して、- tripwire を実行します

コマンドを定期的にチェックして、自動検査とレポートを実装します。6. 操作例

sudo tripwire --check -P tripwire.cfg

- の詳細な検査結果を表示:

sudo tripwire --check | more

ログイン後にコピー

/var/lib/tripwire/アラームを表示ログ:アラート ログは、デフォルトで- .twr ファイルに保存されます。 -

結論:tripwire

以上がファイル整合性チェックを使用して CentOS システム上のファイル変更を検出する方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7564

7564

15

15

1386

1386

52

52

87

87

11

11

28

28

101

101

CentOS システムの監査ログを使用してシステムへの不正アクセスを検出する方法

Jul 05, 2023 pm 02:30 PM

CentOS システムの監査ログを使用してシステムへの不正アクセスを検出する方法

Jul 05, 2023 pm 02:30 PM

CentOS システムの監査ログを使用してシステムへの不正アクセスを監視する方法 インターネットの発展に伴い、ネットワーク セキュリティの問題がますます顕著になり、多くのシステム管理者がシステムのセキュリティにますます注意を払うようになりました。一般的に使用されているオープン ソース オペレーティング システムである CentOS の監査機能は、システム管理者がシステム セキュリティ、特に不正アクセスを監視するのに役立ちます。この記事では、CentOS システムの監査ログを使用してシステムへの不正アクセスを監視する方法とコード例を紹介します。 1. 監査日の開始

CentOS 6.6 システムのインストールと構成の完全な図解チュートリアル

Jan 12, 2024 pm 04:27 PM

CentOS 6.6 システムのインストールと構成の完全な図解チュートリアル

Jan 12, 2024 pm 04:27 PM

サーバー関連の設定は次のとおりです。 オペレーティング システム: CentOS6.6 64 ビット IP アドレス: 192.168.21.129 ゲートウェイ: 192.168.21.2 DNS: 8.8.8.88.8.4.4 備考: CentOS6.6 システム イメージには 2 つのバージョンがあります。 -bit および 64 ビット、およびサーバー用に特別に最適化された最小バージョンの運用サーバーもあります. 運用サーバーに大きなメモリ (4G) が搭載されている場合 1. CentOS6.6 システムがインストールされているコンピュータのメモリは、グラフィカル インストール モードを有効にする前に 628M (最小メモリ 628M) 以上必要; 2. CentOS6.6 システムのインストール方法は、グラフィカル インストール モードとテキスト インストール モードに分かれています。

セキュリティ パッチを定期的に更新するように CentOS システムを設定する方法

Jul 05, 2023 pm 04:17 PM

セキュリティ パッチを定期的に更新するように CentOS システムを設定する方法

Jul 05, 2023 pm 04:17 PM

セキュリティ パッチを定期的に更新するように CentOS システムを設定する方法 ネットワーク セキュリティのリスクが増大し続ける中、サーバーや端末デバイスのセキュリティを保護するには、オペレーティング システムのセキュリティ パッチを定期的に更新することが重要です。この記事では、CentOS システムで自動および定期的なセキュリティ パッチ更新を設定する方法と、対応するコード例を紹介します。 yum-cron ツールの使用 CentOS システムには、システム ソフトウェア パッケージとセキュリティ パッチを自動的に更新するのに役立つ yum-cron と呼ばれるツールが提供されています。次のコマンドを使用してインストールします

CentOS システムのログ機能を使用してセキュリティ イベントを分析する方法

Jul 05, 2023 pm 09:37 PM

CentOS システムのログ機能を使用してセキュリティ イベントを分析する方法

Jul 05, 2023 pm 09:37 PM

CentOS システムのロギング機能を使用してセキュリティ イベントを分析する方法 はじめに: 今日のネットワーク環境では、セキュリティ イベントや攻撃行為が日々増加しています。システムのセキュリティを保護するには、セキュリティの脅威をタイムリーに検出して対応することが重要になります。 CentOS システムは、システム内のセキュリティ イベントの分析と監視に役立つ強力なログ機能を提供します。この記事では、CentOS システムのログ機能を使用してセキュリティ イベントを分析する方法を紹介し、関連するコード例を示します。 1. CentOS システムでの設定ログの記録

CentOS システムのセキュリティ脆弱性を特定して対処する方法

Jul 05, 2023 pm 09:00 PM

CentOS システムのセキュリティ脆弱性を特定して対処する方法

Jul 05, 2023 pm 09:00 PM

CentOS システムのセキュリティの脆弱性を特定して対処する方法 インターネット時代において、セキュリティの脆弱性はシステムとデータの保護にとって重要です。人気のある Linux ディストリビューションである CentOS は、ユーザーがセキュリティの脆弱性を適時に特定して修復する必要があるという点でも他のオペレーティング システムとは異なります。この記事では、CentOS システムのセキュリティ脆弱性を特定して対処する方法を読者に紹介し、脆弱性を修復するためのコード例をいくつか紹介します。 1. 脆弱性スキャン ツールを使用した脆弱性の特定 脆弱性スキャン ツールは、システムに存在するセキュリティの脆弱性を特定するための一般的な方法です。

Centos システムを USB ディスクにインストールする

Mar 18, 2024 pm 12:19 PM

Centos システムを USB ディスクにインストールする

Mar 18, 2024 pm 12:19 PM

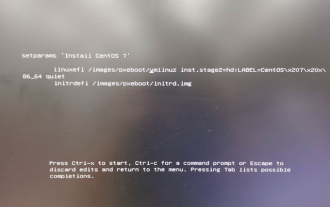

本日は、すでに構築済みのホストにCentos7.7システムをインストールし、その後プログラム開発に使用するサーバーとして使用したいというご依頼をいただきました。 #プロセスの手順 1. まず、公式 Web サイトにアクセスして ISO イメージをダウンロードします。公式 Web サイトのダウンロード アドレス: https://www.centos.org/download/2. ダウンロードした U ディスクを書き込み、システムをインストールします。ここで使用するツールは Softdisk のダウンロード アドレスです: https://cn.ultraiso.net/xiazai.html3. ブート インストール用に U ディスクを挿入します #ブート インストール中に発生する問題と解決策: UEFI を使用してインストールするために U ディスクを使用するためです。システムの起動時に次のことが発生しました

Web アプリケーションをクロスサイト スクリプティング攻撃から保護するために CentOS システムを構成する方法

Jul 05, 2023 pm 06:10 PM

Web アプリケーションをクロスサイト スクリプティング攻撃から保護するために CentOS システムを構成する方法

Jul 05, 2023 pm 06:10 PM

Web アプリケーションをクロスサイト スクリプティング攻撃から保護するように CentOS システムを構成する方法 Web アプリケーションの人気と使用率が高まるにつれ、クロスサイト スクリプティング (XSS) 攻撃は、多くの Web 開発者にとって重要なセキュリティ上の懸念事項になっています。 Web アプリケーションを XSS 攻撃から保護するために、システムのセキュリティを向上させるためにいくつかの構成措置を講じることができます。この記事では、CentOS システム上で関連する構成を実行する方法を紹介します。まずファイアウォールを設定し、

ファイル整合性チェックを使用して CentOS システム上のファイル変更を検出する方法

Jul 05, 2023 pm 09:37 PM

ファイル整合性チェックを使用して CentOS システム上のファイル変更を検出する方法

Jul 05, 2023 pm 09:37 PM

ファイル整合性チェックを使用して CentOS システム上のファイル変更を検出する方法 はじめに: 最新のコンピューター システムでは、ファイル整合性チェックはシステム セキュリティを確保する重要な手段の 1 つです。システム ファイルの整合性を定期的にチェックすることで、改ざんまたは破損したファイルを適時に検出して修復し、システムを未知のセキュリティ脅威から防ぐことができます。この記事では、CentOS システムでのファイル整合性チェック機能の使用方法を紹介します。 1. CentOS システムのファイル整合性チェックツール Cen