# オープンソース製品の普及が進む中、Linux の運用保守エンジニアとして、異常なマシンが侵入されているかどうかを明確に識別できることが重要であることを、自身の実務経験をもとにまとめました。マシンがハッキングされる一般的な状況を参考にします: 背景情報: 次の状況は CentOS 6.9 システム上で見られ、他の Linux ディストリビューションと同様です。 #1Intruderはマシンのログ情報を削除する可能性があります

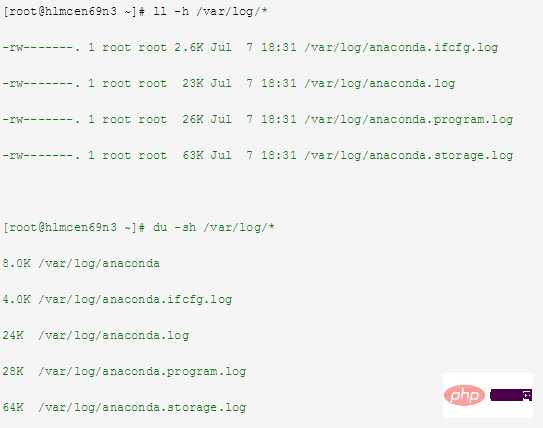

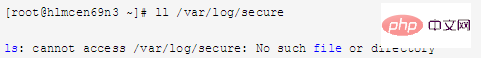

ログ情報がまだ存在しているか、削除されているかを確認できます。クリアされた関連コマンド 例:

##2

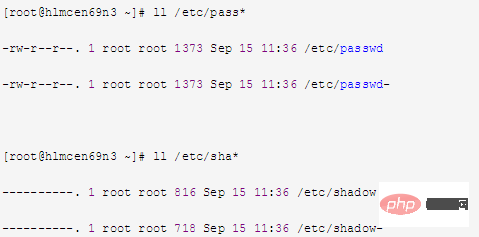

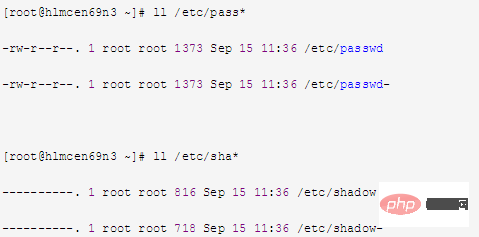

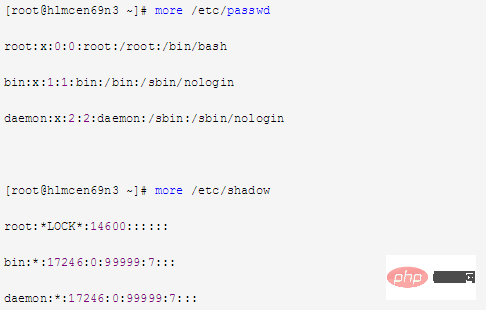

侵入者はユーザー名とパスワードを保存する新しいファイルを作成する可能性があります#/etc/passwd および /etc/shadow ファイルを表示できます、関連コマンドの例:

##3

侵入者はユーザー名とパスワードのファイルを変更する可能性があります##/etc/passwd および /etc/shadow を表示できます ファイルの内容を識別するには、次のようにします。関連コマンドの例:

4

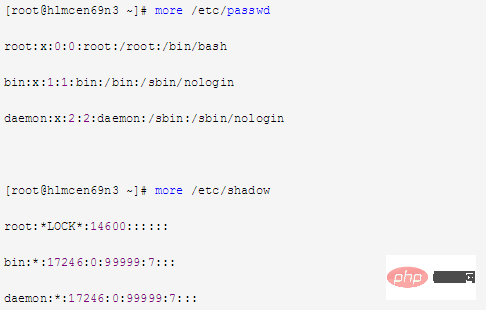

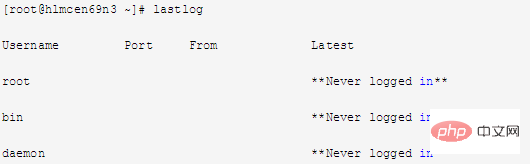

Viewマシンの最新の成功したログイン イベントと最後に失敗したログイン イベント ログ「/var/log/lastlog」に対応します。関連するコマンドの例:

#5

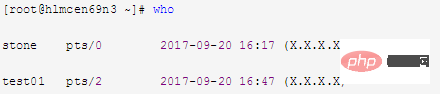

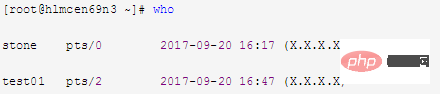

##現在 マシンにログインしているすべてのユーザーを表示 はログ ファイル「/var/run/utmp」、関連コマンドの例に対応します:

の対応するログサーバーが作成されたときからのファイル「/var/log/wtmp」、関連コマンドの例:

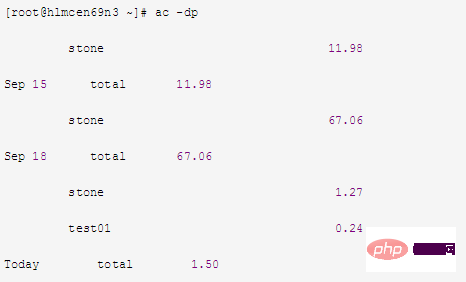

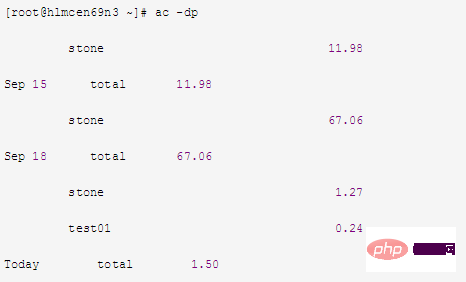

さらに、パブリック アカウント Linux を検索して、バックグラウンドで「git Books」に応答する方法を学び、サプライズギフトパッケージを手に入れましょう。 ####################################7######Viewマシンのすべてのユーザーの接続時間 (時間)

ログ ファイル「/var/log」に対応します。 /wtmp"、関連コマンドの例:

##8

マシンが異常なトラフィックを生成していることが判明した場合は、#コマンド「tcpdump」を使用してネットワーク パケットをキャプチャできます。交通状況を確認するには、「iperf」ツールを使用してください。 交通状況を確認してください

#9

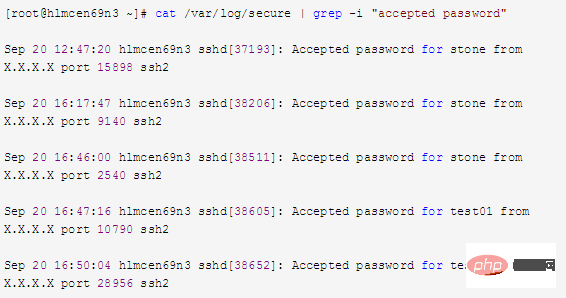

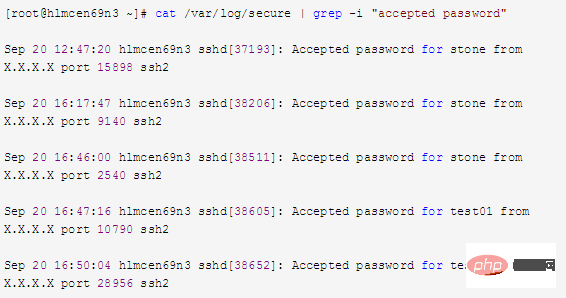

##/var/log/secure## を表示できます。 #ログ ファイル # 侵入者に関する情報、関連するコマンド例を検索してください:

##

#10

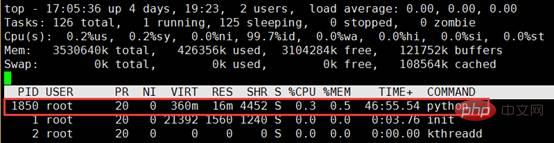

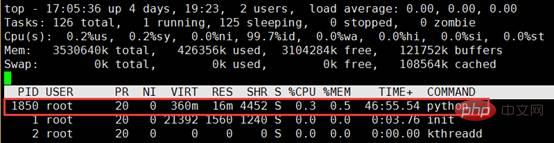

異常プロセスに対応する実行スクリプトファイルを問い合わせるa.topコマンド 異常なプロセスに対応する PID を確認します

##b. 仮想ファイル システム ディレクトリ ## でプロセスの実行可能ファイルを見つけます#Linux 中国語コミュニティをフォローしてください

#11 マシンが侵入され、重要なファイルが削除されたことが確認された場合は、削除されたファイルの取得を試みることができます 注:

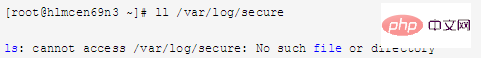

1. プロセスがファイルを開くときプロセスがファイルを開いたままにし、ファイルが削除されたとしてもディスク上に存在する限り。これは、プロセスはファイルが削除されたことを認識しておらず、ファイルを開いたときに与えられたファイル記述子の読み取りと書き込みが引き続きできることを意味します。このファイルは、対応するディレクトリ i ノードが削除されているため、プロセス以外には表示されません。 2. /proc ディレクトリには、カーネルとプロセス ツリーを反映するさまざまなファイルが含まれています。 /proc ディレクトリはメモリ内にマップされた領域をマウントするため、これらのファイルとディレクトリはディスク上に存在しないため、これらのファイルの読み取りおよび書き込みを行うときは、実際にはメモリから取得することになります。 lsof に関連する情報のほとんどは、プロセスの PID にちなんで名付けられたディレクトリに保存されます。つまり、/proc/1234 には、PID 1234 のプロセスの情報が含まれます。各プロセス ディレクトリにはさまざまなファイルが存在し、アプリケーションがプロセスのメモリ空間、ファイル記述子リスト、ディスク上のファイルへのシンボリック リンク、その他のシステム情報を簡単に理解できるようにします。 lsof プログラムは、カーネルの内部状態に関するこの情報とその他の情報を使用して出力を生成します。したがって、lsof は、プロセスのファイル記述子や関連ファイル名などの情報を表示できます。つまり、プロセスのファイル記述子にアクセスすることで、ファイルに関する関連情報を見つけることができます。 3. システム内のファイルが誤って削除された場合、その時点でシステム内にファイルにアクセスしているプロセスがまだ存在する限り、lsof を使用してファイルを取得できます。 /proc ディレクトリ。ファイルの内容を復元します。 侵入者が /var/log/secure ファイルを削除したと仮定すると、/var/log/secure ファイルの復元を試みる方法は次のとおりです。 a. /var/log/secure ファイルを確認し、ファイルが存在しないことを確認します。

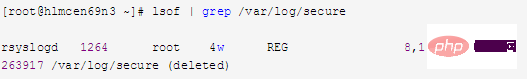

b. lsof コマンドを使用して、プロセスが /var/log/secure、

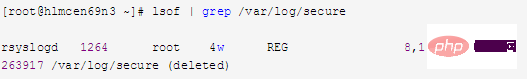

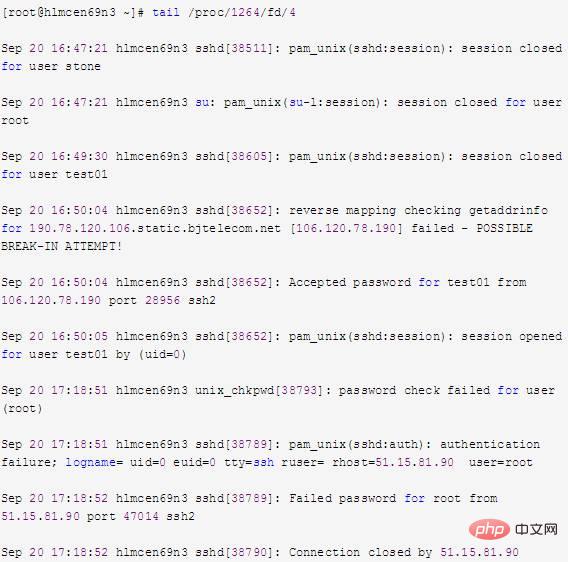

を開いているかどうかを確認します。c. 上記の情報から、PID 1264 (rsyslogd) によって開かれたファイルのファイル記述子は 4 であることがわかります。 /var/log/secure が削除済みとしてマークされていることもわかります。したがって、次のように、/proc/1264/fd/4 内の対応する情報を表示できます (fd の下にある数字で名前が付けられた各ファイルは、プロセスに対応するファイル記述子を表します)。 d. 上記の情報からわかるように、復元するデータは /proc/1264/fd/4 を参照することで取得できます。対応するデータをファイル記述子を通じて表示できる場合は、次のように I/O リダイレクトを使用してデータをファイルにリダイレクトできます。

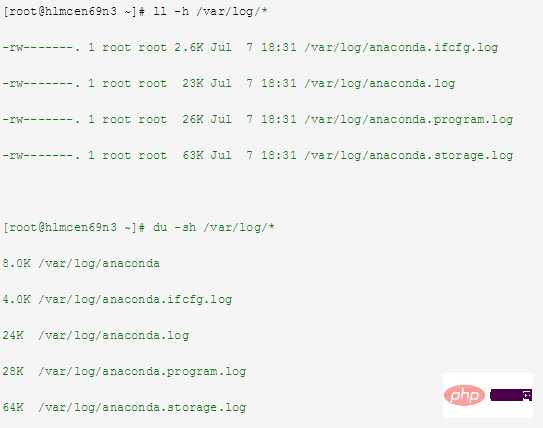

# # e. /var/log/secure を再度確認し、ファイルがすでに存在していることを確認します。削除されたファイルを回復するこの方法は、多くのアプリケーション、特にログ ファイルやデータベースに非常に役立ちます。

#

以上がLinux - サーバーが侵害されているかどうかを完全に確認する方法を教える 11 のステップの詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。