PHP Web サイトのロジック脆弱性の防止と修復

PHP Web サイトのロジック脆弱性の予防と修復

今日のインターネット時代において、Web サイトのセキュリティはユーザーと Web サイト開発者の両方にとって大きな懸念事項となっています。ただし、Web サイトにはさまざまなタイプの脆弱性が存在しますが、ロジックの脆弱性は最も見落とされがちです。この記事では、PHP Web サイトの一般的なロジックの脆弱性を調査し、それらを防止および修正するためのいくつかの方法を紹介します。

論理的脆弱性とは、プログラム内の誤ったロジックまたは不適切な設計によって引き起こされるセキュリティ問題を指します。 PHP Web サイトの一般的なロジックの脆弱性には、不正アクセス、不正操作、リプレイ攻撃などが含まれます。以下では、これらの脆弱性とその修復方法をそれぞれ紹介し、関連するコード例を示します。

- 不正アクセス

不正アクセスとは、未検証または認証されたユーザーが機密情報にアクセスしたり機密操作を実行したりできる状況を指します。この脆弱性を防ぐには、Web サイトのアクセス制御メカニズムに厳格な権限チェックを実装する必要があります。

たとえば、アクセスするにはログインが必要なページがあるとします。

<?php

session_start();

if (!isset($_SESSION['loggedin'])) {

header('Location: login.php');

exit();

}

// 其他需要登录才能访问的操作

?>上記のコードでは、まず session_start() 関数を使用してセッションを開き、次に、ログインしました。ログインしていない場合は、ユーザーをログイン ページにリダイレクトします。このようにして、認証されたユーザーのみが機密情報にアクセスしたり、機密性の高い操作を実行したりできるようになります。

- 超特権操作

超特権操作とは、ユーザーが実行権限を持たない操作を実行できることを意味します。不正アクセスの脆弱性を防ぐには、プログラムに厳密な権限チェックを実装し、特定のユーザーによる機密操作へのアクセスを制限する必要があります。

たとえば、管理ページがあり、管理者権限を持つユーザーのみが特定の操作を実行できるとします。

<?php

session_start();

if (!isset($_SESSION['loggedin']) || $_SESSION['role'] != 'admin') {

header('Location: index.php');

exit();

}

// 管理员操作

?>上記のコードでは、まずユーザーがログインしているかどうかを確認し、その役割が管理者であるかどうか。ユーザーがログインしていないか、管理者ではない場合は、ユーザーをホームページにリダイレクトします。こうすることで、機密性の高い操作を管理者のみに制限できます。

- リプレイ攻撃

リプレイ攻撃とは、攻撃者が以前の有効なセッションの認証情報を使用して正規のユーザーになりすますことを指します。リプレイ攻撃を防ぐには、ランダムなセッション トークンの生成や各リクエストの検証など、プログラム内で何らかの保護措置を講じる必要があります。

たとえば、リプレイ攻撃を防ぐ必要があるフォーム処理ページがあるとします。

<?php

session_start();

if ($_SERVER['REQUEST_METHOD'] == 'POST') {

if (isset($_POST['token']) && $_POST['token'] == $_SESSION['token']) {

// 执行表单处理操作

// ...

// 验证完成后,生成新的会话令牌

$_SESSION['token'] = bin2hex(random_bytes(32));

} else {

die('Invalid token');

}

}

?>上記のコードでは、まずリクエスト メソッドが POST であるかどうかを確認し、次にリクエストを比較します。トークンはセッション内のトークンと同じです。それらが同じである場合は、フォーム処理操作を実行します。処理が完了すると、新しいセッション トークンが生成され、セッションに保存されます。このようにして、リプレイ攻撃を防ぐことができます。

要約すると、ロジックの脆弱性は、PHP Web サイトにおける一般的なセキュリティ問題の 1 つです。これらの脆弱性を防止および修正するには、厳密な権限チェック、アクセス制御、セッション管理が必要です。関連するコード例を適切に使用することで、開発者は Web サイトのセキュリティを向上させ、ユーザーの機密情報を攻撃から保護できます。

以上がPHP Web サイトのロジック脆弱性の防止と修復の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

Video Face Swap

完全無料の AI 顔交換ツールを使用して、あらゆるビデオの顔を簡単に交換できます。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7677

7677

15

15

1393

1393

52

52

1207

1207

24

24

91

91

11

11

この Apple ID は iTunes Store でまだ使用されていません: 修正

Jun 10, 2024 pm 05:42 PM

この Apple ID は iTunes Store でまだ使用されていません: 修正

Jun 10, 2024 pm 05:42 PM

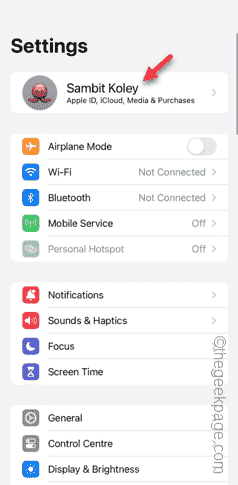

AppleIDを使用してiTunesStoreにログインすると、「このAppleIDはiTunesStoreで使用されていません」というエラーが画面に表示される場合があります。心配するようなエラー メッセージはありません。これらのソリューション セットに従って問題を修正できます。解決策 1 – 配送先住所を変更する iTunes Store にこのプロンプトが表示される主な理由は、AppleID プロファイルに正しい住所がないことです。ステップ 1 – まず、iPhone で iPhone 設定を開きます。ステップ 2 – AppleID は他のすべての設定の最上位にある必要があります。それで、開けてください。ステップ 3 – そこに到達したら、「支払いと配送」オプションを開きます。ステップ 4 – Face ID を使用してアクセスを確認します。ステップ

iPhoneの赤目を修正する方法

Feb 23, 2024 pm 04:31 PM

iPhoneの赤目を修正する方法

Feb 23, 2024 pm 04:31 PM

前回のパーティーでは素晴らしい写真をいくつか撮ったのですが、残念ながら、撮った写真のほとんどが赤目でした。写真自体は素晴らしいのですが、赤い目が写っているとイメージが台無しになってしまいます。言うまでもなく、パーティーの写真の中には友達の携帯電話からのものもあるかもしれません。今回は写真から赤目を除去する方法を見てみましょう。写真の目が赤い原因は何ですか?フラッシュを使用して写真を撮影すると、赤目が発生することがよくあります。これは、フラッシュの光が目の奥に直接当たるため、目の下の血管が光を反射し、目が赤く写ってしまうためです。幸いなことに、技術の継続的な進歩により、一部のカメラにはこの問題を効果的に解決できる赤目補正機能が搭載されています。この機能を使用すると、カメラは写真を撮影します

Win11 が資格情報の検証に失敗する問題を解決するにはどうすればよいですか?

Jan 30, 2024 pm 02:03 PM

Win11 が資格情報の検証に失敗する問題を解決するにはどうすればよいですか?

Jan 30, 2024 pm 02:03 PM

Win11 ユーザーが資格情報を使用してログインすると、資格情報を検証できないことを示すエラー メッセージが表示されます。何が起こっているのでしょうか?編集者がこの問題を調査した結果、この問題を直接的または間接的に引き起こすいくつかの状況が考えられることがわかりました。編集者と一緒に見てみましょう。

PHP 500 エラーの総合ガイド: 原因、診断、修正

Mar 22, 2024 pm 12:45 PM

PHP 500 エラーの総合ガイド: 原因、診断、修正

Mar 22, 2024 pm 12:45 PM

PHP 500 エラーの包括的なガイド: 原因、診断、および修正 PHP 開発中に、HTTP ステータス コード 500 のエラーが頻繁に発生します。このエラーは通常「500InternalServerError」と呼ばれ、サーバー側でのリクエストの処理中に不明なエラーが発生したことを意味します。この記事では、PHP500 エラーの一般的な原因、診断方法、修正方法を検討し、参照用の具体的なコード例を示します。 1.500 エラーの一般的な原因 1.

Windows 11 のブルー スクリーンの問題を解決するための簡単なガイド

Dec 27, 2023 pm 02:26 PM

Windows 11 のブルー スクリーンの問題を解決するための簡単なガイド

Dec 27, 2023 pm 02:26 PM

多くの友人は、コンピューターのオペレーティング システムを使用するときに常にブルー スクリーンに遭遇します。最新の win11 システムでもブルー スクリーンの運命から逃れることはできません。そこで、今日は win11 のブルー スクリーンを修復する方法についてのチュートリアルをお届けしました。ブルー スクリーンに遭遇したかどうかに関係なく、必要な場合に備えて最初にそれを学ぶことができます。 win11 ブルースクリーンを修正する方法 方法 1. ブルースクリーンが発生した場合は、まずシステムを再起動し、正常に起動できるかどうかを確認します。 2. 正常に起動できる場合は、デスクトップ上の「コンピュータ」を右クリックし、「管理」を選択します。 3. 次に、ポップアップウィンドウの左側にある「システムツール」を展開し、「イベントビューア」を選択します。イベント ビューアを使用すると、ブルー スクリーンの原因となった特定の問題がわかります。 5. 次に、ブルー スクリーンの状況とイベントに従ってください。

WIN10で音量調整ができない時の対処法

Mar 27, 2024 pm 05:16 PM

WIN10で音量調整ができない時の対処法

Mar 27, 2024 pm 05:16 PM

1. win + r キーを押してファイル名を指定して実行ウィンドウを開き、「regedit」と入力して Enter キーを押してレジストリ エディターを開きます。 2. 開いたレジストリエディタで[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun]をクリックして展開し、右側の空白部分を右クリックして[新規 - 文字列値]を選択し、名前を[systray.exe]に変更します。 3. systray.exeをダブルクリックして開き、数値データを「C:WindowsSystem32systray.exe」に変更し、[OK]をクリックして設定を保存します。

csrss.exe が原因で発生するブルー スクリーンの問題を解決する方法

Dec 28, 2023 pm 06:24 PM

csrss.exe が原因で発生するブルー スクリーンの問題を解決する方法

Dec 28, 2023 pm 06:24 PM

コンピュータの起動後に頻繁にブルー スクリーンが表示される場合は、Windows システムによって csrss.exe ファイルに対して発生する重大なエラー (停止コード 0xF4) が原因である可能性があります。では、それを修正する方法を見てみましょう! csrss.exe のブルー スクリーンを修正する方法 まず、「Ctrl+Alt+Del」キーを同時に押します。このとき、Microsoft Windows タスク マネージャーのインターフェイスがポップアップ表示されます。 「タスクマネージャー」タブをクリックすると、実行中のすべてのプログラムとそれらが占有するリソース、その他の情報が画面に一覧表示されます。もう一度クリックして「プロセス」タブに入り、「イメージ名」をもう一度クリックして、リストで「csrss.exe」ファイルを見つけます。 「プロセスの終了」ボタンをクリックします

iPhoneが機内モードでスタックする:それを修正する方法

Jun 15, 2024 pm 02:16 PM

iPhoneが機内モードでスタックする:それを修正する方法

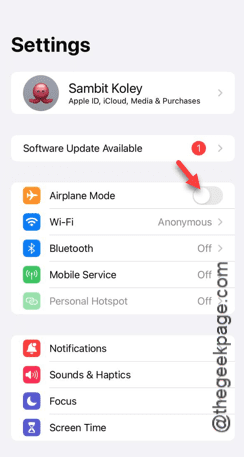

Jun 15, 2024 pm 02:16 PM

機内モードは状況によっては非常に便利です。ただし、同じ機内モードでも、iPhone が突然オンになってしまうと、頭痛がする可能性があります。この記事では、iPhone の機内モードを解除するための一連のソリューションを設計しました。簡単な解決策 – 1. コントロール センターから直接機内モードを無効にしてみてください。 2. コントロール センターから機内モードを無効にできない場合は、[設定] タブから直接機内モードを無効にできます。これらのヒントが機能しない場合は、以下の修正に従って問題を解決してください。解決策 1 – デバイスを強制的に再起動する デバイスを強制的に再起動するプロセスは非常に簡単です。あなたがしなければならないのは、これらの段階的な指示に従うことだけです。ステップ 1 – 音量を上げるボタンを押して放すと、プロセスを開始できます。ステップ