安全なリモート アクセスの構築: Linux サーバーを保護する

安全なリモート アクセスの構築: Linux サーバーの保護

インターネットの発展に伴い、リモート アクセスはサーバーを管理する一般的な方法になりました。ただし、リモート アクセスでは、サーバーがさまざまな潜在的なセキュリティ脅威にさらされることになります。 Linux サーバーをハッカーから保護するために、この記事ではいくつかの基本的なセキュリティ対策とコード例について説明します。

- SSH キー認証を使用する

SSH (Secure Shell) は、リモートのサーバーに安全に接続できる暗号化されたリモート ログイン プロトコルです。従来のユーザー名/パスワードによるログイン方法と比較して、SSH キー認証はより安全です。 SSH キーを生成および使用するためのサンプル コードを次に示します。

# 生成SSH密钥 ssh-keygen -t rsa -b 4096 # 将公钥复制到服务器 ssh-copy-id username@servername # 禁用密码登录 sudo nano /etc/ssh/sshd_config 将 PasswordAuthentication 设置为 no

- ファイアウォールの使用

ファイアウォールは、不正な接続をフィルタリングしてブロックするのに役立ちます。適切なルールを設定することで、特定のポートおよび IP アドレスへのアクセスを制限できます。以下は、iptables を使用してファイアウォール ルールを設定するためのサンプル コードです。

# 允许所有本地连接 iptables -A INPUT -i lo -j ACCEPT # 允许已建立的连接 iptables -A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT # 允许SSH连接 iptables -A INPUT -p tcp --dport 22 -j ACCEPT # 其他所有连接均拒绝 iptables -A INPUT -j DROP # 保存规则并启用防火墙 iptables-save > /etc/iptables.rules

- システムとソフトウェアを定期的に更新する

システムとソフトウェアを更新するたびに最新の状態に保つことが重要です。多くの場合、セキュリティ パッチが含まれています。システムとソフトウェアを定期的に更新すると、既知の脆弱性が悪用されるリスクを軽減できます。以下は、apt-get を使用してシステムとソフトウェアを更新するためのサンプル コードです。

# 更新软件包列表 sudo apt-get update # 执行系统更新 sudo apt-get upgrade # 定期执行更新任务 sudo crontab -e 添加以下行,每周自动执行更新: 0 0 * * 0 apt-get update && apt-get upgrade -y

- 非標準ポートの使用

デフォルトの SSH ポートは 22 で、これが最も一般的なポートです。ハッカーによる試み。デフォルトのポートの代わりに標準以外のポート (2222 など) を使用することで、スキャンや攻撃を受けるリスクをある程度軽減できます。以下は、SSH ポートを変更するサンプル コードです。

# 编辑SSH配置文件 sudo nano /etc/ssh/sshd_config # 将端口号修改为非默认端口 将 Port 22 改为 Port 2222 # 重启SSH服务 sudo service ssh restart

- 侵入検知システムの構成

侵入検知システム (IDS) は、サーバー上のネットワーク トラフィックとシステム アクティビティを監視し、不審または悪意のあるアクティビティについて警告します。以下は、Snort を使用して IDS を構成するためのサンプル コードです。

# 安装Snort sudo apt-get install snort # 配置网络接口 sudo ifconfig eth0 promisc # 启动Snort sudo snort -i eth0 -c /etc/snort/snort.conf

リモート アクセスを構成するときは、サーバーのセキュリティを念頭に置いてください。アクセス許可を適切に設定すること、強力なパスワードを使用すること、データを定期的にバックアップすること、サーバーの状態を監視することはすべて重要なセキュリティ対策です。

概要:

この記事では、Linux サーバーへのリモート アクセスのセキュリティを保護するための基本的な対策とコード例をいくつか紹介します。 SSH キー認証の使用、ファイアウォール ルールの設定、システムとソフトウェアの定期的な更新、非標準ポートの使用、侵入検知システムの構成などの対策により、サーバー攻撃のリスクを効果的に軽減できます。実際のアプリケーションでは、特定のニーズに応じて適切に調整および改善できます。安全なリモート アクセス環境を構築することで、Linux サーバーをハッカーからより適切に保護できます。

以上が安全なリモート アクセスの構築: Linux サーバーを保護するの詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

Video Face Swap

完全無料の AI 顔交換ツールを使用して、あらゆるビデオの顔を簡単に交換できます。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7700

7700

15

15

1640

1640

14

14

1393

1393

52

52

1287

1287

25

25

1230

1230

29

29

Win11 ファイアウォールの詳細設定のグレーのソリューション

Dec 24, 2023 pm 07:53 PM

Win11 ファイアウォールの詳細設定のグレーのソリューション

Dec 24, 2023 pm 07:53 PM

ファイアウォールを設定するときに、多くの友人が、Win11 ファイアウォールの詳細設定がグレー表示になってクリックできないことに気づきました。コントロールユニットを追加していない、または詳細設定を正しく開いていないことが原因である可能性がありますので、解決方法を見てみましょう。 Win11 ファイアウォールの詳細設定グレーの方法 1: 1. まず、下のスタート メニューをクリックし、上部にある「コントロール パネル」を検索して開きます。 2. 次に、「Windows Defender ファイアウォール」を開きます。 3. 入力後、「詳細設定」を開くことができます。左の列。方法 2: 1. 上記の方法が開けない場合は、[スタート メニュー] を右クリックして [ファイル名を指定して実行] を開きます。 2. 次に、「mmc」と入力し、Enter キーを押して開くことを確認します。 3. 開いたら、左上の をクリックします

Alpine Linux でファイアウォールを有効または無効にする方法は?

Feb 21, 2024 pm 12:45 PM

Alpine Linux でファイアウォールを有効または無効にする方法は?

Feb 21, 2024 pm 12:45 PM

AlpineLinux では、iptables ツールを使用してファイアウォール ルールを構成および管理できます。 AlpineLinux でファイアウォールを有効または無効にする基本的な手順は次のとおりです。 ファイアウォールのステータスを確認します。 sudoiptables -L 出力にルールが表示されている場合 (たとえば、いくつかの INPUT、OUTPUT、または FORWARD ルールがある)、ファイアウォールは有効になっています。出力が空の場合、ファイアウォールは現在無効になっています。ファイアウォールを有効にする: sudoiptables-PINPUTACCEPTsudoiptables-POUTPUTACCEPTsudoiptables-PFORWARDAC

Pythonの基盤技術を分析:SSL/TLS暗号化通信の実装方法

Nov 08, 2023 pm 03:14 PM

Pythonの基盤技術を分析:SSL/TLS暗号化通信の実装方法

Nov 08, 2023 pm 03:14 PM

Python の基盤技術の分析: SSL/TLS 暗号化通信の実装方法、具体的なコード例が必要です SSL (SecureSocketsLayer) と TLS (TransportLayerSecurity) は、コンピュータ ネットワーク上で安全な通信を実現するために使用されるプロトコルです。ネットワーク通信中に、SSL/TLS は暗号化、認証、データ整合性保護などの機能を提供し、送信中にデータが盗聴、改ざん、または偽造されないようにします。パイソン

Win10 デスクトップ アイコン上のファイアウォール ロゴを削除するにはどうすればよいですか?

Jan 01, 2024 pm 12:21 PM

Win10 デスクトップ アイコン上のファイアウォール ロゴを削除するにはどうすればよいですか?

Jan 01, 2024 pm 12:21 PM

win10 システムを使用している多くの友人は、コンピューターのデスクトップ上のアイコンにファイアウォールのロゴがあることに気づきました。何が起こっているのでしょうか?これは、強迫性障害を持つ多くの友人を特に不快にさせます。実際、コントロール パネルを開いて、 「ユーザーアカウント制御設定の変更」を変更することで解決できます。具体的なチュートリアルを見てみましょう。 Windows 10 のデスクトップアイコンのファイアウォールロゴを解除する方法 1. パソコン起動画面の横にある「スタート」メニューボタンを右クリックし、ポップアップメニューから「コントロールパネル」機能を選択します。 2. 次に、[ユーザー アカウント] オプションを選択し、表示される新しいインターフェイスから [ユーザー アカウント制御設定の変更] 項目を選択します。 3. ウィンドウ内のスライダーを一番下まで調整した後、「確認」をクリックして終了します。

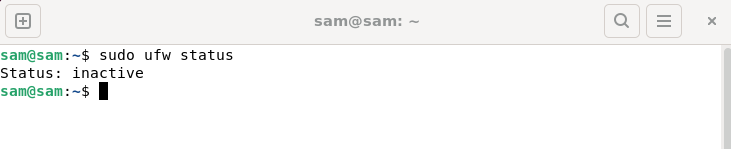

Linux で UFW ステータスが非アクティブとして表示されるのを修正する方法

Mar 20, 2024 pm 01:50 PM

Linux で UFW ステータスが非アクティブとして表示されるのを修正する方法

Mar 20, 2024 pm 01:50 PM

Uncomplex Firewall とも呼ばれる UFW は、多くの Linux ディストリビューションでファイアウォール システムとして採用されています。 UFW は、初心者ユーザーでもコマンド ライン インターフェイスとグラフィカル ユーザー インターフェイスの両方を通じてファイアウォール設定を簡単に管理できるように設計されています。 UFW ファイアウォールは、設定されたルールに従ってネットワーク トラフィックを監視し、ネットワーク スニッフィングやその他の攻撃からネットワークを保護するシステムです。 Linux システムに UFW がインストールされているにもかかわらず、そのステータスが非アクティブと表示される場合は、いくつかの理由が考えられます。このガイドでは、Linux システム上で UFW ファイアウォールが非アクティブになる問題を解決する方法を共有します。 Linux で UFW が非アクティブ ステータスを表示する理由 Linux で UFW がデフォルトで非アクティブになる理由 Linux で非アクティブになる方法

Windows での OpenSSH: インストール、構成、および使用ガイド

Mar 08, 2024 am 09:31 AM

Windows での OpenSSH: インストール、構成、および使用ガイド

Mar 08, 2024 am 09:31 AM

ほとんどの Windows ユーザーにとって、使いやすいグラフィカル インターフェイスを提供するリモート デスクトップ プロトコル (RDP) は常にリモート管理の最初の選択肢となってきました。ただし、より詳細な制御が必要なシステム管理者にとっては、SSH の方がニーズに適している可能性があります。 SSH を介して、管理者はコマンド ラインを通じてリモート デバイスと対話できるため、管理作業がより効率的になります。 SSH の利点はセキュリティと柔軟性にあり、特に多数のデバイスを扱う場合や自動化されたタスクを実行する場合、管理者はリモート管理やメンテナンス作業を簡単に実行できます。したがって、使いやすさの点では RDP が優れていますが、システム管理者にとっては、パワーと制御の点では SSH の方が優れています。以前は、Windows ユーザーは借用する必要がありました

HTTP ステータス コード 525 の定義と特徴の詳細

Feb 19, 2024 am 09:28 AM

HTTP ステータス コード 525 の定義と特徴の詳細

Feb 19, 2024 am 09:28 AM

HTTP ステータス コード 525 の意味と特性の詳細な分析。HTTP ステータス コードは、リクエストが成功したか失敗したか、およびさまざまなエラーの原因を示すために HTTP プロトコルで使用される識別コードです。このうちステータス コード 525 は、HTTP/2 プロトコルの新しいステータス コードであり、SSL ハンドシェイクが失敗したことを示します。通常の HTTPS 接続では、通信のセキュリティを確保するためにクライアント (ブラウザ) とサーバーの間で SSL ハンドシェイク プロセスが必要です。 SSL ハンドシェイクには、ClientHello を送信するクライアントと S に応答するサーバーが含まれます。

Edge ブラウザがファイアウォールによってブロックされている場合の解決方法は?

Mar 13, 2024 pm 07:10 PM

Edge ブラウザがファイアウォールによってブロックされている場合の解決方法は?

Mar 13, 2024 pm 07:10 PM

Edge ブラウザがファイアウォールによってブロックされる問題を解決するにはどうすればよいですか? Edge ブラウザは Microsoft 独自のブラウザです。一部のユーザーは、このブラウザが使用中にファイアウォールによってブロックされたことに気づきました。それでは何が起こっているのでしょうか?このサイトでは、Edge ブラウザーがファイアウォールによってブロックされた場合に回復する方法をユーザーに詳しく紹介します。 Edge ブラウザがファイアウォールによってブロックされている場合に復元する方法は? 1. ファイアウォールの設定を確認します。 - Windows タスクバーの「スタート」ボタンをクリックし、「設定」を開きます。 - [設定] ウィンドウで、[更新とセキュリティ] を選択します。 -存在する