在MySQL中使用init-connect与binlog来实现用户操作追踪记录_MySQL

前言:

测试环境莫名其妙有几条重要数据被删除了,由于在binlog里面只看到是公用账号删除的,无法查询是那个谁在那个时间段登录的,就考虑怎么记录每一个MYSQL账号的登录信息,在MYSQL中,每个连接都会先执行init-connect,进行连接的初始化,我们可以在这里获取用户的登录名称和thread的ID值。然后配合binlog,就可以追踪到每个操作语句的操作时间,操作人等。实现审计。

1,在mysql服务器db中建立单独的记录访问信息的库

set names utf8;

create databaseaccess_log;

CREATE TABLE`access_log`

(

`id`int(11) NOT NULL AUTO_INCREMENT,

`thread_id` int(11) DEFAULT NULL, -- 线程ID,这个值很重要

`log_time`timestamp NOT NULL DEF AULT CURRENT_TIMESTAMP ON UPDATE CURRENT_TIMESTAMP, -- 登录时间

`localname` varchar(30) DEFAULT NULL, -- 登录名称

`matchname` varchar(30) DEFAULT NULL, -- 登录用户

PRIMARYKEY (`id`)

) ENGINE=InnoDBAUTO_INCREMENT=1 DEFAULT CHARSET=utf8 comment '录入用户登录信息';

2,在配置文件中配置init-connect参数。登录时插入日志表。如果这个参数是个错误的SQL语句,登录就会失败。

vim/usr/local/mysql/my.cnf

init-connect='INSERTINTO access_log.access_logVALUES(NULL,CONNECTION_ID(),NOW(),USER(),CURRENT_USER());'

然后重启数据库

3,创建普通用户,不能有super权限,而且用户必须有对access_log库的access_log表的insert权限,否则会登录失败。

给登录用户赋予insert权限,但是不赋予access_log的insert、select权限,

GRANTINSERT,DELETE,UPDATE,SELECT ON test.* TO audit_user@'%' IDENTIFIED BY'cacti_user1603';

mysql> GRANTCREATE,DROP,ALTER,INSERT,DELETE,UPDATE,SELECT ON test.* TO audit_user@'%'IDENTIFIED BY 'cacti_user1603';

Query OK, 0 rowsaffected (0.00 sec)

mysql> exit

然后去用新的audit_user登录操作

[root@db_server~]# /usr/local/mysql/bin/mysql -uaudit_user -p -S/usr/local/mysql/mysql.sock

Enter password:

Welcome to theMySQL monitor. Commands end with ; or \g.

Your MySQL connectionid is 25

Server version:5.6.12-log

Copyright (c)2000, 2013, Oracle and/or its affiliates. All rights reserved.

Oracle is aregistered trademark of Oracle Corporation and/or its

affiliates. Othernames may be trademarks of their respective

owners.

Type 'help;' or'\h' for help. Type '\c' to clear the current input statement.

mysql> lect *from access_log.access_log;

ERROR 2006(HY000): MySQL server has gone away

No connection.Trying to reconnect...

Connection id: 26

Current database:*** NONE ***

ERROR 1184(08S01): Aborted connection 26 to db: 'unconnected' user: 'audit_user' host:'localhost' (init_connect command failed)

mysql>

看到报错信息 (init_connect command failed),再去错误日志error log验证一下:

tail -fn 5/usr/local/mysql/mysqld.log

2014-07-28 16:03:3123743 [Warning] Aborted connection 25 to db: 'unconnected' user: 'audit_user'host: 'localhost' (init_connect command failed)

2014-07-2816:03:31 23743 [Warning] INSERT command denied to user ''@'localhost' for table'access_log'

2014-07-2816:04:04 23743 [Warning] Aborted connection 26 to db: 'unconnected' user:'audit_user' host: 'localhost' (init_connect command failed)

2014-07-2816:04:04 23743 [Warning] INSERT command denied to user ''@'localhost' for table'access_log'

看到必须要有对access_log库的access_log表的insert权限才行。

4,赋予用户access_log的insert、select权限,然后重新赋予权限:

GRANTSELECT,INSERT ON access_log.* TO audit_user@'%';

mysql>

mysql> GRANTSELECT,INSERT ON access_log.* TO audit_user@'%';

Query OK, 0 rowsaffected (0.00 sec)

mysql> exit

Bye

再登录,报错如下:

[root@db_server~]# /usr/local/mysql/bin/mysql -uaudit_user -p -S/usr/local/mysql/mysql.sock

Enter password:

ERROR 1045(28000): Access denied for user 'audit_user'@'localhost' (using password: YES)

[root@db_server~]#

去查看error日志:

2014-07-2816:15:29 23743 [Warning] INSERT command denied to user ''@'localhost' for table'access_log'

2014-07-2816:15:41 23743 [Warning] Aborted connection 37 to db: 'unconnected' user:'audit_user' host: 'localhost' (init_connect command failed)

2014-07-2816:15:41 23743 [Warning] INSERT command denied to user ''@'localhost' for table'access_log'

2014-07-2816:15:50 23743 [Warning] Aborted connection 38 to db: 'unconnected' user:'audit_user' host: 'localhost' (init_connect command failed)

2014-07-2816:15:50 23743 [Warning] INSERT command denied to user ''@'localhost' for table'access_log'

需要用root用户登录进去,清空掉用户为''的用户记录。

mysql>select user,host,password from mysql.user;

+----------------+-----------+-------------------------------------------+

| user | host | password |

+----------------+-----------+-------------------------------------------+

| root | localhost | |

| root | db_server | |

| root | 127.0.0.1 | |

| root | ::1 | |

| | localhost | |

| | db_server | |

| cacti_user | % |*EB9E3195E443D577879101A35EF64A701B35F949 |

| cacti_user | 1 |*D5FF9B53A78232DA13D3643965A5961449B387DB |

| cacti_user | 2 | *D5FF9B53A78232DA13D3643965A5961449B387DB|

| test_user | 192.% |*8A447777509932F0ED07ADB033562027D95A0F17 |

| test_user | 1 |*8A447777509932F0ED07ADB033562027D95A0F17 |

| weakpwd_user_1| 10.% | *6BB4837EB74329105EE4568DDA7DC67ED2CA2AD9 |

| weakpwd_user_2| 10.% | *B1461C9C68AFA1129A5F968C343636192A084ADB |

| weakpwd_user_3| 10.% | *DCB7DF5FFC82C441503300FFF165257BC551A598 |

| audit_user | % |*AEAB1915B137FAFDE9B949D67A9A42DDB68DD8A2 |

+----------------+-----------+-------------------------------------------+

15 rows in set(0.00 sec)

mysql> dropuser ''@'localhost';

Query OK, 0 rowsaffected (0.00 sec)

mysql> dropuser ''@'db_server';

Query OK, 0 rowsaffected (0.00 sec)

mysql>

再用已经分配了access_log表的Insert权限的audit_user登录

mysql> select* from access_log.access_log;

+----+-----------+---------------------+---------------------------+--------------+

| id | thread_id| log_time | localname | matchname |

+----+-----------+---------------------+---------------------------+--------------+

| 4 | 41 | 2014-07-28 16:19:37 | audit_user@localhost | audit_user@% |

| 5 | 42 | 2014-07-28 16:20:32 | audit_user@localhost | audit_user@% |

| 6 | 45 | 2014-07-28 16:21:11 | audit_user@localhost | audit_user@% |

+----+-----------+---------------------+---------------------------+--------------+

6 rows in set(0.00 sec)

mysql> showfull processlist;

+----+------------+-----------+------+---------+------+-------+-----------------------+

| Id | User | Host | db | Command | Time |State | Info |

+----+------------+-----------+------+---------+------+-------+-----------------------+

| 45 | audit_user| localhost | NULL | Query | 0 | init | show fullprocesslist |

+----+------------+-----------+------+---------+------+-------+-----------------------+

1 row in set(0.00 sec)

mysql>

5,再用另外一个用户登录建表,录入测试数据。

建表录入数据记录

mysql> usetest;

Database changed

mysql> createtable t1 select 1 as a, 'wa' as b;

Query OK, 1 rowaffected (0.01 sec)

Records: 1 Duplicates: 0 Warnings: 0

查看跟踪用户行为记录。

mysql> select* from access_log.access_log;

+----+-----------+---------------------+---------------------------+--------------+

| id | thread_id| log_time | localname | matchname |

+----+-----------+---------------------+---------------------------+--------------+

| 4 | 41 | 2014-07-28 16:19:37 | audit_user@localhost | audit_user@% |

| 5 | 42 | 2014-07-28 16:20:32 | audit_user@localhost | audit_user@% |

| 6 | 45 | 2014-07-28 16:21:11 | audit_user@localhost | audit_user@% |

| 7 | 48 | 2014-07-28 16:30:42 | audit_user@192.168.3.62 | audit_user@% |

| 8 | 50 | 2014-07-28 16:46:11 | audit_user@192.168.3.62 | audit_user@% |

+----+-----------+---------------------+---------------------------+--------------+

8 rows in set(0.00 sec)

去mysqldb服务器上查看binlog 内容,解析完后,没有insert语句,怎么回事,去看my.cnf

#binlog-ignore-db=mysql # No sync databases

#binlog-ignore-db=test # No sync databases

#binlog-ignore-db=information_schema # No sync databases

#binlog-ignore-db=performance_schema

原来是对test库有binlog过滤设置,全部注释掉。重启mysql库,重新来一遍,可以在看到binlog

在MySQL客户端上重新执行。

mysql> usetest;

Database changed

mysql> insertinto test.t1 select 5,'t5';

Query OK, 1 rowaffected (0.00 sec)

Records: 1 Duplicates: 0 Warnings: 0

mysql> select* from access_log.access_log;

+----+-----------+---------------------+---------------------------+--------------+

| id | thread_id| log_time | localname | matchname |

+----+-----------+---------------------+---------------------------+--------------+

| 1 | 17 | 2014-07-28 15:41:04 | cacti_user@192.168.171.71| cacti_user@% |

| 2 | 18 | 2014-07-28 15:41:05 | cacti_user@192.168.171.71| cacti_user@% |

| 3 | 19 | 2014-07-28 15:41:05 | cacti_user@192.168.171.71| cacti_user@% |

| 4 | 41 | 2014-07-28 16:19:37 | audit_user@localhost | audit_user@% |

| 5 | 42 | 2014-07-28 16:20:32 | audit_user@localhost | audit_user@% |

| 6 | 45 | 2014-07-28 16:21:11 | audit_user@localhost | audit_user@% |

| 7 | 48 | 2014-07-28 16:30:42 | audit_user@192.168.3.62 | audit_user@% |

| 8 | 50 | 2014-07-28 16:46:11 | audit_user@192.168.3.62 | audit_user@% |

| 9 | 56 | 2014-07-28 19:32:12 | audit_user@192.168.1.12 | audit_user@% |

| 10 | 1 | 2014-07-28 20:02:56 |audit_user@192.168.3.62 | audit_user@% |

+----+-----------+---------------------+---------------------------+--------------+

10 rows in set(0.00 sec)

看到thread_id为1

6,如何查看何跟踪用户行为记录。

去mysql数据库服务器上查看binlog,应该thread_id=1的binlog记录。

[root@db_serverbinlog]# /usr/local/mysql/bin/mysqlbinlog --base64-output=DECODE-ROWS mysql-bin.000018 -v>3.log

[root@db_serverbinlog]# vim 3.log

# at 1103

#140728 20:12:48server id 72 end_log_pos 1175 CRC32 0xa323c00e Query thread_id=1 exec_time=0 error_code=0

SETTIMESTAMP=1406549568/*!*/;

BEGIN

/*!*/;

# at 1175

#140728 20:12:48server id 72 end_log_pos 1229 CRC32 0xbb8ca914 Table_map: `test`.`t1` mapped to number 72

# at 1229

#140728 20:12:48server id 72 end_log_pos 1272 CRC32 0x8eed1450 Write_rows: table id 72 flags: STMT_END_F

### INSERT INTO `test`.`t1`

### SET

### @1=5

### @2='t5'

# at 1272

#140728 20:12:48server id 72 end_log_pos 1303 CRC32 0x72b26336 Xid = 14

COMMIT/*!*/;

看到thread_id=1,然后,就可以根据thread_id=1来判断执行这条insert命令的来源,还可以在mysql服务器上执行show full processlist;来得到MySQL客户端的请求端口,

mysql> showfull processlist;

+----+------------+-------------------+------+---------+------+-------+-----------------------+

| Id | User | Host |db | Command | Time | State | Info |

+----+------------+-------------------+------+---------+------+-------+-----------------------+

| 1 |audit_user | 192.168.3.62:44657 | test | Sleep | 162 | | NULL |

| 3 | root | localhost | NULL | Query | 0 | init | show full processlist |

+----+------------+-------------------+------+---------+------+-------+-----------------------+

2 rows in set(0.00 sec)

mysql>

看到Id为1的线程,端口是44657。

我们切换回mysql客户端,去查看端口是44657的是什么进程,如下所示:

[tim@db_client~]$ netstat -antlp |grep 44657

(Not allprocesses could be identified, non-owned process info

will not beshown, you would have to be root to see it all.)

tcp 0 0 192.168.3.62:44657 192.168.1.12:3307 ESTABLISHED 6335/mysql

[tim@db_client~]$

获取到该进程的PID,再通过ps -eaf得到该进程所执行的命令,如下所示:

[tim@db_client~]$ ps -eaf|grep 6335

tim 633525497 0 19:59 pts/1 00:00:00 mysql -uaudit_user -p -h192.168.1.12 -P3307

tim 6993 6906 0 20:16 pts/2 00:00:00 grep 6335

[tim@db_client ~]$

最后查到是通过mysql客户端登陆连接的。加入这个6335是某个web工程的,那么,也可以根据ps-eaf命令查询得到web工程的进程信息。

来自:http://blog.itpub.net/26230597/viewspace-1240386/

参考文章地址:http://blog.chinaunix.net/uid-24086995-id-168445.html

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

Xiaohonshu アカウントを使用してユーザーを見つけるにはどうすればよいですか?私の携帯電話番号を見つけることはできますか?

Mar 22, 2024 am 08:40 AM

Xiaohonshu アカウントを使用してユーザーを見つけるにはどうすればよいですか?私の携帯電話番号を見つけることはできますか?

Mar 22, 2024 am 08:40 AM

ソーシャルメディアの急速な発展に伴い、Xiaohongshuは最も人気のあるソーシャルプラットフォームの1つになりました。ユーザーは、Xiaohongshu アカウントを作成して自分の個人情報を示し、他のユーザーと通信し、対話することができます。ユーザーの小紅樹番号を見つける必要がある場合は、次の簡単な手順に従ってください。 1. Xiaohonshu アカウントを使用してユーザーを見つけるにはどうすればよいですか? 1. 小紅書アプリを開き、右下隅の「検出」ボタンをクリックして、「メモ」オプションを選択します。 2. ノート一覧で、探したいユーザーが投稿したノートを見つけます。クリックしてノートの詳細ページに入ります。 3. ノートの詳細ページで、ユーザーのアバターの下にある「フォロー」ボタンをクリックして、ユーザーの個人ホームページに入ります。 4. ユーザーの個人ホームページの右上隅にある三点ボタンをクリックし、「個人情報」を選択します。

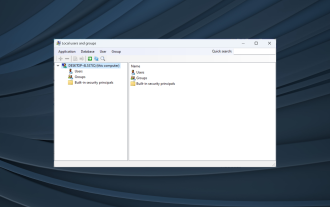

Windows 11 でローカル ユーザーとグループが見つからない: 追加する方法

Sep 22, 2023 am 08:41 AM

Windows 11 でローカル ユーザーとグループが見つからない: 追加する方法

Sep 22, 2023 am 08:41 AM

ローカル ユーザーとグループ ユーティリティはコンピュータの管理に組み込まれており、コンソールからまたは独立してアクセスできます。ただし、一部のユーザーは、Windows 11 でローカル ユーザーとグループが見つからないことに気づきます。これにアクセスできる一部のユーザーに対して、このメッセージは、このスナップインがこのバージョンの Windows 10 では動作しない可能性があることを示唆しています。このコンピュータのユーザー アカウントを管理するには、コントロール パネルのユーザー アカウント ツールを使用します。この問題は Windows 10 の以前のバージョンでも報告されており、通常はユーザー側の問題や見落としが原因で発生します。 Windows 11 でローカル ユーザーとグループが表示されないのはなぜですか? Windows Home エディションを実行しています。ローカル ユーザーとグループは、Professional エディション以降で使用できます。活動

スーパーユーザーとして Ubuntu にログインします

Mar 20, 2024 am 10:55 AM

スーパーユーザーとして Ubuntu にログインします

Mar 20, 2024 am 10:55 AM

Ubuntu システムでは、通常、root ユーザーは無効になっています。 root ユーザーをアクティブにするには、passwd コマンドを使用してパスワードを設定し、su-コマンドを使用して root としてログインします。 root ユーザーは、無制限のシステム管理権限を持つユーザーです。彼は、ファイルへのアクセスと変更、ユーザー管理、ソフトウェアのインストールと削除、およびシステム構成の変更を行う権限を持っています。 root ユーザーと一般ユーザーの間には明らかな違いがあり、root ユーザーはシステム内で最高の権限とより広範な制御権限を持ちます。 root ユーザーは、一般のユーザーでは実行できない重要なシステム コマンドを実行したり、システム ファイルを編集したりできます。このガイドでは、Ubuntu の root ユーザー、root としてログインする方法、および通常のユーザーとの違いについて説明します。知らせ

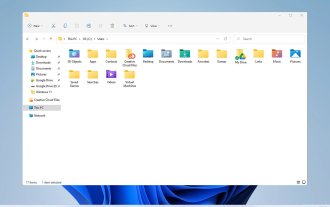

Windows 11 ガイドの探索: 古いハード ドライブ上のユーザー フォルダーにアクセスする方法

Sep 27, 2023 am 10:17 AM

Windows 11 ガイドの探索: 古いハード ドライブ上のユーザー フォルダーにアクセスする方法

Sep 27, 2023 am 10:17 AM

特定のフォルダーは権限の関係で常にアクセスできるわけではありません。今日のガイドでは、Windows 11 で古いハード ドライブ上のユーザー フォルダーにアクセスする方法を説明します。このプロセスは簡単ですが、ドライブのサイズによっては、しばらく時間がかかり、場合によっては数時間もかかる場合があるため、特に忍耐強く、このガイドの指示に厳密に従ってください。古いハードドライブ上のユーザーフォルダーにアクセスできないのはなぜですか?ユーザー フォルダーは別のコンピューターによって所有されているため、変更できません。このフォルダーには所有権以外の権限がありません。古いハードドライブ上のユーザーファイルを開くにはどうすればよいですか? 1. フォルダーの所有権を取得し、アクセス許可を変更します。 古いユーザー ディレクトリを見つけて右クリックし、[プロパティ] を選択します。 「An」に移動します

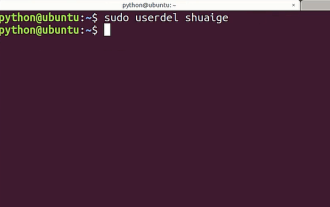

チュートリアル: Ubuntu システムで通常のユーザー アカウントを削除する方法は?

Jan 02, 2024 pm 12:34 PM

チュートリアル: Ubuntu システムで通常のユーザー アカウントを削除する方法は?

Jan 02, 2024 pm 12:34 PM

Ubuntu システムに多くのユーザーが追加されました。使用しなくなったユーザーを削除したいのですが、どうすればよいですか?以下の詳細なチュートリアルを見てみましょう。 1. ターミナルのコマンドラインを開き、userdel コマンドを使用して、指定したユーザーを削除します。下図に示すように、必ず sudo 権限コマンドを追加してください。 2. 削除するときは、必ず管理者ディレクトリにいることを確認してください。一般ユーザー以下の図に示すように、この権限がありません。 3. 削除コマンドを実行した後、本当に削除されたかどうかをどのように判断しますか?次に、下の図に示すように、cat コマンドを使用して passwd ファイルを開きます。 4. 次の図に示すように、削除されたユーザー情報が passwd ファイル内になくなっていることがわかり、ユーザーが削除されたことがわかります。 5. 次に、ホームファイルを入力します

sudo とは何ですか?なぜ重要ですか?

Feb 21, 2024 pm 07:01 PM

sudo とは何ですか?なぜ重要ですか?

Feb 21, 2024 pm 07:01 PM

sudo (スーパーユーザー実行) は、一般ユーザーが root 権限で特定のコマンドを実行できるようにする、Linux および Unix システムの重要なコマンドです。 sudo の機能は主に次の側面に反映されています。 権限制御の提供: sudo は、ユーザーにスーパーユーザー権限を一時的に取得することを許可することで、システム リソースと機密性の高い操作を厳密に制御します。一般のユーザーは、必要な場合にのみ sudo を介して一時的な権限を取得できるため、常にスーパーユーザーとしてログインする必要はありません。セキュリティの向上: sudo を使用すると、日常的な操作中に root アカウントの使用を回避できます。すべての操作に root アカウントを使用すると、誤った操作や不注意な操作には完全な権限が与えられるため、予期しないシステムの損傷につながる可能性があります。そして

Windows 11 KB5031455 のインストールに失敗し、一部のユーザーに他の問題が発生する

Nov 01, 2023 am 08:17 AM

Windows 11 KB5031455 のインストールに失敗し、一部のユーザーに他の問題が発生する

Nov 01, 2023 am 08:17 AM

Microsoft は、Windows 503145511H22 以降のオプションの更新プログラムとして KB2 の一般公開を開始しました。これは、サポートされている領域での Windows Copilot、スタート メニューの項目のプレビュー サポート、タスク バーのグループ解除などを含む、Windows 11 Moment 4 の機能をデフォルトで有効にする最初の更新プログラムです。さらに、メモリ リークを引き起こす潜在的なパフォーマンスの問題など、Windows 11 のいくつかのバグも修正されています。しかし皮肉なことに、2023 年 9 月のオプションのアップデートは、アップデートをインストールしようとしているユーザーにとっても、すでにインストールしているユーザーにとっても大惨事となるでしょう。多くのユーザーはこの Wi をインストールしないでしょう

Linuxシステムにおけるユーザーパスワード保存メカニズムの分析

Mar 20, 2024 pm 04:27 PM

Linuxシステムにおけるユーザーパスワード保存メカニズムの分析

Mar 20, 2024 pm 04:27 PM

Linux システムにおけるユーザー パスワードの保存メカニズムの分析 Linux システムでは、ユーザー パスワードの保存は非常に重要なセキュリティ メカニズムの 1 つです。この記事では、パスワードの暗号化された保存、パスワード検証プロセス、ユーザー パスワードを安全に管理する方法など、Linux システムにおけるユーザー パスワードの保存メカニズムを分析します。同時に、具体的なコード例を使用して、パスワード保存の実際の操作プロセスを示します。 1. パスワードの暗号化された保管 Linux システムでは、ユーザーのパスワードは平文でシステムに保管されるのではなく、暗号化されて保管されます。 L