緊急: Ubuntu アップデート!サービス拒否や任意のコード実行につながる可能性のあるカーネルの脆弱性が発見されました

Ubuntu は、主にデスクトップ アプリケーションに基づいた Linux オペレーティング システムです。これは、家庭用とビジネス環境の両方に適した堅牢で機能豊富なコンピューティング環境を提供するオープンソースの無料ソフトウェアです。 Ubuntu は、世界中の何百もの企業に商用サポートを提供しています。

12 月 2 日、Ubuntu は、システム カーネルのサービス拒否や任意のコード実行などの重要な脆弱性を修正するセキュリティ アップデートをリリースしました。 脆弱性の詳細は次のとおりです:

脆弱性の詳細

出典: https://ubuntu.com/security/notices/USN-4658-1

1.CVE-2020-0423 CVSS スコア: 7.8 高

Linux カーネルのバインダー IPC 実装に競合状態が存在し、解放後の使用の脆弱性を引き起こします。ローカルの攻撃者がこの脆弱性を悪用して、サービス妨害 (システムクラッシュ) を引き起こしたり、任意のコードを実行したりする可能性があります。

2.CVE-2020-25645 CVSS 評価: 7.5 高

Linux カーネルの GENEVE トンネル実装を IPSec と組み合わせると、場合によっては IP ルートが正しく選択されませんでした。攻撃者はこの脆弱性を悪用して機密情報 (暗号化されていないネットワーク トラフィック) を漏洩する可能性があります。

3.CVE-2020-25643 CVSS 評価: 7.2 高

Linux カーネルの hdlcppp 実装は、場合によっては入力を正しく検証しません。ローカルの攻撃者がこの脆弱性を悪用して、サービス妨害 (システムクラッシュ) を引き起こしたり、任意のコードを実行したりする可能性があります。

4.CVE-2020-25211 CVSS 評価: 6.0 中

Linux カーネルの netlink の netfilter 接続トラッカーは、場合によっては境界チェックを正しく実行しません。ローカルの攻撃者がこの脆弱性を悪用してサービス妨害 (システムクラッシュ) を引き起こす可能性があります。

5.CVE-2020-14390 CVSS 評価: 5.6 中Linux カーネルのフレームバッファ実装が、ソフトウェア ロールバックの一部のエッジ ケースを正しく処理していないことが判明しました。ローカルの攻撃者がこの脆弱性を悪用して、サービス妨害 (システムクラッシュ) を引き起こしたり、任意のコードを実行したりする可能性があります。

6.CVE-2020-28915 CVSS 評価: 5.5 中

場合によっては、Linux カーネル実装でフレームバッファ チェックが正しく実行されていないことが判明しました。ローカルの攻撃者がこの脆弱性を悪用して機密情報 (カーネル メモリ) を漏洩する可能性があります。

7.CVE-2020-10135 CVSS 評価: 5.4 中

従来のペアリングと安全な接続 Bluetooth プロトコルのペアリング認証により、認証されていないユーザーは、ペアリング資格情報を使用せずに隣接アクセスで認証を完了できます。物理的に近い攻撃者がこれを悪用して、以前にペアリングした Bluetooth デバイスになりすます可能性があります。

8.CVE-2020-25284 CVSS 評価: 4.1 低

Linux カーネルの Rados ブロック デバイス (rbd) ドライバーは、場合によっては rbd デバイスのアクセス チェックを適切に実行しません。ローカルの攻撃者は、この機能を使用して、rbd ブロック デバイスをマップまたはマップ解除することができます。

9.CVE-2020-4788 CVSS 評価: 2.9 低

特定の状況下では、Power9 プロセッサーは L1 キャッシュからの情報を強制的に公開することがあります。ローカルの攻撃者がこの脆弱性を悪用して機密情報を漏洩する可能性があります

影響を受ける製品とバージョン この脆弱性は、Ubuntu 20.04 LTS および Ubuntu 18.04 LTS に影響します

######解決######この問題は、システムを次のパッケージ バージョンに更新することで解決できます:

Ubuntu 20.04: linux-image-5.4.0-1028-kvm - 5.4.0-1028.29

linux-image-5.4.0-1030-aws - 5.4.0-1030.31

linux-image-5.4.0-1030-gcp - 5.4.0-1030.32

linux-image-5.4.0-1030-oracle - 5.4.0-1030.32

linux-image-5.4.0-1032-azure - 5.4.0-1032.33

linux-image-5.4.0-56-generic - 5.4.0-56.62

linux-image-5.4.0-56-generic-lpae - 5.4.0-56.62

linux-image-5.4.0-56-lowlatency - 5.4.0-56.62

linux-image-aws-5.4.0.1030.31

linux-image-azure-5.4.0.1032.30

linux-image-gcp-5.4.0.1030.38

linux-image-generic-5.4.0.56.59

linux-image-generic-hwe-20.04-5.4.0.56.59

linux-image-generic-lpae-5.4.0.56.59

linux-image-generic-lpae-hwe-20.04-5.4.0.56.59

linux-image-gke-5.4.0.1030.38

linux-image-kvm-5.4.0.1028.26

linux-image-lowlatency-5.4.0.56.59

linux-image-lowlatency-hwe-20.04-5.4.0.56.59

linux-image-oem-5.4.0.56.59

linux-image-oem-osp1-5.4.0.56.59

linux-image-oracle-5.4.0.1030.27

linux-image-virtual-5.4.0.56.59

linux-image-virtual-hwe-20.04-5.4.0.56.59

Ubuntu 18.04:

linux-image-5.4.0-1030-aws - 5.4.0-1030.31~18.04.1

linux-image-5.4.0-1030-gcp - 5.4.0-1030.32~18.04.1

linux-image-5.4.0-1030-oracle - 5.4.0-1030.32~18.04.1

linux-image-5.4.0-1032-azure - 5.4.0-1032.33~18.04.1

linux-image-5.4.0-56-generic - 5.4.0-56.62~18.04.1

linux-image-5.4.0-56-generic-lpae - 5.4.0-56.62~18.04.1

linux-image-5.4.0-56-lowlatency - 5.4.0-56.62~18.04.1

linux-image-aws-5.4.0.1030.15

linux-image-azure-5.4.0.1032.14

linux-image-gcp-5.4.0.1030.18

linux-image-generic-hwe-18.04-5.4.0.56.62~18.04.50

linux-image-generic-lpae-hwe-18.04-5.4.0.56.62~18.04.50

linux-image-lowlatency-hwe-18.04-5.4.0.56.62~18.04.50

linux-image-oem-osp1-5.4.0.56.62~18.04.50

linux-image-oracle-5.4.0.1030.14

linux-image-snapdragon-hwe-18.04-5.4.0.56.62~18.04.50

linux-image-virtual-hwe-18.04-5.4.0.56.62~18.04.50

脆弱性情報とアップグレードの詳細については、公式 Web サイトをご覧ください:

https://www.php.cn/link/9c0badf6e91e4834393525f7dca1291d

以上が緊急: Ubuntu アップデート!サービス拒否や任意のコード実行につながる可能性のあるカーネルの脆弱性が発見されましたの詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7533

7533

15

15

1379

1379

52

52

82

82

11

11

21

21

86

86

Ubuntu ターミナルを開けない場合はどうすればよいですか? Ubuntu がターミナルを開けない問題を解決する方法

Feb 29, 2024 pm 05:30 PM

Ubuntu ターミナルを開けない場合はどうすればよいですか? Ubuntu がターミナルを開けない問題を解決する方法

Feb 29, 2024 pm 05:30 PM

Ubuntu がユーザーにターミナルを開くことを許可しないというのは、最近非常によくある問題です。同様の問題が発生し、次に何をすればよいかわからない場合は、Linux デバイスでこの「Ubuntu がターミナルを開けません」問題を解決する方法に関する 5 つの修正について学習してください。早速、その原因とその解決策について詳しく見ていきましょう。 Ubuntu でターミナルを開けないのはなぜですか?これは主に、欠陥のあるソフトウェアをインストールしたり、端末の構成を変更したりしたときに発生します。これに加えて、ロケールと対話してロケールを破損する新しいアプリケーションやゲームも同様の問題を引き起こす可能性があります。一部のユーザーは、Ubuntu のアクティビティ メニューでターミナルを検索すると、この問題の修正を報告しました。これは次のことを示しています

Ubuntu 18.04フォルダーの右下隅にある鍵のアイコンを解除するにはどうすればよいですか?

Jan 12, 2024 pm 11:18 PM

Ubuntu 18.04フォルダーの右下隅にある鍵のアイコンを解除するにはどうすればよいですか?

Jan 12, 2024 pm 11:18 PM

Ubuntu システムでは、上部に鍵の形をしたフォルダーがよくありますが、このファイルは編集または移動できないことがよくあります。これは、ファイルを編集する権限がないため、権限を変更する必要があります。右下隅でロックしますか?以下の詳細なチュートリアルを見てみましょう。 1. ロックされたフォルダーを右クリックし、[プロパティ] をクリックします。 2. ウィンドウで権限オプションを選択します。 3. 内部のすべてを選択して、ファイルを作成および削除します。 4. 次に、下部にある「含まれるファイルのアクセス許可を変更する」を選択し、ファイルの作成と削除にも設定されます。最後に、右上隅の「変更」をクリックすることを忘れないでください。 5. 上記のロックがまだ解除されない場合、またはオプションがグレー表示されて操作できない場合は、内部を右クリックしてターミナルを開きます。 6.作る

Ubuntuのスタートメニューのアイコンを削除するにはどうすればよいですか?

Jan 13, 2024 am 10:45 AM

Ubuntuのスタートメニューのアイコンを削除するにはどうすればよいですか?

Jan 13, 2024 am 10:45 AM

Ubuntuのスタートメニューにはソフトウェアのアイコンがたくさん並んでいますが、見慣れないアイコンもたくさんありますが、それらを削除したい場合はどうやって削除すればよいのでしょうか?以下の詳細なチュートリアルを見てみましょう。 1. まず、ubuntu デスクトップに入り、左側のパネルの下にある [スタート] メニューをクリックします。 2. 中にテキストエディタアイコンがありますので、削除する必要があります。 3. デスクトップに戻り、マウスを右クリックしてターミナルを開きます。 4. コマンドを使用して、アプリケーション リスト ディレクトリを開きます。 sudonautilus/usr/share/applicationssudonautilus~/.local/share/applications5. 中にある対応するテキスト エディター アイコンを見つけます。 6.そのまま直進します

スーパーユーザーとして Ubuntu にログインします

Mar 20, 2024 am 10:55 AM

スーパーユーザーとして Ubuntu にログインします

Mar 20, 2024 am 10:55 AM

Ubuntu システムでは、通常、root ユーザーは無効になっています。 root ユーザーをアクティブにするには、passwd コマンドを使用してパスワードを設定し、su-コマンドを使用して root としてログインします。 root ユーザーは、無制限のシステム管理権限を持つユーザーです。彼は、ファイルへのアクセスと変更、ユーザー管理、ソフトウェアのインストールと削除、およびシステム構成の変更を行う権限を持っています。 root ユーザーと一般ユーザーの間には明らかな違いがあり、root ユーザーはシステム内で最高の権限とより広範な制御権限を持ちます。 root ユーザーは、一般のユーザーでは実行できない重要なシステム コマンドを実行したり、システム ファイルを編集したりできます。このガイドでは、Ubuntu の root ユーザー、root としてログインする方法、および通常のユーザーとの違いについて説明します。知らせ

Ubuntu 24.04 LTS の 7 つのハイライトの概要

Feb 27, 2024 am 11:22 AM

Ubuntu 24.04 LTS の 7 つのハイライトの概要

Feb 27, 2024 am 11:22 AM

コードネーム「NobleNumbat」のUbuntu24.04LTSがまもなくリリースされます。 Ubuntu 23.10 などの非 LTS バージョンを使用している場合は、遅かれ早かれアップグレードを検討する必要があります。 Ubuntu20.04LTSまたはUbuntu22.04LTSを使用している場合は、アップグレードするかどうかを検討する価値があります。 Canonical は、Ubuntu 24.04LTS が最長 12 年間のアップデート サポートを提供すると発表しました。内訳は次のとおりです。LTS バージョンとして、5 年間の定期メンテナンスとセキュリティ アップデートが提供されます。 Ubuntu Pro にサブスクライブすると、さらに 5 年間のサポートを受けることができます。現在、この追加サポート期間は 7 年間に延長されており、最大 12 年間のサポートを受けることができます。

Ubuntu 20.04 画面録画ソフトウェア OBS のインストールとアンインストールのグラフィック チュートリアル

Feb 29, 2024 pm 04:01 PM

Ubuntu 20.04 画面録画ソフトウェア OBS のインストールとアンインストールのグラフィック チュートリアル

Feb 29, 2024 pm 04:01 PM

OBS は、世界中のボランティアの貢献者によって自由時間に開発されたオープンソース ソフトウェアです。主にビデオ録画とライブストリーミングに使用されるビデオライブ録画ソフトウェア。 Ubuntu/Mintをインストールする場合、ChromeOS上ではOBSStudioが完全に動作せず、画面キャプチャやウィンドウキャプチャなどの機能が使用できなくなりますのでご注意ください。フルスクリーン プロジェクターなどの OBS の特定の機能で潜在的なパフォーマンスの問題を回避するには、xserver-xorg1.18.4 以降のバージョンを使用することをお勧めします。 FFmpeg が必要です。FFmpeg がインストールされていない場合 (よくわからない場合は、おそらくインストールしていないでしょう)、次のコマンドで入手できます: sudoaptinstallffmpeg ここですでにインストールされています

Ubuntuがついにスナップパッケージの自動更新の無効化をサポート

Jan 13, 2024 am 10:09 AM

Ubuntuがついにスナップパッケージの自動更新の無効化をサポート

Jan 13, 2024 am 10:09 AM

snap は、Linux カーネルと systemdinit システムを使用するオペレーティング システム用に Canonical によって開発されたソフトウェア パッケージ化および展開システムです。 snaps として知られるこれらのパッケージと、それを使用するツール snapd は、さまざまな Linux ディストリビューションで利用でき、上流のソフトウェア開発者がアプリケーションをユーザーに直接公開できるようになります。 snap を使用すると、ユーザーは Linux アプリケーションを簡単にインストールできます。デフォルトでは、snapd は 1 日に 4 回更新をチェックし、snap アプリケーションを最新バージョンに自動的に更新します。アップデートをインストールするタイミングと頻度を制御する方法は数多くありますが、セキュリティ上の理由から、ユーザーは自動アップデートを完全にオフにすることはできません。スナップの本来の目的は良いものですが、多くの人がスナップを目的として使用しています。

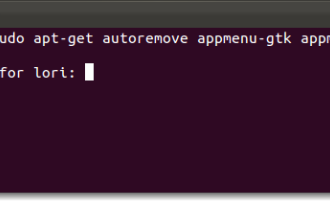

Ubuntuシステムでグローバルメニューを無効にする方法は?

Jan 11, 2024 pm 04:33 PM

Ubuntuシステムでグローバルメニューを無効にする方法は?

Jan 11, 2024 pm 04:33 PM

Ubuntu 11.04 以降、グローバル メニューと呼ばれる新機能が追加されました。これは、すべてのアプリケーションで共有される共通のメニュー バーです (上記を参照)。私たちのほとんどは、各アプリケーション ウィンドウに独自のメニュー バーがあることに慣れています。グローバル メニューは、アプリケーション ウィンドウがどこにあるかに関係なく、Unity デスクトップのトップ パネルで使用できます。画面の右下隅にあるアプリケーション ウィンドウのサイズが小さくなった場合、アプリケーションのメニュー バーは上部パネルに残ります。これに慣れていないと、混乱したり不快になる可能性があります。この経験は主に「Linux はこう学ぶべきだ」を参照しています。新しいグローバル メニューが気に入らず、メニュー バーを各アプリケーション ウィンドウに戻したい場合に、グローバル メニューを無効にする方法を説明します。 1. Ctrl+Al を押します。