CentOS 6.6 システムのインストールと構成の完全な図解チュートリアル

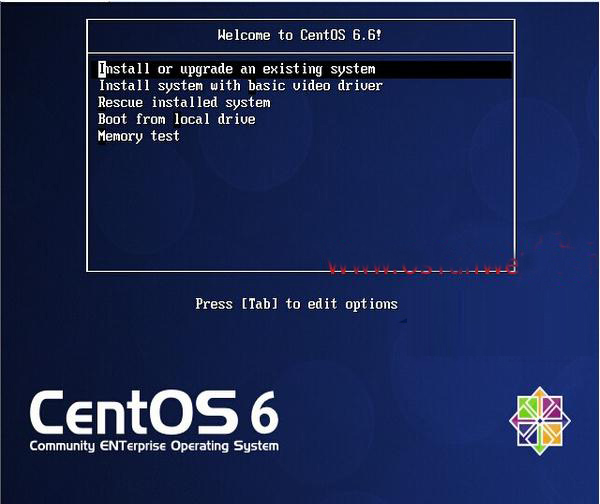

# 基本ビデオ ドライバーを備えたシステムのインストールインストール 基本的なグラフィック カード ドライバーがプロセスで使用されます。

# 基本ビデオ ドライバーを備えたシステムのインストールインストール 基本的なグラフィック カード ドライバーがプロセスで使用されます。

インストールされているシステムを救出します。システム修復モードに入ります。

ローカル ドライブから起動します。インストールを終了し、ハードディスクから起動します。

メモリ テスト メモリ テスト

ここで最初のオプションを選択し、既存のシステムをインストールまたはアップグレードして、Enter キーを押します。

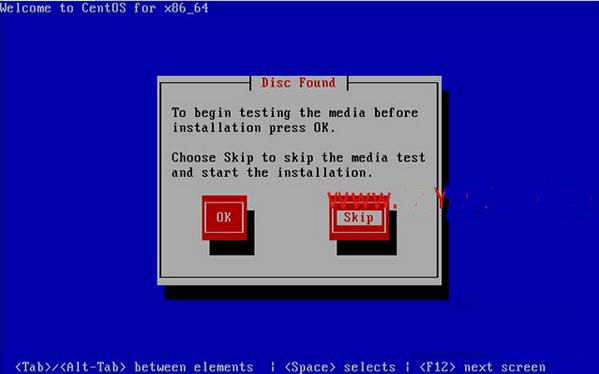

CD メディアをテストするかどうかの質問が表示されます。ここで「スキップ」を選択すると、テストをスキップします。

# 次のインターフェースが表示されます

次へ

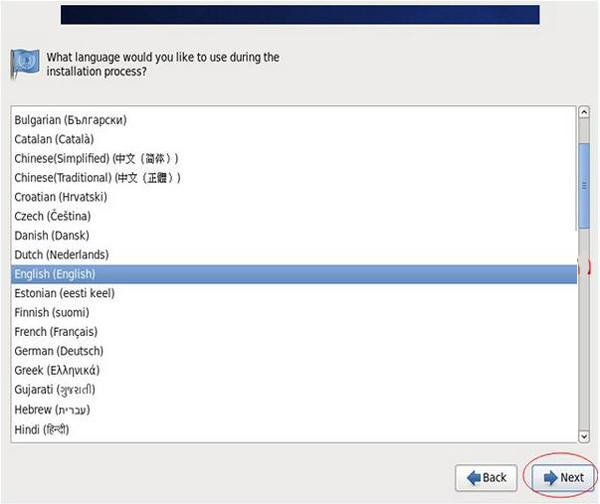

## 選択された言語は: English (English ) #本番サーバーには英語版をインストールすることをお勧めします

# 次へ

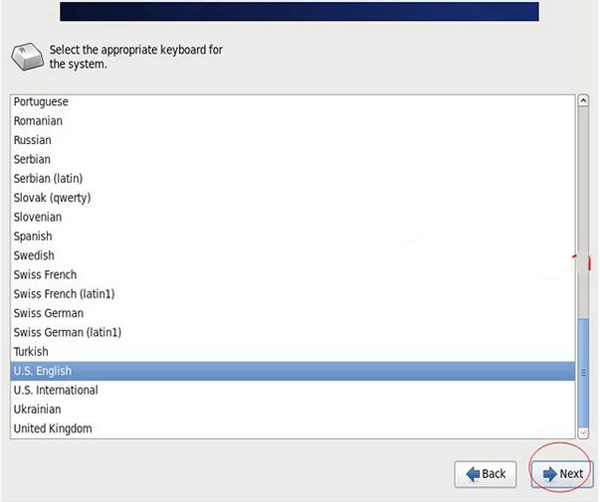

## キーボードの選択is: U.S.English

Next

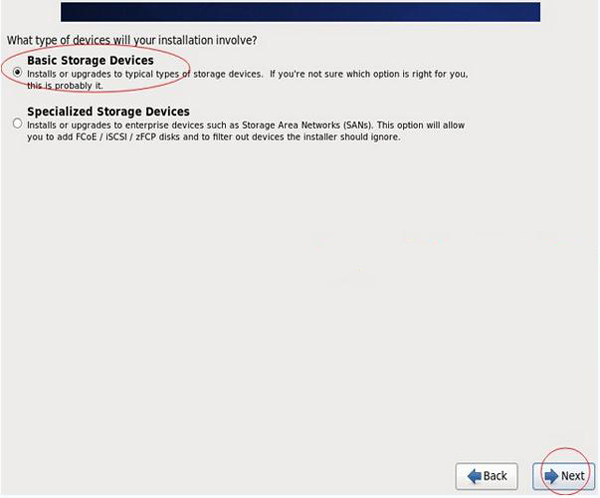

最初の項目、基本ストレージデバイスを選択してください

Next

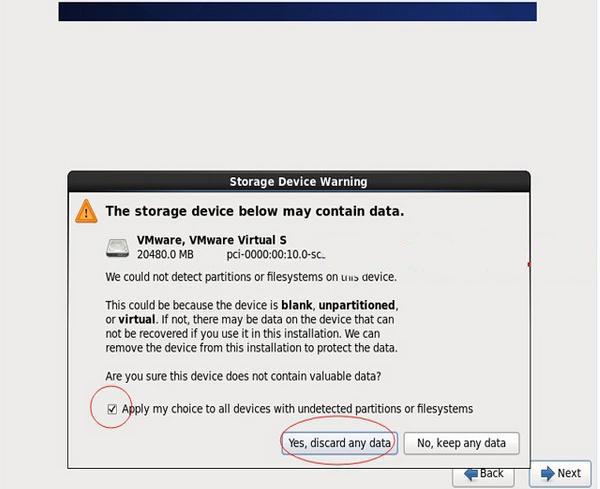

## 最初の項目を選択: はい、すべてのデータを無視します 次へ

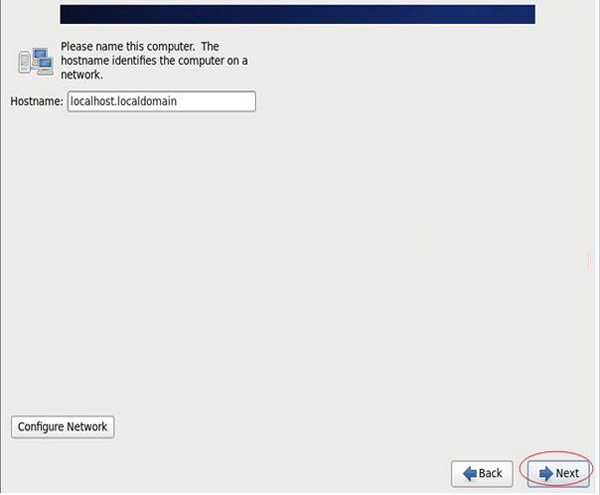

# ホスト名を設定します。デフォルトで十分です。変更します。インストールが完了したら、これを実行します。

次へ

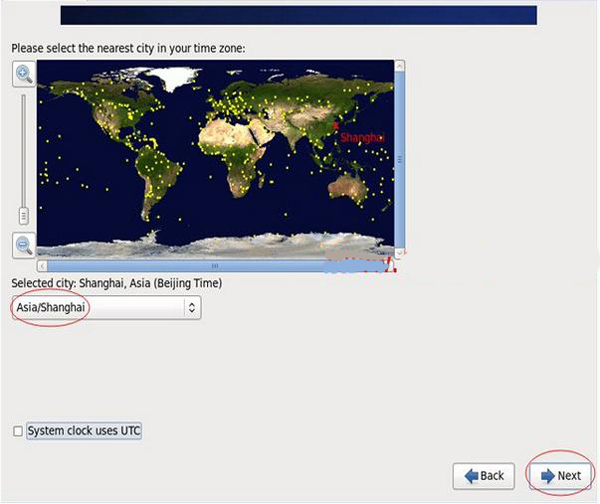

タイムゾーンの選択: アジア/上海

「システムクロックユーザーUTC」 #前のチェックマークをキャンセルし、UTC 時間を使用しないでください

root パスワードの設定

# 次へ

ここで [とにかく使用する] を選択します

実稼働環境では強力で複雑なパスワードを設定する必要があります

次へ

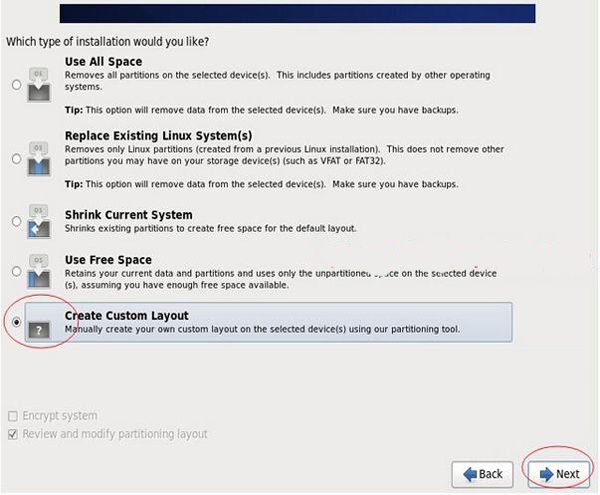

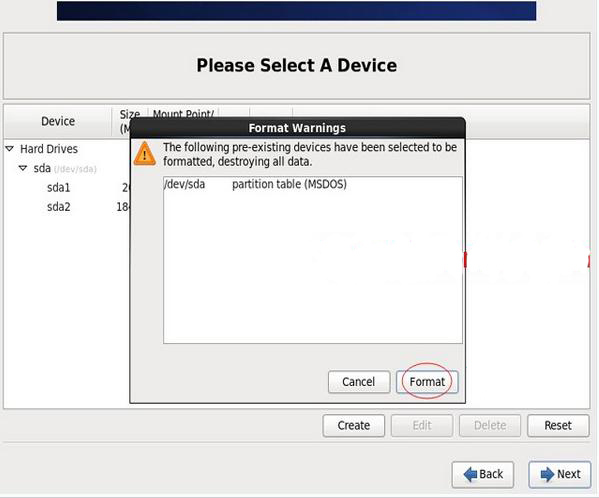

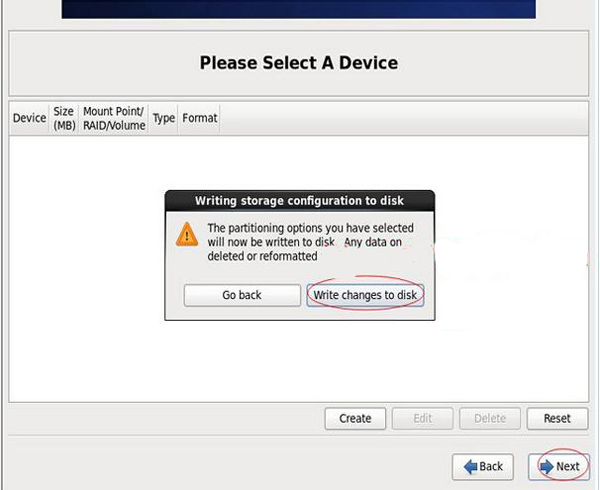

## ハード ドライブの容量が表示されます。ここで表示されているのは 20G です。パーティションをカスタマイズします。

## ハード ドライブの容量が表示されます。ここで表示されているのは 20G です。パーティションをカスタマイズします。

注: パーティション分割する前に、まずパーティション分割方法を計画する必要があります。

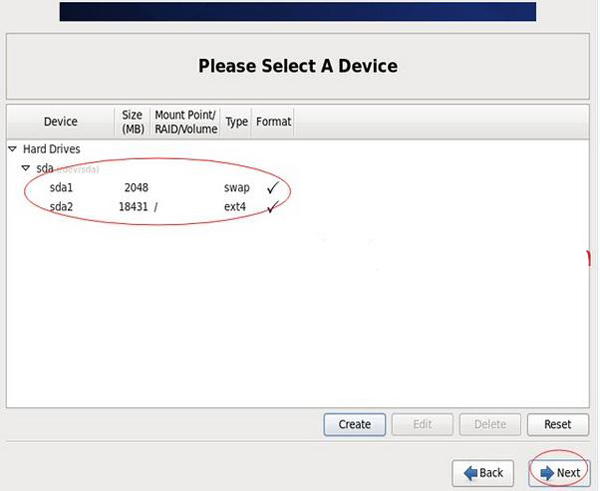

私のパーティションは次のとおりです:

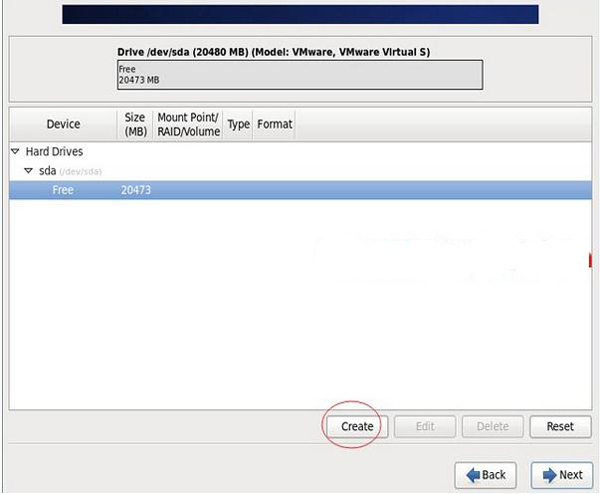

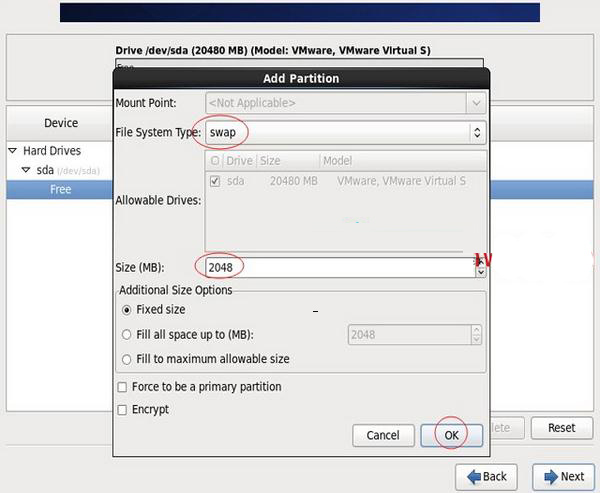

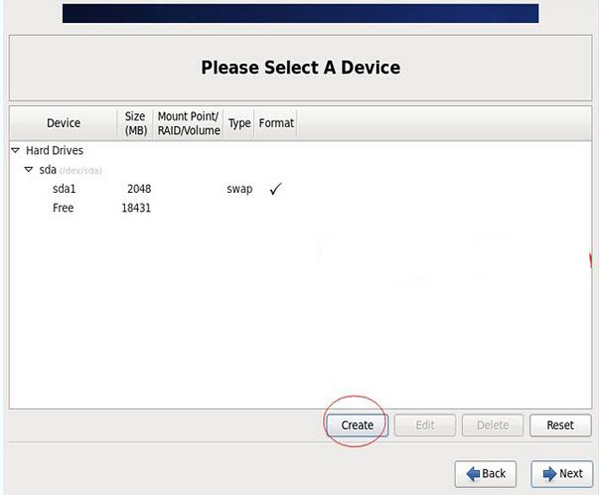

## PHhi ハードディスクの合計は 20G HIswap # 2048M、通常はメモリの 2 倍に設定されます / #残りのすべてのスペース 特記事項: 正式な運用環境で使用されるサーバーの場合は、データ ディスクがシステム障害を防ぐために、個別にパーティション化する必要があります。問題が発生した場合は、データの整合性を確保してください。たとえば、データを保存するために別の /data を分割することができます。 空きパーティション Free を選択し、Create をクリックします

ファイル システム タイプ: swap

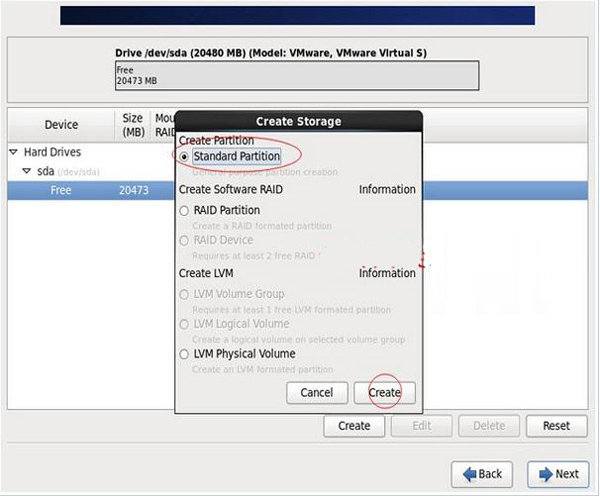

をクリックします。 標準パーティション Standard Partition を選択し、Create

をクリックします。 標準パーティション Standard Partition を選択し、Create

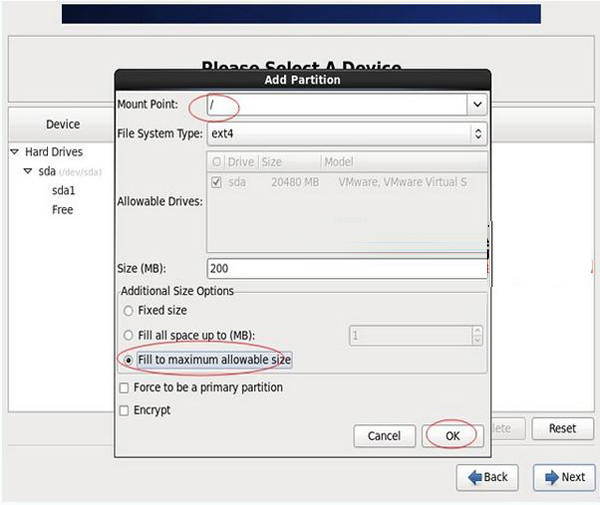

# をクリックします。 マウント ポイント: /

ファイルシステムタイプ: ext4

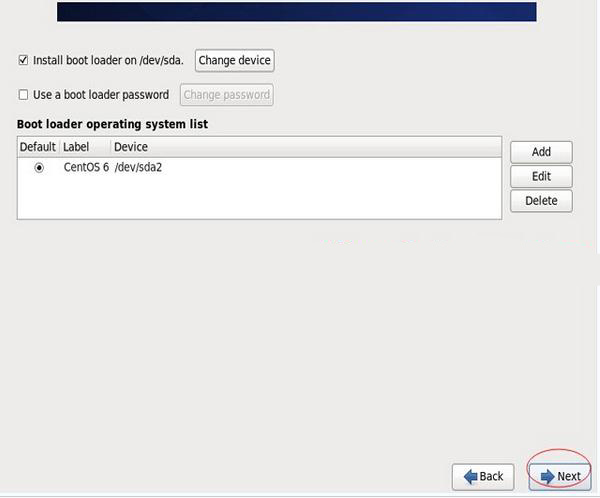

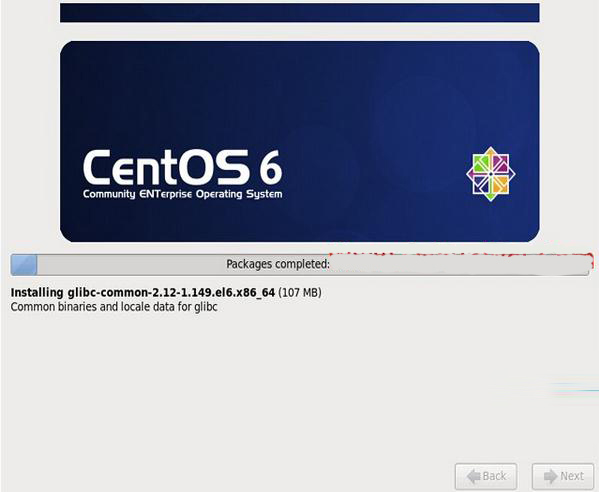

インストール開始

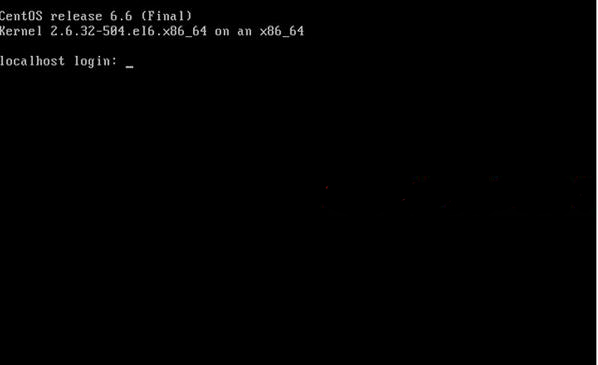

再起動後、次のログイン インターフェイスが表示されます

## アカウント root とパスワードを入力し、システムに正常にログインします。

## アカウント root とパスワードを入力し、システムに正常にログインします。

## システムインストール完了

を設定します。

約定:

第一塊網卡為外網

第二塊網卡為內網(沒有外網的機器也要將內網配置在第二塊網卡上)

說明:CentOS 6.6預設安裝好之後是沒有自動開啟網路連線的!

輸入帳號root

再輸入安裝過程中設定的密碼,登入系統

vi /etc/sysconfig/network-scripts/ifcfg-eth0 #編輯設定檔,新增修改以下內容

BOOTPROTO=static #啟用靜態IP位址

ONBOOT=yes #開啟自動啟用網路連線

# IPADDR=192.168.21.129 #設定IP位址

NETMASK=255.255.255.0 #設定子網路遮罩

GATEWAY=192.168.21.2 #設定子網路遮罩

## DNS1=8.8.8. # DNS2=8.8.4.4 #設定備DNS IPV6INIT=no #禁止IPV6 :wq! #儲存退出 service ip6tables stop #停止IPV6服務 chkconfig ip6tables off #禁止IPV6開機啟動 service yum-updatesd stop #關閉系統自動更新##servicechkconfig yum-updatesd off #禁止開啟啟動

service network restart #重新啟動網路連線

ifconfig #查看IP位址

三、設定主機名稱為主機名稱

約定:

主機名稱命名規範:業務。機房。主備。網域名稱

這裡設定主機名稱:bbs.hz.m.osyunwei.com

1、hostname “bbs.hz.m.osyunwei.com”

#設定主機名稱為bbs.hz.m.osyunwei.com

# 2、vi /etc/sysconfig/network #編輯設定檔

HOSTNAME= bbs.hz.m.osyunwei.com

#修改localhost.localdomain為bbs.hz.m.osyunwei.com

:wq! #儲存退出

3、vi /etc/hosts #編輯設定檔

127.0.0.1 bbs.hz.m.osyunwei.com localhost

# .m.osyunwei.com localhost

# 。為bbs.hz.m.osyunwei.com

:wq! #保存退出

shutdown -r now #重啟系統

# 至此,CentOS 6.6系統安裝配置完成

# 上面就是CentOS 6.6系統的安裝配置的步驟介紹了,本文## 上面就是CentOS 6.6系統的安裝配置的步驟介紹了,本文只要介紹的是使用光碟進行CentOS 6.6系統的安裝配置,希望對大家有幫助,更多內容請繼續關注本站。

推薦閱讀:

CentOS 6.6系統安裝設定圖文教學

CentOS 6.6系統桌面字型怎麼設定?

以上がCentOS 6.6 システムのインストールと構成の完全な図解チュートリアルの詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

Video Face Swap

完全無料の AI 顔交換ツールを使用して、あらゆるビデオの顔を簡単に交換できます。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7692

7692

15

15

1639

1639

14

14

1393

1393

52

52

1287

1287

25

25

1229

1229

29

29

CentOS システムの監査ログを使用してシステムへの不正アクセスを検出する方法

Jul 05, 2023 pm 02:30 PM

CentOS システムの監査ログを使用してシステムへの不正アクセスを検出する方法

Jul 05, 2023 pm 02:30 PM

CentOS システムの監査ログを使用してシステムへの不正アクセスを監視する方法 インターネットの発展に伴い、ネットワーク セキュリティの問題がますます顕著になり、多くのシステム管理者がシステムのセキュリティにますます注意を払うようになりました。一般的に使用されているオープン ソース オペレーティング システムである CentOS の監査機能は、システム管理者がシステム セキュリティ、特に不正アクセスを監視するのに役立ちます。この記事では、CentOS システムの監査ログを使用してシステムへの不正アクセスを監視する方法とコード例を紹介します。 1. 監査日の開始

CentOS 6.6 システムのインストールと構成の完全な図解チュートリアル

Jan 12, 2024 pm 04:27 PM

CentOS 6.6 システムのインストールと構成の完全な図解チュートリアル

Jan 12, 2024 pm 04:27 PM

サーバー関連の設定は次のとおりです。 オペレーティング システム: CentOS6.6 64 ビット IP アドレス: 192.168.21.129 ゲートウェイ: 192.168.21.2 DNS: 8.8.8.88.8.4.4 備考: CentOS6.6 システム イメージには 2 つのバージョンがあります。 -bit および 64 ビット、およびサーバー用に特別に最適化された最小バージョンの運用サーバーもあります. 運用サーバーに大きなメモリ (4G) が搭載されている場合 1. CentOS6.6 システムがインストールされているコンピュータのメモリは、グラフィカル インストール モードを有効にする前に 628M (最小メモリ 628M) 以上必要; 2. CentOS6.6 システムのインストール方法は、グラフィカル インストール モードとテキスト インストール モードに分かれています。

セキュリティ パッチを定期的に更新するように CentOS システムを設定する方法

Jul 05, 2023 pm 04:17 PM

セキュリティ パッチを定期的に更新するように CentOS システムを設定する方法

Jul 05, 2023 pm 04:17 PM

セキュリティ パッチを定期的に更新するように CentOS システムを設定する方法 ネットワーク セキュリティのリスクが増大し続ける中、サーバーや端末デバイスのセキュリティを保護するには、オペレーティング システムのセキュリティ パッチを定期的に更新することが重要です。この記事では、CentOS システムで自動および定期的なセキュリティ パッチ更新を設定する方法と、対応するコード例を紹介します。 yum-cron ツールの使用 CentOS システムには、システム ソフトウェア パッケージとセキュリティ パッチを自動的に更新するのに役立つ yum-cron と呼ばれるツールが提供されています。次のコマンドを使用してインストールします

CentOS システムのログ機能を使用してセキュリティ イベントを分析する方法

Jul 05, 2023 pm 09:37 PM

CentOS システムのログ機能を使用してセキュリティ イベントを分析する方法

Jul 05, 2023 pm 09:37 PM

CentOS システムのロギング機能を使用してセキュリティ イベントを分析する方法 はじめに: 今日のネットワーク環境では、セキュリティ イベントや攻撃行為が日々増加しています。システムのセキュリティを保護するには、セキュリティの脅威をタイムリーに検出して対応することが重要になります。 CentOS システムは、システム内のセキュリティ イベントの分析と監視に役立つ強力なログ機能を提供します。この記事では、CentOS システムのログ機能を使用してセキュリティ イベントを分析する方法を紹介し、関連するコード例を示します。 1. CentOS システムでの設定ログの記録

CentOS システムのセキュリティ脆弱性を特定して対処する方法

Jul 05, 2023 pm 09:00 PM

CentOS システムのセキュリティ脆弱性を特定して対処する方法

Jul 05, 2023 pm 09:00 PM

CentOS システムのセキュリティの脆弱性を特定して対処する方法 インターネット時代において、セキュリティの脆弱性はシステムとデータの保護にとって重要です。人気のある Linux ディストリビューションである CentOS は、ユーザーがセキュリティの脆弱性を適時に特定して修復する必要があるという点でも他のオペレーティング システムとは異なります。この記事では、CentOS システムのセキュリティ脆弱性を特定して対処する方法を読者に紹介し、脆弱性を修復するためのコード例をいくつか紹介します。 1. 脆弱性スキャン ツールを使用した脆弱性の特定 脆弱性スキャン ツールは、システムに存在するセキュリティの脆弱性を特定するための一般的な方法です。

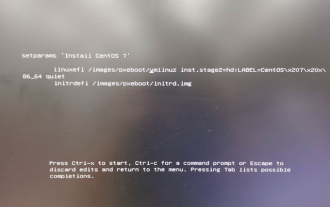

Centos システムを USB ディスクにインストールする

Mar 18, 2024 pm 12:19 PM

Centos システムを USB ディスクにインストールする

Mar 18, 2024 pm 12:19 PM

本日は、すでに構築済みのホストにCentos7.7システムをインストールし、その後プログラム開発に使用するサーバーとして使用したいというご依頼をいただきました。 #プロセスの手順 1. まず、公式 Web サイトにアクセスして ISO イメージをダウンロードします。公式 Web サイトのダウンロード アドレス: https://www.centos.org/download/2. ダウンロードした U ディスクを書き込み、システムをインストールします。ここで使用するツールは Softdisk のダウンロード アドレスです: https://cn.ultraiso.net/xiazai.html3. ブート インストール用に U ディスクを挿入します #ブート インストール中に発生する問題と解決策: UEFI を使用してインストールするために U ディスクを使用するためです。システムの起動時に次のことが発生しました

Web アプリケーションをクロスサイト スクリプティング攻撃から保護するために CentOS システムを構成する方法

Jul 05, 2023 pm 06:10 PM

Web アプリケーションをクロスサイト スクリプティング攻撃から保護するために CentOS システムを構成する方法

Jul 05, 2023 pm 06:10 PM

Web アプリケーションをクロスサイト スクリプティング攻撃から保護するように CentOS システムを構成する方法 Web アプリケーションの人気と使用率が高まるにつれ、クロスサイト スクリプティング (XSS) 攻撃は、多くの Web 開発者にとって重要なセキュリティ上の懸念事項になっています。 Web アプリケーションを XSS 攻撃から保護するために、システムのセキュリティを向上させるためにいくつかの構成措置を講じることができます。この記事では、CentOS システム上で関連する構成を実行する方法を紹介します。まずファイアウォールを設定し、

ファイル整合性チェックを使用して CentOS システム上のファイル変更を検出する方法

Jul 05, 2023 pm 09:37 PM

ファイル整合性チェックを使用して CentOS システム上のファイル変更を検出する方法

Jul 05, 2023 pm 09:37 PM

ファイル整合性チェックを使用して CentOS システム上のファイル変更を検出する方法 はじめに: 最新のコンピューター システムでは、ファイル整合性チェックはシステム セキュリティを確保する重要な手段の 1 つです。システム ファイルの整合性を定期的にチェックすることで、改ざんまたは破損したファイルを適時に検出して修復し、システムを未知のセキュリティ脅威から防ぐことができます。この記事では、CentOS システムでのファイル整合性チェック機能の使用方法を紹介します。 1. CentOS システムのファイル整合性チェックツール Cen