CentOS 8 オペレーティング システムを Oracle Linux に移行する方法を説明します

Oracle Linux は CentOS 8 のもう 1 つの代替品です。この記事では、既存のオペレーティング システムを Oracle Linux に移行する方法について説明します。

Oracle Linux とは何ですか?

Oracle Linux は RedHat Enterprise Linux ソース コードからコンパイルされており、Red Hat ブランドが Oracle ブランドに置き換えられます。 Oracle CloudやOracle Engineered Systems(Oracle Exadataなど)でも使用されます。

Oracle Linux は 2 つのカーネルを提供します。 1 つ目はデフォルトの Linux カーネルで、Red Hat Enterprise Linux (RHEL) の各リリースのソース コードからコンパイルされます。

2 番目は Unbreakable Enterprise Kernel (UEK) です。これは、Oracle によって構築され、Oracle Linux Support を通じてサポートされる Linux カーネルです。メインラインのソース コードを可能な限り厳密に追跡することで、パフォーマンス、安定性、最小限のバックポートに重点を置いています。 UEKは完全にテストされており、オラクルのエンジニアド・システム、Oracle Cloudインフラストラクチャ、およびオラクルの顧客向けの大規模エンタープライズ・デプロイメントを実行するために使用されています。

システム環境

CentOS 8 最小版

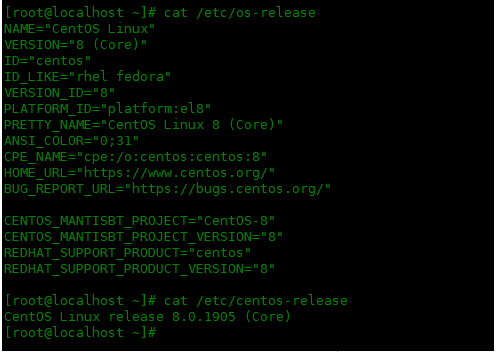

現在の Linux オペレーティング システムを確認します

次のコマンドを実行して、Linux オペレーティング システムのバージョンを確認します。

リーリー

現在の Linux カーネルのバージョンを確認してください。

リーリーCentOS 8 を Oracle Linux に移行する

Oracle Github リポジトリは、Linux bash スクリプト centos2ol.sh を提供します。このスクリプトは CentOS Linux 6、7、8 からの移行をサポートしていますが、CentOS Stream はサポートしていません。

centos2ol.sh スクリプトは、wget またはcurl コマンドを使用して GitHub から簡単にダウンロードできます。

実行可能権限を centos2ol.sh に追加します:

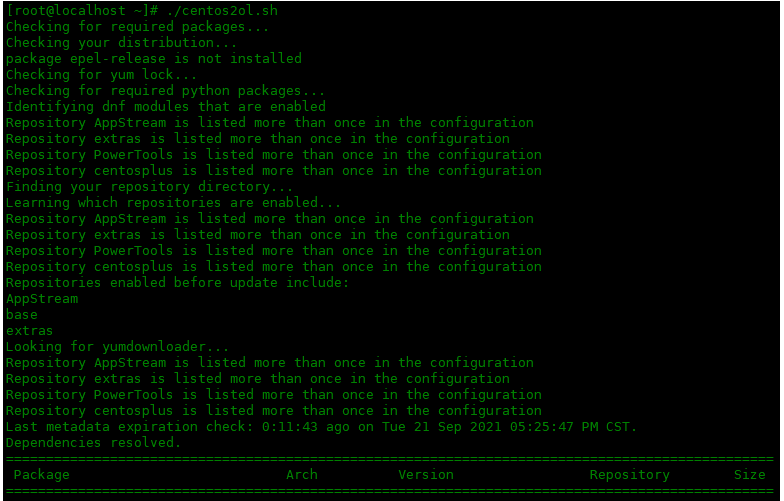

準備ができたら、centos2ol.sh スクリプトを実行して、Linux オペレーティング システムの移行プロセスを開始します。

リーリー

centos2ol.sh スクリプトには、移行プロセス中に、Linux オペレーティング システムのパッケージが、対応する Oracle Linux でサポートされるパッケージに置き換えられたインストール済みパッケージがリストされます。

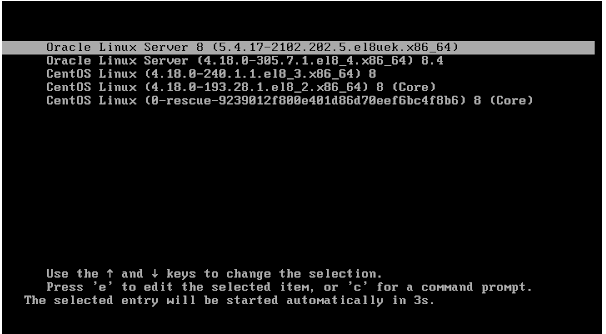

centos2ol.sh スクリプトはその仕事を完了しました。システムを再起動すると、オペレーティング システムが新しい Linux カーネルで起動します。

リーリーシステムの起動中に、GRUB メニューに Oracle Linux Server の 2 つの新しいエントリが表示されるようになりました。 1 つは標準 Linux カーネル用で、もう 1 つは Unbreakable Enterprise Kernel (UEK) 用です。

新しい Linux オペレーティング システムを確認します:

次のコマンドを実行して、現在のオペレーティング システムのバージョンを確認します。

リーリー新しい Linux カーネルのバージョンも確認してください:

リーリー要約

CentOS 8 オペレーティング システムは、Oracle Linux および Unbreakable Enterprise Kernel に正常に移行されました。新しいオペレーティング システムを試してみて、それが CentOS の代替として適しているかどうかを確認してください。

以上がCentOS 8 オペレーティング システムを Oracle Linux に移行する方法を説明しますの詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7536

7536

15

15

1379

1379

52

52

82

82

11

11

21

21

86

86

CentosとUbuntuの違い

Apr 14, 2025 pm 09:09 PM

CentosとUbuntuの違い

Apr 14, 2025 pm 09:09 PM

Centosとubuntuの重要な違いは次のとおりです。起源(CentosはRed Hat、for Enterprises、UbuntuはDebianに由来します。個人用のDebianに由来します)、パッケージ管理(CentosはYumを使用し、安定性に焦点を当てます。チュートリアルとドキュメント)、使用(Centosはサーバーに偏っています。Ubuntuはサーバーやデスクトップに適しています)、その他の違いにはインストールのシンプルさが含まれます(Centos is Thin)

Centosをインストールする方法

Apr 14, 2025 pm 09:03 PM

Centosをインストールする方法

Apr 14, 2025 pm 09:03 PM

Centosのインストール手順:ISO画像をダウンロードし、起動可能なメディアを燃やします。起動してインストールソースを選択します。言語とキーボードのレイアウトを選択します。ネットワークを構成します。ハードディスクをパーティション化します。システムクロックを設定します。ルートユーザーを作成します。ソフトウェアパッケージを選択します。インストールを開始します。インストールが完了した後、ハードディスクから再起動して起動します。

Centosはメンテナンスを停止します2024

Apr 14, 2025 pm 08:39 PM

Centosはメンテナンスを停止します2024

Apr 14, 2025 pm 08:39 PM

Centosは、上流の分布であるRhel 8が閉鎖されたため、2024年に閉鎖されます。このシャットダウンはCentos 8システムに影響を与え、更新を継続し続けることができません。ユーザーは移行を計画する必要があり、提案されたオプションには、Centos Stream、Almalinux、およびRocky Linuxが含まれ、システムを安全で安定させます。

Dockerの原則の詳細な説明

Apr 14, 2025 pm 11:57 PM

Dockerの原則の詳細な説明

Apr 14, 2025 pm 11:57 PM

DockerはLinuxカーネル機能を使用して、効率的で孤立したアプリケーションランニング環境を提供します。その作業原則は次のとおりです。1。ミラーは、アプリケーションを実行するために必要なすべてを含む読み取り専用テンプレートとして使用されます。 2。ユニオンファイルシステム(UnionFS)は、違いを保存するだけで、スペースを節約し、高速化する複数のファイルシステムをスタックします。 3.デーモンはミラーとコンテナを管理し、クライアントはそれらをインタラクションに使用します。 4。名前空間とcgroupsは、コンテナの分離とリソースの制限を実装します。 5.複数のネットワークモードは、コンテナの相互接続をサポートします。これらのコア概念を理解することによってのみ、Dockerをよりよく利用できます。

メンテナンスを停止した後のCentosの選択

Apr 14, 2025 pm 08:51 PM

メンテナンスを停止した後のCentosの選択

Apr 14, 2025 pm 08:51 PM

Centosは廃止されました、代替品には次のものが含まれます。1。RockyLinux(最高の互換性)。 2。アルマリン(Centosと互換性); 3。Ubuntuサーバー(設定が必要); 4。RedHat Enterprise Linux(コマーシャルバージョン、有料ライセンス); 5。OracleLinux(CentosとRhelと互換性があります)。移行する場合、考慮事項は次のとおりです。互換性、可用性、サポート、コスト、およびコミュニティサポート。

Centosがメンテナンスを停止した後の対処方法

Apr 14, 2025 pm 08:48 PM

Centosがメンテナンスを停止した後の対処方法

Apr 14, 2025 pm 08:48 PM

CentOSが停止した後、ユーザーは次の手段を採用して対処できます。Almalinux、Rocky Linux、Centosストリームなどの互換性のある分布を選択します。商業分布に移行する:Red Hat Enterprise Linux、Oracle Linuxなど。 Centos 9ストリームへのアップグレード:ローリングディストリビューション、最新のテクノロジーを提供します。 Ubuntu、Debianなど、他のLinuxディストリビューションを選択します。コンテナ、仮想マシン、クラウドプラットフォームなどの他のオプションを評価します。

Dockerデスクトップの使用方法

Apr 15, 2025 am 11:45 AM

Dockerデスクトップの使用方法

Apr 15, 2025 am 11:45 AM

Dockerデスクトップの使用方法は? Dockerデスクトップは、ローカルマシンでDockerコンテナを実行するためのツールです。使用する手順には次のものがあります。1。Dockerデスクトップをインストールします。 2。Dockerデスクトップを開始します。 3。Docker Imageを作成します(DockerFileを使用); 4. Docker画像をビルド(Docker Buildを使用); 5。Dockerコンテナを実行します(Docker Runを使用)。

VSCODEは拡張子をインストールできません

Apr 15, 2025 pm 07:18 PM

VSCODEは拡張子をインストールできません

Apr 15, 2025 pm 07:18 PM

VSコード拡張機能のインストールの理由は、ネットワークの不安定性、許可不足、システム互換性の問題、VSコードバージョンが古すぎる、ウイルス対策ソフトウェアまたはファイアウォール干渉です。ネットワーク接続、許可、ログファイル、およびコードの更新、セキュリティソフトウェアの無効化、およびコードまたはコンピューターの再起動を確認することにより、問題を徐々にトラブルシューティングと解決できます。