Ubuntu サーバー SSH セキュリティ強化戦略の開発プロセスとリマインダーの詳細な説明

php エディター Banana は、Ubuntu サーバーの SSH セキュリティ強化戦略を策定するプロセスを詳細に特別に紹介し、いくつかのリマインダーを提供しました。ネットワーク セキュリティの重要性がますます高まる時代において、サーバーのセキュリティを保護することは非常に重要です。 SSH は一般的に使用されるリモート ログイン プロトコルですが、いくつかのセキュリティ リスクにも直面しています。セキュリティ強化戦略を策定するプロセスを理解し、予防策に従うことで、サーバーのセキュリティを向上させ、ハッカーによる攻撃を回避することができます。この記事では、準備作業から始めて、SSH セキュリティ強化戦略を策定するプロセスを段階的に紹介し、注意する必要があることを皆さんに思い出してもらいます。

SSH セキュリティ強化戦略を策定する前に、まず SSH の動作原理を理解する必要があります。SSH は暗号化と認証テクノロジを使用して、安全なリモート アクセスを実現します。動作原理を理解するSSH の。その後の戦略の策定と構成に役立ちます。

サーバーごとにセキュリティ要件が異なるため、SSH セキュリティ強化戦略を策定する前に、リモート アクセス IP を制限する必要があるかどうか、サーバーのセキュリティ要件を分析する必要があります。キー認証などを利用します。

サーバーのセキュリティ要件に従って、特定の SSH セキュリティ ポリシーを策定し、リモート アクセス IP 範囲を制限し、root ユーザー ログインを無効にし、2 段階認証を有効にします。

確立されたセキュリティ ポリシーに従って SSH サーバーを構成します。これは、SSH 構成ファイル (/etc/ssh/sshd_config) を編集し、PermitRootLogin、PasswordAuthentication などのパラメーターを変更することで実現できます。

SSH サーバーの設定が完了したら、リモートからサーバーにログインし、ポリシーに従って有効になっているか、セキュリティ上の脆弱性がないかを確認するためのテストと検証が必要です。

システムと SSH ソフトウェアを定期的に更新して、既知のセキュリティの脆弱性を適時に修復し、サーバーのセキュリティを向上させます。

SSH 経由でログインする場合、複雑なパスワードを使用するとブルート フォース クラッキングを効果的に防ぐことができます。パスワードには大文字、小文字、数字、特殊文字を含め、長さは 8 文字以上にする必要があります。

不要な SSH サービスを無効にすると、サーバーが外部ネットワークに公開されるリスクが軽減されます。必要なポートとサービスのみを開くことで、攻撃対象領域を効果的に減らすことができます。

ログイン監査を有効にすると、ログイン時間、ログインユーザーなど、各 SSH ログインに関連する情報を記録できます。セキュリティ イベントが発生した場合、監査ログを通じて追跡および分析できます。

セキュリティ インシデントが発生した場合にデータを迅速に復元できるよう、重要なデータを定期的にバックアップし、データ漏洩を防ぐためにバックアップ データは安全で信頼できる場所に保管する必要があります。

SSH セキュリティ強化では、root ユーザー ログインを無効にすることが非常に重要な戦略です。root ユーザー ログインを無効にすることで、攻撃者が root 権限を直接使用して悪意のある操作を実行するのを防ぐことができます。管理を容易にするために、ユーザーにはサーバーを管理するための sudo 権限が与えられ、これによりサーバーのセキュリティが向上するだけでなく、管理も容易になります。セキュリティは継続的なタスクであり、継続的な監視と更新が必要です。

以上がUbuntu サーバー SSH セキュリティ強化戦略の開発プロセスとリマインダーの詳細な説明の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7530

7530

15

15

1378

1378

52

52

82

82

11

11

21

21

76

76

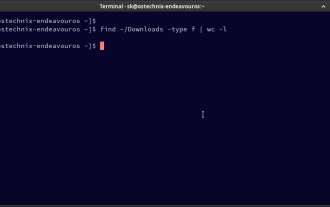

Linuxでファイルとディレクトリを数える方法:初心者のガイド

Mar 19, 2025 am 10:48 AM

Linuxでファイルとディレクトリを数える方法:初心者のガイド

Mar 19, 2025 am 10:48 AM

Linuxでファイルとフォルダーを効率的にカウントする:包括的なガイド Linuxでファイルやディレクトリを迅速にカウントする方法を知ることは、システム管理者や大規模なデータセットを管理している人にとっては重要です。このガイドは、単純なコマンド-Lを使用して示しています

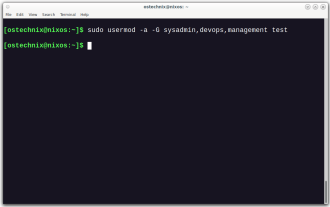

Linuxの複数のグループにユーザーを追加する方法

Mar 18, 2025 am 11:44 AM

Linuxの複数のグループにユーザーを追加する方法

Mar 18, 2025 am 11:44 AM

Linux/UNIXシステム管理には、ユーザーアカウントとグループメンバーシップを効率的に管理することが重要です。 これにより、適切なリソースとデータアクセス制御が保証されます。 このチュートリアルでは、LinuxおよびUNIXシステムの複数のグループにユーザーを追加する方法を詳しく説明しています。 私たちは

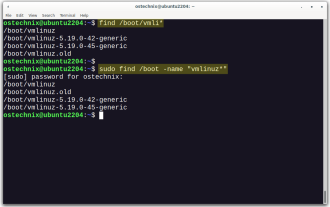

コマンドラインからインストールされているすべてのLinuxカーネルをリストまたは確認する方法

Mar 23, 2025 am 10:43 AM

コマンドラインからインストールされているすべてのLinuxカーネルをリストまたは確認する方法

Mar 23, 2025 am 10:43 AM

Linuxカーネルは、GNU/Linuxオペレーティングシステムのコアコンポーネントです。 1991年にLinus Torvaldsによって開発されたこのため、無料のオープンソース、モノリシック、モジュール式、マルチタスクUnixのようなカーネルです。 Linuxでは、歌に複数のカーネルをインストールすることが可能です

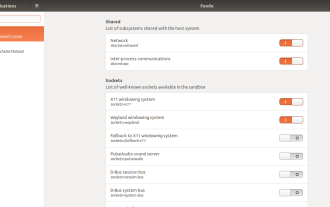

FlatsealでFlatpakアプリのアクセス許可を簡単に構成する方法

Mar 22, 2025 am 09:21 AM

FlatsealでFlatpakアプリのアクセス許可を簡単に構成する方法

Mar 22, 2025 am 09:21 AM

フラットパックアプリケーション許可管理ツール:Flatsealユーザーガイド Flatpakは、Linuxソフトウェアの分布を簡素化し、仮想サンドボックスでアプリケーションを安全にカプセル化するために設計されています。 Flatpakアプリケーションはこのサンドボックス環境にあるため、オペレーティングシステムの他の部分、ハードウェアデバイス(Bluetooth、ネットワークなど)、ソケット(Pulseaudio、SSH-Auth、Cupなど)にアクセスする権限を要求する必要があります。このガイドでは、LinuxでFlatsealを使用してFlatpakを簡単に構成する方法をご案内します

Ubuntu LinuxでIndian Rupeeシンボルを入力する方法

Mar 22, 2025 am 10:39 AM

Ubuntu LinuxでIndian Rupeeシンボルを入力する方法

Mar 22, 2025 am 10:39 AM

この簡単なガイドでは、Linuxオペレーティングシステムでインドルピーシンボルを入力する方法について説明します。先日、Word文書に「Indian Rupee Symbol(£)」を入力したかったのです。私のキーボードにはルピーシンボルがありますが、入力する方法がわかりません。後

Linuxは何に最適なものですか?

Apr 03, 2025 am 12:11 AM

Linuxは何に最適なものですか?

Apr 03, 2025 am 12:11 AM

Linuxは、サーバー管理、組み込みシステム、デスクトップ環境として最適です。 1)サーバー管理では、LinuxはWebサイト、データベース、アプリケーションをホストするために使用され、安定性と信頼性を提供します。 2)組み込みシステムでは、Linuxは柔軟性と安定性のため、スマートホームおよび自動車電子システムで広く使用されています。 3)デスクトップ環境では、Linuxは豊富なアプリケーションと効率的なパフォーマンスを提供します。

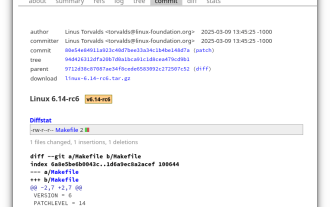

Linuxカーネル6.14 RC6がリリースされました

Mar 24, 2025 am 10:21 AM

Linuxカーネル6.14 RC6がリリースされました

Mar 24, 2025 am 10:21 AM

Linus Torvaldsは、Linux Kernel 6.14リリース候補6(RC6)をリリースし、重要な問題を報告せず、リリースを順調に進めています。このアップデートで最も注目すべき変更は、AMDマイクロコード署名の問題に対応していますが、残りの更新は

LocalSend-安全なファイル共有のためのオープンソースエアドロップの代替

Mar 24, 2025 am 09:20 AM

LocalSend-安全なファイル共有のためのオープンソースエアドロップの代替

Mar 24, 2025 am 09:20 AM

Airdropに精通している場合は、Wi-FiとBluetoothを使用してサポートされているMacintoshコンピューターとiOSデバイス間のシームレスなファイル転送を可能にするApple Inc.が開発した人気のある機能であることがわかります。ただし、Linuxを使用してoが欠落している場合