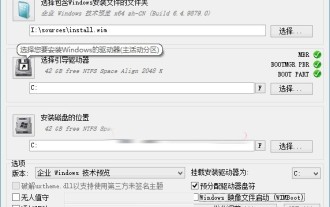

Micro pe ツールボックスのインストール ghowin7

php エディタ Zimo は、実用的なツールボックス、micro-pe ツールボックスを紹介します。このツールボックスは Ghowin7 システムのインストールに適しており、ユーザーがシステムのインストール、保守、修復を支援するための一連の強力な機能とツールを提供します。それだけでなく、micro-pe ツールボックスは、シンプルで使いやすいインターフェイス設計を採用しており、操作が簡単で、システムのインストールと保守が容易で、作業効率が向上します。 Ghowin7 システムをインストールしたい場合は、micrope ツールボックスを試してみると、より良いエクスペリエンスが得られると思います。

2011 年、インターネット テクノロジーのパイオニアであるマーク アンドリーセンは、ソフトウェアが世界を飲み込んでいると宣言しました。この文は、ソフトウェア主導の業界イノベーションが従来のビジネス モデルを覆し、世界経済におけるデジタル接続を促進していることを意味します。インターネットの急速な発展に伴い、デジタル変革はあらゆる企業にとって重要な戦略となっています。ただし、最新のソフトウェア開発には複数の関係者間の協力が必要であり、多くのアプリケーションはオープン ソース コードまたはサードパーティ コンポーネントに依存しています。上流のオープンソース ソフトウェアのセキュリティ問題は下流のアプリケーションに受け継がれて増幅され、企業に重大なセキュリティ リスクやビジネス上の損失を引き起こす可能性があります。したがって、ソフトウェアのセキュリティと信頼性を確保することが重要になります。企業は、ソフトウェア サプライ チェーンのリスクを評価および管理するための措置を講じ、アプリケーションのセキュリティを確保するために安全な開発慣行を採用する必要があります。さらに、パートナーシップを構築し、情報を共有することも、セキュリティ リスクを軽減する鍵となります。ソフトウェアのセキュリティ対策を強化することで、企業はセキュリティ問題による潜在的な脅威を心配することなく、デジタル変革の機会を最大限に活用できます。

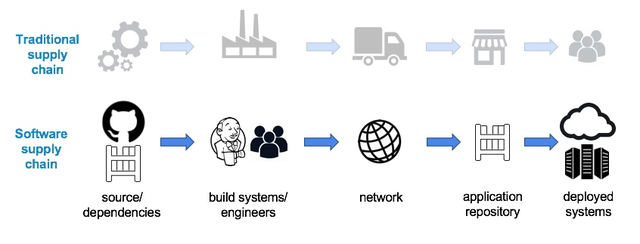

ソフトウェア制作のプロセスは、従来の製造と多くの類似点があります。ソフトウェア メーカーは、独自に開発したビジネス コードとサードパーティのコンポーネントを組み合わせて、完全なソフトウェア製品を形成します。このプロセスは、個々のコンポーネントを組み合わせて展開可能なソフトウェア製品を作成する、従来の製造における組み立てプロセスに似ています。このプロセスは「ソフトウェア サプライ チェーン」と呼ばれます。ソフトウェア サプライ チェーン セキュリティの目標は、開発から展開までのソフトウェア ライフ サイクル全体が安全で信頼できるものであることを保証することです。

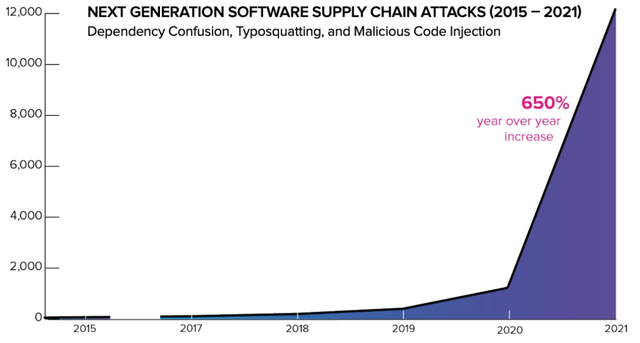

Sonatypes の 2021 年ソフトウェア サプライ チェーンの現状調査レポートでは、ソフトウェア サプライ チェーン攻撃は 2021 年に 650% 増加しました。

現在、ソフトウェア サプライ チェーンのセキュリティは業界から大きな注目を集めています。多くの国は、サプライチェーンのセキュリティ管理を導き、サプライチェーンの回復力を向上させるために、関連する政策や規制を公布しています。米国サイバーセキュリティ・インフラストラクチャセキュリティ庁 (CISA) と米国国立標準技術研究所 (NIST) は、2021 年 4 月に共同で「ソフトウェア サプライ チェーン攻撃の防止」と題したレポートを発表しました。これは明確に定義されており、ソフトウェア サプライ チェーン攻撃、関連するリスク、および緩和策に関する情報を提供します。この動きにより、ソフトウェア サプライ チェーンのセキュリティへの重点と保護措置がさらに強化されます。

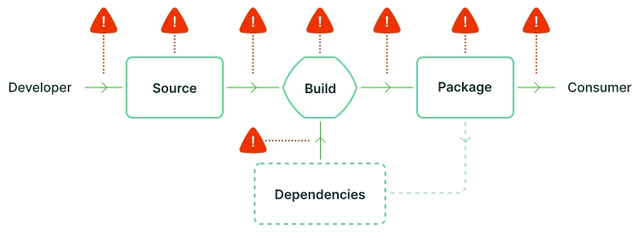

Google は、ソフトウェア アーティファクトのサプライ チェーン レベル、つまり SLSA と呼ばれるソフトウェア アーティファクトのサプライ チェーン レベルも提案しました。 SLSA は、長年にわたって実装されてきた Google の内部セキュリティ プロセスのオープン ソース バージョンです。ソース コードの改ざん、サードパーティ コンポーネントの脆弱性、製品倉庫への侵入によって引き起こされるセキュリティの脅威を防ぐためのセキュリティ フレームワークと一連のベスト プラクティスを提供します。 。

#SBOM - ソフトウェア構成の透明性の向上

アプリケーション SBOM 情報

$ git clone https://github.com/denverdino/secure-supply-chain-sample$ cd secure-supply-chain-sample$ go build .

#Go 言語に精通している開発者は、Go モジュールの概念をよく知っているはずです。アプリケーションが依存するモジュールは、go.mod ファイルを通じて宣言されます。 go mod tiny コマンドを使用すると、go.mod ファイルを更新し、依存するモジュールとバージョン情報を「ロック」できます。これにより、ビルドの確実性、再現性、検証可能性が大幅に向上します。サードパーティが依存モジュールのバージョンを改ざんできないようにするために、各モジュールの依存関係の暗号化ハッシュ値が go.sum ファイルに記録されます。 goコマンドを使用してモジュールのコードをローカルにダウンロードするとハッシュ値が計算されますが、その計算結果がgo.sumに記録されているデータと一致しない場合は改ざんの危険性があります。さらに一歩進んで、Google は Go モジュール検証データベース サービスを運営しています。これは Go モジュール バージョンの暗号ハッシュを記録し、Go インフラストラクチャのセキュリティをさらに向上させます。

以上がMicro pe ツールボックスのインストール ghowin7の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

WinNTSetup を Win11 システムにインストールする方法_WinNTSetup を Win11 システムにインストールする方法

May 08, 2024 am 11:19 AM

WinNTSetup を Win11 システムにインストールする方法_WinNTSetup を Win11 システムにインストールする方法

May 08, 2024 am 11:19 AM

まず最新の Win11 システム ISO イメージをダウンロードし、Win10 システムでは、ダウンロードした ISO イメージ ファイルを直接右クリックして [ロード] を選択します (WinPE、WinXP、または Win7 システムの場合)。仮想光学ドライブ ツールを使用して ISO イメージをロードすることも、仮想光学ドライブを使用せずに ISO イメージ ファイルを直接解凍することもできます。次に、WinNTSetup を実行します。ソフトウェア インターフェイスは次の図のようになります。 まず、install.wim ファイルの場所を見つけます。このファイルは、仮想光学式ドライブによってロードまたは解凍された Win11 ISO イメージのソース ディレクトリにあります。 。次に、ブート ディスクとインストール ディスクの場所を設定します。通常は、W を入力します。

Baidu Netdisk のダウンロードが失敗する理由 125201

Apr 30, 2024 pm 10:42 PM

Baidu Netdisk のダウンロードが失敗する理由 125201

Apr 30, 2024 pm 10:42 PM

Baidu Netdisk のダウンロードに失敗しました 125201 エラーの理由: ネットワークの問題: 不安定/遅い接続、ルーターの障害、ビジーサーバー ファイルの問題: 破損/不完全なファイル、無効なリンク Baidu Netdisk 制限: ダウンロード制限超過、メンバーシップ有効期限/アカウント制限 ブラウザ/アプリケーションの問題: アウト-of-date バージョン/互換性が低い、ダウンロード マネージャーの障害 システムの問題: ウイルス/マルウェア、コンポーネント/ドライバーが欠落している

コンピューターを組み立てた後にBIOSを入力するにはどうすればよいですか? コンピューターを組み立てるときにBIOSを入力するにはどうすればよいですか?

May 07, 2024 am 09:13 AM

コンピューターを組み立てた後にBIOSを入力するにはどうすればよいですか? コンピューターを組み立てるときにBIOSを入力するにはどうすればよいですか?

May 07, 2024 am 09:13 AM

コンピューターを組み立てた後にBIOSを入力するにはどうすればよいですか? BIOS に入る前に、コンピューターが完全にシャットダウンされ、電源がオフになっていることを確認する必要があります。 BIOS に入る一般的な方法は次のとおりです。 1. ショートカット キーを使用する: ほとんどのコンピューター メーカーは、起動時に、どのキーを押して BIOS 設定に入るかを指示するプロンプト メッセージを表示します。通常は、F2、F10、F12、または Delete キーです。適切なキーを押すと、コンピュータのハードウェアと BIOS 設定に関する情報が表示される画面が表示されます。 2. マザーボード上のボタンを使用します。一部のコンピューターのマザーボードには、BIOS 設定を入力するための専用のボタンがあります。通常、このボタンには「BIOS」または「UEFI」というラベルが付いています。ボタンを押すと表示されるはずです

タブレットコンピュータにWindowsシステムをインストールする方法

May 03, 2024 pm 01:04 PM

タブレットコンピュータにWindowsシステムをインストールする方法

May 03, 2024 pm 01:04 PM

BBK タブレットで Windows システムをフラッシュするにはどうすればよいですか? 最初の方法は、システムをハードディスクにインストールすることです。コンピュータ システムがクラッシュしない限り、システムに入ってダウンロードしたり、コンピュータのハード ドライブを使用してシステムをインストールしたりできます。方法は次のとおりです。 コンピュータの構成に応じて、WIN7 オペレーティング システムをインストールできます。 Xiaobaiのワンクリック再インストールシステムをvivopadにダウンロードしてインストールすることを選択します。まず、お使いのコンピュータに適したシステムバージョンを選択し、「このシステムをインストールする」をクリックして次のステップに進みます。次に、インストール リソースがダウンロードされるまで辛抱強く待ち、環境がデプロイされて再起動されるまで待ちます。 vivopad に win11 をインストールする手順は次のとおりです。まず、ソフトウェアを使用して win11 がインストールできるかどうかを確認します。システム検出に合格したら、システム設定を入力します。そこで「更新とセキュリティ」オプションを選択します。クリック

3D 描画コンピューターの構成と組み立てに関する推奨事項は?

May 04, 2024 am 09:34 AM

3D 描画コンピューターの構成と組み立てに関する推奨事項は?

May 04, 2024 am 09:34 AM

3D 描画コンピューターの構成と組み立てに関する推奨事項は? 3D レンダリングに使用する場合、ラップトップの構成要件は次のとおりです。 1. オペレーティング システム: Windows 7 (64 ビットを推奨) 2. メモリ: 少なくとも 2GB (4GB 以上を推奨) 3. グラフィック カード: 1G のビデオメモリ以上、ビット幅 256 ビット以上、ビデオ メモリ タイプは DDR3 以上、NVIDIA ブランドのグラフィックス カードの使用をお勧めします (Solidworks によって認定されたプロ仕様のグラフィックス カードの使用をお勧めします: NVIDIA Quadro シリーズ、ATI FireGL など)シリーズまたは Firepro シリーズ) 4. CPU: Intel デュアルコア高周波数 64 ビット、i5 シリーズまたは i7 シリーズの使用をお勧めします。CPU 周波数は 2.8 GHz 以上であることをお勧めします。

古いコンピューターで Win11 システムをアップグレードする方法_古いコンピューターでの Win11 システムのアップグレードに関するチュートリアル

May 07, 2024 pm 08:07 PM

古いコンピューターで Win11 システムをアップグレードする方法_古いコンピューターでの Win11 システムのアップグレードに関するチュートリアル

May 07, 2024 pm 08:07 PM

1. まず、win11 イメージ ファイルをダウンロードする必要があります。 2. ダウンロードした win11 イメージを別のディスクに置きます。 3. 次に、検索されたイメージ ファイルの中から win11 イメージ ファイルを見つけます。 4. 次に、このインターフェイスに到達したら、install.wim を選択して次のステップに進みます。 5. 次に、Windows 11 システムを選択し、[OK] をクリックしてイメージ ファイルを復元します。 6. 次に、pe がダウンロードされてインストールされるまで待ちます。ダウンロードが完了したら、プロンプトに従って「再起動」をクリックします。 7. 次に、このインターフェイスに来て、2 番目の xiaobaiPE を選択します。選択後、win11 システムが自動的にインストールされます。インストールが完了したら、プロンプトに従ってすぐにコンピューターを再起動します。 8. 最後に、システムのインストールが完了し、次の画面が表示されます。

USB フラッシュ ドライブからシステムを再インストールするときに知っておくべきこと: BIOS を正しくセットアップする方法

May 06, 2024 pm 03:00 PM

USB フラッシュ ドライブからシステムを再インストールするときに知っておくべきこと: BIOS を正しくセットアップする方法

May 06, 2024 pm 03:00 PM

システムの再インストールは、システムのクラッシュ、中毒、またはシステムのアップグレードが原因であるかどうかに関係なく、多くのコンピュータ ユーザーがよく遭遇する問題です。システムを再インストールすることは良い選択です。しかし、システムを再インストールするときに、BIOS のセットアップ方法がわからない、適切なインストール ディスクの選択方法がわからないなど、多くの人がさまざまな問題に遭遇します。今日は、USB フラッシュ ドライブからシステムを再インストールするときに知っておくべきいくつかのことについて説明し、BIOS を正しく設定してシステムの再インストールを正常に完了する方法を説明します。ツールの材料: システム バージョン: Windows1020H2 ブランド モデル: Lenovo Xiaoxin Air14 ソフトウェア バージョン: Pocket machine システム ソフトウェア v1.0 のワンクリック再インストール 1. 準備 1. 8GB 以上の容量を持つ U ディスク (できれば USB30) を準備します。 , そのため速度が速くなります

acer デスクトップ コンピューターを組み立てるにはどうすればよいですか?

May 08, 2024 pm 08:25 PM

acer デスクトップ コンピューターを組み立てるにはどうすればよいですか?

May 08, 2024 pm 08:25 PM

acer デスクトップ コンピューターを組み立てるにはどうすればよいですか? Acer デスクトップ コンピューターの組み立て方法は次のとおりです。ケースを開け、電源をケースに取り付け、ネジを締めます。 CPU のピンがマザーボードのスロットと揃っていることを確認して、CPU をマザーボードに取り付け、CPU ヒートシンクのネジを締めます。メモリ モジュールをマザーボードに取り付けます。メモリ モジュールの突起がマザーボードのスロットの位置にあることを確認し、「パチッ」という音が聞こえるまで強く押し込み、取り付けを完了します。グラフィックス カード、サウンド カード、ネットワーク カード、その他のボードをマザーボードに取り付け、ボードのネジがしっかりと締められていることを確認します。ネジがしっかりと締められていることを確認して、ハードドライブや光学ドライブなどのストレージデバイスをシャーシに取り付けます。電源ケーブル、ハードドライブケーブル、光学ドライブケーブルなどを含めて、マザーボードをシャーシに接続します。最後にシャーシカバーを閉めてネジを締めて組み立ては完了です。存在する