スキャンされた有害なプログラムを 1 つのコマンドで完全に削除

スキャンされた有害なプログラムを完全に削除する 1 つのコマンド

著者: Tian Yi (formyz

)

NFS

サーバーは複数の Web

プロジェクト

によって共有されます。これらのディレクトリには、PHP

プログラム、画像、HTML

ページ、ユーザーがアップロードしたドキュメントと添付ファイルなどが含まれます。一部の Web

フレームワークは古く、アップロードされたファイルに対して厳密なセキュリティ チェックを実行しないため、この NFS

サーバーは保護された内部ネットワークに配置されていますが、依然として多数の悪意のあるファイルが下心を持つ人々によってアップロードされています。プログラマーはプログラムの更新 (Discuz

) を強く要求されましたが、更新はプログラムで処理するのが難しすぎるとの返答でした。システム管理レベルから見ると、一時的な対策は、shadu

ソフトウェアをインストールし、共有ディレクトリをスキャンして、これらの有害なファイルを削除することだけです (症状は治療されますが、根本原因は治療されません)。

共有ストレージ NFS

は Centos 7.9

にデプロイされており、ストレージ スペースは 44T

、使用スペースは 4.5T

です (次の図を参照)。管理上、大量のスパム情報が存在します。クリーンアップしてアーカイブします。

過去の経験と使用習慣に基づいて、オープンソースの有名なセキュリティ ソフトウェアである Clavam

を、NFS

サービスが配置されているホスト システムである Centos 7.9

に導入することにしました。プロモーションは「

ClamAV

®

は、トロイの木馬、ウイルス、マルウェア、その他の悪意のある脅威を検出するためのオープンソースのウイルス対策エンジンです。

"–ClamAV®

は、特殊な脅威を検出するためのオープンソースの仮想ウイルス対策エンジンです。 **loy***iMuma

、ウイルス、マルウェア、その他の悪意のある脅威 公式 Web サイトの下部にあるロゴが、いつネットワーク機器メーカー CISCO

に置き換えられたのかはわかりません。

これはまだオープン ソースで無料であり、制限なく使用できます。Centos 7.9

では、Clamav をデプロイおよびインストールするには少なくとも 3

の方法があります

: RPM

バイナリ パッケージ、バイナリ以下の図に示すように、ソース コードとオンライン パッケージ管理ツール「yum」

。

にデプロイしてインストールする最も簡単で便利な方法は「yum install

」です。システム コマンド ラインで「yum install clamav」を実行してみてください。プロセスと出力は次のとおりです。以下の通り。

」追加ソフトウェア リポジトリを再度追加して、「yum install epel-release

」コマンドを実行してください。次に、「yum list clamav」の実行を続けます。

出力からわかるように、以下の図に示すように、添付されたウェアハウス リストにはソフトウェア パッケージ「clamav

」がすでに含まれています。

に加えて、他のいくつかの依存パッケージが一緒にインストールされます。

初めてインストールおよびデプロイされる Clamav

の bingduライブラリは比較的古く、遅れています。bingdu

署名ライブラリは、システム コマンド ラインで更新する必要があります。スキャン識別。 bingdu ライブラリの更新を実行するコマンドは、パラメーターやオプションなしで「freshclam

」です。実行プロセスと出力は、次の図に示されています。

リモート ターミナルが切断されてスキャンが中断されるのを防ぐために、スキャンを実行することを強くお勧めします。画面上で###"。コマンド「screen

」を実行すると、コマンドが存在しないというメッセージが表示される場合は、「yum install screen」を使用してインストールしてください。コマンド「screen

」を正しく実行すると、システムはすぐに Shell

プロンプトに戻ります。この時点で、次のコマンドを正式に入力して、問題があると思われる共有ディレクトリを完全にスキャンし、出力をログ ファイルに記録します。 /var/log/clamscan.log”

。

|

長い間待った後、このスキャンを完了するまでに何日もかかりました。スキャン ログ ファイルをチェックして、悪意のあるファイルが存在するかどうかを確認します。次のコマンドを使用します:

キーワード「FOUND

コマンド「clamscan

Clamav によってスキャンされたログ ファイルから開始します。

元のログと比較すると、コロン「:

実行後、スキャンされたいくつかの悪意のあるファイルのフル パスがランダムに検索されます。ファイルは存在しないはずです ( |

以上がスキャンされた有害なプログラムを 1 つのコマンドで完全に削除の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

Video Face Swap

完全無料の AI 顔交換ツールを使用して、あらゆるビデオの顔を簡単に交換できます。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7690

7690

15

15

1639

1639

14

14

1393

1393

52

52

1287

1287

25

25

1229

1229

29

29

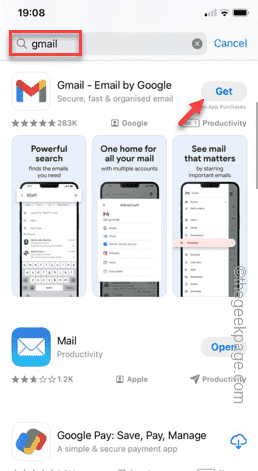

GoogleマップをiPhoneのデフォルト地図にする方法

Apr 17, 2024 pm 07:34 PM

GoogleマップをiPhoneのデフォルト地図にする方法

Apr 17, 2024 pm 07:34 PM

iPhone のデフォルトの地図は、Apple 独自の地理位置情報プロバイダーである Maps です。マップは改善されていますが、米国外ではうまく機能しません。 Googleマップと比べて何も提供するものはありません。この記事では、Google マップを iPhone のデフォルトの地図として使用するための実行可能な手順について説明します。 Google マップを iPhone のデフォルトの地図にする方法 Google マップを携帯電話のデフォルトの地図アプリとして設定するのは、思っているよりも簡単です。以下の手順に従ってください – 前提条件 – 携帯電話に Gmail がインストールされている必要があります。ステップ 1 – AppStore を開きます。ステップ 2 – 「Gmail」を検索します。ステップ 3 – Gmail アプリの横にある をクリックします

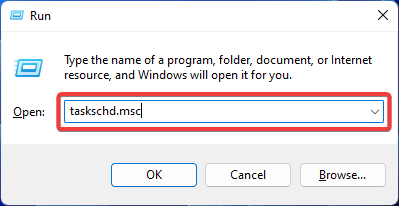

修正: Windows タスク スケジューラでのオペレーター拒否要求エラー

Aug 01, 2023 pm 08:43 PM

修正: Windows タスク スケジューラでのオペレーター拒否要求エラー

Aug 01, 2023 pm 08:43 PM

タスクを自動化し、複数のシステムを管理するには、ミッション計画ソフトウェアは、特にシステム管理者にとって貴重なツールです。 Windows タスク スケジューラはその仕事を完璧に実行しますが、最近多くの人がオペレーターによる要求拒否エラーを報告しています。この問題はオペレーティング システムのすべてのバージョンに存在し、広く報告され取り上げられていますが、効果的な解決策はありません。他の人にとって実際に何が役立つかを知るために読み続けてください!オペレーターまたは管理者によって拒否されたタスク スケジューラ 0x800710e0 のリクエストは何ですか?タスク スケジューラを使用すると、ユーザーの入力なしでさまざまなタスクやアプリケーションを自動化できます。これを使用して、特定のアプリケーションのスケジュールと整理、自動通知の構成、メッセージ配信の支援などを行うことができます。それ

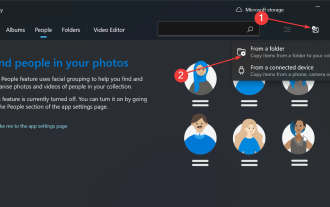

Windows 10および11で写真を顔ごとに並べ替える方法

Aug 08, 2023 pm 10:41 PM

Windows 10および11で写真を顔ごとに並べ替える方法

Aug 08, 2023 pm 10:41 PM

Windows の操作性はバージョンが上がるごとにますます良くなり、ユーザー エクスペリエンスを向上させる魅力的な機能が追加されています。 Windows 10 および 11 でユーザーが検討したい機能の 1 つは、写真を顔ごとに並べ替える機能です。この機能を使用すると、顔認識を使用して友人や家族の写真をグループ化できます。楽しそうですよね?この機能を活用する方法については、以下をお読みください。 Windows で写真を顔ごとにグループ化できますか?はい、Windows 10 および 11 では、フォト アプリを使用して顔ごとに写真をグループ化できます。ただし、この機能は写真アプリのバージョンでは利用できません。さらに、[人物] タブを使用して、これらの写真を連絡先にリンクできます。したがって、この機能を使用すると、

C++ で簡単なカウントダウン プログラムを作成するにはどうすればよいですか?

Nov 03, 2023 pm 01:39 PM

C++ で簡単なカウントダウン プログラムを作成するにはどうすればよいですか?

Nov 03, 2023 pm 01:39 PM

C++ は広く使用されているプログラミング言語で、カウントダウン プログラムを作成するのに非常に便利で実用的です。カウントダウン プログラムは、非常に正確な時間計算とカウントダウン機能を提供する一般的なアプリケーションです。この記事では、C++ を使用して簡単なカウントダウン プログラムを作成する方法を紹介します。カウントダウン プログラムを実装する鍵は、タイマーを使用して時間の経過を計算することです。 C++ では、time.h ヘッダー ファイル内の関数を使用してタイマー関数を実装できます。以下は、単純なカウントダウン プログラムのコードです。

iPhoneに時計アプリがない:それを修正する方法

May 03, 2024 pm 09:19 PM

iPhoneに時計アプリがない:それを修正する方法

May 03, 2024 pm 09:19 PM

携帯電話に時計アプリがありませんか?日付と時刻は iPhone のステータス バーに引き続き表示されます。ただし、時計アプリがないと、世界時計、ストップウォッチ、目覚まし時計、その他多くの機能を使用できません。したがって、見つからない時計アプリを修正することは、やるべきことリストの一番上に置く必要があります。これらの解決策は、この問題の解決に役立ちます。解決策 1 – 時計アプリを配置する 誤って時計アプリをホーム画面から削除した場合は、時計アプリを元の場所に戻すことができます。ステップ 1 – iPhone のロックを解除し、App ライブラリ ページに到達するまで左にスワイプを開始します。ステップ 2 – 次に、検索ボックスで「時計」を検索します。ステップ 3 – 検索結果に以下の「時計」が表示されたら、それを長押しして、

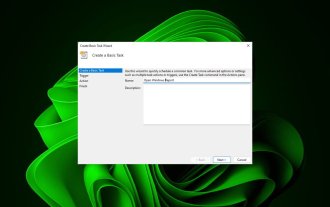

タスク スケジューラを使用して Web サイトを開く方法

Oct 02, 2023 pm 11:13 PM

タスク スケジューラを使用して Web サイトを開く方法

Oct 02, 2023 pm 11:13 PM

毎日ほぼ同じ時間に同じ Web サイトに頻繁にアクセスしますか?これにより、日常のタスクを実行する際に、複数のブラウザー タブを開いたまま長時間を費やし、ブラウザーが乱雑になる可能性があります。では、ブラウザを手動で起動せずに開いてみてはどうでしょうか?以下に示すように、これは非常にシンプルで、サードパーティのアプリをダウンロードする必要はありません。 Web サイトを開くためにタスク スケジューラを設定するにはどうすればよいですか?キーを押し、検索ボックスに「タスク スケジューラ」と入力し、[開く] をクリックします。 Windows 右側のサイドバーで、「基本タスクの作成」オプションをクリックします。 「名前」フィールドに、開きたい Web サイトの名前を入力し、「次へ」をクリックします。次に、「トリガー」で「時間頻度」をクリックし、「次へ」をクリックします。イベントを繰り返す時間を選択し、「次へ」をクリックします。有効を選択します

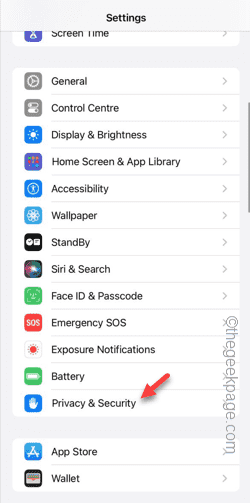

iPhoneのカメラとマイクへのアクセスを許可できません

Apr 23, 2024 am 11:13 AM

iPhoneのカメラとマイクへのアクセスを許可できません

Apr 23, 2024 am 11:13 AM

アプリを使用しようとすると、「カメラとマイクへのアクセスを許可できません」というメッセージが表示されますか?通常、カメラとマイクのアクセス許可は、必要に応じて特定の人に付与します。ただし、許可を拒否すると、カメラとマイクは機能しなくなり、代わりにこのエラー メッセージが表示されます。この問題の解決は非常に基本的なもので、1 ~ 2 分で解決できます。解決策 1 – カメラ、マイクの権限を提供する 必要なカメラとマイクの権限を設定で直接提供できます。ステップ 1 – [設定] タブに移動します。ステップ 2 – [プライバシーとセキュリティ] パネルを開きます。ステップ 3 – そこで「カメラ」権限をオンにします。ステップ 4 – 内部には、携帯電話のカメラの許可を要求したアプリのリストが表示されます。ステップ5 – 指定したアプリの「カメラ」を開きます

アップロード失敗、ファイルを空にすることはできません、一貫性のないエラー

Feb 19, 2024 pm 01:21 PM

アップロード失敗、ファイルを空にすることはできません、一貫性のないエラー

Feb 19, 2024 pm 01:21 PM

Discorde は人気のあるファイル共有プラットフォームですが、ファイルをアップロードするときにアップロード失敗やファイルを空にできないなどのエラーが発生する可能性があります。まだ明確な説明はありませんが、これらのエラーはランダムに表示され、特定のファイルのアップロードが妨げられたり、以前に送信したファイルの再アップロードが妨げられたりする可能性があります。アップロード失敗、ファイルを空にできない不整合エラーを修正 アップロードが失敗したときに「ファイルを空にできない」エラーが表示されるとイライラすることがあります。ここでは、役立つと思われる解決策をいくつか紹介します。 iOS および Android ユーザーが利用可能 ファイルの検証 ファイルを共有する前に圧縮する 更新/再インストールの不整合 1] iOS および Android ユーザーが利用可能 iPhone と Android ユーザーでは、ファイルのアップロードがエラーで失敗する