Firewalld Linux ファイアウォール

ファイアウォールファイアウォール

firewalld サービスには、CLI と GUI の 2 つの動作モードがあります。 iptables と比較して、ファイアウォールは動的更新をサポートし、ゾーンの概念を導入します。

つまり、ゾーンとは、ファイアウォールによって事前定義された一連のファイアウォール ポリシーを指します。これにより、これらのポリシーをファイアウォール間で迅速に切り替えることができるため、ファイアウォールの切り替え効率とアプリケーション速度が大幅に向上します。

| デフォルトポリシールール | |

| すべてのパケットを許可する | ###家### |

| ###内部### | 自宅エリアに相当 |

| 受信トラフィックを拒否しますが、ssh、ipp-client、および dhcpv6-client サービスの通過を許可します | ###公共### |

| ###外部の### | 受信トラフィックを拒否しますが、SSH サービスに関連する場合は許可します |

| dmz | 受信トラフィックを拒否しますが、SSH サービスに関連する場合は許可します |

| 送信トラフィックに関連しない限り、受信トラフィックを拒否します | ###落とす### |

|

firewalld は、Linux システム上の動的ファイアウォール管理ツールです。これは、Centos7 システムのデフォルトのファイアウォール管理ツールであり、以前の iptables ファイアウォールに代わるものです。 Firewalld は主にネットワーク層で動作し、パケット フィルタリング ファイアウォールです。従来の iptables と比較して、firewalld はより柔軟で使いやすく、より詳細なネットワーク アクセス制御を実現できます。 firewalld ファイアウォールは主に、ゾーンとサービスの 2 つの側面で構成されます。ゾーンはネットワークのさまざまな部分を定義し、ゾーンごとに一連のルールがあります。たとえば、パブリック ゾーンはパブリック インターネット環境のホストに適しており、内部ゾーンは内部ネットワーク環境のホストに適しています。一方、サービスは、特定のポートへのアクセスを制御する事前定義されたルールのセットです。ゾーンとサービス ルールを構成することにより、ファイアウォールを効果的に管理してネットワーク セキュリティを確保できます。 firewalld は、ネットワーク ゾーンとセキュリティ レベルによって定義されたネットワーク接続とインターフェイスをサポートする動的ファイアウォール管理ツールです。 IPv4 および IPv6 ファイアウォール設定、およびイーサネット ブリッジを構成します。ランタイム構成と永続構成の 2 つのモードを提供します。

ファイアウォール ステータス クエリ コマンド: 一般的に使用される一部のファイアウォール ステータス クエリ コマンドでは、完全なパラメータを指定するだけで現在のファイアウォール ステータスを取得できます。 リーリー ファイアウォール サービスのリリース コマンド: まず、パラメータ ファイアウォール ポート解放コマンド: ファイアウォール構成のポート転送: ポート転送機能は、ユーザーがマシンのポート 80 にアクセスすると、ローカル マシンまたはターゲット ホストのポートに自動的に転送されます。 リーリーデフォルト エリアのクエリと設定: ファイアウォール サービスによって現在使用されているエリアをクエリし、サービスの新しいデフォルト エリアを ens32 ポート転送ポリシーの設定: 192.168.1.0/24 ネットワーク内のシステムの場合、ローカル ポート (1) パケットフィルタリングファイアウォール(パケットフィルタリング) (2) アプリケーション プロキシ ファイアウォール (アプリケーション プロキシ) (3) ステートフルインスペクションファイアウォール(ステートフルインスペクション) (firewalld はパケット フィルタリング ファイアウォールであるため、ここではパケット フィルタリング ファイアウォールについてのみ説明します) パケット フィルタリング ファイアウォールの概要: (1) netfilter: Linux カーネルにあるパケット フィルタリング機能システムが、Linux ファイアウォールの「カーネル状態」になります。 (2) firewalld: ファイアウォール ルールを管理するための CentOS7 のデフォルト ツール。Linux ファイアウォールの「ユーザー モード」になります。 ————上記 2 つの名前は、Linux ファイアウォールとして表現できます。 パケットフィルタリングの作業レベル: (1) 主にネットワーク層で、IP パケットの送信元 IP をチェックします。 (2)はパッケージ内のIPアドレスやポートなどの情報の処理に反映されます。 ネットワークエリア: Firewalld の 9 つの事前定義されたネットワーク領域: ①信頼できる②パブリック③仕事④ホーム⑤内部⑥外部⑦dmz⑧ブロック⑨ドロップ ————デフォルトで有効なゾーンがいくつかあり、firewalld によって提供されるゾーンは、信頼できないゾーンから信頼できるゾーンの順に並べられます。 (1) ドロップ ゾーン: ドロップ ゾーンが使用される場合、受信パケットはすべてドロップされます。これは、Centos6 の iptables -j drop に似ています。ドロップ ルールを使用すると、応答がなくなることを意味します。 (2) ブロック ゾーン: ブロック ゾーンは、受信ネットワーク接続を拒否し、icmp-host-prohibited を返します。サーバーによって確立された接続のみが通過します。つまり、システムによって初期化されたネットワーク接続のみが許可されます。 。 (3) パブリック ゾーン: 選択した接続のみを受け入れます。デフォルトでは、ssh と dhcpv6-client のみが許可されます。このゾーンはデフォルト ゾーンです (default はデフォルトを意味するため、パブリック ゾーンもデフォルト ゾーンです)。設定なしでパブリックエリアにアクセスできます)。 (4) 外部ゾーン: このゾーンはルーターの起動マスカレード オプションに相当し、指定された接続 (ssh) のみが受け入れられ、他の接続はドロップされるか受け入れられません。 (5) 隔離ゾーン (DMZ ゾーン): 一部のサービスのみ外部からのアクセスを許可したい場合、DMZ ゾーン内に定義することができ、選択された接続のみを許可する機能もあります。 ssh. このゾーンも 非武装地帯 と呼ばれます。

(6)工作区域(Work Zone):在这个区域中,我们只能定义内部网络,比如私有网络通信才被允许, 只允许ssh、ipp-client和dhcpv6-client。 (7)家庭区域(Home Zone):这个区域专门用于家庭环境,它同样只允许被选中的连接, 即ssh、ipp-client、mdns、samba-client和dhcpv6-client。 (8)内部区域(Internal Zone):这个区域和 工作区域(Work Zone) 类似,只允许通过被选中的连接,与 家庭区域(Home Zone) 相同。 (9)信任区域(Trusted Zone):信任区域允许所有网络通信通过,因为 信任区域(Trusted Zone)是最被信任的,即使没有设置任何的服务,那么也是被允许的,因为 信任区域(Trusted Zone)是允许所有连接的。 ————以上是系统定义的所有的区域(Zone),但是,不是所有的区域(Zone)都在使用,只有活跃的区域(Zone)才有实际操作意义。 注意:因为默认区域只允许ssh和dhcp,所以在没有任何配置的情况下默认是拒绝ping包的。 常用命令 # 查看所有放行端口 firewall-cmd --zone=public --list-ports # 禁止IP访问机器 firewall-cmd --permanent --add-rich-rule='rule family=ipv4 source address="192.168.0.1" drop' # 禁止一个IP段,比如禁止192.168.*.* firewall-cmd --permanent --add-rich-rule='rule family=ipv4 source address="192.168.0.1/16" drop' # 禁止一个IP段,比如禁止192.168.0.* firewall-cmd --permanent --add-rich-rule='rule family=ipv4 source address="192.168.0.1/24" drop' # 禁止机器IP从防火墙中删除 firewall-cmd --permanent --remove-rich-rule='rule family=ipv4 source address="192.168.0.1" drop' # 允许http服务(对应服务策略目录:/usr/lib/firewalld/services/) firewall-cmd --permanent --add-service=http # 关闭http服务(对应服务策略目录:/usr/lib/firewalld/services/) firewall-cmd --permanent --remove-service=http # 允许端口:3306 firewall-cmd --permanent --add-port=3306/tcp # 允许端口:1-3306 firewall-cmd --permanent --add-port=1-3306/tcp # 关闭放行中端口:3306 firewall-cmd --permanent --remove-port=3306/tcp # 查看firewall的状态 firewall-cmd --state # 查看防火墙规则(只显示/etc/firewalld/zones/public.xml中防火墙策略) firewall-cmd --list-all # 查看所有的防火墙策略(即显示/etc/firewalld/zones/下的所有策略) firewall-cmd --list-all-zones # 重新加载配置文件 firewall-cmd --reload # 更改配置后一定要重新加载配置文件 firewall-cmd --reload # Postgresql端口设置。允许192.168.142.166访问5432端口 firewall-cmd --permanent --add-rich-rule="rule family="ipv4" source address="192.168.142.166" port port="5432" protocol="tcp" accept" # redis端口设置。允许192.168.142.166访问6379端口 firewall-cmd --permanent --add-rich-rule="rule family="ipv4" source address="192.168.142.166" port port="6379" protocol="tcp" accept" # beanstalkd端口设置。允许192.168.142.166访问11300端口 firewall-cmd --permanent --add-rich-rule="rule family="ipv4" source address="192.168.142.166" port port="11300" protocol="tcp" accept" # 查看防火墙端口列表 firewall-cmd --list-ports # 添加指定端口tcp firewall-cmd --zone=public --add-port=8080/tcp --permanent# 开放8080/tcp端口 firewall-cmd --zone=public --add-port=10002-10010/tcp --permanent# 开放10002-10010/tcp端口范围 # 添加指定端口udp firewall-cmd --zone=public --add-port=9200/udp --permanent # 开放9200/udp端口 firewall-cmd --zone=public --add-port=20015-20020/udp --permanent# 开放20015-20020/udp端口范围 # 删除指定端口 firewall-cmd --zone= public --remove-port=19800/tcp --permanent # 删除已开放的19880/tcp端口 firewall-cmd --zone= public --remove-port=9200-9300/udp --permanent# 删除已开放的9200-9300/udp 端口范围 # 热加载防火墙,使之生效 firewall-cmd --reload # 指定某IP访问某端口 firewall-cmd --permanent --zone=public --add-rich-rule="rule family="ipv4" source address="192.168.0.107" port protocol="tcp" port="3306" accept" # 删除策略 firewall-cmd --permanent --zone=public --remove-rich-rule="rule family="ipv4" source address="192.168.0.107" port protocol="tcp" port="3306" accept" # 指定某个网段访问某个端口范围 firewall-cmd --permanent --zone=public --add-rich-rule="rule family="ipv4" source address="11.76.168.0/24" port protocol="udp" port="1-65535" accept" # 删除策略 firewall-cmd --permanent --zone=public --remove-rich-rule="rule family="ipv4" source address="11.76.168.0/24" port protocol="tcp" port="1-65535" accept" # 禁止指定ip 访问某个端口 firewall-cmd --permanent --add-rich-rule="rule family="ipv4" source address="192.168.100.200" port protocol="tcp" port="80" reject" # 禁止某个段的ip 访问某个端口 firewall-cmd --permanent --add-rich-rule="rule family="ipv4" source address="10.0.0.0/24" port protocol="tcp" port="80" reject" # 允许指定ip 访问所有端口 firewall-cmd --permanent --add-rich-rule="rule family="ipv4" source address="192.168.100.100" port protocol="tcp" accept" # 允许指定ip段 访问所有端口 firewall-cmd --permanent --add-rich-rule="rule family="ipv4" source address="192.168.1.0/24" port protocol="tcp" accept" # 允许192.168.1.10所有访问所有端口 firewall-cmd --zone=public --add-rich-rule 'rule family="ipv4" source address="192.168.1.10" accept' --permanent # 移除192.168.1.10所有访问所有端口 firewall-cmd --zone=public --remove-rich-rule 'rule family="ipv4" source address="192.168.1.10" accept' --permanent # 允许192.168.2.0/24(0-255)所有访问所有端口 firewall-cmd --zone=public --add-rich-rule 'rule family="ipv4" source address="192.168.2.0/24" accept' --permanent # 允许192.168.1.10所有访问TCP协议的22端口 firewall-cmd --zone=public --add-rich-rule 'rule family="ipv4" source address="192.168.1.10" port port=22 protocol=tcp reject' --permanent # 移除192.168.1.10所有访问TCP协议的22端口 firewall-cmd --zone=public --remove-rich-rule 'rule family="ipv4" source address="192.168.1.10" port port=22 protocol=tcp reject' --permanent # 防火墙重新载入(必须重新载入后才能生效) firewall-cmd --reload # 查看rich-rules(富规则) firewall-cmd --list-rich-rules # 查看防火墙服务规则 firewall-cmd --list-services # 查看防火墙所有规则 firewall-cmd --list-all # 查看防火墙所有区域的配置规则 firewall-cmd --list-all-zones # 查看默认区域 firewall-cmd --get-default-zone # 查看网络接口使用区域 firewall-cmd --get-active-zones # 查看默认的可用服务 firewall-cmd --get-services # 要启用或禁用HTTP服务 firewall-cmd --zone=public --add-service=http --permanent firewall-cmd --zone=public --remove-service=http --permanent # 移除现有规则(此步骤相当重要,很多文章和博客都没提及到) firewall-cmd --permanent --zone=public --remove-port=80/tcp firewall-cmd --reload # 在192.168.100.100102上测试访问 curl192.168.100.101 发现均无法再访问101的80端口 # 设置规则 firewall-cmd --permanent --add-rich-rule="rule family="ipv4" source address="192.168.100.102" port protocol="tcp" port="80" accept" firewall-cmd --reload # 测试访问 curl 192.168.100.101 # 100无法访问102可以访问 至此实现了通过防火墙firewalld设置规则,指定ip访问指定端口 ログイン後にコピー |

以上がFirewalld Linux ファイアウォールの詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7492

7492

15

15

1377

1377

52

52

77

77

11

11

19

19

41

41

Win11 ファイアウォールの詳細設定のグレーのソリューション

Dec 24, 2023 pm 07:53 PM

Win11 ファイアウォールの詳細設定のグレーのソリューション

Dec 24, 2023 pm 07:53 PM

ファイアウォールを設定するときに、多くの友人が、Win11 ファイアウォールの詳細設定がグレー表示になってクリックできないことに気づきました。コントロールユニットを追加していない、または詳細設定を正しく開いていないことが原因である可能性がありますので、解決方法を見てみましょう。 Win11 ファイアウォールの詳細設定グレーの方法 1: 1. まず、下のスタート メニューをクリックし、上部にある「コントロール パネル」を検索して開きます。 2. 次に、「Windows Defender ファイアウォール」を開きます。 3. 入力後、「詳細設定」を開くことができます。左の列。方法 2: 1. 上記の方法が開けない場合は、[スタート メニュー] を右クリックして [ファイル名を指定して実行] を開きます。 2. 次に、「mmc」と入力し、Enter キーを押して開くことを確認します。 3. 開いたら、左上の をクリックします

Alpine Linux でファイアウォールを有効または無効にする方法は?

Feb 21, 2024 pm 12:45 PM

Alpine Linux でファイアウォールを有効または無効にする方法は?

Feb 21, 2024 pm 12:45 PM

AlpineLinux では、iptables ツールを使用してファイアウォール ルールを構成および管理できます。 AlpineLinux でファイアウォールを有効または無効にする基本的な手順は次のとおりです。 ファイアウォールのステータスを確認します。 sudoiptables -L 出力にルールが表示されている場合 (たとえば、いくつかの INPUT、OUTPUT、または FORWARD ルールがある)、ファイアウォールは有効になっています。出力が空の場合、ファイアウォールは現在無効になっています。ファイアウォールを有効にする: sudoiptables-PINPUTACCEPTsudoiptables-POUTPUTACCEPTsudoiptables-PFORWARDAC

Windows 7 で Google Chrome をダウンロードできないのはなぜですか?

Apr 13, 2024 pm 11:00 PM

Windows 7 で Google Chrome をダウンロードできないのはなぜですか?

Apr 13, 2024 pm 11:00 PM

Windows 7 で Google Chrome をダウンロードできない理由: オペレーティング システムのバージョンが古すぎる、必要なコンポーネントがファイアウォールまたはセキュリティ ソフトウェアによってブロックされている。解決策: オペレーティング システムをアップグレードし、TLS 1.2 を有効にし、必要なコンポーネントをインストールし、ファイアウォールを確認し、ネットワーク接続を確認します。

Win10 デスクトップ アイコン上のファイアウォール ロゴを削除するにはどうすればよいですか?

Jan 01, 2024 pm 12:21 PM

Win10 デスクトップ アイコン上のファイアウォール ロゴを削除するにはどうすればよいですか?

Jan 01, 2024 pm 12:21 PM

win10 システムを使用している多くの友人は、コンピューターのデスクトップ上のアイコンにファイアウォールのロゴがあることに気づきました。何が起こっているのでしょうか?これは、強迫性障害を持つ多くの友人を特に不快にさせます。実際、コントロール パネルを開いて、 「ユーザーアカウント制御設定の変更」を変更することで解決できます。具体的なチュートリアルを見てみましょう。 Windows 10 のデスクトップアイコンのファイアウォールロゴを解除する方法 1. パソコン起動画面の横にある「スタート」メニューボタンを右クリックし、ポップアップメニューから「コントロールパネル」機能を選択します。 2. 次に、[ユーザー アカウント] オプションを選択し、表示される新しいインターフェイスから [ユーザー アカウント制御設定の変更] 項目を選択します。 3. ウィンドウ内のスライダーを一番下まで調整した後、「確認」をクリックして終了します。

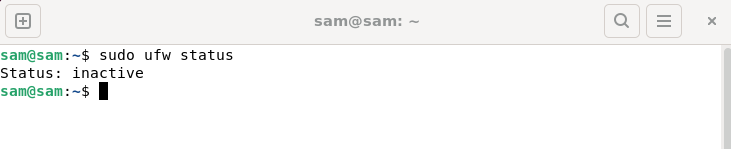

Linux で UFW ステータスが非アクティブとして表示されるのを修正する方法

Mar 20, 2024 pm 01:50 PM

Linux で UFW ステータスが非アクティブとして表示されるのを修正する方法

Mar 20, 2024 pm 01:50 PM

Uncomplex Firewall とも呼ばれる UFW は、多くの Linux ディストリビューションでファイアウォール システムとして採用されています。 UFW は、初心者ユーザーでもコマンド ライン インターフェイスとグラフィカル ユーザー インターフェイスの両方を通じてファイアウォール設定を簡単に管理できるように設計されています。 UFW ファイアウォールは、設定されたルールに従ってネットワーク トラフィックを監視し、ネットワーク スニッフィングやその他の攻撃からネットワークを保護するシステムです。 Linux システムに UFW がインストールされているにもかかわらず、そのステータスが非アクティブと表示される場合は、いくつかの理由が考えられます。このガイドでは、Linux システム上で UFW ファイアウォールが非アクティブになる問題を解決する方法を共有します。 Linux で UFW が非アクティブ ステータスを表示する理由 Linux で UFW がデフォルトで非アクティブになる理由 Linux で非アクティブになる方法

win11のコントロールパネルが開かないのはなぜですか?

Apr 17, 2024 pm 02:15 PM

win11のコントロールパネルが開かないのはなぜですか?

Apr 17, 2024 pm 02:15 PM

Windows 11 コントロール パネルが開かない理由としては次のものが考えられます: プロセスの競合 ファイルの破損 ウイルスまたはマルウェアの感染 レジストリ エラー アクセス許可の問題 Windows アップデート ハードウェアの問題 その他の理由 (システム ファイルの破損、ドライバの競合、またはファイアウォール構成)

Edge ブラウザがファイアウォールによってブロックされている場合の解決方法は?

Mar 13, 2024 pm 07:10 PM

Edge ブラウザがファイアウォールによってブロックされている場合の解決方法は?

Mar 13, 2024 pm 07:10 PM

Edge ブラウザがファイアウォールによってブロックされる問題を解決するにはどうすればよいですか? Edge ブラウザは Microsoft 独自のブラウザです。一部のユーザーは、このブラウザが使用中にファイアウォールによってブロックされたことに気づきました。それでは何が起こっているのでしょうか?このサイトでは、Edge ブラウザーがファイアウォールによってブロックされた場合に回復する方法をユーザーに詳しく紹介します。 Edge ブラウザがファイアウォールによってブロックされている場合に復元する方法は? 1. ファイアウォールの設定を確認します。 - Windows タスクバーの「スタート」ボタンをクリックし、「設定」を開きます。 - [設定] ウィンドウで、[更新とセキュリティ] を選択します。 -存在する

2024 年の最高の Linux バージョン: テクノロジーとアートの完璧な統合、人生に対するオープンで革新的な姿勢

Apr 03, 2024 am 08:01 AM

2024 年の最高の Linux バージョン: テクノロジーとアートの完璧な統合、人生に対するオープンで革新的な姿勢

Apr 03, 2024 am 08:01 AM

2024 年の Linux 愛好家として、最高の Linux ディストリビューションに対する私の期待は興奮しています。以下では、私の個人的な見解を説明し、2024 年に最も魅力的な Linux ディストリビューションに多くの独自の利点がある理由を分析します。 1. 最も美しい Linux ディストリビューションの最初の紹介 2024 年の最高の Linux ディストリビューションは、テクノロジーとアートの完璧な融合と言えることに疑いの余地はありません。ユーザーインターフェイス、機能プランニング、パフォーマンスの最適化などの多くの面で優れたパフォーマンスを備えており、多くの競合他社の中でも独自の存在となっています。これはオペレーティング システムであるだけでなく、人生に対する自由でオープンで革新的な姿勢の象徴でもあります。この最適なバージョンには、新しいデザインとインタラクティブ モードが組み込まれており、新鮮になるはずです。レイアウト構成やロゴパターン、カラーマッチングなど、