Linux ファイアウォール-iptables の詳細な説明

プロジェクト紹介

iptables は、Linux システム上でパケット フィルタリング、パケット リダイレクト、ネットワーク アドレス変換などの機能を実現できる無料のパケット フィルタリング ファイアウォール ソフトウェアです。これは、高価な商用ファイアウォールに代わる効率的で柔軟なソリューションです。 iptables には強力な構成オプションとルール設定があり、ユーザーは自分のニーズに応じてネットワーク トラフィックを細かく制御し、ネットワークのセキュリティとパフォーマンスを向上させることができます。

iptables のルールとは、ネットワーク管理者があらかじめ定めた条件を指しており、一般的には「データパケットのヘッダーがこの条件を満たしている場合には、データパケットをこのように処理する」というように定義されています。ルールはカーネル空間のパケット フィルタリング テーブルに保存され、送信元アドレス、宛先アドレス、送信プロトコル (TCP、UDP、ICMP など)、サービス タイプ (HTTP、FTP、SMTP など) を指定します。データ パケットがルールに一致すると、iptables はルールで定義された方法 (受け入れ、拒否、ドロップなど) に従ってこれらのデータ パケットを処理します。ファイアウォールを構成する主なタスクは、これらのルールを追加、変更、削除することです。

iptables には、フィルター テーブル、nat テーブル、マングル テーブル、および raw テーブルという 4 つの組み込みテーブルがあり、それぞれパケット フィルタリング、ネットワーク アドレス変換、パケット再構築 (変更)、およびデータ追跡処理を実装するために使用されます。各チェーンは実際には多数のルールのチェックリストにすぎず、各チェーンには 1 つまたは複数のルールを含めることができます。パケットがチェーンに到着すると、iptables はチェーン内の最初のルールからチェックして、パケットがルールで定義された条件を満たしているかどうかを確認します。満たされている場合、システムはルールで定義された方法に従ってパケットを処理しますが、満たされていない場合は、iptables が次のルールのチェックを続けます。パケットがチェーン内のどのルールにも準拠していない場合、iptables はチェーンの事前定義されたデフォルト ポリシーに従ってパケットを処理します。

一般に、iptables は、Linux システム上でファイアウォールおよびネットワーク アドレス変換機能を構成するための強力なツールです。

システム ファイアウォールを交換する: Centos7 システムのデフォルトのファイアウォール管理ツールは iptables ではありません。使用する必要がある場合は、自分でインストールして交換する必要があります。

リーリー完全なファイアウォール ルールを照会します。デフォルトのファイアウォール構成ルールを表示するには、-L -n –line-numbers パラメーターを使用します。

リーリーファイアウォールをデフォルトで拒否するように設定する: デフォルトの拒否ルールを設定し、INPUT チェーンをデフォルトで拒否するように設定します。これは、すべての接続要求を拒否することを意味します。

リーリーファイアウォールの ICMP エコーを有効にする: デフォルトのルールで拒否される場合は、ICMP テストを有効にし、ホストが ping できるように設定します。

リーリー顧客の SSH リモート接続を許可する: デフォルトで拒否される場合は、マシンへのリモート SSH 接続を許可するようにポート 22 を設定します。

リーリー指定されたルールを削除: デフォルトの拒否の場合、INPUT チェーン、2 番目のデータを削除し、ICMP ルールを削除します。 リーリー

許可されるネットワーク セグメント アクセスを指定します。デフォルトで拒否される場合は、192.168.1.0/24 ネットワーク セグメント内のホストのみがマシンのポート 22 にアクセスできるように設定します。リーリー

指定したポートへのアクセスを拒否する: INPUT ルール チェーンに、マシンへの全員のアクセスを拒否するポート 8888 を追加します。リーリー

指定したホスト ネットワーク セグメントのポートへのアクセスを拒否する: INPUT ルール チェーンに、ローカル ポート 80 へのアクセスを拒否するホスト 192.168.1.20 を追加します。リーリー

指定したポート範囲へのアクセスを拒否: INPUT ルール チェーンに、すべてのホストのローカル ポート 1000 ~ 2000 へのアクセスの拒否を追加します。 リーリーSNAT ソース アドレス変換 : ローカル エリアから送信されたデータ パケットは、SNAT 後に自動的にパブリック ネットワーク IP に偽装され、指定されたサービスへのアクセスにパブリック ネットワーク IP が使用されます。

リーリーDNAT-宛先アドレス変換 : パブリック ネットワークから受信したデータ パケットは、DNAT 後に指定されたイントラネット ホストに自動的に転送されます。

リーリー物理リクエスト接続の数を制限する: iptables は connlimit モジュールを使用して、特定のポートに対する同じ IP の接続数を制限できます。これにより、各クライアント IP の同時接続数、つまり、 IP ごとにサーバーへの同時接続の数を制限することもできます。また、イントラネット ユーザーのネットワーク使用を制限したり、サーバーについては、各 IP によって開始される接続の数を制限したりすることもできます。 リーリー

基本的なファイアウォール ルールを構成する: 新しくインストールしたシステムで次のコードを順番に実行して、基本的なファイアウォール ルールを構成できます。 リーリー実稼働環境で一般的に使用される構成ルール: 以下に、実稼働環境で一般的に使用されるいくつかのルールの構成を示します。通常、これらのルールを構成するだけで十分です。

リーリー以上がLinux ファイアウォール-iptables の詳細な説明の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7489

7489

15

15

1377

1377

52

52

77

77

11

11

19

19

40

40

OneDrive の「エラー: 0x80070185、クラウド操作は失敗しました」を修正する方法

May 16, 2023 pm 04:26 PM

OneDrive の「エラー: 0x80070185、クラウド操作は失敗しました」を修正する方法

May 16, 2023 pm 04:26 PM

OneDrive は、Microsoft が提供する人気のクラウド ストレージ アプリケーションです。私たちのほとんどは、ファイル、フォルダー、ドキュメントなどを保存するために OneDrive を使用しています。しかし、一部のユーザーは、OneDrive 上の共有ファイルにアクセスしようとすると、「エラー: 0x80070185、クラウド操作は失敗しました」というエラーが表示されると苦情を申し立てました。したがって、OneDrive 上でファイルのコピー、貼り付け、共有ファイルのダウンロードなどの操作を実行することはできません。現代では、これらの操作を日常の業務に活用することが必要です。このエラーは簡単に解決できます。このために、適用して問題の解決を試みることができるいくつかの方法があります。はじめましょう!方法 1 – サインアウトして OneDrive アプリに再度サインインする手順

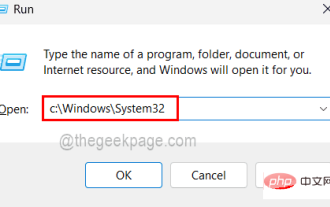

Win11 ファイアウォールの詳細設定のグレーのソリューション

Dec 24, 2023 pm 07:53 PM

Win11 ファイアウォールの詳細設定のグレーのソリューション

Dec 24, 2023 pm 07:53 PM

ファイアウォールを設定するときに、多くの友人が、Win11 ファイアウォールの詳細設定がグレー表示になってクリックできないことに気づきました。コントロールユニットを追加していない、または詳細設定を正しく開いていないことが原因である可能性がありますので、解決方法を見てみましょう。 Win11 ファイアウォールの詳細設定グレーの方法 1: 1. まず、下のスタート メニューをクリックし、上部にある「コントロール パネル」を検索して開きます。 2. 次に、「Windows Defender ファイアウォール」を開きます。 3. 入力後、「詳細設定」を開くことができます。左の列。方法 2: 1. 上記の方法が開けない場合は、[スタート メニュー] を右クリックして [ファイル名を指定して実行] を開きます。 2. 次に、「mmc」と入力し、Enter キーを押して開くことを確認します。 3. 開いたら、左上の をクリックします

Alpine Linux でファイアウォールを有効または無効にする方法は?

Feb 21, 2024 pm 12:45 PM

Alpine Linux でファイアウォールを有効または無効にする方法は?

Feb 21, 2024 pm 12:45 PM

AlpineLinux では、iptables ツールを使用してファイアウォール ルールを構成および管理できます。 AlpineLinux でファイアウォールを有効または無効にする基本的な手順は次のとおりです。 ファイアウォールのステータスを確認します。 sudoiptables -L 出力にルールが表示されている場合 (たとえば、いくつかの INPUT、OUTPUT、または FORWARD ルールがある)、ファイアウォールは有効になっています。出力が空の場合、ファイアウォールは現在無効になっています。ファイアウォールを有効にする: sudoiptables-PINPUTACCEPTsudoiptables-POUTPUTACCEPTsudoiptables-PFORWARDAC

Win10 デスクトップ アイコン上のファイアウォール ロゴを削除するにはどうすればよいですか?

Jan 01, 2024 pm 12:21 PM

Win10 デスクトップ アイコン上のファイアウォール ロゴを削除するにはどうすればよいですか?

Jan 01, 2024 pm 12:21 PM

win10 システムを使用している多くの友人は、コンピューターのデスクトップ上のアイコンにファイアウォールのロゴがあることに気づきました。何が起こっているのでしょうか?これは、強迫性障害を持つ多くの友人を特に不快にさせます。実際、コントロール パネルを開いて、 「ユーザーアカウント制御設定の変更」を変更することで解決できます。具体的なチュートリアルを見てみましょう。 Windows 10 のデスクトップアイコンのファイアウォールロゴを解除する方法 1. パソコン起動画面の横にある「スタート」メニューボタンを右クリックし、ポップアップメニューから「コントロールパネル」機能を選択します。 2. 次に、[ユーザー アカウント] オプションを選択し、表示される新しいインターフェイスから [ユーザー アカウント制御設定の変更] 項目を選択します。 3. ウィンドウ内のスライダーを一番下まで調整した後、「確認」をクリックして終了します。

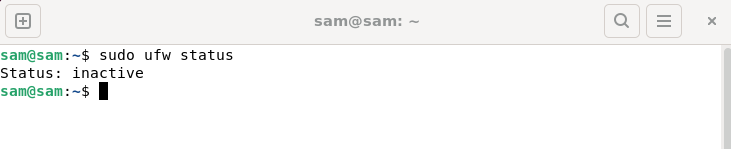

Linux で UFW ステータスが非アクティブとして表示されるのを修正する方法

Mar 20, 2024 pm 01:50 PM

Linux で UFW ステータスが非アクティブとして表示されるのを修正する方法

Mar 20, 2024 pm 01:50 PM

Uncomplex Firewall とも呼ばれる UFW は、多くの Linux ディストリビューションでファイアウォール システムとして採用されています。 UFW は、初心者ユーザーでもコマンド ライン インターフェイスとグラフィカル ユーザー インターフェイスの両方を通じてファイアウォール設定を簡単に管理できるように設計されています。 UFW ファイアウォールは、設定されたルールに従ってネットワーク トラフィックを監視し、ネットワーク スニッフィングやその他の攻撃からネットワークを保護するシステムです。 Linux システムに UFW がインストールされているにもかかわらず、そのステータスが非アクティブと表示される場合は、いくつかの理由が考えられます。このガイドでは、Linux システム上で UFW ファイアウォールが非アクティブになる問題を解決する方法を共有します。 Linux で UFW が非アクティブ ステータスを表示する理由 Linux で UFW がデフォルトで非アクティブになる理由 Linux で非アクティブになる方法

この操作には対話型ウィンドウ ステーションのバグ修正が必要です

May 15, 2023 pm 04:01 PM

この操作には対話型ウィンドウ ステーションのバグ修正が必要です

May 15, 2023 pm 04:01 PM

Windows システムをより良く動作させ、良好なパフォーマンスを得るには、時々更新する必要があります。更新する必要があるのはシステムだけでなく、システムの内部 (グラフィックス カードなど) または外部 (光学式マウス、キーボードなど) に接続されているデバイスのすべてのドライバーも更新する必要があります。最近、一部の Windows ユーザーが、システム内のデバイス ドライバーを更新する際に問題に直面するようになりました。ドライバーを更新しようとすると、[ドライバーの更新] ウィンドウに「この操作には対話型ウィンドウ ステーションが必要です」というエラー メッセージが表示され、ユーザーはドライバーを更新できなくなります。ユーザーがドライバーを更新できない場合、システムを健全に保つことが非常に重要であるため、これは実際には深刻な問題です。管理者権限の欠如がこの問題の原因である可能性があります

Nginx ファイアウォールで Web シェル攻撃を回避する方法

Jun 10, 2023 pm 09:07 PM

Nginx ファイアウォールで Web シェル攻撃を回避する方法

Jun 10, 2023 pm 09:07 PM

Web アプリケーションの増加に伴い、セキュリティはますます重要な問題になっています。これらのアプリケーションでは、WebShell が一般的なセキュリティ脅威となります。 WebShell は、HTTP またはその他の Web プロトコル経由でアップロードして実行できる実行可能な Web スクリプトです。攻撃者にとって、WebShell は Web サーバーにアクセスして機密情報を取得するための重要な方法です。 Nginx ファイアウォールは、Web アプリケーションを攻撃から保護するために使用できる人気のある Web サーバー ソフトウェアです。

Edge ブラウザがファイアウォールによってブロックされている場合の解決方法は?

Mar 13, 2024 pm 07:10 PM

Edge ブラウザがファイアウォールによってブロックされている場合の解決方法は?

Mar 13, 2024 pm 07:10 PM

Edge ブラウザがファイアウォールによってブロックされる問題を解決するにはどうすればよいですか? Edge ブラウザは Microsoft 独自のブラウザです。一部のユーザーは、このブラウザが使用中にファイアウォールによってブロックされたことに気づきました。それでは何が起こっているのでしょうか?このサイトでは、Edge ブラウザーがファイアウォールによってブロックされた場合に回復する方法をユーザーに詳しく紹介します。 Edge ブラウザがファイアウォールによってブロックされている場合に復元する方法は? 1. ファイアウォールの設定を確認します。 - Windows タスクバーの「スタート」ボタンをクリックし、「設定」を開きます。 - [設定] ウィンドウで、[更新とセキュリティ] を選択します。 -存在する