Apple の新しい iMessage セキュリティ プロトコルである PQ3 とは何ですか?

PQ3 プロトコルとは何ですか?

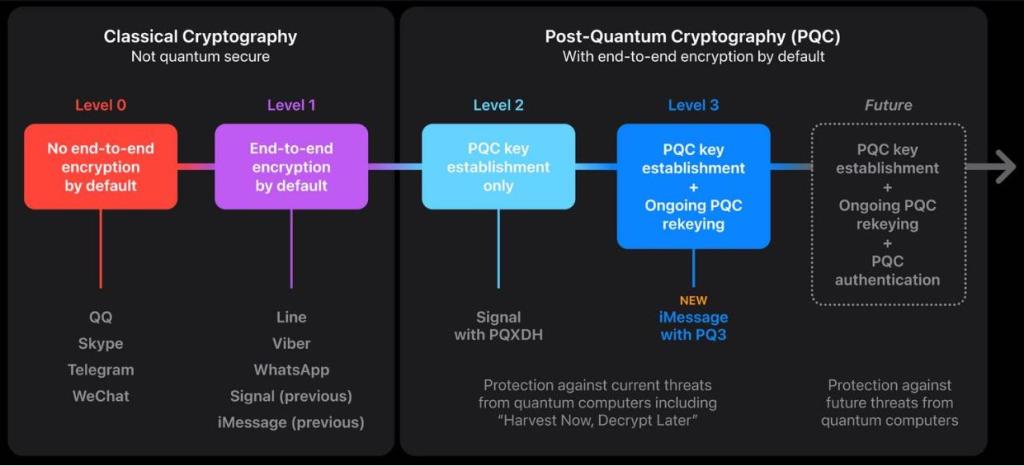

現在、通信セキュリティは 3 つのセキュリティ レベルで評価されています。

- レベル 0: このレベルでは、メッセージは暗号化されません。

- レベル 1: ここではメッセージはエンドツーエンドで暗号化されますが、追加の認証や量子セキュリティはありません。

- レベル 2: これには認証と量子セキュリティが含まれますが、それらは最初のキーの確立に限定されます。これは、量子セキュリティは、会話の鍵マテリアルが決して侵害されない場合にのみ提供できることを意味します。

新しい iMessage セキュリティ プロトコル PQ3 は、Apple が「レベル 3 セキュリティ」と呼ぶものを達成すると初めてみなされました。メッセージングプロトコル。このプロトコルは量子暗号化テクノロジーを使用して、キーの生成とメッセージ交換を保護します。レベル 3 PQC では、キーが侵害された場合でも会話の機密性が自動的に復元されます。したがって、PQ3 は、メッセージング アプリケーションで広く使用されている他のプロトコルを上回ると主張されています。

なぜ Apple は iMessage 用に PQ3 プロトコルに移行するのでしょうか?

2011 年の発売以来、Apple の iMessage はエンドツーエンドの暗号化をサポートしており、デフォルトで有効になっています。 Apple は長年にわたり、ユーザー データのセキュリティを確保するために暗号化技術を継続的に改善してきました。既存の暗号化アルゴリズムは現在の環境では安全であると考えられていますが、技術の発展に伴い、量子コンピューティング機能の向上により、これらのアルゴリズムに課題が生じる可能性があります。したがって、将来の潜在的な脅威に対処するために、暗号分野では、暗号技術の信頼性と安全性を確保するための研究と革新が継続的に行われています。

そのような量子コンピューターは現在存在しません。ただし、機知に富んだ攻撃者は、将来に到着する前に下調べを行うことができます。このような攻撃者は、大量の暗号化データを収集し、将来の参照のために保存することができます。現在、収集されたデータを解読することはできませんが、将来的には量子コンピューターを使用して解読できる可能性があります。この攻撃スキームは「今すぐ収穫し、後で復号化する」と呼ばれます。

iMessage の新しいセキュリティ プロトコルである PQ3 は、「今収集して後で復号化する」攻撃からユーザーを保護するように設計されています。 Apple によれば、PQ3 は「レベル 3」のセキュリティを実装しているため、「最初のキーの確立と継続的なメッセージ交換」が保証されています。

PQ3 プロトコルはどのように機能しますか?

新しい PQ3 プロトコルは、新しい量子後暗号化キーを公開キー セットに追加します。各デバイスはこれらの公開キーをローカルで生成し、iMessage 登録プロセスの一部として Apple サーバーに送信します。これを行うために、Apple はモジュラーラティスベースのキーカプセル化メカニズム標準 (ML-KEM) を使用します。これにより、送信側デバイスが受信者の公開キーを取得し、最初のメッセージの量子後暗号化キーを生成できるようになります。これは、受信機がオフラインの場合でも機能します。

Apple はその後、定期的なポスト量子キー再生成メカニズムを会話に組み込みます。このメカニズムは、キーの侵害から自己修復し、将来のメッセージを保護します。

「PQ3 では、会話とともに送信された新しいキーを使用して、過去のメッセージ暗号化キーから計算できない新しいメッセージ暗号化キーが作成されます。これにより、たとえ次のような場合でも会話が安全な状態に戻ります。前のキーは敵対者によって抽出または侵害されます。」

印象深いことに、PQ3 は、この量子後のキー再生成プロパティを導入した最初の大規模暗号メッセージング プロトコルです。

PQ3 プロトコルの利点

PQ3 に関して、Apple は既存のアルゴリズムを置き換えたり変更したりしていません。代わりに、iMessage 暗号化プロトコルをゼロから再構築して、次の利点を提供します。

- 現在および将来の敵対者から通信全体を保護します。

- これにより、単一の侵害されたキーを使用して復号化できる過去および将来のメッセージの数が制限されます。これにより、重大な侵入の影響が軽減されます。

- 過剰なオーバーヘッドを防ぐために、メッセージ サイズを償却します。

- PQ3 は、新しいポスト量子アルゴリズムと現在の楕円曲線アルゴリズムを組み合わせたハイブリッド設計に基づいています。これにより、PQ3 の安全性が既存のプロトコルよりも劣ることはありません。

- 高レベルのセキュリティ保証のための正式な検証方法。

iMessage での PQ3 プロトコルの利用について

Apple は、iOS 17.4、iPadOS 17.4、macOS 14.4、および watchOS 10.4 での iMessage 会話のサポートのため、PQ3 の展開を段階的に開始します。同社は、これらのソフトウェアアップデートの最新ベータ版にはすでにこのセキュリティプロトコルが搭載されていると述べた。 Apple はまた、visionOS が最初に起動されるときには PQ3 プロトコルが搭載されないことも認めました。

以上がApple の新しい iMessage セキュリティ プロトコルである PQ3 とは何ですか?の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7518

7518

15

15

1378

1378

52

52

80

80

11

11

21

21

67

67

Apple iOS 17.5 の「修復モード」はどのような用途に使用されますか?

May 06, 2024 pm 02:34 PM

Apple iOS 17.5 の「修復モード」はどのような用途に使用されますか?

May 06, 2024 pm 02:34 PM

iPhoneをより安全に使用するために、AppleはiOS 17.3から「紛失端末保護」機能を導入しました。 iPhoneを修理のためにApple修理センターに送ると、エンジニアは「iPhoneを探す」機能をオフにするように求めます。この手順は、ユーザーがデバイスの所有者であることを確認し、デバイスが紛失または盗難に遭っていないことを確認するためのものです。安全上の理由から、この機能をオフにするまでの遅延時間が通常 1 時間ごとに設定されているため、このような設定に慣れていないお客様の中には、短時間しか店内で待機できない場合もあります。 「私のiPhoneを検索」機能をオフにします。この問題を解決するために、AppleはiOS 17.5に「修復モード」を追加する予定です。 "寸法

Apple iOS 17.5 RC バージョンがリリース: EU の iPhone ユーザーが Web サイトからアプリをダウンロードできるようになります

May 08, 2024 am 09:30 AM

Apple iOS 17.5 RC バージョンがリリース: EU の iPhone ユーザーが Web サイトからアプリをダウンロードできるようになります

May 08, 2024 am 09:30 AM

[アップグレード チュートリアルに直接アクセスするには、ここをクリックしてください] 5 月 8 日のニュースによると、Apple は本日、iOS17.5RC アップデート (内部バージョン番号: 21F79) を iPhone ユーザーにプッシュしました。このアップデートは最後のリリースから 70 日後です。 iOS/iPadOS/watchOS/macOS 開発版とパブリックベータ版をアップグレードするにはどうすればよいですか? iOS/iPadOS17 開発者プレビュー版およびパブリック ベータ版をアップグレードするには、友人が共有したエクスペリエンスを参照できます: エクスペリエンス 投稿 1||エクスペリエンス 投稿 2||エクスペリエンス 投稿 3||エクスペリエンス 投稿 4。 iOS/iPadOS 16.4 Developer Preview Beta 1 からは、Apple Developer Program に登録する必要があります。登録後、システムの [設定] [ソフトウェア アップデート] を開き、アップグレード オプションを表示します。 iPhone または IP アドレスに注意してください。

iOS 17 のヒント: Notes はジャンプ リンクの追加をサポートしています

Mar 27, 2024 pm 10:26 PM

iOS 17 のヒント: Notes はジャンプ リンクの追加をサポートしています

Mar 27, 2024 pm 10:26 PM

iPhone メモを使用して物事を記録することに慣れている友人にとって、iOS17 のこの新しい改善点は見逃せないものです。メモにリンクを追加して、他のメモにジャンプできるようになりました。操作方法は以下のとおりです。 1. メモ入力エリアをタップし、「リンクを追加」を選択します。 2. メモタイトルのキーワードを入力して検索し、ジャンプしたいメモを選択すると追加が完了します。 3. リンクをタップしてジャンプします。

iPhone12 ios16はios17.5beta3にアップデートすべきでしょうか? ios17.5beta3の使用感はどうですか?

Apr 25, 2024 pm 04:52 PM

iPhone12 ios16はios17.5beta3にアップデートすべきでしょうか? ios17.5beta3の使用感はどうですか?

Apr 25, 2024 pm 04:52 PM

実用的な共有... Apple が新しい iOS バージョンを発表し続ける中、多くの iPhone ユーザーはシステムをアップグレードするかどうかの選択に直面しています。最新のiOS17.5Beta3のリリースは、特にiPhone12ユーザーにとって、既存のiOS16を放棄して新しいベータ版を試すべきかどうか、議論する価値のある問題となっています。この記事では、実際の経験に基づいて、iPhone 12 を iOS 17.5 Beta 3 にアップグレードすることの長所と短所を分析し、大多数の Apple ファンに参考にしていただきます。まず第一に、ベータ版は通常、一定のリスクを負う開発者または早期採用者によって使用されることを明確にする必要があります。これは、正式版と比較して、ベータ版には以下の内容が含まれる可能性があることを意味します。

iPhone 15 は iOS 17.3.1 にダウングレードする必要がありますか?

Mar 27, 2024 pm 04:10 PM

iPhone 15 は iOS 17.3.1 にダウングレードする必要がありますか?

Mar 27, 2024 pm 04:10 PM

2 月 9 日の早朝、Apple は iOS 17.3.1 アップデートの正式版を iPhone ユーザーにプッシュしました。 iOS17.3.1正式版インストールパッケージのサイズは約281MB、内部バージョン番号は21D61です。 iOS 17.3.1の正式版は簡単なマイナー改修と思われますが、リリース以来評判は非常に高く、スムーズで安定しており、発熱も少ない、高齢者の介護にも適しているとの声が寄せられています。最も評判の高いバージョンとして認識されています。新しいバージョンのリリースに伴い、Apple は 3 月 13 日に iOS 17.3.1 の正式バージョンの検証チャネルを閉鎖しました。一般に、Apple がシステム検証チャネルを閉じた後は、再度開くことはできません。驚いたことに、Appleは最近iOS17.3.1システム検証チャンネルを密かにオープンしました。 iOS 検証チャネルでのクエリ

iOS 17 のヒント: 設定したパスワードをお忘れですか?古いパスワードでもロック解除可能

Apr 08, 2024 pm 08:10 PM

iOS 17 のヒント: 設定したパスワードをお忘れですか?古いパスワードでもロック解除可能

Apr 08, 2024 pm 08:10 PM

セキュリティ上の理由から、iPhone のロック画面のパスワードを更新したいユーザーもいます。ただし、新しいパスワードを設定しただけで、その新しいパスワードを忘れてしまう場合があります。この問題を解決するために、Apple は iOS17、iPadOS17 以降のバージョンでシステムを最適化し、ロック画面のパスワードを変更した後、突然ロック画面のパスワードを忘れた場合でも、ユーザーは変更後 72 時間以内であれば古いパスワードを使用してデバイスのロックを解除できます。パスワード。 。具体的な方法は次のとおりです。 1. ロック画面インターフェイスで、右下隅の [パスワードを忘れた場合] をクリックします。 2. [以前のパスワードを入力] を選択し、古いパスワードを使用してデバイスのロックを解除し、新しいパスワードを再度設定します。プロンプトに従って。古いパスワードを無効にしたい場合: 古いパスワードをすぐに無効にする必要がある場合は、新しいパスワードを暗記していることを確認してください。

iOS 17 の盗難デバイス保護機能とは何ですか?有効にするにはどうすればよいですか?

Apr 09, 2024 pm 04:04 PM

iOS 17 の盗難デバイス保護機能とは何ですか?有効にするにはどうすればよいですか?

Apr 09, 2024 pm 04:04 PM

iOS 17.3 以降では、iPhone で盗難デバイス保護を有効にして、デバイスにセキュリティ層を追加できます。有効化に成功した後、特定の機能と操作を使用するには、追加のセキュリティ要件が必要になります。盗難デバイス保護の仕組み: 盗難デバイス保護は、自宅やオフィスなどの使い慣れた場所から iPhone を持ち出すときにセキュリティ層を追加します。また、iPhone が盗まれた場合にアカウントと個人情報を保護するのにも役立ちます。たとえば、この機能がオンになっていると、特定の操作 (保存されたパスワードやクレジット カードへのアクセスなど) を実行するときに、Face ID または Touch ID を使用した生体認証が必要となり、パスワードの置換や復帰は使用できなくなります。これにより、次のことのみが保証されます

iPad のカメラで QR コードをスキャンできない場合はどうすればよいですか?

Mar 26, 2024 pm 04:30 PM

iPad のカメラで QR コードをスキャンできない場合はどうすればよいですか?

Mar 26, 2024 pm 04:30 PM

以前、Aisi バックエンドの一部の iPad では、iOS 17.4 にアップグレードした後、アプリケーションの QR コードをスキャンできないことが報告されていましたが、この問題は iOS 17.4 システムの脆弱性が原因でした。先週の金曜日、Apple は iOS17.4.1 と iPadOS17.4.1 のアップデートをユーザーにプッシュしました。 Apple が公開した説明書によると、このアップデートには主に重要なセキュリティアップデートとバグ修正が含まれています。 iPadOS 17.4.1ではカメラアプリがQRコードをスキャンできない脆弱性が修正されたと報告されています。このアップデートは、システムの安定性とセキュリティを向上させ、ユーザーにより良いエクスペリエンスを提供することを目的としています。このアップデートの開始は、Apple がユーザーデータのセキュリティと製品の品質を重視していることを示しており、Apple の製品とサービスの継続的な改善の反映でもあります。ユーザーはアップデートする必要があります