SELinux の機能と原理についての深い理解

SELinux は、Linux オペレーティング システムとアプリケーションを悪意のある攻撃や不正アクセスから保護するために使用される強制アクセス制御 (MAC) セキュリティ メカニズムです。この記事では、SELinux の機能と原理を深く掘り下げ、読者がこのセキュリティ ツールをよりよく理解し、適用できるように具体的なコード例を示します。

1. SELinux の役割

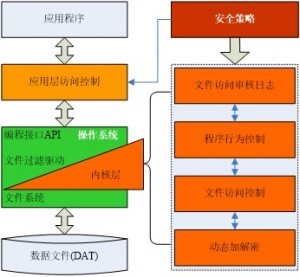

SELinux は、カーネル レベルで実装されるセキュリティ メカニズムであり、その目的は、Linux システムのセキュリティを強化し、よりきめ細かいアクセス制御を提供することです。従来の Linux アクセス制御 (DAC) と比較して、SELinux はより詳細な権限制御を提供し、システム リソースへのプログラム アクセスやプロセス間の対話を制限できます。

SELinux を使用すると、ユーザーはルールを定義して、どのプロセスがどのファイル、どのネットワーク ポートにアクセスできるか、およびシステム リソースへのその他のアクセス制御を制限できます。このポリシーベースのセキュリティ メカニズムにより、システムに対する悪意のある攻撃のリスクが軽減され、システム全体のセキュリティが向上します。

2. SELinux の原理

SELinux では、各オブジェクト (ファイル、プロセス、ネットワーク ポートなど) にセキュリティ コンテキスト (セキュリティ コンテキスト) と呼ばれる固有のラベルが付いています。 。セキュリティ コンテキストには、オブジェクトのアクセス権、ユーザー、ロールなどのオブジェクトのセキュリティ属性情報が含まれます。

さらに、SELinux は、アクセスを許可されるオブジェクトや操作のルールを含む、システム リソースと操作を一連のセキュリティ ポリシーとして定義します。この方法では、権限管理がユーザー レベルからシステム レベルに効果的にアップグレードされ、システムのセキュリティが強化されます。

3. SELinux コード例

次に、特定のコード例を使用して、SELinux でセキュリティ ポリシーとアクセス ルールを定義する方法を示します。

例:

test_script.sh というスクリプトがあり、そのスクリプトで /var/log のみを読み取るようにしたいとします。 /messages ファイルに保存され、他のファイルに書き込むことはできません。

- まず、SELinux ポリシー モジュール ファイル

test_script.teを作成し、アクセス ルールを定義します。

policy_module(test_script, 1.0);

require {

type unconfined_t;

type var_log_t;

type var_t;

class file { read open getattr };

}

allow unconfined_t var_log_t:file { read getattr };

dontaudit unconfined_t var_t:file { write create unlink };- ポリシー モジュールをコンパイルしてロードします。 :

$ checkmodule -m -M -o test_script.mod test_script.te $ semodule_package -o test_script.pp -m test_script.mod $ semodule -i test_script.pp

test_script.shスクリプトのセキュリティ ラベルを設定します:

$ chcon -t unconfined_t /path/to/test_script.sh

上記の手順により、 test_script のセキュリティ ラベル。sh スクリプトはアクセス ルールを定義し、/var/log/messages ファイルへのアクセス権を制限し、システム セキュリティを向上させます。

結論

この記事の紹介と例を通じて、読者は SELinux の機能と原理をより深く理解できると思います。 SELinux は重要なセキュリティ メカニズムとして、悪意のある攻撃や不正アクセスから Linux システムを保護する上で重要な役割を果たします。読者が SELinux をさらに学習して適用し、システムのセキュリティ保護を強化できることを願っています。

以上がSELinux の機能と原理についての深い理解の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

Video Face Swap

完全無料の AI 顔交換ツールを使用して、あらゆるビデオの顔を簡単に交換できます。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

1663

1663

14

14

1420

1420

52

52

1313

1313

25

25

1266

1266

29

29

1238

1238

24

24

システムの安定性の問題を解決するために Kali Linux ソフトウェアをアンインストールするための完全ガイド

Mar 23, 2024 am 10:50 AM

システムの安定性の問題を解決するために Kali Linux ソフトウェアをアンインストールするための完全ガイド

Mar 23, 2024 am 10:50 AM

この研究は、KaliLinux の侵入テストおよびセキュリティ監査プロセス中に発生する可能性のあるソフトウェアのアンインストール問題の包括的かつ詳細な分析を提供し、システムの安定性と信頼性を確保するためのソリューションに貢献します。 1. ソフトウェアのインストール方法を理解する kalilinux からソフトウェアをアンインストールする前に、まずインストール パスを決定することが重要な手順です。次に、選択されたパスに基づいて、適切なオフロード ソリューションが選択されます。一般的なインストール方法には、apt-get、dpkg、ソース コード コンパイル、その他の形式が含まれます。各戦略には独自の特徴とそれに対応するオフロード手段があります。 2. apt-get コマンドを使用してソフトウェアをアンインストールする KaliLinux システムでは、ソフトウェア パッケージを効率的かつ便利に実行するために、apt-get 機能コンポーネントが広く使用されています。

15分で完了する国産オペレーティングシステムKirin Linuxのインストール完全ガイド

Mar 21, 2024 pm 02:36 PM

15分で完了する国産オペレーティングシステムKirin Linuxのインストール完全ガイド

Mar 21, 2024 pm 02:36 PM

最近、国産オペレーティングシステム「Kirin Linux」が注目を集めていますが、上級コンピュータエンジニアとして技術革新に強い関心を持っている私が、このシステムの導入プロセスを実際に体験してきましたので、その体験をお話しします。インストール手順を実行する前に、関連する手順の準備を十分に整えました。最初のタスクは、最新の Kirin Linux オペレーティング システム イメージをダウンロードして USB フラッシュ ドライブにコピーすることです。次に、64 ビット Linux の場合は、潜在的なインストールの問題に対処するために個人デバイス内の重要なデータがバックアップされていることを確認し、最後に終了します。コンピューターの電源を切り、USB フラッシュドライブを挿入します。インストール インターフェイスに入り、コンピュータを再起動した後、すぐに F12 ファンクション キーを押し、システム ブート メニューに入り、USB 優先ブート オプションを選択します。美しくシンプルな起動画面が目の前に現れます

nohupの機能と原理の解析

Mar 25, 2024 pm 03:24 PM

nohupの機能と原理の解析

Mar 25, 2024 pm 03:24 PM

nohup の役割と原理の分析 Unix および Unix 系オペレーティング システムでは、nohup はバックグラウンドでコマンドを実行するためによく使用されるコマンドです。ユーザーが現在のセッションを終了したり、ターミナル ウィンドウを閉じたりしても、コマンドはまだ実行され続けています。この記事では、nohup コマンドの機能と原理を詳しく分析します。 1. nohup の役割: バックグラウンドでのコマンドの実行: nohup コマンドを使用すると、ターミナル セッションを終了するユーザーの影響を受けることなく、長時間実行されるコマンドをバックグラウンドで実行し続けることができます。これは実行する必要があります

Linuxのコマンドラインで文字化けが表示される問題の解決方法

Mar 21, 2024 am 08:30 AM

Linuxのコマンドラインで文字化けが表示される問題の解決方法

Mar 21, 2024 am 08:30 AM

Linux のコマンド ラインで文字化けが表示される問題を解決する方法 Linux オペレーティング システムでは、コマンド ライン インターフェイスの使用時に文字化けが表示されることがあり、コマンドの出力結果やファイルの通常の表示と理解に影響を及ぼします。コンテンツ。文字化けの原因としては、システムの文字セット設定が間違っている、ターミナルソフトウェアが特定の文字セットの表示をサポートしていない、ファイルのエンコード形式が一致していないなどが考えられます。この記事では、Linux コマンド ラインで表示される文字化けの問題を解決するいくつかの方法を紹介し、読者が同様の問題を解決するのに役立つ具体的なコード例を示します。

Linux のプロセスがスリープするのはなぜですか?

Mar 20, 2024 pm 02:09 PM

Linux のプロセスがスリープするのはなぜですか?

Mar 20, 2024 pm 02:09 PM

Linux のプロセスがスリープするのはなぜですか? Linux オペレーティング システムでは、さまざまな理由や条件によりプロセスが休止状態になることがあります。プロセスが休止状態にあるときは、プロセスが一時的に中断され、特定の条件が満たされるまで実行を続行できないことを意味し、その後起動して実行を継続できます。次に、Linux でプロセスが休止状態に入るときの一般的な状況をいくつか詳しく紹介し、具体的なコード例で説明します。 I/O の完了を待機中: プロセスが I/O 操作 (読み取りなど) を開始したとき

Linux システム管理者が明かす: Red Hat Linux バージョン分析の完全ガイド

Mar 29, 2024 am 09:16 AM

Linux システム管理者が明かす: Red Hat Linux バージョン分析の完全ガイド

Mar 29, 2024 am 09:16 AM

私は上級 Linux システム管理者として、RedHat バージョンの Linux システムの分析、診断、治療に関して深い知識ベースと独自の視点をすでに持っています。この記事では、Linux システムの RedHat バージョンのあらゆる側面について詳細な分析を提供します。これには、バージョン特性の特定、バージョン番号のデコード、テスト バージョンの更新を送信するための実際の手順などが含まれます。 RedHat オペレーティング システムの機能を完全に把握し、効率的に活用します。 1. RedHat について理解する RedHat は、米国で最も市場価値の高いインターネット企業の 1 つであり、オープンソース技術の枠組みの下で開発されたオペレーティング システム製品を通じて、世界のソフトウェア市場で主導的な地位を獲得しています。その Linux ディストリビューション RedHat EnterpriseLinux (以下、

Linux でのドライブの自動マウント

Mar 20, 2024 am 11:30 AM

Linux でのドライブの自動マウント

Mar 20, 2024 am 11:30 AM

Linux オペレーティング システムを使用していて、システムが起動時にドライブを自動的にマウントするようにしたい場合は、デバイスの一意の識別子 (UID) とマウント ポイントのパスを fstab 構成ファイルに追加することでこれを行うことができます。 fstab は、/etc ディレクトリにあるファイル システム テーブル ファイルで、システムの起動時にマウントする必要があるファイル システムに関する情報が含まれています。 fstab ファイルを編集すると、システムを起動するたびに必要なドライブが正しくロードされるようになり、システムの安定した動作が保証されます。ドライバーの自動マウントはさまざまな場面で便利に使えます。たとえば、システムを外部ストレージ デバイスにバックアップする予定です。自動化を実現するには、起動時であってもデバイスがシステムに接続されたままであることを確認してください。同様に、多くのアプリケーションは直接

Linux カーネルのセキュア通信ツール: xfrm 構成テクニックの詳細な分析

Apr 06, 2024 am 08:07 AM

Linux カーネルのセキュア通信ツール: xfrm 構成テクニックの詳細な分析

Apr 06, 2024 am 08:07 AM

Linux オペレーティング システム環境では、xfrm は重要なサブシステムの 1 つとみなされ、暗号化、認証、セキュリティ ポリシーをカバーする IPsec プロトコルの包括的な保護を提供します。 xfrm パラメータを慎重に設定することで、ネットワーク データ送信のセキュリティを強化し、安全な通信の目的を達成できます。次に、この記事では、Linux カーネルで xfrm を構成する方法について詳しく説明します。これには、xfrm の基本原則とその構成テクニック、遭遇する可能性のある一般的な問題とそれに対応する推奨解決策が含まれます。 1.xfrm の概要 XFRM (「トランスポート フレームワーク」) は、Linux カーネル IPsec プロトコルのコンポーネントの 1 つです。その中心的なタスクは、データ パケット変換を通じてインターネット情報を暗号化して識別することです。