消えたマンゴー: MangoFarmSOL 離脱詐欺を理解する

php エディター Baicao が、MangoFarmSOL が詐欺から抜け出すプロセス全体を案内します。最近、MangoFarmSOL プロジェクトが突然閉鎖を発表し、多くの投資家が損失に直面しました。多くの注目を集め、熱い議論を巻き起こしたこの事件、その裏に隠された真実とは一体何なのでしょうか?一緒にこの謎を解き明かし、消えたマンゴーの背後にある物語を探ってみましょう。

イベント概要

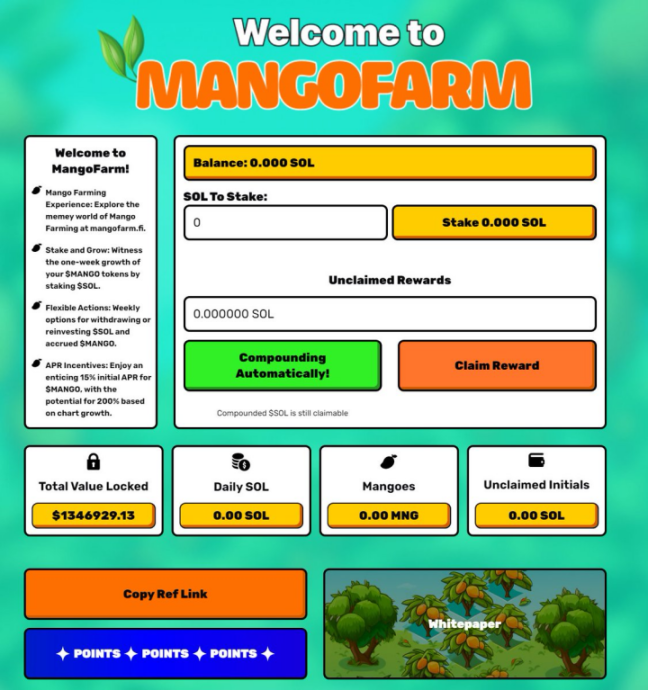

MangoFarmSOL は、Solana ネットワーク上のステーキング プロトコルとしての地位を確立し、ユーザーに SOL を入金することで報酬を獲得することを奨励します。このプロジェクトは、1 月 10 日にエアドロップを約束したことで、Solana コミュニティの注目を集めました。

しかし、1月10日の約束は果たされませんでした。 2024 年 1 月 6 日、MangoFarmSOL はプロジェクト契約からユーザーが預けた 13,512 SOL (当時約 126 万米ドル) を移管する出口詐欺を実行し、悪意のあるフロントエンドを導入してユーザーに「緊急移行」を許可するように誤解させ、ここでは約 60,000 ドルを送金しました。盗まれました。これは、2024 年にこれまでに発見された離脱詐欺としては最大規模です。

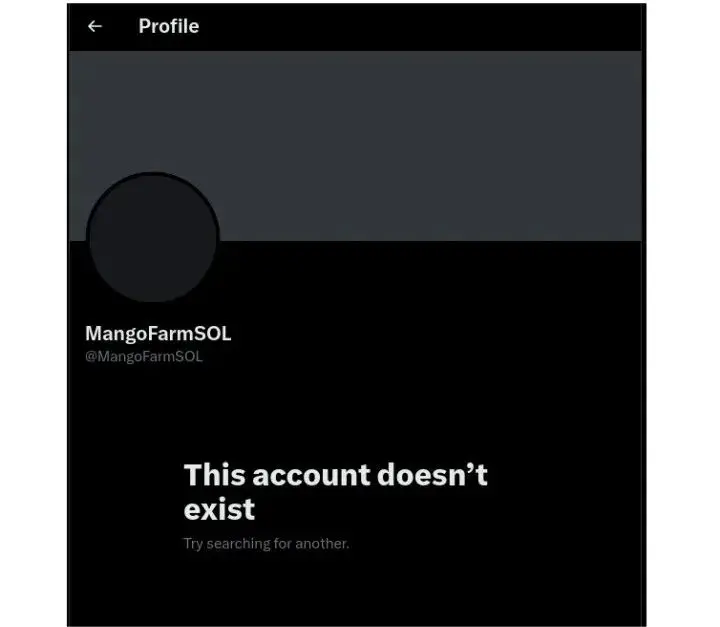

その後、MangoFarmSOLはソーシャルアカウントとウェブサイトを閉鎖した。

以前に報告された xKingdom 事件と同様に、この事件は DeFi 分野における出口詐欺のリスクを改めて浮き彫りにし、チーム内でのユーザーの KYC の重要性と警戒を続ける必要性を強調しています。

詐欺タイムライン

ステップ 1: 罠を仕掛ける

① 1 月 3 日、プロジェクトはソーシャル メディア KOL プロモーションを利用して信頼性を高め、誘致を図りました。より多くのユーザーを。

1月5日、チームは1月10日にMANGOトークンのエアドロップを実施する計画を発表し、SOLをステーキングし、他のユーザーに追加の報酬を受け取るよう推奨することでユーザーの参加を奨励しました。

ユーザーは、1 月 3 日から 1 月 7 日まで、MangoFarmSOL 契約への SOL の入金を開始します。 MANGO トークンのエアドロップへの取り組みとオンライン マーケティングの影響により、プロトコルの TVL は 130 万ドルを超えました。

ステップ 2: 詐欺の実行

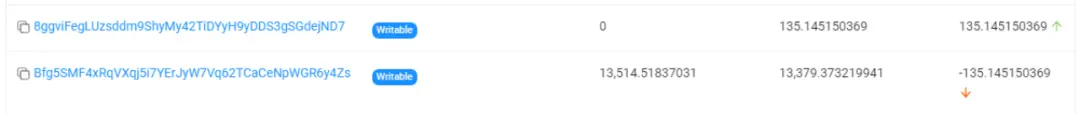

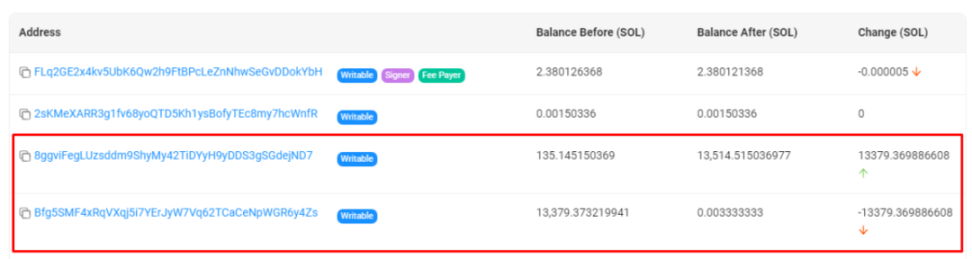

① 契約資金の窃取: MangoFarmSOL チームが詐欺を開始し、ユーザーを Mango に預けました。契約 13,514 SOL (約 126 万ドル) がウォレット 8ggvi に出金されました。

最初のトランザクション: 135 SOL が Mango コントラクト (Bfg5SM) からウォレット 8ggvi に転送されました。

2 番目のトランザクション: 13,379 SOL が Mango コントラクト (Bfg5SM) からウォレット 8ggvi に転送されました。

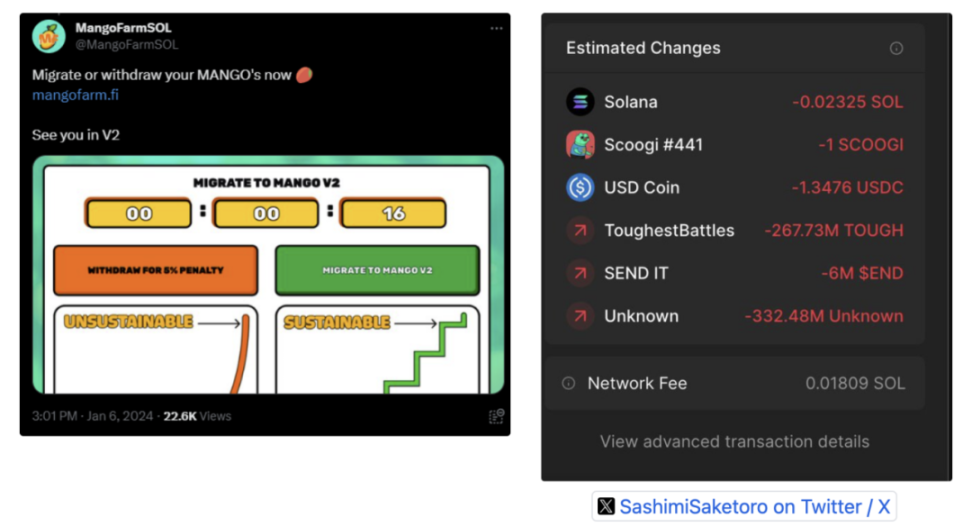

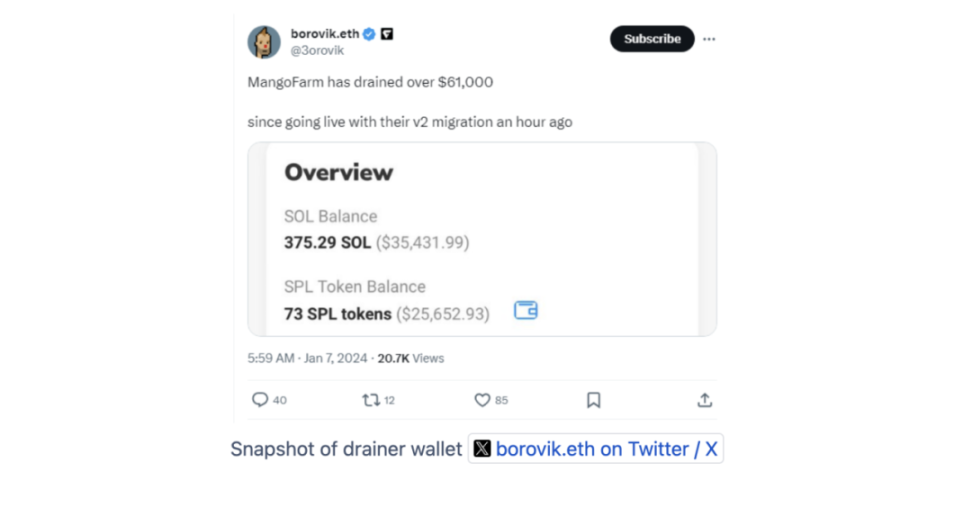

② 悪意のあるフロントエンドをデプロイして再び不正行為を行う: その後、チームは以前の盗難事件を利用して、「緊急移行」を装って悪意のあるコードを含むフロントエンドをデプロイしました。プロジェクトの公式ソーシャル メディア アカウントも悪意のあるフロントエンドを投稿し、ユーザーをだまして取引を実行させ、その結果、追加の資産約 60,000 ドルが盗まれました。

③ 完全な失踪: MangoFarmSOL はその後、ソーシャルメディアアカウントを停止し、公式ウェブサイトを閉鎖し、資金の送金を開始しました。

③ 完全な失踪: MangoFarmSOL はその後、ソーシャルメディアアカウントを停止し、公式ウェブサイトを閉鎖し、資金の送金を開始しました。

ステップ 3: 資金移動

Mango 契約盗まれた資金の流れ

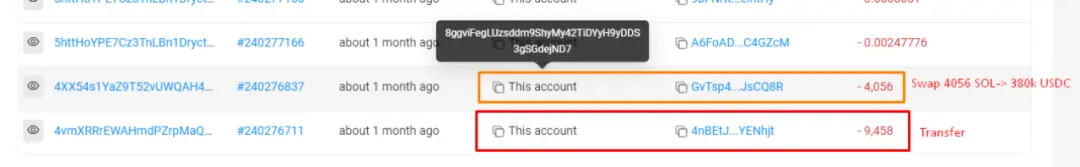

① 初回送金: Mango があります契約には合計 13.5,000 SOL、約 126 万米ドル相当が含まれており、盗難された後、アドレス 8ggvi....ejND7 に送られました。

② ミキシングと変換: 次に、資金リンクを難読化するために 9,458 SOL が 4nBETJ に送信され、その後 8ggvi と 4nBE のすべての SOL が USDC に変換されました。

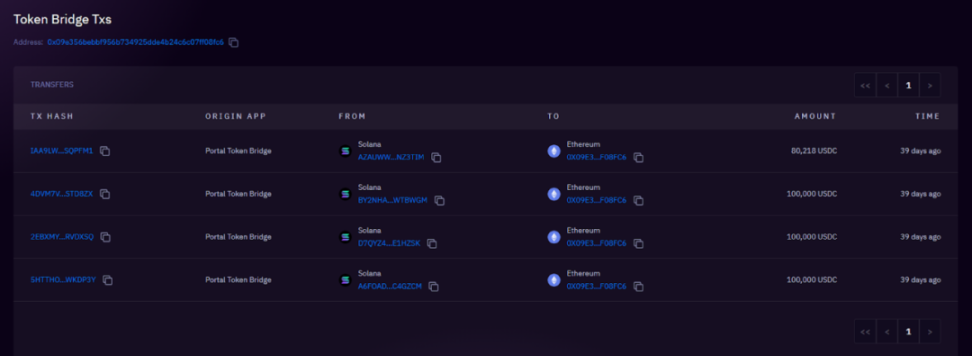

4 回のトランザクション後、380,000 USDC クロスチェーンが 0x09e3 に到達しました

4 回のトランザクション後、380,000 USDC クロスチェーンが 0x09e3 に到達しました

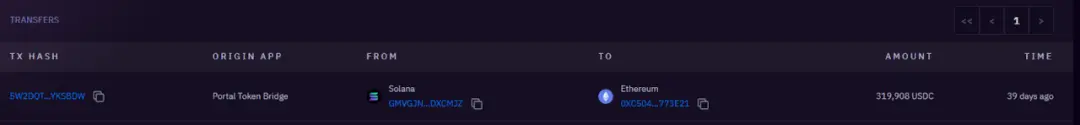

#319k USDC クロスチェーンから 0xc504

#319k USDC クロスチェーンから 0xc504

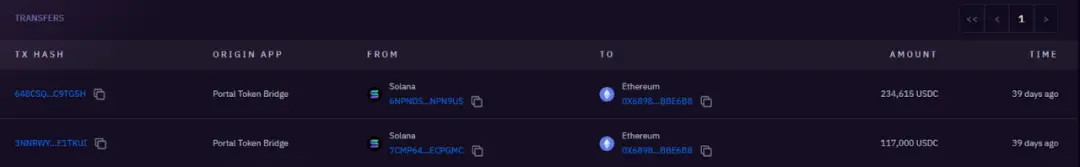

##351k USDC クロスチェーンから 0x6898

##351k USDC クロスチェーンから 0x6898

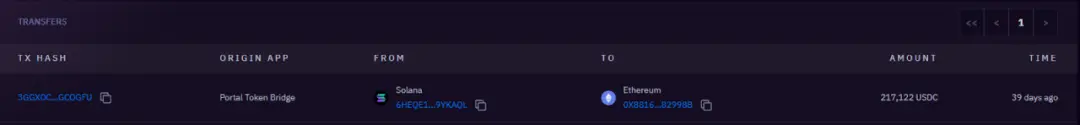

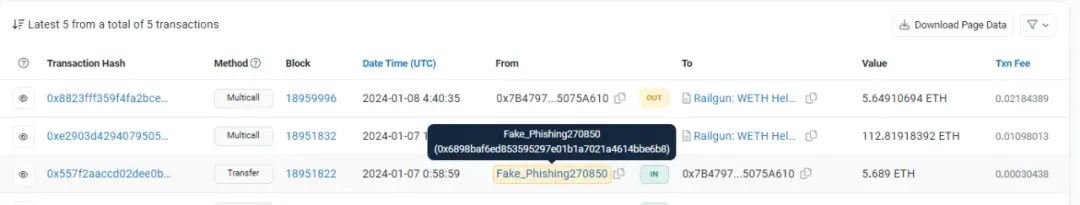

217k USDC クロスチェーンから 0x8816④ 最終クリーニング: イーサリアム ネットワークに入った後、USDC は次のように交換されます。イーサリアム。その後、盗まれた資金は Railgun (プライバシー ミキサー) を通じて洗浄され、資金をさらに難読化するために eXch (即時交換) を通じて交換されました。

217k USDC クロスチェーンから 0x8816④ 最終クリーニング: イーサリアム ネットワークに入った後、USDC は次のように交換されます。イーサリアム。その後、盗まれた資金は Railgun (プライバシー ミキサー) を通じて洗浄され、資金をさらに難読化するために eXch (即時交換) を通じて交換されました。

トランザクション例を Railgun に転送しました

トランザクション例を Railgun に転送しました

eXch に転送しました取引例悪意あるフロントエンドによって盗まれた資金の流れ

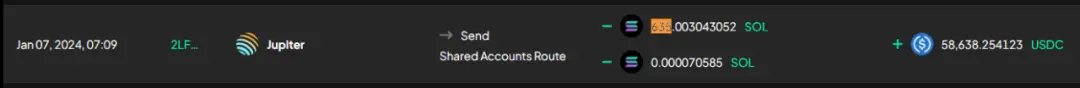

① 統合と変換:悪意のあるフロントエンドを通じて盗まれたユーザー資産はSOLに統合され、変換されます約586万USDCに換算されます。

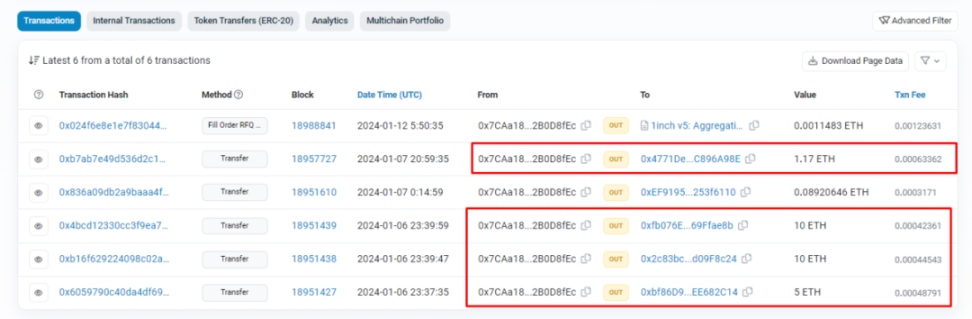

② Allbridge を介したイーサリアムへのクロスチェーン: これらの USDC は、Allbridge 上の 2 つのトランザクションを通じてイーサリアム ネットワークにクロスチェーンされており、アドレスは 0x7ca...d8fec です。

② Allbridge を介したイーサリアムへのクロスチェーン: これらの USDC は、Allbridge 上の 2 つのトランザクションを通じてイーサリアム ネットワークにクロスチェーンされており、アドレスは 0x7ca...d8fec です。

③ 最終クレンジング: イーサリアムにブリッジされた USDC は 26 ETH に交換されます。これらの資金はその後、FixedFloat に複数回入金されます。

③ 最終クレンジング: イーサリアムにブリッジされた USDC は 26 ETH に交換されます。これらの資金はその後、FixedFloat に複数回入金されます。

盗まれた資金の最終的な分配

盗まれた資金の最終的な分配

イーサリアム ネットワークへのチェーン全体で盗まれた資金は、最終的に 3 つの場所に集中します:

eXch: 約 292ETH

- Railgun: 約 263ETH

- FixedFloat: 約 26ETH

- 経験の概要

MangoFarmSOL 詐欺は 2024 年から現在まで史上最大の出国詐欺。この詐欺の手口は、2023 年のハーベスト キーパー事件と類似しています。どちらのプロジェクトも、最初の盗難の後、ユーザーの資金をさらに盗むために悪意のあるフロントエンドを導入しました。

MangoFarmSOL 離脱詐欺は推定 132 万ドルの損失を引き起こし、分散型プロジェクトの精査が緊急に必要であることが浮き彫りになりました。

以上が消えたマンゴー: MangoFarmSOL 離脱詐欺を理解するの詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7557

7557

15

15

1384

1384

52

52

83

83

11

11

28

28

96

96

OUYIとは何ですか? ouyiとは何ですか

Apr 01, 2025 pm 03:18 PM

OUYIとは何ですか? ouyiとは何ですか

Apr 01, 2025 pm 03:18 PM

OKXはグローバルデジタル資産取引プラットフォームです。その主な機能には、1。デジタル資産の売買(スポット取引)、2。デジタル資産間の取引、3。4。DiversifiedTrading製品(デリバティブなど)の提供、5。Asset付加価値サービスの提供、6。便利な資産管理。

dogecoin etfは承認されますか?

Mar 28, 2025 pm 03:51 PM

dogecoin etfは承認されますか?

Mar 28, 2025 pm 03:51 PM

2025年3月現在、Dogecoin ETFはまだ明確な承認スケジュールを持っていません。 1.正式な申請はまだありません。SECは関連するアプリケーションを受け取っていません。 2。市場の需要と論争は高く、規制当局は保守的です。 3.潜在的なタイムラインは、2025年から2026年までに観察される可能性のある1〜2年のレビュー期間ですが、高い不確実性があります。

Ethereum Tradingプラットフォームは何ですか?

Mar 26, 2025 pm 04:48 PM

Ethereum Tradingプラットフォームは何ですか?

Mar 26, 2025 pm 04:48 PM

イーサリアムをプレイしたいですか?最初に適切な取引プラットフォームを選択してください! Binance、Ouyi、Coinbase、Kraken、Gate.ioなどの集中交換(CEXS)があります。利点は速い速度と良好な流動性ですが、欠点は集中リスクです。 Uniswap、Sushiswap、Balancer、Curveなどの分散型交換(DEX)もあります。利点はセキュリティと透明性ですが、不利な点は遅い速度と経験が不十分です。

織機コインの発行価格と発行時間の詳細な説明

Mar 20, 2025 pm 06:21 PM

織機コインの発行価格と発行時間の詳細な説明

Mar 20, 2025 pm 06:21 PM

かつて知られているブロックチェーンゲームとソーシャルアプリケーション開発プラットフォームトークンであるLoom Coinは、2018年4月25日にコインあたり約0.076米ドルの発行価格で開催されました。この記事では、市場のボラティリティリスクやプロジェクト開発の見通しなど、発行時間、価格、織機コインの重要な予防措置に関する詳細な議論を行います。 投資家は慎重であり、盲目的にトレンドに従うべきではありません。 織機コインについて学び、ここから始めましょう!

Ethereum Formal Trading Platform 2025の最新の要約

Mar 26, 2025 pm 04:45 PM

Ethereum Formal Trading Platform 2025の最新の要約

Mar 26, 2025 pm 04:45 PM

2025年、「正式な」イーサリアム取引プラットフォームを選択することは、セキュリティ、コンプライアンス、透明性を意味します。ライセンスされた運用、金融セキュリティ、透明な運用、AML/KYC、データ保護、公正取引が重要です。 Coinbase、Kraken、Geminiなどの準拠した交換は注意を払う価値があります。 BinanceとOuyiは、コンプライアンスを強化することにより、正式なプラットフォームになる機会があります。 defiはオプションですが、リスクがあります。セキュリティ、コンプライアンス、費用に注意を払い、リスクを広め、プライベートキーをバックアップし、独自の研究を実施してください。

エーテルとビットコインの違いは、エーテルとビットコインの違いは何ですか

Mar 19, 2025 pm 04:54 PM

エーテルとビットコインの違いは、エーテルとビットコインの違いは何ですか

Mar 19, 2025 pm 04:54 PM

イーサリアムとビットコインの違いは重要です。技術的には、BitcoinはPowを使用し、EtherはPowからPOSに移行しました。ビットコインの取引速度は遅く、イーサリアムは高速です。アプリケーションシナリオでは、Bitcoinは支払いストレージに焦点を当て、EtherはスマートコントラクトとDAPPをサポートしています。発行に関しては、ビットコインの総量は2100万人であり、エーテルコインの総額は固定されていません。各セキュリティチャレンジが利用可能です。市場価値に関しては、ビットコインが最初にランク付けされ、両方の価格の変動は大きいですが、特性が異なるため、イーサリアムの価格動向はユニークです。

gate.io Exchangeの契約アドレスを確認する方法

Mar 25, 2025 pm 03:54 PM

gate.io Exchangeの契約アドレスを確認する方法

Mar 25, 2025 pm 03:54 PM

gate.io Exchangeで契約アドレスを表示するには2つの方法があります。1。通貨詳細ページ:アカウントにログインし、ターゲット通貨を検索し、詳細ページを入力して契約アドレスを見つけます。 2。リチャージページを介して:アカウントにログインし、リチャージページを入力し、通貨を選択してリチャージ情報の契約アドレスを表示します。

仮想通貨永久契約取引とは何ですか

Mar 26, 2025 pm 05:03 PM

仮想通貨永久契約取引とは何ですか

Mar 26, 2025 pm 05:03 PM

仮想通貨の永続的な契約は、有効期限とレバレッジを利用できるリスクの高い高利回り取引方法です。主要な概念には、レバレッジ、マージン、必須の閉鎖率、資金調達率が含まれます。強いリスク許容度を持つ経験豊富なトレーダーに適しています。初心者は、少量の資金と低いレバレッジから始めて、停止損失を設定し、学習を続ける必要があります。永続的な契約は、長く短くする機会を提供しますが、リスクとリターンは共存することを忘れないでください!