Oracle APIのセキュリティ管理と制御: データ送信の信頼性の確保

タイトル: Oracle API のセキュリティ管理と制御: データ送信の信頼性を確保するには、特定のコード例が必要です

データは今日の情報化時代において重要な役割を果たしています。データ送信のセキュリティは、どの組織でも細心の注意を払う必要がある重要な問題です。特に Oracle データベースを使用している企業にとって、API のセキュリティとデータ送信の信頼性を確保することは特に重要です。正しいセキュリティ管理と制御手段を通じて、潜在的なデータ漏洩、改ざん、破壊を効果的に防止し、データの機密性、完全性、可用性を確保できます。この記事では、Oracle APIのセキュリティ管理と制御の重要性に焦点を当て、読者の理解と実践に役立つ具体的なコード例を示します。

まず、Oracle API セキュリティ管理の基本原則を理解する必要があります。 Oracleデータベースでは、データベースと通信するためのインターフェースであるAPI(Application Programming Interface)を利用し、データの問い合わせ、挿入、更新、削除などの操作を実現します。 API にはデータベース内の機密データの操作が含まれるため、悪意のある攻撃やデータ漏洩を防ぐためにセキュリティ管理を強化する必要があります。 API のセキュリティ管理を行う場合、次の点に注意する必要があります:

- Authentication (認証): 許可されたユーザーまたはアプリケーションのみが API にアクセスできるようにして、権限のないユーザーが権限を超えないようにする データベースにアクセスする。

- 承認: さまざまなユーザーまたはアプリケーションを区別し、対応する操作権限を割り当てて、承認されたユーザーのみがデータにアクセスして操作できるようにします。

- 暗号化: 送信データを暗号化して、送信中のデータの盗難や改ざんを防ぎます。

- 監視: API の使用状況とデータ アクセスをリアルタイムで監視し、異常な操作をタイムリーに検出し、それに応じて対応します。

以下では、具体的なコード例を使用して、Oracle データベースに API セキュリティ管理と制御を実装する方法を示します。

まず、ユーザーの認証と認可を行う方法を見てみましょう。 Oracle データベースでは、ユーザー、ロール、権限を作成することで認証と認可を完了できます。以下は簡単な例です:

-- 创建一个新用户 CREATE USER my_user IDENTIFIED BY my_password; -- 创建一个新角色 CREATE ROLE api_user; -- 将角色赋予用户 GRANT api_user TO my_user; -- 授予角色相应的权限 GRANT SELECT, INSERT, UPDATE, DELETE ON my_table TO api_user;

上記のコードでは、my_user という名前のユーザーを作成し、そのロール api_user を作成し、そのロールを に割り当てます。ユーザー。同時に、api_user ロールに、my_table テーブルに対するクエリ、挿入、更新、削除の権限も付与しました。このようにして、api_user ロールを持つユーザーのみが my_table テーブルを操作できます。

次に、データを暗号化する方法を見てみましょう。 Oracle データベースでは、DBMS_CRYPTO パッケージを使用してデータを暗号化および復号化できます。以下は簡単な例です:

DECLARE

l_key RAW(128) := UTL_RAW.cast_to_raw('my_secret_key');

l_data RAW(2000) := UTL_RAW.cast_to_raw('my_sensitive_data');

l_encrypted_data RAW(2000);

BEGIN

l_encrypted_data := DBMS_CRYPTO.encrypt(

src => l_data,

typ => DBMS_CRYPTO.des3_cbc_pkcs7,

key => l_key

);

-- 在这里将加密后的数据写入数据库或进行传输操作

END;上記のコードでは、DES3 アルゴリズムを使用してデータの一部を暗号化し、暗号化されたデータを l_encrypted_data に保存します。実際のアプリケーションでは、暗号化されたデータをデータベースに書き込んだり、ネットワーク上でデータを送信するときに暗号化テクノロジを使用してデータの安全な送信を保証したりできます。

最後に、API の監視機能を実装する必要があります。 Oracle データベースでは、監査機能を使用してデータベース操作を追跡および監視できます。以下は簡単な例です:

-- 开启对SELECT操作的审计 AUDIT SELECT ON my_table BY ACCESS; -- 开启对INSERT、UPDATE、DELETE操作的审计 AUDIT INSERT, UPDATE, DELETE ON my_table BY SESSION; -- 查询审计记录 SELECT * FROM DBA_AUDIT_TRAIL WHERE obj_name='my_table';

上記のコードを通じて、my_table テーブルの SELECT 操作を監査し、INSERT、UPDATE、および DELETE 操作も監査しました。実際のアプリケーションでは、DBA_AUDIT_TRAIL テーブルにクエリを実行することでデータベース操作の監査レコードを表示し、異常な操作をタイムリーに検出して対応できます。

要約すると、認証、認可、暗号化、監視対策を適切に設定することで、Oracle API のセキュリティを効果的に管理および制御し、データ送信の信頼性を確保できます。特定のコード例と技術的手段を通じて、API のセキュリティ管理と制御をより深く理解し実践し、データベース操作の安全性と安定性を確保できます。上記の内容が読者の役に立ち、API セキュリティ管理への関心と深い学習を促すことを願っています。

以上がOracle APIのセキュリティ管理と制御: データ送信の信頼性の確保の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7444

7444

15

15

1371

1371

52

52

76

76

11

11

9

9

6

6

なぜビテンサーはAIトラックの「ビットコイン」と言われているのですか?

Mar 04, 2025 pm 04:06 PM

なぜビテンサーはAIトラックの「ビットコイン」と言われているのですか?

Mar 04, 2025 pm 04:06 PM

元のタイトル:Bittensor = Aibitcoin:S4MMYETH、分散型AI研究元の翻訳:Zhouzhou、BlockBeats編集者注:この記事では、Bockchain Technologyを通じて中央集権的なAI企業の独占を破り、オープンおよび共同AI Ecosemsytemを促進することを望んでいます。 Bittensorは、さまざまなAIソリューションの出現を可能にし、Tao Tokensを通じてイノベーションを刺激するサブネットモデルを採用しています。 AI市場は成熟していますが、両節は競争リスクに直面し、他のオープンソースの対象となる場合があります

Bithumb取引所が詐欺かどうか、プラットフォームの特徴、セキュリティ、メリットとデメリットを総合的に分析

Aug 20, 2024 pm 06:26 PM

Bithumb取引所が詐欺かどうか、プラットフォームの特徴、セキュリティ、メリットとデメリットを総合的に分析

Aug 20, 2024 pm 06:26 PM

Bithumb は韓国最大の暗号通貨取引所で、以下を提供しています: 360 以上の通貨の幅広い選択。高い流動性により、迅速な取引とリーズナブルな手数料を保証します。セキュリティ対策には、コールドウォレットストレージの使用、二要素認証、マネーロンダリング対策などが含まれます。しかし、ビッサムはマネーロンダリングの告発に直面しており、規制環境は不透明だ。この取引所を使用する前に、メリットとデメリットを比較検討し、独自に調査することが重要です。

Bitstamp Exchange Pro に登録するにはどうすればよいですか?安全ですか?公式ですか?

Aug 13, 2024 pm 06:36 PM

Bitstamp Exchange Pro に登録するにはどうすればよいですか?安全ですか?公式ですか?

Aug 13, 2024 pm 06:36 PM

BitstampPro の登録方法は? BitstampPro Web サイトにアクセスしてください。個人情報とメールアドレスを入力してください。パスワードを作成し、規約に同意します。メールアドレスを確認してください。 BitstampPro は安全ですか?認証が必要です。 2 要素認証の使用を強制します。ほとんどの資産は冷蔵倉庫に保管されています。 HTTPS を使用して通信を暗号化します。定期的なセキュリティ監査を実施します。 BitstampPro は合法ですか?ルクセンブルクで登録されています。ルクセンブルク金融監督委員会によって規制されています。マネーロンダリング防止および顧客確認に関する規制を遵守します。

レッドストーン/赤通貨リスト価格予測とトークン経済学の詳細な説明

Mar 03, 2025 pm 10:42 PM

レッドストーン/赤通貨リスト価格予測とトークン経済学の詳細な説明

Mar 03, 2025 pm 10:42 PM

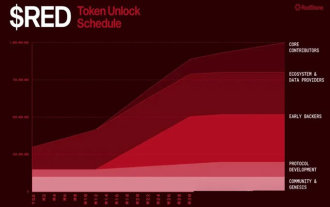

今回は、Redstone Token $ RedがBinance LaunchPoolでBinance TGEで発売されます!また、Binanceが市場前の取引制限メカニズムを開始したのはこれも初めてです!初日の制限は200%であり、「市場が開くとピークが達成される」を避けるために、3日後に禁止が解除されます! LaunchPoolメカニズムは、指定されたトークン(BNB、USDC、FDUSD、FDUSD)アクティビティ期間を誓約する必要があるRedstoneに参加するBinancelAunchpoolを紹介します。

携帯電話のXMLファイルをPDFに変換する方法は?

Apr 02, 2025 pm 10:12 PM

携帯電話のXMLファイルをPDFに変換する方法は?

Apr 02, 2025 pm 10:12 PM

単一のアプリケーションで携帯電話でXMLからPDF変換を直接完了することは不可能です。クラウドサービスを使用する必要があります。クラウドサービスは、2つのステップで達成できます。1。XMLをクラウド内のPDFに変換し、2。携帯電話の変換されたPDFファイルにアクセスまたはダウンロードします。

第64号LaunchPool Modular Oracle:Red Project Analysis&

Mar 04, 2025 am 08:12 AM

第64号LaunchPool Modular Oracle:Red Project Analysis&

Mar 04, 2025 am 08:12 AM

LaunchPool Project Red:Modular Oracleの見通しと通貨価格予測の第64号の詳細な分析この記事は、EVMおよび非EVMチェーン全体のマルチチェーンオラクルプロジェクトであるLaunchPool Project Redの第64号を深く分析し、プロジェクトの基本と通貨価格の合理的な推定を行います。 Redプロジェクトはわずか2日間開始され、Launchpoolの総量は40,000,000,000レッド(トークンの最大供給の4%を占めています)で、初期循環は280,000,000REDでした(トークンの総供給の28%を占めています)。プロジェクトの概要:Redstoneは、2020年に設立され、Arweaveチェーンによってエストニアのチームとインキュベートされたモジュラーブロックチェーンオラクルです。現在、70のチェーンをサポートしています

DebianでOracleセキュリティ設定を行う方法

Apr 02, 2025 am 07:48 AM

DebianでOracleセキュリティ設定を行う方法

Apr 02, 2025 am 07:48 AM

Debianシステム上のOracleデータベースのセキュリティを強化するには、開始するには多くの側面が必要です。次の手順は、セキュアな構成のフレームワークを提供します。1。Oracleデータベースのインストールと初期構成システムの準備:Debianシステムが最新バージョンに更新され、ネットワーク構成が正しく、必要なすべてのソフトウェアパッケージがインストールされていることを確認します。インストールのために公式文書または信頼できるサードパーティのリソースを参照することをお勧めします。ユーザーとグループ:専用のOracleユーザーグループ(OINSTALL、DBA、BackUpDBAなど)を作成し、適切なアクセス許可を設定します。 2。セキュリティ制限リソース制限の設定:edit /etc/security/limits.d/30-oracle.conf

Deepseekapiにアクセスする方法-Deepseekapiアクセスコールチュートリアル

Mar 12, 2025 pm 12:24 PM

Deepseekapiにアクセスする方法-Deepseekapiアクセスコールチュートリアル

Mar 12, 2025 pm 12:24 PM

Deepseekapiアクセスと電話の詳細な説明:クイックスタートガイドこの記事では、Deepseekapiにアクセスして呼び出す方法を詳しく説明し、強力なAIモデルを簡単に使用するのに役立ちます。ステップ1:APIキーを取得して、DeepSeekの公式Webサイトにアクセスし、右上隅の「オープンプラットフォーム」をクリックします。一定数の無料トークン(API使用量を測定するために使用)が得られます。左側のメニューで、[apikeys]をクリックし、[Apikeyの作成]をクリックします。 Apikey(たとえば、「テスト」)に名前を付け、生成されたキーをすぐにコピーします。このキーは一度しか表示されないため、必ず適切に保存してください