Linux システムで SSH キー認証を設定する方法

SSH (Secure Shell) は、安全でないネットワーク上でネットワーク サービスを安全に実行するために広く使用されている暗号化されたネットワーク プロトコルです。

SSH は、暗号化された通信および認証方法を提供し、データ送信の安全性と信頼性を高めます。

SSH キー認証はより安全な認証方法であり、従来のパスワード認証よりも推奨されます。セキュリティの面では、SSH キー認証は公開キーと秘密キーの暗号化メカニズムに基づいているため、より高いレベルの保護を提供し、パスワードクラッキングのリスクを効果的に軽減します。

パスワードは送信中に推測されたり、解読されたり、中間者攻撃の脅威にさらされる可能性があるため、多くの場合、パスワード認証はあまり安全ではありません。これは、ユーザーのアイデンティティとデータをより効果的に保護するために、より高度で多層的なセキュリティ対策を採用することの重要性を強調しています。

キー認証は公開キーと秘密キーの組み合わせを使用するため、セキュリティが大幅に向上します。

ユーザーの秘密キーはローカルに保存され、公開キーはリモート サーバーに保存されます。この構成により、攻撃者が公開鍵を傍受したとしても、秘密鍵を逆に推定することが困難になるため、セキュリティが向上します。この方法は、より信頼性の高い認証方法を提供します。

SSH キー ペアの生成

まず、OpenSSH ツールが Linux システムにインストールされていることを確認する必要があります。

ほとんどの Linux ディストリビューションには通常、このツールがプリインストールされています。システムにインストールされていない場合は、パッケージ マネージャーを使用して簡単にインストールできます。

Debian/Ubuntu に apt を使用して OpenSSH をインストールします:

リーリーyum を使用して OpenSSH を Red Hat/CentOS にインストールします:

リーリー使用 ssh-keygen キーペアの生成

OpenSSH がインストールされたら、ssh-keygen コマンドを使用して SSH キー ペアを生成できます。

コマンドの基本的な使用方法は次のとおりです。

リーリー-

-t rsaキーのタイプを RSA に指定します。 -

-b 4096セキュリティを向上させるために、キーの長さを 4096 ビットに指定します。 -

-C "your_email@example.com"通常は電子メール アドレスを使用してコメントを追加します。

キー ペアを生成した後、デフォルトの場所 (~/.ssh/ ディレクトリ) に保存するか、別の場所を選択するかを選択できます。

生成されたキー ペアには、秘密キー ファイル (id_rsa) と公開キー ファイル (id_rsa.pub) の 2 つのファイルが含まれます。秘密キー ファイルはローカルに保存されますが、公開キー ファイルはリモート サーバーにコピーする必要があります。

秘密キーは機密情報であるため、適切に保管する必要があります。公開鍵は、認証に使用される公開情報です。

鍵の保管と管理

デフォルトでは、生成された SSH キー ペアはユーザーの ~/.ssh/ ディレクトリに保存されます。このディレクトリには、id_rsa (秘密キー) と id_rsa.pub (公開キー) の 2 つのメイン ファイルが含まれています。この設定は、ユーザーが SSH を使用するときにキーを見つけて管理しやすくするためのものです。

ただし、セキュリティまたは組織上の理由から、キーを別の場所に保存したい場合があります。これは、キー ペアの生成時にストレージ パスを指定することで実現できます。

###例えば:### リーリーこれにより、秘密キーは

/path/to/your/keys/my_key として保存され、公開キーは /path/to/your/keys/my_key.pub として保存されます。

SSH Key Agent は、SSH 秘密鍵を管理し、ログイン後に秘密鍵の復号化されたパスワードをキャッシュできるプログラムです。これにより、後続の SSH 操作でパスワードを再入力する必要がなくなります。

1. SSH エージェントを開始します:

リーリー2. 秘密キーをエージェントに追加します:

リーリーこれにより、SSH でログインするたびに秘密鍵のパスワードを入力する必要がなくなり、利便性とセキュリティが向上します。

実際の使用では、さまざまなサーバーまたは目的に複数のキー ペアが存在する場合があります。

これらのキー ペアをより適切に管理するには、SSH 構成ファイルまたはキー ファイルのエイリアスを使用できます。

SSH サーバーの構成 ターゲットサーバーにログインします

SSH キー認証を使用してターゲット サーバーにログインする前に、SSH サービスがターゲット サーバーで有効になっていることを確認してください。ほとんどの Linux システムでは、SSH サービスがデフォルトで開始されます。

リーリー username を自分のユーザー名に置き換え、your_server_ip をターゲット サーバーの IP アドレスに置き換えてください。これにより、デフォルトのパスワード認証を使用してログインが試行されます。

公開キーを手動でインストールする

公開キーの手動インストールは、公開キーの内容をターゲット サーバー上の

~/.ssh/authorized_keys ファイルに追加する基本的な方法です。

1. ローカル公開キーの内容をクリップボードにコピーします:

2. ターゲット サーバーで、テキスト エディタを使用して

~/.ssh/authorized_keys ファイルを開きます:

<div class="code" style="position:relative; padding:0px; margin:0px;"><pre class='brush:php;toolbar:false;'>nano ~/.ssh/authorized_keys</pre><div class="contentsignin">ログイン後にコピー</div></div>

<p>3、将剪贴板上的公钥内容粘贴到文件末尾,并保存文件。</p>

<p>4、回到本地机器,尝试使用密钥身份验证登录:</p>

<div class="code" style="position:relative; padding:0px; margin:0px;"><pre class='brush:php;toolbar:false;'>ssh username@your_server_ip</pre><div class="contentsignin">ログイン後にコピー</div></div>

<h4 id="通过-code-ssh-copy-id-code-简化公钥部署">通过<code>ssh-copy-id简化公钥部署

ssh-copy-id 命令可以简化将本地公钥复制到远程服务器的过程。

这个命令会自动处理将公钥添加到目标服务器的 ~/.ssh/authorized_keys 文件中。

ssh-copy-id username@your_server_ip

确保替换 username 为你的用户名,your_server_ip 为目标服务器的 IP 地址。这个命令将提示你输入用户密码,然后将本地公钥复制到目标服务器上。

通过这两种方法,你可以在目标服务器上配置 SSH 密钥身份验证,提高登录的安全性和便利性。

SSH 配置文件详解

~/.ssh/config 文件的作用和结构

~/.ssh/config 文件是一个用于配置 SSH 客户端行为的配置文件。

它允许你为不同的主机设置自定义的配置选项,从而简化 SSH 连接的管理。

创建 ~/.ssh/config 文件:

touch ~/.ssh/config

编辑 ~/.ssh/config 文件:

nano ~/.ssh/config

使用别名、端口号等配置项简化SSH连接

配置文件中可以包含多个主机条目,每个条目定义了连接到远程主机的配置选项。

以下是一个简单的例子:

Host example HostName your_server_ip User username Port 2222 IdentityFile ~/.ssh/id_rsa

Host:设置别名,用于代替实际的主机名。HostName:远程主机的 IP 地址或域名。User:连接时使用的用户名。Port:SSH 连接的端口号。IdentityFile:指定用于身份验证的私钥文件路径。

实际场景中的示例配置文件

以下是一个更为复杂的 ~/.ssh/config 文件,涵盖了多个主机和配置选项:

Host work HostName work.example.com User alice Port 22 IdentityFile ~/.ssh/work_key Host personal HostName personal.example.org User bob Port 2222 IdentityFile ~/.ssh/personal_key Host github HostName github.com User git IdentityFile ~/.ssh/github_key

这样,你只需要使用别名就能够轻松连接到相应的主机,而不必记住每个主机的详细信息。

限制和加固SSH访问

禁用密码身份验证

禁用密码身份验证是提高 SSH 安全性的重要步骤之一。

这样,用户只能通过密钥身份验证进行访问,而不再依赖弱密码。

在sshd_config中禁用密码身份验证:

1、打开 sshd_config 文件:

sudo nano /etc/ssh/sshd_config

2、找到并修改以下行:

PasswordAuthentication no

3、保存文件并重新启动 SSH 服务:

sudo service ssh restart

使用sshd_config文件设置访问限制

sshd_config 文件包含了用于配置 SSH 服务器的各种选项。

通过适当配置,你可以限制用户访问、定义允许登录的用户、设置登录时的认证方式等。

一些常用的 sshd_config 选项:

AllowUsers:指定允许登录的用户列表。DenyUsers:指定禁止登录的用户列表。AllowGroups:指定允许登录的用户组列表。DenyGroups:指定禁止登录的用户组列表。PermitRootLogin:禁用或限制 root 用户的远程登录。

示例:

AllowUsers alice bob DenyUsers mallory AllowGroups sshusers DenyGroups badusers PermitRootLogin no

以上がLinux システムで SSH キー認証を設定する方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

Video Face Swap

完全無料の AI 顔交換ツールを使用して、あらゆるビデオの顔を簡単に交換できます。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7658

7658

15

15

1393

1393

52

52

1205

1205

24

24

91

91

11

11

Microsoft アカウントなしで CMD から BitLocker 回復キーを取得する方法

Feb 19, 2024 pm 09:00 PM

Microsoft アカウントなしで CMD から BitLocker 回復キーを取得する方法

Feb 19, 2024 pm 09:00 PM

このガイドでは、必要に応じて暗号化されたデータへのアクセスを復元するために BitLocker 回復キーを取得する方法について説明します。 BitLocker は、不正なアクセスからデータを保護するために使用される Windows デバイスのセキュリティ機能です。回復キーは、通常の方法でデータにアクセスできない場合のバックアップ方法です。 Microsoft アカウントを使用せずに、または CMD 経由で 48 桁の BitLocker 回復キーを取得できるため、重要なデータに常にアクセスして回復できます。 Microsoft アカウントなしで CMD から BitLocker 回復キーを取得するにはどうすればよいですか? BitLocker 回復キーを取得するには、次の提案に従ってください。 コマンド プロンプトを使用して、[スタート] をクリックし、cmd を検索して、[管理] をクリックします。

Safari でプライベート ブラウジング認証を無効にする方法: iOS 17 のハウツー ガイド

Sep 11, 2023 pm 06:37 PM

Safari でプライベート ブラウジング認証を無効にする方法: iOS 17 のハウツー ガイド

Sep 11, 2023 pm 06:37 PM

iOS 17 では、Apple はモバイル オペレーティング システムにいくつかの新しいプライバシーおよびセキュリティ機能を導入しました。その 1 つは、Safari のプライベート ブラウジング タブに対して 2 段階認証を要求する機能です。その仕組みとオフにする方法は次のとおりです。 iOS 17 または iPadOS 17 を実行している iPhone または iPad で、Safari でプライベート ブラウズ タブを開いてからセッションまたはアプリを終了すると、Apple のブラウザでは再度アクセスするために Face ID/TouchID 認証またはパスコードが必要になります。言い換えれば、ロックが解除されている iPhone または iPad を誰かが手に入れても、パスコードを知らなければ閲覧することはできません。

Windows での OpenSSH: インストール、構成、および使用ガイド

Mar 08, 2024 am 09:31 AM

Windows での OpenSSH: インストール、構成、および使用ガイド

Mar 08, 2024 am 09:31 AM

ほとんどの Windows ユーザーにとって、使いやすいグラフィカル インターフェイスを提供するリモート デスクトップ プロトコル (RDP) は常にリモート管理の最初の選択肢となってきました。ただし、より詳細な制御が必要なシステム管理者にとっては、SSH の方がニーズに適している可能性があります。 SSH を介して、管理者はコマンド ラインを通じてリモート デバイスと対話できるため、管理作業がより効率的になります。 SSH の利点はセキュリティと柔軟性にあり、特に多数のデバイスを扱う場合や自動化されたタスクを実行する場合、管理者はリモート管理やメンテナンス作業を簡単に実行できます。したがって、使いやすさの点では RDP が優れていますが、システム管理者にとっては、パワーと制御の点では SSH の方が優れています。以前は、Windows ユーザーは借用する必要がありました

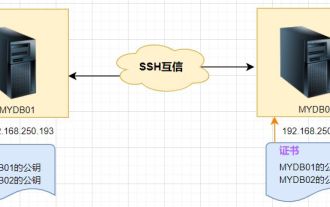

Linux SSH ログインの相互信頼構成

Feb 19, 2024 pm 07:48 PM

Linux SSH ログインの相互信頼構成

Feb 19, 2024 pm 07:48 PM

1. ssh 相互信頼の目的 1. SSH 相互信頼は、クラスターを構築するときに必要です。これは、別のノードでの操作を便利にするのに役立ちます。 2. scp リモートコピー操作を使用する場合、ターゲットサーバーのユーザー名とパスワードを入力する必要がありますが、このとき、Linux サーバー間に SSH 相互信頼を設定することで、複数のサーバー間で操作する場合にパスワードなしでログインできるようになります。 Linuxサーバー。 2. ssh 相互信頼構成の原理. つまり、サーバーが対象ホストの証明書を保存し、パスワードを入力しなくても自動的に認証が完了するようにします。 3. SSH 相互信頼の構成手順 1. 各ノードは、独自の公開鍵と秘密鍵のペアを生成します。 2. 公開鍵ファイルを相手に送信します。 3. 相互信頼構成が成功したかどうかを確認します。 4. ここで MYDB01 を使用して ssh 相互信頼を構成し、

Slimフレームワークのミドルウェアを利用したユーザー認証の実装

Jul 29, 2023 am 10:22 AM

Slimフレームワークのミドルウェアを利用したユーザー認証の実装

Jul 29, 2023 am 10:22 AM

Slim フレームワークのミドルウェアを使用したユーザー認証の実装 Web アプリケーションの開発では、ユーザー認証が重要な機能になっています。ユーザーの個人情報や機密データを保護するには、ユーザーの身元を確認するための信頼できる方法が必要です。この記事では、Slimフレームワークのミドルウェアを利用してユーザー認証を実装する方法を紹介します。 Slim フレームワークは、Web アプリケーションを簡単かつ迅速に構築する方法を提供する軽量の PHP フレームワークです。強力な機能の 1 つは中央です。

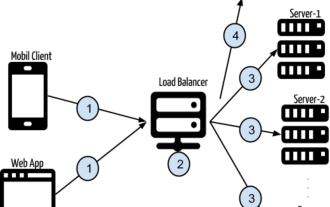

Angular と Node を使用したトークンベースの認証

Sep 01, 2023 pm 02:01 PM

Angular と Node を使用したトークンベースの認証

Sep 01, 2023 pm 02:01 PM

認証は、Web アプリケーションの最も重要な部分の 1 つです。このチュートリアルでは、トークンベースの認証システムと、それが従来のログイン システムとどのように異なるかについて説明します。このチュートリアルを終えると、Angular と Node.js で書かれた完全に動作するデモが表示されます。従来の認証システム トークンベースの認証システムに進む前に、従来の認証システムを見てみましょう。ユーザーはログイン フォームにユーザー名とパスワードを入力し、[ログイン] をクリックします。リクエストを行った後、データベースにクエリを実行してバックエンドでユーザーを認証します。リクエストが有効な場合、データベースから取得したユーザー情報を使用してセッションが作成され、セッション情報が応答ヘッダーで返され、セッション ID がブラウザに保存されます。対象となるアプリケーションへのアクセスを提供します。

CentOS 7.9 のインストールと centos 7.9 の ssh インストール

Feb 13, 2024 pm 10:30 PM

CentOS 7.9 のインストールと centos 7.9 の ssh インストール

Feb 13, 2024 pm 10:30 PM

CentOS7.9 はサーバー構築やシステム管理の際によく使われるオペレーティングシステムのバージョンであり、この記事では CentOS7.9 のインストールと SSH のインストールの詳細な手順と手順を説明します。 CentOS7.9 は、無料のオープン ソース Linux オペレーティング システムです。Red Hat Enterprise Linux (RHEL) をベースにしたバイナリ互換バージョンです。CentOS7.9 をインストールする手順は次のとおりです。 1. ISO イメージ ファイルをダウンロードする必要があります。 CentOS7.9の最新版CentOS7.9 ISOイメージファイルをCentOS公式サイトからダウンロードしてください。 2. コンピュータ上に新しい仮想マシンまたは物理マシンを作成し、インストールします。

Linux Debian11 サーバーに SSH をインストールし、新しいユーザーを作成して SSH リモート ログインを許可し、SSH セキュア ログインを構成します。

Mar 01, 2024 pm 07:16 PM

Linux Debian11 サーバーに SSH をインストールし、新しいユーザーを作成して SSH リモート ログインを許可し、SSH セキュア ログインを構成します。

Mar 01, 2024 pm 07:16 PM

Debian11 サーバーに SSH をインストールし、SSH リモート ログインを許可する新しいユーザーを作成する手順は次のとおりです。 ステップ 1: SSH をインストールする SSH サーバーをインストールするには、Debian11 サーバーに root ユーザーまたはユーザーとしてログインする必要があります。 sudo 権限を持つユーザー。ターミナルで次のコマンドを実行して SSH サーバーをインストールします。 sudoaptupdatesudoaptinstallopenssh-server ステップ 2: 新しいユーザーを作成する 新しいユーザーを作成するには、adduser コマンドを使用します。次のコマンドを希望のユーザー名に置き換えます: sudoaddusernew_username 新しいユーザーのパスワードなどを設定するように求められます。