AMDプロセッサもRowhammerメモリ攻撃の影響を受けることが研究で判明し、当局が緩和策を提供

3 月 27 日のこのサイトのニュースによると、チューリッヒにあるスイス連邦工科大学の研究者らによる最新の研究によると、AMD の Zen2 から Zen4 アーキテクチャのプロセッサも Rowhammer メモリ攻撃の影響を受ける可能性があります。 AMD関係者は、この点に関して対応と緩和策を提供しています。

このサイトからの注: Rowhammer 攻撃は、最新の DRAM メモリの物理的特性を利用しており、メモリの読み取りと書き込みを繰り返すことで、隣接するメモリ セルの電荷状態を変化させ、ビット フリッピングを実現します。攻撃者は、特定の場所でビット フリップを誘発することにより、機密データにアクセスしたり、権限を昇格したりする可能性があります。 ローハンマー攻撃は、以前は Intel CPU および Arm アーキテクチャ プロセッサで一般的でした。 AMD 側では、メモリ システムの設計の違いにより、この種の攻撃を実行するのは困難です。 しかし、今回研究者らは、AMD の複雑なメモリ アドレス指定機能をリバース エンジニアリングすることにより、AMD プロセッサ向けにZenHammer という名前の Rowhammer 攻撃の亜種を構築することに成功しました。

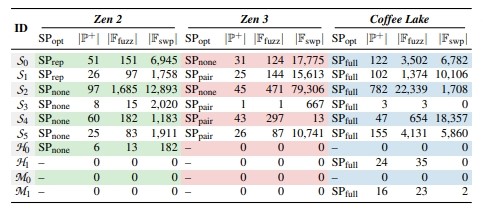

研究者らは、Zen2 アーキテクチャの Ryzen 5 3600X CPU と Zen3 アーキテクチャの Ryzen 5 5600G APU でテストを実施しました。結果は、DDR4 DRAM メモリを使用してこれら 2 つのシステムで10 回試行し、7 回と 6 回が成功しました。それぞれ###。

さらに、研究者らは、DDR5 メモリを使用した AMD Zen4 アーキテクチャ プラットフォームでもテストを実施しました。その結果、10 回の試行で、Ryzen 7 7700X 処理に基づくセットは 1 セットのみでした。システム上では成功。

さらに、研究者らは、DDR5 メモリを使用した AMD Zen4 アーキテクチャ プラットフォームでもテストを実施しました。その結果、10 回の試行で、Ryzen 7 7700X 処理に基づくセットは 1 セットのみでした。システム上では成功。

これは、新しい

プラットフォームが、オンチップ ECC のメモリ サポート、高いメモリ リフレッシュ レート、および改良された Rowhammer 攻撃軽減機能により、ZenHammer の影響を受けにくいことを示しています。 この最新の調査に関して、AMD は発表を行い、ユーザーが ZenHammer 攻撃に敏感かどうかを判断するためにハードウェア メーカーに問い合わせることを推奨し、次の軽減策の提案を行いました。

ECC DRAM のサポートを使用するメモリ

1x より高いメモリ リフレッシュ レートを使用します。

メモリ バースト/遅延リフレッシュを無効にします。

DDR4 メモリを使用する EPYC Xiaolong プラットフォームの場合は、最大サポート アクティベーション カウント (MAC) を使用します。メモリ コントローラ;

DDR5 メモリを使用する EPYC プラットフォームの場合は、リフレッシュ管理をサポートするメモリ コントローラを使用します。

以上がAMDプロセッサもRowhammerメモリ攻撃の影響を受けることが研究で判明し、当局が緩和策を提供の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

Video Face Swap

完全無料の AI 顔交換ツールを使用して、あらゆるビデオの顔を簡単に交換できます。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

1662

1662

14

14

1419

1419

52

52

1312

1312

25

25

1262

1262

29

29

1235

1235

24

24

Douyin の IP アドレスはどのように表示されますか? IP アドレスはリアルタイムの位置を示しますか?

May 02, 2024 pm 01:34 PM

Douyin の IP アドレスはどのように表示されますか? IP アドレスはリアルタイムの位置を示しますか?

May 02, 2024 pm 01:34 PM

ユーザーは、Douyin でさまざまな興味深い短いビデオを見るだけでなく、自分の作品を公開して、全国、さらには世界中のネチズンと交流することもできます。その過程で、DouyinのIPアドレス表示機能が広く注目を集めました。 1.Douyin の IP アドレスはどのように表示されますか? Douyin の IP アドレス表示機能は、主に地理的位置サービスを通じて実装されています。ユーザーがDouyinでビデオを投稿または視聴すると、Douyinはユーザーの地理的位置情報を自動的に取得します。このプロセスは主に次のステップに分かれています。まず、ユーザーが Douyin アプリケーションを有効にし、アプリケーションがその地理的位置情報にアクセスできるようにします。次に、Douyin は位置情報サービスを使用してユーザーの地理的位置情報を取得します。位置情報 地理的位置情報は、投稿または視聴した動画データに関連付けられており、

ICPコインの価値と用途は何ですか?

May 09, 2024 am 10:47 AM

ICPコインの価値と用途は何ですか?

May 09, 2024 am 10:47 AM

インターネット コンピュータ (IC) プロトコルのネイティブ トークンとして、ICP コインは、価値の保存、ネットワーク ガバナンス、データ ストレージとコンピューティング、ノード操作の奨励など、独自の一連の価値と用途を提供します。 ICP コインは、IC プロトコルの採用によりその信頼性と価値が高まり、有望な暗号通貨と考えられています。さらに、ICP コインは IC プロトコルのガバナンスにおいて重要な役割を果たし、コイン所有者はプロトコルの開発に影響を与える投票と提案の提出に参加できます。

情報筋によると、AMD Krackan Point CPUはRyzen AI 300シリーズの一部であり、来年発売される予定だという

Jul 11, 2024 pm 01:36 PM

情報筋によると、AMD Krackan Point CPUはRyzen AI 300シリーズの一部であり、来年発売される予定だという

Jul 11, 2024 pm 01:36 PM

7 月 3 日のこの Web サイトのニュースによると、ブロガーの Jinzhu Upgrade Package は最近、Weibo アップデートの下の返信で、AMD KrackanPoint プロセッサは Ryzen AI300 製品ラインの一部であり、来年発売される予定であると述べました。 AMD は 2024 台北国際コンピュータ ショーで RyzenAI300 プロセッサを発表しました。現在発売されている 2 つの製品は StrixPoint シリーズに基づいています。コア仕様は次のとおりです。 AMD RyzenAI9HX370: 12 コア (4×Zen5+8×Zen5c) CPU、16CU。スケール RDNA3.5 アーキテクチャ Radeon890M コア ディスプレイ、AMD RyzenAI9365: 10 コア (4×Zen5+6×Zen5c) CPU、12CU スケール

Kingston U ディスク大量生産ツール - 効率的で便利な大量データ コピー ソリューション

May 01, 2024 pm 06:40 PM

Kingston U ディスク大量生産ツール - 効率的で便利な大量データ コピー ソリューション

May 01, 2024 pm 06:40 PM

はじめに: 大量のデータをコピーする必要がある企業や個人にとって、効率的で便利な U ディスク量産ツールは不可欠です。キングストンが発売した U ディスク量産ツールは、その優れたパフォーマンスとシンプルで使いやすい操作性により、大容量データのコピーに最適なツールとなっています。この記事では、キングストンの USB フラッシュ ディスク量産ツールの特徴、使用方法、実際の適用事例を詳しく紹介し、読者がこの効率的で便利な大量データ コピー ソリューションをよりよく理解し、使用できるようにします。ツール材料: システム バージョン: Windows1020H2 ブランド モデル: Kingston DataTraveler100G3 U ディスク ソフトウェア バージョン: Kingston U ディスク量産ツール v1.2.0 1. Kingston U ディスク量産ツールの特徴 1. 複数の U ディスク モデルをサポート: Kingston U ディスク ボリューム

Oracleデータベースとmysqlの違い

May 10, 2024 am 01:54 AM

Oracleデータベースとmysqlの違い

May 10, 2024 am 01:54 AM

Oracle データベースと MySQL はどちらもリレーショナル モデルに基づいたデータベースですが、Oracle は互換性、スケーラビリティ、データ型、セキュリティの点で優れており、MySQL は速度と柔軟性に重点を置いており、小規模から中規模のデータ セットに適しています。 ① Oracle は幅広いデータ型を提供し、② 高度なセキュリティ機能を提供し、③ エンタープライズレベルのアプリケーションに適しています。① MySQL は NoSQL データ型をサポートし、② セキュリティ対策が少なく、③ 小規模から中規模のアプリケーションに適しています。

AMD Ryzen 9000シリーズデスクトッププロセッサのリリース遅延の理由が明らかに:トップカバーのシルクスクリーンエラー

Jul 29, 2024 pm 02:42 PM

AMD Ryzen 9000シリーズデスクトッププロセッサのリリース遅延の理由が明らかに:トップカバーのシルクスクリーンエラー

Jul 29, 2024 pm 02:42 PM

XプラットフォームソースHXL(@9950pro)のニュースと海外メディアTom'sHardwareの記事に基づく7月29日の当ウェブサイトのニュースによると、トップカバーのシルクスクリーンエラーがAMDがRyzenのリリースを遅らせた理由の1つであるとのこと9000デスクトッププロセッサ。この販売の延期が他の問題にも関連しているかどうかはまだ確認されていません。 AMDは以前、発表の中で、最終検査プロセス中に、チャネルパートナーに送られた生産ユニットの最初のバッチがAMDの品質期待を完全には満たしていないことが判明し、Ryzen 9000シリーズデスクトッププロセッサの小売供給が一時的に遅れると述べた。このうち、Ryzen 79700XおよびRyzen 59600Xプロセッサーは8月8日に発売され、Ryzen 99950XおよびRyzen 99900Xプロセッサーは8月15日に発売されます。 HXL

Vue での get と post の違い

May 09, 2024 pm 03:39 PM

Vue での get と post の違い

May 09, 2024 pm 03:39 PM

Vue.js における GET と POST の主な違いは、GET はデータの取得に使用され、POST はデータの作成または更新に使用されることです。 GET リクエストのデータはクエリ文字列に含まれ、POST リクエストのデータはリクエスト本文に含まれます。 GET リクエストは URL 内にデータが表示されるため安全性が低くなりますが、POST リクエストはより安全です。

携帯電話のXMLファイルをPDFに変換する方法は?

Apr 02, 2025 pm 10:12 PM

携帯電話のXMLファイルをPDFに変換する方法は?

Apr 02, 2025 pm 10:12 PM

単一のアプリケーションで携帯電話でXMLからPDF変換を直接完了することは不可能です。クラウドサービスを使用する必要があります。クラウドサービスは、2つのステップで達成できます。1。XMLをクラウド内のPDFに変換し、2。携帯電話の変換されたPDFファイルにアクセスまたはダウンロードします。