Access データベースには何が含まれますか?

Access データベースには、テーブル、クエリ、フォーム、レポート、マクロ、モジュール、データ型、プロパティ、リレーションシップ、およびデータを保存、取得、操作、表示するためのユーザー インターフェイスが含まれています。

Access データベースには、次の主要コンポーネントが含まれています:

- テーブル: データを格納するには、各行がレコードを表し、各列がフィールドを表します。

- クエリ: テーブルからデータを抽出してフィルタリングするために使用されます。

- フォーム: データを入力、更新、表示するためのユーザー インターフェイスを作成するために使用されます。

- レポート: 概要レポートと分析レポートを生成するためにデータをフォーマットして印刷するために使用されます。

- マクロ: フォームを開いたり、特定のレコードを検索したりするタスクを自動化するために使用されます。

- モジュール: データベースの機能を拡張し、複雑なロジックを実装するためのカスタム コードを作成するために使用されます。

- データ型: 数値、日付、テキスト、ブール値など、テーブルに保存されるデータの型を定義するために使用されます。

- プロパティ: フィールドのサイズ、フォームの背景色、レポートのレイアウトなど、データベース オブジェクトのプロパティを構成するために使用されます。

- リレーションシップ: データの整合性を確立し、データの一貫性を強制するために、テーブル間のデータ接続を定義するために使用されます。

- ユーザー インターフェイス: ユーザーがデータベースを操作してタスクを実行するための直感的な環境を提供します。

以上がAccess データベースには何が含まれますか?の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7504

7504

15

15

1378

1378

52

52

78

78

11

11

19

19

54

54

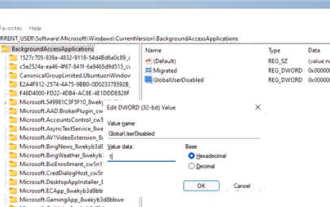

Windows 11 でバックグラウンド アプリケーションを無効にする方法_バックグラウンド アプリケーションを無効にする Windows 11 チュートリアル

May 07, 2024 pm 04:20 PM

Windows 11 でバックグラウンド アプリケーションを無効にする方法_バックグラウンド アプリケーションを無効にする Windows 11 チュートリアル

May 07, 2024 pm 04:20 PM

1. Windows 11で設定を開きます。 Win+I ショートカットまたはその他の方法を使用できます。 2. 「アプリ」セクションに移動し、「アプリと機能」をクリックします。 3. バックグラウンドでの実行を禁止したいアプリケーションを見つけます。三点ボタンをクリックして、[詳細オプション] を選択します。 4. [バックグラウンド アプリケーションのアクセス許可] セクションを見つけて、目的の値を選択します。デフォルトでは、Windows 11 は電力最適化モードを設定します。これにより、Windows はアプリケーションがバックグラウンドでどのように動作するかを管理できるようになります。たとえば、バッテリーを節約するためにバッテリー セーバー モードを有効にすると、システムはすべてのアプリを自動的に終了します。 5. アプリケーションがバックグラウンドで実行されないようにするには、[なし] を選択します。プログラムが通知を送信していない、データの更新に失敗しているなどに気付いた場合は、次のことができることに注意してください。

DeepSeek PDFを変換する方法

Feb 19, 2025 pm 05:24 PM

DeepSeek PDFを変換する方法

Feb 19, 2025 pm 05:24 PM

DeepSeekはファイルを直接PDFに変換できません。ファイルの種類に応じて、異なる方法を使用できます。一般的なドキュメント(Word、Excel、PowerPoint):Microsoft Office、Libreoffice、その他のソフトウェアを使用してPDFとしてエクスポートします。画像:画像ビューアまたは画像処理ソフトウェアを使用してPDFとして保存します。 Webページ:ブラウザの「Print into PDF」関数を使用するか、PDFツールに専用のWebページを使用します。 UNCOMMONフォーマット:適切なコンバーターを見つけて、PDFに変換します。適切なツールを選択し、実際の状況に基づいて計画を作成することが重要です。

Oracleでdbfファイルを読み取る方法

May 10, 2024 am 01:27 AM

Oracleでdbfファイルを読み取る方法

May 10, 2024 am 01:27 AM

Oracle は、次の手順で dbf ファイルを読み取ることができます。外部テーブルを作成し、その dbf ファイルを参照し、データを Oracle テーブルにインポートします。

Java リフレクション メカニズムはクラスの動作をどのように変更しますか?

May 03, 2024 pm 06:15 PM

Java リフレクション メカニズムはクラスの動作をどのように変更しますか?

May 03, 2024 pm 06:15 PM

Java リフレクション メカニズムを使用すると、プログラムはソース コードを変更せずにクラスの動作を動的に変更できます。 Class オブジェクトを操作することで、newInstance() によるインスタンスの作成、プライベート フィールドの値の変更、プライベート メソッドの呼び出しなどが可能になります。ただし、リフレクションは予期しない動作やセキュリティ上の問題を引き起こす可能性があり、パフォーマンスのオーバーヘッドがあるため、注意して使用する必要があります。

Botanix の解釈: ネットワーク資産管理のための分散型 BTC L2 (対話型チュートリアル付き)

May 08, 2024 pm 06:40 PM

Botanix の解釈: ネットワーク資産管理のための分散型 BTC L2 (対話型チュートリアル付き)

May 08, 2024 pm 06:40 PM

昨日、BotanixLabs は、Polychain Capital、Placeholder Capital などの参加を得て、総額 1,150 万米ドルの資金調達を完了したと発表しました。資金は、BTCL2Botanix に相当する分散型 EVM を構築するために使用されます。スパイダーチェーンは、EVM の使いやすさとビットコインのセキュリティを組み合わせています。 2023 年 11 月にテストネットが稼働して以来、アクティブなアドレスは 200,000 を超えています。 Odaily では、この記事で Botanix の特徴的なメカニズムとテストネットの相互作用プロセスを分析します。 Botanix 公式定義によると、Botanix はビットコイン上に構築された分散型チューリング完全 L2EVM であり、2 つのコア コンポーネントで構成されています: イーサリアム仮想マシン

Java リフレクション メカニズムはクラスの動的ロードをどのように実装しますか?

May 04, 2024 pm 03:42 PM

Java リフレクション メカニズムはクラスの動的ロードをどのように実装しますか?

May 04, 2024 pm 03:42 PM

Java リフレクション メカニズムを使用すると、実行時にクラスを動的にロードしてインスタンス化でき、クラス、メソッド、フィールドなどの java.lang.reflect パッケージ内のクラスを通じてクラスのメタデータを操作できます。 Example クラスのロード、オブジェクトのインスタンス化、メソッドの取得と呼び出しの実際のケースを通じて、動的にロードされるクラスでのアプリケーションをデモンストレーションすることで、プログラミングの問題を解決し、柔軟性を向上させることができます。

アクセス違反エラーの解決方法

May 07, 2024 pm 05:18 PM

アクセス違反エラーの解決方法

May 07, 2024 pm 05:18 PM

アクセス違反エラーは、プログラムがメモリ割り当てを超えたメモリ位置にアクセスしたときに発生する実行時エラーで、プログラムがクラッシュまたは異常終了します。解決策としては、配列境界のチェック、適切なメモリ割り当て関数の使用、ドライバとシステムの更新、ソフトウェア ベンダーへの問い合わせが挙げられます。 。

Win11 でリモート デスクトップ コントロールを有効にする方法_Win11 でリモート デスクトップ コントロールを有効にする方法

May 08, 2024 pm 12:19 PM

Win11 でリモート デスクトップ コントロールを有効にする方法_Win11 でリモート デスクトップ コントロールを有効にする方法

May 08, 2024 pm 12:19 PM

1. [スタート] メニューで [コントロール パネル] ページを検索します。 2. 次に、コントロール パネルでビューを [カテゴリ] に変更し、[システムとセキュリティ] をクリックします。 3. 「システム」の下にある「Allowremoteaccess」ボタンを見つけてクリックします。 4. ポップアップ ウィンドウで、[リモート システムのプロパティ] 列をクリックし、[このコンピュータへのリモート接続を許可する] ボタンをオンにして、[OK] をクリックして保存します。