JavaScript_javascript スキルで SHA-1 暗号化アルゴリズムを実装する方法

この記事の例では、JavaScript で SHA-1 暗号化アルゴリズムを実装する方法を説明します。皆さんの参考に共有してください。具体的な実装方法は以下の通りです。

メソッド hex_sha1 を呼び出すだけです。

*

* 定義されているセキュア ハッシュ アルゴリズム SHA-1 の JavaScript 実装

* FIPS PUB 180-1

内 *

* 投稿者 lizq

*

* 2006-11-11

*

*/

/*

*

* 構成可能な変数。

*

*/

var hexcase = 0; /* 16 進数の出力形式。 0 - 小文字。 1 - 大文字の */

varchrsz = 8; /* 入力文字あたりのビット数。 8 - アスキー; 16 - ユニコード */

/*

*

* メッセージダイジェストを計算するメイン関数

*

*/

関数 hex_sha1(s){

return binb2hex(core_sha1(AlignSHA1(s)));

}

/*

*

* 簡単なセルフテストを実行して、VM が動作しているかどうかを確認します

*

*/

関数 sha1_vm_test(){

return hex_sha1("abc") == "a9993e364706816aba3e25717850c26c9cd0d89d";

}

/*

*

* ビッグエンディアンワードの配列の SHA-1 とビット長を計算します

*

*/

関数 core_sha1(blockArray){

var x = ブロック配列; // パディングを追加

var w = 配列(80);

var a = 1732584193;

var b = -271733879;

var c = -1732584194;

var d = 271733878;

var e = -1009589776;

for (var i = 0; i {

var olda = a;

var oldb = b;

var oldc = c;

var oldd = d;

var olde = e;

for (var j = 0; j {

if (j w[j] = x[i j];

それ以外

w[j] = rol(w[j - 3] ^ w[j - 8] ^ w[j - 14] ^ w[j - 16], 1);

var t =safe_add(safe_add(rol(a, 5), sha1_ft(j, b, c, d)),safe_add(safe_add(e, w[j]), sha1_kt(j)));

e = d;

d = c;

c = rol(b, 30);

b = a;

a = t;

}

a =safe_add(a, olda);

b =safe_add(b, oldb);

c =safe_add(c, oldc);

d =safe_add(d, oldd);

e =safe_add(e, olde);

}

return new Array(a, b, c, d, e);

}

/*

*

* 現在の

に対して適切なトリプレットの組み合わせ関数を実行します。 * 反復

*

* 返对应F関数数的值

*

*/

関数 sha1_ft(t, b, c, d){

if (t リターン (b & c) | ((~ b) & d);

if (t return b ^ c ^ d;

if (t リターン (b & c) | (b & d) | (c & d);

b ^ c ^ d を返します。 // t }

/*

*

* 現在の反復に適切な加法定数を決定します

*

* 返对应的 Kt值

*

*/

関数 sha1_kt(t){

return (t }

/*

*

* 整数を加算し、2^32 で折り返します。これは内部で 16 ビット演算を使用します

*

* 一部の JS インタープリターのバグを回避するため。

*

* 32 ビットの数を上位 16 ビットと下位 16 ビットに分けて相加し、MOD 2^32 の追加法

を実行します。 *

*/

関数safe_add(x, y){

var lsw = (x & 0xFFFF) (y & 0xFFFF);

var msw = (x > 16) (y > 16) (lsw > 16);

return (msw }

/*

*

* 32 ビット数値をビット単位で左に回転します。

*

* 32位二进制数循環环左移

*

*/

関数 rol(num, cnt){

return (num << cnt) | (num >>> (32 - cnt));

}

/*

*

* 標準 SHA1 では、ブロックに収まる入力文字列が必要です

*

* この関数は、要件を満たすように入力文字列を調整します

*

*/

関数 AlignSHA1(str){

var nblk = ((str.length 8) >> 6) 1, blks = new Array(nblk * 16);

for (var i = 0; i

for (i = 0; i blks[i >>] 2] |= str.charCodeAt(i) << (24 - (i & 3) * 8);

blks[i >>] 2] |= 0x80 << (24 - (i & 3) * 8);

blks[nblk * 16 - 1] = str.length * 8;

blks を返します;

}

/*

*

* ビッグエンディアンワードの配列を 16 進文字列に変換します。

*

*/

関数 binb2hex(binarray){

var hex_tab = 16 進数 ? "0123456789ABCDEF" : "0123456789abcdef";

var str = "";

for (var i = 0; i < binarray.length * 4; i ) {

str = hex_tab.charAt((binarray[i >> 2] >> ((3 - i % 4) * 8 4)) & 0xF)

hex_tab.charAt((binarray[i >> 2] >> ((3 - i % 4) * 8)) & 0xF);

}

戻り値 str;

}

/*

*

* 入力されたソースメッセージに従って MessageDigest を計算します

*

*/

関数 calcDigest(){

var DigestM = hex_sha1(document.SHAForm.SourceMessage.value);

document.SHAForm.MessageDigest.value = DigestM;

}

ここで説明されている大家向けの JavaScript プログラムの設計が役立つことを望みます。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

Video Face Swap

完全無料の AI 顔交換ツールを使用して、あらゆるビデオの顔を簡単に交換できます。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

1669

1669

14

14

1428

1428

52

52

1329

1329

25

25

1273

1273

29

29

1256

1256

24

24

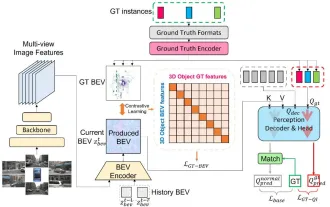

CLIP-BEVFormer: BEVFormer 構造を明示的に監視して、ロングテール検出パフォーマンスを向上させます。

Mar 26, 2024 pm 12:41 PM

CLIP-BEVFormer: BEVFormer 構造を明示的に監視して、ロングテール検出パフォーマンスを向上させます。

Mar 26, 2024 pm 12:41 PM

上記および筆者の個人的な理解: 現在、自動運転システム全体において、認識モジュールが重要な役割を果たしている。道路を走行する自動運転車は、認識モジュールを通じてのみ正確な認識結果を得ることができる。下流の規制および制御モジュール自動運転システムでは、タイムリーかつ正確な判断と行動決定が行われます。現在、自動運転機能を備えた自動車には通常、サラウンドビューカメラセンサー、ライダーセンサー、ミリ波レーダーセンサーなどのさまざまなデータ情報センサーが搭載されており、さまざまなモダリティで情報を収集して正確な認識タスクを実現しています。純粋な視覚に基づく BEV 認識アルゴリズムは、ハードウェア コストが低く導入が容易であるため、業界で好まれており、その出力結果はさまざまな下流タスクに簡単に適用できます。

C++ での機械学習アルゴリズムの実装: 一般的な課題と解決策

Jun 03, 2024 pm 01:25 PM

C++ での機械学習アルゴリズムの実装: 一般的な課題と解決策

Jun 03, 2024 pm 01:25 PM

C++ の機械学習アルゴリズムが直面する一般的な課題には、メモリ管理、マルチスレッド、パフォーマンスの最適化、保守性などがあります。解決策には、スマート ポインター、最新のスレッド ライブラリ、SIMD 命令、サードパーティ ライブラリの使用、コーディング スタイル ガイドラインの遵守、自動化ツールの使用が含まれます。実践的な事例では、Eigen ライブラリを使用して線形回帰アルゴリズムを実装し、メモリを効果的に管理し、高性能の行列演算を使用する方法を示します。

C++sort 関数の基礎となる原則とアルゴリズムの選択を調べる

Apr 02, 2024 pm 05:36 PM

C++sort 関数の基礎となる原則とアルゴリズムの選択を調べる

Apr 02, 2024 pm 05:36 PM

C++sort 関数の最下層はマージ ソートを使用し、その複雑さは O(nlogn) で、クイック ソート、ヒープ ソート、安定したソートなど、さまざまなソート アルゴリズムの選択肢を提供します。

人工知能は犯罪を予測できるのか? CrimeGPT の機能を調べる

Mar 22, 2024 pm 10:10 PM

人工知能は犯罪を予測できるのか? CrimeGPT の機能を調べる

Mar 22, 2024 pm 10:10 PM

人工知能 (AI) と法執行機関の融合により、犯罪の予防と検出の新たな可能性が開かれます。人工知能の予測機能は、犯罪行為を予測するためにCrimeGPT (犯罪予測技術) などのシステムで広く使用されています。この記事では、犯罪予測における人工知能の可能性、その現在の応用、人工知能が直面する課題、およびこの技術の倫理的影響について考察します。人工知能と犯罪予測: 基本 CrimeGPT は、機械学習アルゴリズムを使用して大規模なデータセットを分析し、犯罪がいつどこで発生する可能性があるかを予測できるパターンを特定します。これらのデータセットには、過去の犯罪統計、人口統計情報、経済指標、気象パターンなどが含まれます。人間のアナリストが見逃す可能性のある傾向を特定することで、人工知能は法執行機関に力を与えることができます

改良された検出アルゴリズム: 高解像度の光学式リモートセンシング画像でのターゲット検出用

Jun 06, 2024 pm 12:33 PM

改良された検出アルゴリズム: 高解像度の光学式リモートセンシング画像でのターゲット検出用

Jun 06, 2024 pm 12:33 PM

01 今後の概要 現時点では、検出効率と検出結果の適切なバランスを実現することが困難です。我々は、光学リモートセンシング画像におけるターゲット検出ネットワークの効果を向上させるために、多層特徴ピラミッド、マルチ検出ヘッド戦略、およびハイブリッドアテンションモジュールを使用して、高解像度光学リモートセンシング画像におけるターゲット検出のための強化されたYOLOv5アルゴリズムを開発しました。 SIMD データセットによると、新しいアルゴリズムの mAP は YOLOv5 より 2.2%、YOLOX より 8.48% 優れており、検出結果と速度のバランスがより優れています。 02 背景と動機 リモート センシング技術の急速な発展に伴い、航空機、自動車、建物など、地表上の多くの物体を記述するために高解像度の光学式リモート センシング画像が使用されています。リモートセンシング画像の判読における物体検出

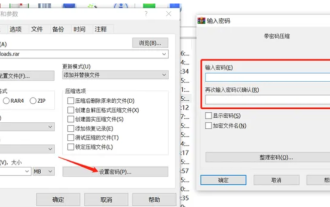

winrar-winrar 暗号化圧縮パッケージ方式で圧縮パッケージを暗号化する方法

Mar 23, 2024 pm 12:10 PM

winrar-winrar 暗号化圧縮パッケージ方式で圧縮パッケージを暗号化する方法

Mar 23, 2024 pm 12:10 PM

エディターは、暗号化と圧縮の 3 つの方法を紹介します。 方法 1: 暗号化 最も簡単な暗号化方法は、ファイルを暗号化するときに設定したいパスワードを入力することで、暗号化と圧縮が完了します。方法 2: 自動暗号化 通常の暗号化方法では、各ファイルを暗号化するときにパスワードを入力する必要がありますが、多数の圧縮パッケージを暗号化する場合、パスワードが同じ場合は、WinRAR で自動暗号化を設定できます。通常のようにファイルを圧縮すると、WinRAR は各圧縮パッケージにパスワードを追加します。方法は次のとおりです。 WinRAR を開き、設定インターフェイスで [オプション] - [設定] をクリックし、[圧縮] に切り替え、[デフォルト構成の作成] - [パスワードの設定] をクリックします。 ここで設定したいパスワードを入力し、[OK] をクリックして設定を完了します。なおす

58 ポートレート プラットフォームの構築におけるアルゴリズムの適用

May 09, 2024 am 09:01 AM

58 ポートレート プラットフォームの構築におけるアルゴリズムの適用

May 09, 2024 am 09:01 AM

1. 58 Portraits プラットフォーム構築の背景 まず、58 Portraits プラットフォーム構築の背景についてお話ししたいと思います。 1. 従来のプロファイリング プラットフォームの従来の考え方ではもはや十分ではありません。ユーザー プロファイリング プラットフォームを構築するには、複数のビジネス分野からのデータを統合して、ユーザーの行動や関心を理解するためのデータ マイニングも必要です。最後に、ユーザー プロファイル データを効率的に保存、クエリ、共有し、プロファイル サービスを提供するためのデータ プラットフォーム機能も必要です。自社構築のビジネス プロファイリング プラットフォームとミドルオフィス プロファイリング プラットフォームの主な違いは、自社構築のプロファイリング プラットフォームは単一のビジネス ラインにサービスを提供し、オンデマンドでカスタマイズできることです。ミッドオフィス プラットフォームは複数のビジネス ラインにサービスを提供し、複雑な機能を備えていることです。モデリングを提供し、より一般的な機能を提供します。 2.58 中間プラットフォームのポートレート構築の背景のユーザーのポートレート 58

グローバルグラフ強化に基づくニュース推奨アルゴリズム

Apr 08, 2024 pm 09:16 PM

グローバルグラフ強化に基づくニュース推奨アルゴリズム

Apr 08, 2024 pm 09:16 PM

著者 | Wang Hao によるレビュー | Chonglou ニュース アプリは、人々が日常生活で情報ソースを入手する重要な方法です。 2010年頃、海外ニュースアプリの人気はZiteやFlipboardなどがあり、国内ニュースアプリの人気は主に4大ポータルでした。 Toutiaoに代表される新時代のニュースレコメンド商品の人気により、ニュースアプリは新時代を迎えました。テクノロジー企業に関しては、どの企業であっても、高度なニュース推奨アルゴリズム技術を習得していれば、基本的に技術レベルでの主導権と発言権を握ることになる。今日は、RecSys2023 Best Long Paper Nomination Award の論文、GoingBeyondLocal:GlobalGraph-EnhancedP を見てみましょう。