合計 10000 件の関連コンテンツが見つかりました

IP攻撃のアップグレード、新たな攻撃に対処するための手順の改善

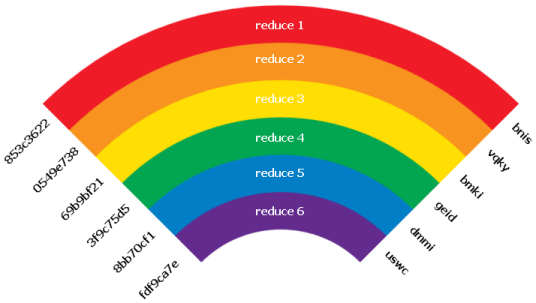

記事の紹介:IP 攻撃がアップグレードされ、新たな攻撃に対処するための手順が改善されます。しかし、ここ数日で状況が突然悪化しました。攻撃の 90% を遮断できません。次の図の 1 日の統計を参照してください。 IP 攻撃と攻撃の数 場所 備考 125.165.1.42--2010。 -11

2016-06-13

コメント 0

1121

PHP および SQL インジェクション攻撃[1]

記事の紹介:PHP および SQL インジェクション攻撃 [1]。 Haohappy http://blog.csdn.net/Haohappy2004 SQL インジェクション攻撃は、ハッカーが Web サイトを攻撃するために使用する最も一般的な方法です。サイトが厳密なユーザー入力検証を使用していない場合、サイトは次のような攻撃に対して非常に脆弱になります。

2016-06-13

コメント 0

899

PHP cc 攻撃コードと防御方法

記事の紹介:PHP cc 攻撃コードと防御方法。 cc 攻撃コードは、次のようにコードをコピーします。 $_POST[Chr(90)]); $packets = $_GET['http '] ; $rand = $_GET[

2016-06-13

コメント 0

1214

PHP で SQL インジェクション攻撃と XSS 攻撃を防ぐ 2 つの簡単な方法

記事の紹介:PHP で SQL インジェクション攻撃と XSS 攻撃を防ぐ 2 つの簡単な方法。 mysql_real_escape_string() したがって、SQL ステートメントが次のように記述されているとします。「select * from cdr where src =".$userId; は $userId=mysql_real_escape_string($userId) に変更する必要があります

2016-06-13

コメント 0

798

視聴:ログインページでのブルートフォース攻撃を防ぎます

記事の紹介:このビデオチュートリアルでは、PHPアプリケーションをブルートフォース攻撃から保護する方法を示しています。

ログインページ(FAQ)に対するブルートフォース攻撃の防止に関するよくある質問

ブルートフォース攻撃とは何ですか?それはどのように機能しますか?

ブルートフォース攻撃は、攻撃者がアカウントまたはシステムにアクセスするために使用する試行錯誤方法です。攻撃者は、正しいパスワードが見つかるまで、可能なすべてのパスワードとパスワードを体系的にチェックします。このタイプの攻撃は非常に時間がかかる可能性があり、多くのコンピューティングリソースが必要ですが、パスワードが弱いか一般的な場合は機能する場合があります。

ログインページでブルートフォース攻撃を検出する方法は?

ブルートフォース攻撃があるかもしれないという兆候がいくつかあります。これらの標識は、同じIPアドレスからの複数のログインの試行の増加

2025-02-16

コメント 0

320

ファイル パスの保護: ディレクトリ トラバーサル攻撃の防止

記事の紹介:ファイル パスを不適切に処理すると、ディレクトリ トラバーサル攻撃として知られるセキュリティ上の脆弱性が発生する可能性があります。これらの脆弱性により、攻撃者はサーバー上の任意のファイルにアクセスすることができます。

ディレクトリトラバーサル攻撃とは何ですか?

ディレクトリ

2024-10-21

コメント 0

528

WordPress Webサイトに対するブルートフォース攻撃の防止

記事の紹介:このチュートリアルでは、WordPressサイトをブルートフォースログイン攻撃から保護する方法について説明します。 これらの攻撃は、ユーザー名とパスワードを繰り返し推測しようとします。 WordPressは非常に人気があるため、一般的なターゲットです。

重要なテイクアウト:

ブルートフォース攻撃はtを使用します

2025-02-17

コメント 0

804

PHP CC 攻撃対策実装コード

記事の紹介:PHP の CC 攻撃対策実装コード。現時点では、統計システム (おそらく Quantum、Baidu など) は当然ながらカウントできません。ただし、攻撃対策ソフトウェアの助けを借りてこれを実現できますが、その効果が不明瞭な場合もあります。

2016-06-13

コメント 0

943

PHP のセマンティック URL を介した Web サイト攻撃を防ぐ方法を共有する

記事の紹介:PHP のセマンティック URL による Web サイト攻撃を防ぐ方法を共有します。セマンティック URL 攻撃とは何ですか? 好奇心は多くの攻撃者の主な動機であり、セマンティック URL 攻撃はその好例です。このタイプの攻撃では主に、興味深いものを発見することを目的とした URL の編集が行われます。

2016-06-13

コメント 0

903

SQLインジェクション攻撃からウェブサイトを保護する方法

記事の紹介:SQLインジェクション攻撃:キーポイント

SQLインジェクション攻撃は、ウェブサイトのセキュリティの脅威です。攻撃者は、データベースを攻撃するために脆弱性を活用しています。

SQLインジェクション攻撃を防ぐために、ユーザーの入力を信頼しないでください。潜在的な攻撃パターンがあることを常に確認してください。これには、テキスト入力だけでなく、非表示の入力、クエリ文字列パラメーター、Cookie、およびファイルアップロードも含まれます。

ユーザーの入力は、サーバー側で検証して、正しいタイプであることを確認し、潜在的に悪意のあるコマンドを排除する必要があります。これは、SQLコマンドを変更する可能性のある入力にエスケープ文字を追加したり、SQLコマンドのユーザー入力をコマンドパラメーターに置き換える可能性のある入力に入力を追加するなど、さまざまな方法で達成できます。

2025-02-18

コメント 0

873

あなたのウェブサイトでのリプレイ攻撃を防ぐ方法

記事の紹介:リプレイ攻撃との戦い:簡単な方法トークンベースのアプローチ

攻撃者が属していないネットワークパケットを傍受して再送信するリプレイ攻撃は、非常に危険であり、深刻な損害を引き起こすことさえあります。暗号化された通信チャネルでさえ、攻撃者は復号化キーにアクセスすることなくそのような攻撃を開始する場合があります。攻撃者はあなたのラインを単に盗聴し、特定のパケットセットによって実行されるタスクを大まかに理解し、それらのパケットまたはリクエストを控えることにより、通信を中断したり、より深刻な損害を引き起こす可能性があります。

この記事では、ウェブサイトが攻撃を再生することを防ぐためのシンプルで使いやすい基本方法を紹介します。また、混乱したユーザーが間違った時間中に最後のPOSTリクエストを繰り返し繰り返すことを防ぎます。

これは完全なソリューションとはほど遠いものです

2025-02-18

コメント 0

877