合計 10000 件の関連コンテンツが見つかりました

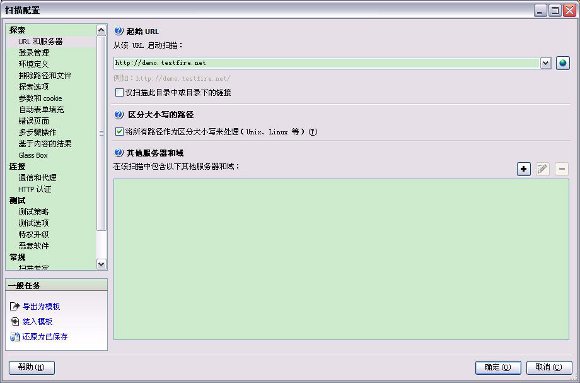

ASP スキャン ツールの脆弱性検出

記事の紹介:ASP スキャン ツールの脆弱性検出: 1. 適切なスキャン ツールを選択します; 2. スキャン ツールでスキャン ターゲットを構成します; 3. 必要に応じてスキャン オプションを構成します; 4. 構成が完了したら、スキャン ツールを起動してスキャンを開始します; 5 . スキャン ツール 検出された脆弱性とセキュリティ問題をリストしたレポートが生成されます; 6. レポートの推奨事項に従って、検出された脆弱性とセキュリティ問題を修正します; 7. 脆弱性を修正した後、スキャン ツールを再実行して、脆弱性を悪用した修復が成功しました。

2023-10-13

コメント 0

1709

PHP SQL インジェクションの脆弱性の検出と修復

記事の紹介:PHP SQL インジェクションの脆弱性の検出と修復の概要: SQL インジェクションとは、攻撃者が Web アプリケーションを使用して SQL コードを入力に悪意を持って挿入する攻撃方法を指します。 PHP は、Web 開発で広く使用されているスクリプト言語として、動的な Web サイトやアプリケーションの開発に広く使用されています。ただし、PHP の柔軟性と使いやすさにより、開発者はセキュリティを無視することが多く、その結果、SQL インジェクションの脆弱性が存在します。この記事では、PHP の SQL インジェクションの脆弱性を検出して修正する方法を紹介し、関連するコード例を示します。チェック

2023-08-08

コメント 0

1661

MTR を使用してデータベースのセキュリティの脆弱性を検出および修復する方法

記事の紹介:MTR を使用してデータベースのセキュリティの脆弱性を検出し、修復する方法は、多くのインターネット アプリケーションやシステムが直面する深刻な課題です。ハッカーや悪意のある攻撃者は、これらの脆弱性を悪用して機密情報を入手したり、データを改ざんしたり、システムをクラッシュさせたりする可能性があります。データベースのセキュリティを保護するために、開発者はデータベースに対して定期的なセキュリティ テストと修復を実行する必要があります。この記事では、MTR (MySQL Testing Toolset) を使用してデータベースのセキュリティの脆弱性を検出および修復する方法を紹介します。 MTRはMySQLによって正式に提供されています

2023-07-14

コメント 0

1513

PHP 関数のセキュリティ脆弱性を検出して修正するにはどうすればよいですか?

記事の紹介:PHP 関数のセキュリティ脆弱性の検出と修正 PHP プログラミングでは、コードのセキュリティを確保することが重要です。関数は特にセキュリティの脆弱性の影響を受けやすいため、これらの脆弱性を検出して修正する方法を理解することが重要です。セキュリティ脆弱性の検出 SQL インジェクション: ユーザー入力が SQL クエリの構築に直接使用されているかどうかを確認します。クロスサイト スクリプティング (XSS): 悪意のあるスクリプトの実行を防ぐために、出力がサニタイズされていることを確認します。ファイルのインクルード: インクルードされるファイルが信頼できるソースからのものであることを確認してください。バッファ オーバーフロー: 文字列と配列のサイズが予期された範囲内であるかどうかを確認します。コマンドインジェクション: エスケープ文字を使用して、システムコマンドでユーザー入力が実行されないようにします。準備されたステートメントを使用してセキュリティの脆弱性を修正する: SQL クエリの場合は、mysqli_prep を使用します。

2024-04-24

コメント 0

484

Linux サーバー セキュリティ: コマンド ラインを使用してシステムの脆弱性を検出する方法

記事の紹介:Linux サーバー セキュリティ: コマンド ラインを使用してシステムの脆弱性を検出する方法 はじめに: 今日のネットワーク環境では、サーバー セキュリティは非常に重要です。 Linux サーバーは現在最も広く使用されているサーバー オペレーティング システムですが、潜在的な脆弱性の影響を受けないわけではありません。サーバーのセキュリティと信頼性を確保するには、これらの脆弱性を適時に発見してパッチを適用する必要があります。この記事では、コマンド ラインを使用して Linux サーバー システムの脆弱性を検出する方法を紹介し、一般的に使用されるコマンドとコード例をいくつか紹介します。 1. ソフトウェア パッケージを更新すると、システム リークの検出が開始されます。

2023-09-08

コメント 0

1433

PHPコードの静的解析と脆弱性検出技術

記事の紹介:PHP コードの静的分析と脆弱性検出テクノロジの紹介: インターネットの発展に伴い、PHP は非常に人気のあるサーバーサイド スクリプト言語として、Web サイトの開発や動的 Web ページの生成に広く使用されています。ただし、PHP 構文は柔軟で標準化されていないため、開発プロセス中にセキュリティの脆弱性が簡単に導入されます。この問題を解決するために、PHPコードの静的解析と脆弱性検出技術が登場しました。 1. 静的分析テクノロジー 静的分析テクノロジーとは、ソース コードを分析し、静的ルールを使用して、コードが実行される前に潜在的なセキュリティ問題を特定することを指します。

2023-08-07

コメント 0

1400

ASPの脆弱性を検出する方法は何ですか?

記事の紹介:方法には、1. 専用の脆弱性スキャン ツールを使用する、2. ASP アプリケーションの脆弱性を発見して検証するための手動テスト、3. ASP アプリケーションのコードと構成ファイルをチェックするセキュリティ監査の実施、4. 脆弱性悪用フレームワークの使用、5. レビューが含まれます。 ASP アプリケーションのコード。

2023-10-13

コメント 0

1122

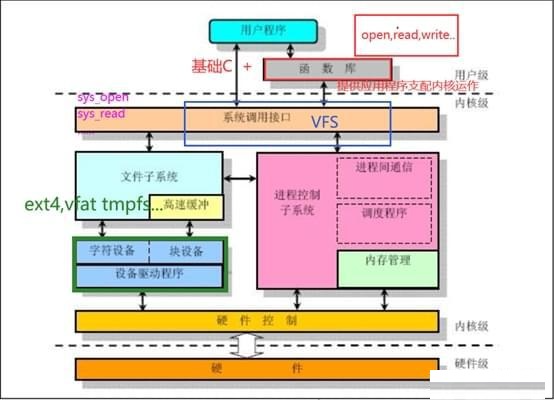

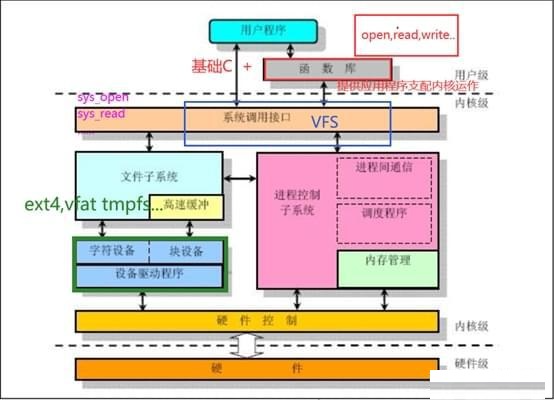

Linux カーネルの脆弱性を正確に検出するための入門

記事の紹介:オープンソース ソフトウェアを引用する通常の方法は、オープンソース ソフトウェアのダイナミック ライブラリまたは jar パッケージを導入することであるため、脆弱性検出時の脆弱性の誤報率は非常に低くなりますが、Linux カーネルの場合は異なります。カーネル機能モジュールは非常に豊富で巨大であり、実際の使用時にビジネス ニーズに合わせてカスタマイズされるため、このシナリオで正確な脆弱性検出を実現し、脆弱性検出の誤検知率をいかに低減するかが特に重要になります。 Linux カーネルの構造: Linux カーネルは 7 つの部分で構成されており、それぞれの異なる部分は複数のカーネル モジュールで構成されています。構造ブロック図は次のとおりです: Linux カスタマイズ シナリオ分析: Linux カーネルのソース コードを分析すると、異なることがわかります。モジュールは別のディレクトリに保存され、実装コードはコンパイル時に conf にすることができます。

2024-02-13

コメント 0

866

ASP セキュリティ監査の脆弱性検出を行う方法

記事の紹介:ASP セキュリティ監査の脆弱性検出手順: 1. ASP アプリケーションに関する関連情報を収集する; 2. ASP アプリケーションのソース コードを慎重に分析する; 3. ASP アプリケーションのユーザー入力の検証およびフィルタリング メカニズムを確認する; 4. アプリケーションのエンコーディングとフィルタリング メカニズムを確認する出力データのフィルタリングメカニズムをチェックする; 5. アプリケーションの認証およびセッション管理メカニズムをチェックする; 6. ファイルとディレクトリに対するアプリケーションのアクセス許可制御をチェックする; 7. アプリケーションのエラー処理をチェックする; 8. アプリケーションの構成ファイルとサーバー構成をチェックする; 9. 脆弱性を修正します。

2023-10-13

コメント 0

776

ASP の脆弱性を手動で検出する方法

記事の紹介:ASP による脆弱性の手動検出: 1. ユーザー入力に対する ASP アプリケーションの検証およびフィルタリング メカニズムをチェックする; 2. 出力データに対する ASP アプリケーションのエンコードおよびフィルタリング メカニズムをチェックする; 3. ASP アプリケーションの認証およびセッション管理メカニズムをチェックする; 4.ファイルとディレクトリに対する ASP アプリケーションのアクセス許可制御、5. ASP アプリケーションのエラー処理を確認する、6. ASP アプリケーションのデータベース セキュリティを確認する、7. ASP アプリケーションの構成ファイルとサーバー構成を確認する。

2023-10-13

コメント 0

1301

Python を使用してソフトウェアのセキュリティ脆弱性を予測する

記事の紹介:ソフトウェアセキュリティの脆弱性の予測と分析は、現在の情報セキュリティ分野における重要な研究テーマの 1 つです。インターネットの普及とソフトウェア アプリケーションの普及に伴い、ソフトウェア セキュリティの脆弱性は企業や個人の情報セキュリティに大きな脅威となっています。ソフトウェアのセキュリティ脆弱性を迅速に発見して修復し、ソフトウェアのセキュリティを向上させるために、多くの研究者が機械学習やデータマイニングなどのテクノロジーを使用してソフトウェアのセキュリティ脆弱性を予測および分析し始めています。この記事では、Python を使用してソフトウェアのセキュリティ脆弱性の予測と分析を実装する方法を紹介します。 1. データ収集とデータの前処理

2023-06-30

コメント 0

1579

Web サイトの一般的な脆弱性検出方法は何ですか?

記事の紹介:検出方法には、SQL インジェクションの脆弱性、XSS クロスサイト スクリプティング攻撃などが含まれます。詳細な紹介: 1. SQL インジェクションの脆弱性: クエリが必要なページで、単純な SQL ステートメントを入力し、応答結果を確認します。正しいクエリ条件を入力して返された結果が一貫している場合、アプリケーションがフィルタリングしていないことを示します。ユーザー入力、ここで予備的な判断を行うことができます SQL インジェクションの脆弱性があります; 2. XSS クロスサイト スクリプティング攻撃: データ入力インターフェイスで、<script>alert(/123/)</script> と入力します。保存に成功した後、ダイアログ ボックスが表示された場合は、ここに脆弱性があることを示します。

2023-11-20

コメント 0

1615

セキュリティ検出ツールによってスキャンされたプロジェクト プログラムのセキュリティ脆弱性について質問がありますか?

記事の紹介:クライアント企業が評価ソフトウェアを使用してプロジェクトを評価したところ、SQL インジェクションや XSS 攻撃などのいくつかのセキュリティ脆弱性が見つかりました。セキュリティ脆弱性が発生したサーバー プログラム コードを調べたところ、基本的にページがサーバーにデータを取得または送信していることがわかりました。バックエンドがCIフレームワークを使用してデータを受信する場所に脆弱性が発生します...

2016-08-04

コメント 0

1092

phpmyadmin の脆弱性はどのような脆弱性ですか?

記事の紹介:phpMyAdmin は、1. SQL インジェクションの脆弱性、2. クロスサイト スクリプティング (XSS) の脆弱性、3. リモート コード実行 (RCE) の脆弱性、4. ローカル ファイル インクルード (LFI) の脆弱性、5. 情報漏えいなどの複数の脆弱性の影響を受けます。脆弱性; 6. 権限昇格の脆弱性。

2024-04-07

コメント 0

1069

PHP メモリ リーク検出: メモリ リークの特定と解決

記事の紹介:回答: PHP のメモリ リークは循環参照によって発生し、アプリケーションが占有するメモリが増加します。手順: メモリ リークの検出: debug_backtrace()、xdebug、PHP-GC などのツールを使用します。実際のケース: ObjectA と ObjectB が相互に参照するなど、循環参照によりメモリ リークが発生する可能性があります。メモリ リークを解決します。弱い参照、unset() を使用するか、コードを再設計します。メモリ リークを防ぐ: PHP ガベージ コレクションを有効にし、コードを定期的にチェックし、ツールを使用してメモリ リークを検出して解決します。

2024-06-02

コメント 0

991

ウェイマップと Web 脆弱性スキャナー

記事の紹介:ウェイマップ - Web 脆弱性スキャナー

バージョン: 1.0.3 著者: Trix Cyrus 著作権: © 2024 Trixsec Org

ウェイマップとは何ですか?

Waymap v1.0.3 は、ペネトレーション テスター向けに構築された高速で最適化された Web 脆弱性スキャナーです。脆弱性の特定に役立ちます

2024-09-21

コメント 0

1054

脆弱性スキャンソフトOpenVasの使い方

記事の紹介:簡単に言うと、openvas はオープンソースの脆弱性検出およびスキャン ソフトウェアです。 openvas-manager (openvasmd) 9390 openvas-scanner (openvassd) 9391 Greenbonesecurity Assistant (gsad) 9392 実際、インストールは非常に簡単ですが、インストールには長い時間がかかりました。初めてやります。主にインストール スクリプトと検出スクリプト http://www.openvas.org/install-packages.html これはダウンロード アドレス、パッケージ インストールの初期状態、iptables と selinux#wget-q-O-http を閉じます。

2023-05-27

コメント 0

1278

システムの脆弱性にはどのような種類がありますか?

記事の紹介:システムの脆弱性のタイプは、ソースによって分類されます: ソフトウェアの脆弱性、ハードウェアの脆弱性、構成の脆弱性; 影響範囲によって分類: ローカルの脆弱性、リモートの脆弱性; 攻撃の性質によって分類: 権限昇格の脆弱性、情報漏洩の脆弱性、サービス拒否の脆弱性、コード実行の脆弱性;影響別 程度による分類: 低リスク脆弱性、中リスク脆弱性、高リスク脆弱性; 脆弱性悪用方法による分類: 公開された脆弱性、ゼロデイ脆弱性。

2024-04-11

コメント 0

1331