合計 10000 件の関連コンテンツが見つかりました

Linux サーバーのセキュリティ: コマンドを使用してシステムの脆弱性をチェックする

記事の紹介:Linux サーバー セキュリティ: コマンドを使用してシステムの脆弱性をチェックする 概要: 今日のデジタル環境では、サーバー セキュリティが非常に重要です。既知の脆弱性をタイムリーに検出して修復することで、潜在的な攻撃の脅威からサーバーを効果的に保護できます。この記事では、Linux サーバー上のシステムの脆弱性をチェックするために使用できる一般的に使用されるコマンドをいくつか紹介し、関連するコード例を示します。これらのコマンドを正しく使用すると、サーバーのセキュリティを強化できます。システムのアップデートを確認する: 脆弱性のチェックを開始する前に、システムにアップデートがあることを確認してください。

2023-09-08

コメント 0

1504

ASPの脆弱性を検出する方法は何ですか?

記事の紹介:方法には、1. 専用の脆弱性スキャン ツールを使用する、2. ASP アプリケーションの脆弱性を発見して検証するための手動テスト、3. ASP アプリケーションのコードと構成ファイルをチェックするセキュリティ監査の実施、4. 脆弱性悪用フレームワークの使用、5. レビューが含まれます。 ASP アプリケーションのコード。

2023-10-13

コメント 0

1121

ASP スキャン ツールの脆弱性検出

記事の紹介:ASP スキャン ツールの脆弱性検出: 1. 適切なスキャン ツールを選択します; 2. スキャン ツールでスキャン ターゲットを構成します; 3. 必要に応じてスキャン オプションを構成します; 4. 構成が完了したら、スキャン ツールを起動してスキャンを開始します; 5 . スキャン ツール 検出された脆弱性とセキュリティ問題をリストしたレポートが生成されます; 6. レポートの推奨事項に従って、検出された脆弱性とセキュリティ問題を修正します; 7. 脆弱性を修正した後、スキャン ツールを再実行して、脆弱性を悪用した修復が成功しました。

2023-10-13

コメント 0

1708

ASP セキュリティ監査の脆弱性検出を行う方法

記事の紹介:ASP セキュリティ監査の脆弱性検出手順: 1. ASP アプリケーションに関する関連情報を収集する; 2. ASP アプリケーションのソース コードを慎重に分析する; 3. ASP アプリケーションのユーザー入力の検証およびフィルタリング メカニズムを確認する; 4. アプリケーションのエンコーディングとフィルタリング メカニズムを確認する出力データのフィルタリングメカニズムをチェックする; 5. アプリケーションの認証およびセッション管理メカニズムをチェックする; 6. ファイルとディレクトリに対するアプリケーションのアクセス許可制御をチェックする; 7. アプリケーションのエラー処理をチェックする; 8. アプリケーションの構成ファイルとサーバー構成をチェックする; 9. 脆弱性を修正します。

2023-10-13

コメント 0

775

PHP 関数のセキュリティ脆弱性を検出して修正するにはどうすればよいですか?

記事の紹介:PHP 関数のセキュリティ脆弱性の検出と修正 PHP プログラミングでは、コードのセキュリティを確保することが重要です。関数は特にセキュリティの脆弱性の影響を受けやすいため、これらの脆弱性を検出して修正する方法を理解することが重要です。セキュリティ脆弱性の検出 SQL インジェクション: ユーザー入力が SQL クエリの構築に直接使用されているかどうかを確認します。クロスサイト スクリプティング (XSS): 悪意のあるスクリプトの実行を防ぐために、出力がサニタイズされていることを確認します。ファイルのインクルード: インクルードされるファイルが信頼できるソースからのものであることを確認してください。バッファ オーバーフロー: 文字列と配列のサイズが予期された範囲内であるかどうかを確認します。コマンドインジェクション: エスケープ文字を使用して、システムコマンドでユーザー入力が実行されないようにします。準備されたステートメントを使用してセキュリティの脆弱性を修正する: SQL クエリの場合は、mysqli_prep を使用します。

2024-04-24

コメント 0

484

ASP の脆弱性を手動で検出する方法

記事の紹介:ASP による脆弱性の手動検出: 1. ユーザー入力に対する ASP アプリケーションの検証およびフィルタリング メカニズムをチェックする; 2. 出力データに対する ASP アプリケーションのエンコードおよびフィルタリング メカニズムをチェックする; 3. ASP アプリケーションの認証およびセッション管理メカニズムをチェックする; 4.ファイルとディレクトリに対する ASP アプリケーションのアクセス許可制御、5. ASP アプリケーションのエラー処理を確認する、6. ASP アプリケーションのデータベース セキュリティを確認する、7. ASP アプリケーションの構成ファイルとサーバー構成を確認する。

2023-10-13

コメント 0

1300

Web サイトの一般的な脆弱性検出方法は何ですか?

記事の紹介:検出方法には、SQL インジェクションの脆弱性、XSS クロスサイト スクリプティング攻撃などが含まれます。詳細な紹介: 1. SQL インジェクションの脆弱性: クエリが必要なページで、単純な SQL ステートメントを入力し、応答結果を確認します。正しいクエリ条件を入力して返された結果が一貫している場合、アプリケーションがフィルタリングしていないことを示します。ユーザー入力、ここで予備的な判断を行うことができます SQL インジェクションの脆弱性があります; 2. XSS クロスサイト スクリプティング攻撃: データ入力インターフェイスで、<script>alert(/123/)</script> と入力します。保存に成功した後、ダイアログ ボックスが表示された場合は、ここに脆弱性があることを示します。

2023-11-20

コメント 0

1615

Linux サーバー脆弱性スキャン ツール: システムのセキュリティをチェックする

記事の紹介:Linux サーバー脆弱性スキャン ツール: システムのセキュリティをチェックする はじめに: インターネット時代において、サーバーは企業や個人にとって不可欠な部分となっています。ただし、サーバーの数が増加し、その複雑さが増すにつれて、サーバーのセキュリティがますます重要な懸念事項になります。悪意のある攻撃や不正アクセスからサーバーを保護するには、脆弱性をタイムリーに検出することが重要になります。この記事では、Linux ベースのサーバー脆弱性スキャン ツールを紹介し、読者の参考となるコード サンプルを提供します。効果的な脆弱性スキャナーを構築するために必要なソフトウェア パッケージをインストールします。

2023-09-09

コメント 0

1148

PHP の脆弱なファイルは何ですか?

記事の紹介:PHP 脆弱性ファイルには、ファイル アップロードの脆弱性、SQL インジェクションの脆弱性、XSS の脆弱性などが含まれます。詳細な紹介: 1. ファイル アップロードの脆弱性とは、攻撃者が悪意のあるファイルをアップロードすることで任意のコードを実行したり、システム権限を取得したりできる脆弱性を指します。一般的な脆弱なファイルには、無制限のファイル アップロード パス、緩いファイル タイプ チェック、および偽造されたファイル名が含まれます; 2. SQL インジェクション脆弱性とは、攻撃者がユーザーが入力したデータに悪意のある SQL ステートメントを挿入して、データベース内のデータを取得、変更、または削除することを指します。3. XSS 脆弱性など。

2023-08-31

コメント 0

1112

phpmyadmin の脆弱性はどのような脆弱性ですか?

記事の紹介:phpMyAdmin は、1. SQL インジェクションの脆弱性、2. クロスサイト スクリプティング (XSS) の脆弱性、3. リモート コード実行 (RCE) の脆弱性、4. ローカル ファイル インクルード (LFI) の脆弱性、5. 情報漏えいなどの複数の脆弱性の影響を受けます。脆弱性; 6. 権限昇格の脆弱性。

2024-04-07

コメント 0

1068

PHP SQL インジェクションの脆弱性の検出と修復

記事の紹介:PHP SQL インジェクションの脆弱性の検出と修復の概要: SQL インジェクションとは、攻撃者が Web アプリケーションを使用して SQL コードを入力に悪意を持って挿入する攻撃方法を指します。 PHP は、Web 開発で広く使用されているスクリプト言語として、動的な Web サイトやアプリケーションの開発に広く使用されています。ただし、PHP の柔軟性と使いやすさにより、開発者はセキュリティを無視することが多く、その結果、SQL インジェクションの脆弱性が存在します。この記事では、PHP の SQL インジェクションの脆弱性を検出して修正する方法を紹介し、関連するコード例を示します。チェック

2023-08-08

コメント 0

1661

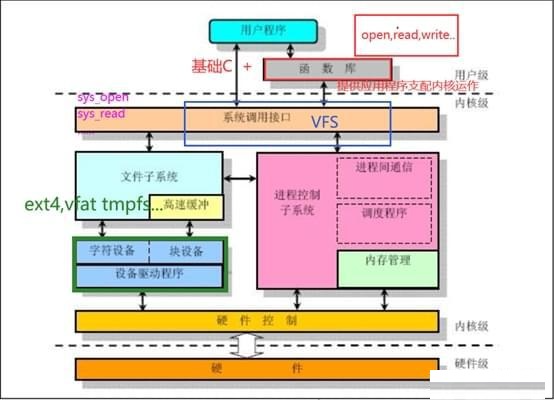

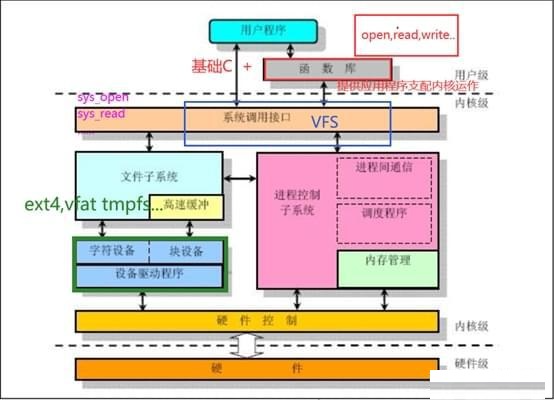

Linux カーネルの脆弱性を正確に検出するための入門

記事の紹介:オープンソース ソフトウェアを引用する通常の方法は、オープンソース ソフトウェアのダイナミック ライブラリまたは jar パッケージを導入することであるため、脆弱性検出時の脆弱性の誤報率は非常に低くなりますが、Linux カーネルの場合は異なります。カーネル機能モジュールは非常に豊富で巨大であり、実際の使用時にビジネス ニーズに合わせてカスタマイズされるため、このシナリオで正確な脆弱性検出を実現し、脆弱性検出の誤検知率をいかに低減するかが特に重要になります。 Linux カーネルの構造: Linux カーネルは 7 つの部分で構成されており、それぞれの異なる部分は複数のカーネル モジュールで構成されています。構造ブロック図は次のとおりです: Linux カスタマイズ シナリオ分析: Linux カーネルのソース コードを分析すると、異なることがわかります。モジュールは別のディレクトリに保存され、実装コードはコンパイル時に conf にすることができます。

2024-02-13

コメント 0

866

PHP の脆弱性防止戦略

記事の紹介:PHP の脆弱性防止戦略には、1. 入力検証 (ユーザー入力の検証)、2. 出力エスケープ (XSS 攻撃を防ぐためのデータのエスケープ)、3. セッション管理 (セキュリティ トークンと HTTPS の適用)、4. コード レビュー (潜在的な脆弱性のチェック) が含まれます。 、5. 既知の良好なライブラリを使用する、6. ソフトウェアを最新の状態に保つ、7. 安全なホスティング サービスを使用する、8. 定期的に脆弱性スキャンを実施する、9. 従業員のセキュリティ意識を高める。

2024-05-01

コメント 0

715

log4j 脆弱性修復チュートリアルとは何ですか?

記事の紹介:log4j 脆弱性を修復する手順: 1. 脆弱性の範囲を確認する; 2. Log4j バージョンをアップグレードする; 3. JNDI ルックアップを一時的に無効にする; 4. 元の JndiLookup クラスをコードで置き換える; 5. セキュリティ データの収集と監視。詳細な紹介: 1. 脆弱性の範囲を確認するには、アプリケーションで使用されている Log4j のバージョンと外部依存関係が導入されているかどうかを確認することで、脆弱性の影響を受けるかどうかを判断できます。影響を受ける一般的なバージョンには、Log4j 2.0 ~ 2.15.0-rc1 などが含まれます。

2024-01-23

コメント 0

1224

Linux サーバー セキュリティ: コマンド ラインを使用してシステムの脆弱性を検出する方法

記事の紹介:Linux サーバー セキュリティ: コマンド ラインを使用してシステムの脆弱性を検出する方法 はじめに: 今日のネットワーク環境では、サーバー セキュリティは非常に重要です。 Linux サーバーは現在最も広く使用されているサーバー オペレーティング システムですが、潜在的な脆弱性の影響を受けないわけではありません。サーバーのセキュリティと信頼性を確保するには、これらの脆弱性を適時に発見してパッチを適用する必要があります。この記事では、コマンド ラインを使用して Linux サーバー システムの脆弱性を検出する方法を紹介し、一般的に使用されるコマンドとコード例をいくつか紹介します。 1. ソフトウェア パッケージを更新すると、システム リークの検出が開始されます。

2023-09-08

コメント 0

1433

PHPコードの静的解析と脆弱性検出技術

記事の紹介:PHP コードの静的分析と脆弱性検出テクノロジの紹介: インターネットの発展に伴い、PHP は非常に人気のあるサーバーサイド スクリプト言語として、Web サイトの開発や動的 Web ページの生成に広く使用されています。ただし、PHP 構文は柔軟で標準化されていないため、開発プロセス中にセキュリティの脆弱性が簡単に導入されます。この問題を解決するために、PHPコードの静的解析と脆弱性検出技術が登場しました。 1. 静的分析テクノロジー 静的分析テクノロジーとは、ソース コードを分析し、静的ルールを使用して、コードが実行される前に潜在的なセキュリティ問題を特定することを指します。

2023-08-07

コメント 0

1400

MTR を使用してデータベースのセキュリティの脆弱性を検出および修復する方法

記事の紹介:MTR を使用してデータベースのセキュリティの脆弱性を検出し、修復する方法は、多くのインターネット アプリケーションやシステムが直面する深刻な課題です。ハッカーや悪意のある攻撃者は、これらの脆弱性を悪用して機密情報を入手したり、データを改ざんしたり、システムをクラッシュさせたりする可能性があります。データベースのセキュリティを保護するために、開発者はデータベースに対して定期的なセキュリティ テストと修復を実行する必要があります。この記事では、MTR (MySQL Testing Toolset) を使用してデータベースのセキュリティの脆弱性を検出および修復する方法を紹介します。 MTRはMySQLによって正式に提供されています

2023-07-14

コメント 0

1512

Java の無効な認証の脆弱性を防止する

記事の紹介:Java における無効な認証の脆弱性の防止 今日の情報化時代において、ソフトウェアのセキュリティ問題はますます顕著になってきています。最も一般的に使用されるプログラミング言語の 1 つとして、Java も例外ではありません。無効な認証の脆弱性は、Java アプリケーションにおける一般的なセキュリティ リスクです。この記事では、無効な認証の脆弱性の原理を詳しく紹介し、この脆弱性を防ぐ効果的な方法をいくつか紹介します。無効な認証の脆弱性の原理は単純です。Java アプリケーションがユーザーの認証情報を適切に検証しない場合、攻撃者は認証チェックをバイパスし、不正な操作を実行する可能性があります。これにより、次のような結果が生じる可能性があります

2023-08-07

コメント 0

1316