- フロントエンド

- HTML| CSS| JavaScript| Vue.js

最新のおすすめ

-

php 8、私も来ます

84669 人が学習中

- げんせいきそ

- HTML| CSS| HTML5| CSS3| JavaScript

最新のおすすめ

-

ウェブサイトのレイアウトを 30 分で学ぶ

152542 人が学習中

- 基本

- MySQL| SQL Server

最新のおすすめ

-

ビデオチュートリアルに精通したOracleの入門

20005 人が学習中

最新のおすすめ

-

あなたの最初のUNI-APPコード

5487 人が学習中

-

ゼロからアプリの起動までフラッター

7821 人が学習中

最新のおすすめ

-

-

基礎能力ゼロ PS ビデオチュートリアル

180660 人が学習中

-

16日間のUIビデオチュートリアル

48569 人が学習中

-

PS テクニックとスライス テクニックのビデオ チュートリアル

18603 人が学習中

- クラスライブラリの分類

- HTTP| TCP/IP| 基本的なプログラミング

最新のおすすめ

-

アリクラウド環境構築およびプロジェクトオンラインビデオチュートリアル

40936 人が学習中

-

コンピュータネットワークの概要 - プログラマが身につけるべき基礎知識

1549 人が学習中

-

プログラマーのための基本チュートリアル - HTTP プロトコルの説明

1183 人が学習中

-

Websocket ビデオ チュートリアル

32909 人が学習中

![[Web フロントエンド] Node.js クイック スタート](https://img.php.cn/upload/course/000/000/067/662b5d34ba7c0227.png)

用htmlspecialchars/HTMLPurifier防御XSS注入,用预处理参数化查询防御SQL注入.

调用HTMLPurifier过滤XSS后输出HTML:

MySQLi绑定参数查询:

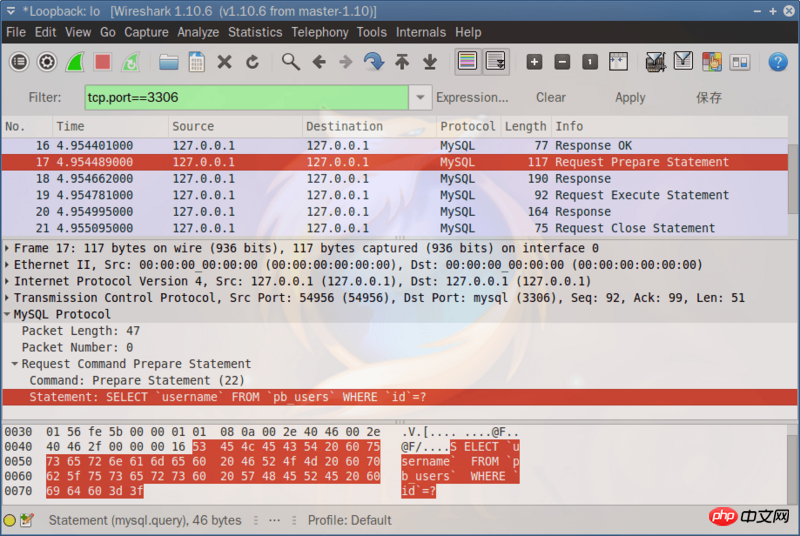

WireShark里用tcp.port==3306过滤分析PHP和MySQL通信

在 Request Prepare Statement 里可以看到 SELECT

usernameFROMpb_usersWHEREid=?在 Request Execute Statement 里可以看到 Parameter 内容为:

Type: FIELD_TYPE_LONGLONG (8)

Unsigned: 0

Value: 1

可见PHP将SQL模板和变量分两次发送给MySQL,由MySQL完成变量的转义处理.

既然SQL模板和变量是分两次发送的,那么就不存在SQL注入的问题了.

在MySQL的general_log里可以看到:

Prepare SELECT

usernameFROMpb_usersWHEREid=?Execute SELECT

usernameFROMpb_usersWHEREid=1如果ID绑定为string,则Execute时id赋值是这样的:

id='1'如果PDO没有关闭模拟预处理,则可以看到:

Query SELECT

usernameFROMpb_usersWHEREid=1解决注入,还是PDO来的比较彻底,最不济也得mysqli,上bind,加类型.

只要对用户输入的内容转义一下就可以了,就是讲用户输入的',"转义成\',\"就可以了,搞不懂为什么搞的那么复杂了?还是说我这种方法不能杜绝所有的sql注入你一定不知道有一种注入叫做宽字符注入,int型注入,orderBy注入,

其次注入其实非常容易防御,主要麻烦的是xss