由于redis没有配置,黑客利用redis安全漏洞入侵了服务器。

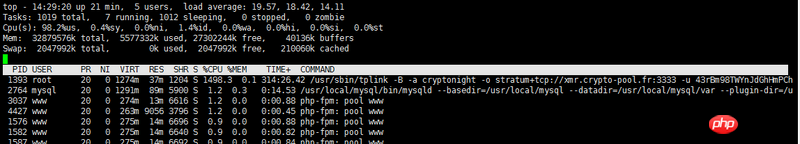

服务器cpu占用率一直处于高位,用top命令发现有个进程

(/usr/sbin/tplink -B -a cryptonight -o stratum+tcp://xmr.crypto-pool.fr:3333 -u 43rBm98TWYnJdGhHmPChR7)

非常吃cpu,于是用kill命令杀,发现提示无相关进程号,说明进程号是伪造的,不是真实的。于是直接删除这个文件/usr/sbin/tplink,可以删除。但是重启服务器之后,这个进程又出来了,然后查看了开机启动等文件都没有发现异常。

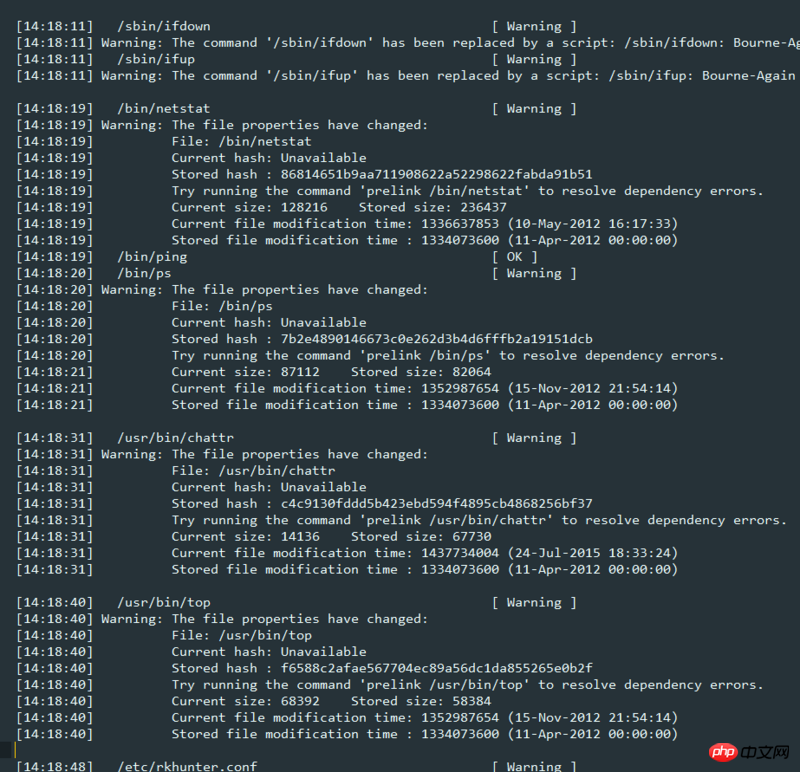

接着,通过rkhunter工具分析发现很多命令被篡改了。

接着用另外一台正常的服务器程序替换所有被篡改的文件。

然后重启,所有相关文件又被篡改。

redis.conf也没办法正常配置,启动redis-server 如果后面带了redis.conf配置文件就没法启动,不带redis.conf就能够启动。卸载了redis,然后重新安装redis,依然无法解决。

跪求大神相助,这些问题如何解决,如何彻底清除该木马。

これを見てください: リンクの説明

もう 1 つの注意点として、redis にはパスワードを設定することが最善であり、2.8 以降のバージョンには脆弱性がある可能性がありますのでご注意ください。

1. デフォルトのポートを変更します

2. 認証を強化します

3. 設定ファイルを変更し、config コマンドの実行を許可しません

感染した場合は、簡単です。効果的。このウイルスはサーバーに簡単にログインでき、何でも注入できるため、無害化するのが非常に面倒です。 。 。

設定が正しく記述されていれば、設定ファイルを指定できます。外部ネットワークに公開する必要がある場合は、構成に認証を追加することもできます。ポートを変更することもお勧めします。 6379は危険すぎる。 。

ファイルは redis 関連の操作を通じて書き込まれるため、このような状況が発生することはありませんが、実際に起こることは知っています...