Oblog 4.5-4.6 access&mssql getshell 0day

影响范围:4.5 - 4.6 漏洞需求: IIS6.0\开启会员 挖掘作者:henry 绝对原创,技术含量不高,但影响范围比较广.. 漏洞文件: AjaxServer.asp (372行) log_filename = Trim(Request(filename))//未过滤自定义文件名 AjaxServer.asp (259行)(关键) If (oblog.chkd

漏洞需求: IIS6.0\开启会员

挖掘作者:henry

绝对原创,技术含量不高,但影响范围比较广..

漏洞文件:

AjaxServer.asp (372行)

log_filename = Trim(Request("filename"))//未过滤自定义文件名

AjaxServer.asp (259行)(关键)

If (oblog.chkdomain(log_filename) = False And log_filename "") and isdraft1 Then oblog.adderrstr ("文件名称不合规范,只能使用小写字母以及数字!")

逻辑错误,只要有一个条件不满足,则跳过.请看:

206行isdraft = Int(Request("isdraft")) //可控

isdraft=1 www.2cto.com 则成功跳过

漏洞利用:

⒈ 注册会员,发表一日志。

⒉ 修改日志,高级选项,文件名称这里写abcdefg,内容为一句话木马源码。然后抓包保存。

⒊ 修改表单数据,将filename改为a.asp;x,isdraft参数为1,提交表单。

⒋ 回到博文管理,选择重新发布日志,日志地址则为SHELL地址。

tips: 若博文目录不可, 则可控制filename=../../data/a.asp;x

Oblog 4.5-4.6 access&mssql getshell 0day

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

AI Hentai Generator

AI Hentai를 무료로 생성하십시오.

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7463

7463

15

15

1376

1376

52

52

77

77

11

11

45

45

19

19

18

18

17

17

Windows 11에서 백그라운드 애플리케이션을 비활성화하는 방법_Windows 11 튜토리얼에서 백그라운드 애플리케이션을 비활성화하는 방법

May 07, 2024 pm 04:20 PM

Windows 11에서 백그라운드 애플리케이션을 비활성화하는 방법_Windows 11 튜토리얼에서 백그라운드 애플리케이션을 비활성화하는 방법

May 07, 2024 pm 04:20 PM

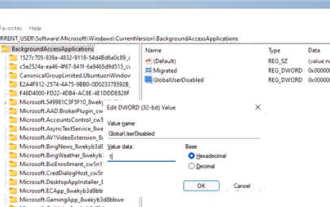

1. Windows 11에서 설정을 엽니다. Win+I 단축키나 다른 방법을 사용할 수 있습니다. 2. 앱 섹션으로 이동하여 앱 및 기능을 클릭합니다. 3. 백그라운드에서 실행되는 것을 방지하려는 애플리케이션을 찾으세요. 점 3개 버튼을 클릭하고 고급 옵션을 선택합니다. 4. [백그라운드 애플리케이션 권한] 섹션을 찾아 원하는 값을 선택하세요. 기본적으로 Windows 11은 전원 최적화 모드를 설정합니다. 이를 통해 Windows는 애플리케이션이 백그라운드에서 작동하는 방식을 관리할 수 있습니다. 예를 들어, 배터리를 절약하기 위해 배터리 절약 모드를 활성화하면 시스템은 모든 앱을 자동으로 닫습니다. 5. 애플리케이션이 백그라운드에서 실행되는 것을 방지하려면 [안함]을 선택합니다. 프로그램이 알림을 보내지 않거나 데이터를 업데이트하지 못하는 경우 등을 확인할 수 있습니다.

iPhone에서 카메라 및 마이크에 대한 접근을 허용할 수 없습니다

Apr 23, 2024 am 11:13 AM

iPhone에서 카메라 및 마이크에 대한 접근을 허용할 수 없습니다

Apr 23, 2024 am 11:13 AM

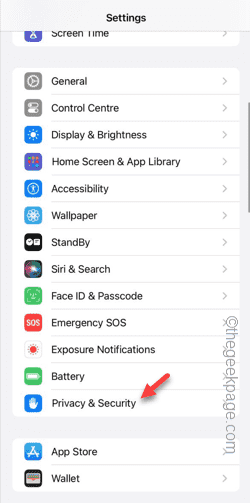

앱을 사용하려고 할 때 "카메라 및 마이크에 대한 접근을 허용할 수 없습니다"라는 메시지가 표시됩니까? 일반적으로 필요에 따라 특정 사람에게 카메라 및 마이크 권한을 부여합니다. 단, 권한을 거부할 경우 카메라와 마이크가 작동하지 않으며 대신 이런 오류 메시지가 표시됩니다. 이 문제를 해결하는 것은 매우 기본적이며 1~2분 안에 완료할 수 있습니다. 수정 1 – 카메라, 마이크 권한 제공 설정에서 직접 필요한 카메라 및 마이크 권한을 제공할 수 있습니다. 1단계 - 설정 탭으로 이동합니다. 2단계 – 개인 정보 보호 및 보안 패널을 엽니다. 3단계 - 거기에서 "카메라" 권한을 켭니다. 4단계 - 내부에서 휴대폰 카메라에 대한 권한을 요청한 앱 목록을 찾을 수 있습니다. 5단계 - 지정된 앱의 "카메라"를 엽니다.

DeepSeek PDF를 변환하는 방법

Feb 19, 2025 pm 05:24 PM

DeepSeek PDF를 변환하는 방법

Feb 19, 2025 pm 05:24 PM

DeepSeek은 파일을 PDF로 직접 변환 할 수 없습니다. 파일 유형에 따라 공통 문서 (Word, Excel, PowerPoint) : Microsoft Office, LibreOffice 및 기타 소프트웨어를 사용하여 PDF로 내보내십시오. 이미지 : 이미지 뷰어 또는 이미지 처리 소프트웨어를 사용하여 PDF로 저장하십시오. 웹 페이지 : 브라우저의 "PDF로 인쇄"기능 또는 전용 웹 페이지에서 PDF 도구를 사용하십시오. 드문 형식 : 오른쪽 변환기를 찾아 PDF로 변환하십시오. 올바른 도구를 선택하고 실제 상황에 따라 계획을 개발하는 것이 중요합니다.

Java에서 필드는 무엇을 의미합니까?

Apr 25, 2024 pm 10:18 PM

Java에서 필드는 무엇을 의미합니까?

Apr 25, 2024 pm 10:18 PM

Java에서 "필드"는 데이터나 상태를 저장하는 데 사용되는 클래스나 인터페이스의 데이터 멤버입니다. 필드의 속성에는 유형(Java 데이터 유형일 수 있음), 액세스 권한, 정적(인스턴스가 아닌 클래스에 속함), 최종(불변) 및 임시(직렬화되지 않음)가 포함됩니다. 필드는 객체 데이터 저장, 객체 상태 유지 등 클래스나 인터페이스의 상태 정보를 저장하는 데 사용됩니다.

오라클에서 dbf 파일을 읽는 방법

May 10, 2024 am 01:27 AM

오라클에서 dbf 파일을 읽는 방법

May 10, 2024 am 01:27 AM

Oracle은 다음 단계를 통해 dbf 파일을 읽을 수 있습니다. 외부 테이블을 만들고 dbf 파일을 참조하여 데이터를 Oracle 테이블로 가져옵니다.

Java 리플렉션 메커니즘은 클래스의 동작을 어떻게 수정합니까?

May 03, 2024 pm 06:15 PM

Java 리플렉션 메커니즘은 클래스의 동작을 어떻게 수정합니까?

May 03, 2024 pm 06:15 PM

Java 리플렉션 메커니즘을 사용하면 프로그램은 소스 코드를 수정하지 않고도 클래스의 동작을 동적으로 수정할 수 있습니다. Class 객체를 통해 클래스를 조작하면 newInstance()를 통해 인스턴스를 생성하고, 프라이빗 필드 값을 수정하고, 프라이빗 메서드를 호출하는 등의 작업을 수행할 수 있습니다. 그러나 리플렉션은 예상치 못한 동작 및 보안 문제를 일으킬 수 있고 성능 오버헤드가 있으므로 주의해서 사용해야 합니다.

메모리스틱은 어떻게 생겼나요?

Apr 21, 2024 pm 01:01 PM

메모리스틱은 어떻게 생겼나요?

Apr 21, 2024 pm 01:01 PM

컴퓨터 메모리 모듈은 어떻게 생겼나요? 다음은 컴퓨터에 있는 그래픽 카드와 메모리 모듈에 대한 개요입니다. 컴퓨터의 독립 그래픽 카드는 팬과 함께 그래픽 카드 슬롯에 삽입되며, 메모리 모듈은 녹색 직육면체 모양으로 컴퓨터 마더보드의 메모리 모듈 슬롯 내부에 있습니다. 노트북 메모리 모듈은 데스크탑 메모리 모듈과 다르며 서로 바꿔서 사용할 수 없습니다. 외관 차이 1: 데스크탑 메모리는 길이가 13-14cm로 가늘습니다. 2: 노트북 메모리는 약 5cm로 더 짧습니다. 메모리는 프로세서와 하드 디스크, 마더보드, 그래픽 카드와 같은 하드웨어 간의 데이터 교환을 담당하는 컴퓨터의 다리입니다. 중간에 있는 빨간색 원은 CPU 팬 옆에 메모리 스틱에 연결된 메모리 스틱입니다. 보세요, 컴퓨터 메모리 스틱은 이렇게 생겼어요. 드라이버를 사용하여 데스크탑 컴퓨터의 덮개를 엽니다. 중앙의 빨간색 원이 메모리 모듈입니다. 메모리스틱이란 무엇인가요?

Java 기능 개발의 일반적인 예외 유형 및 복구 방법

May 03, 2024 pm 02:09 PM

Java 기능 개발의 일반적인 예외 유형 및 복구 방법

May 03, 2024 pm 02:09 PM

Java 함수 개발 시 일반적인 예외 유형 및 해당 복구 방법 Java 함수를 개발하는 동안 다양한 예외가 발생할 수 있으며 이는 함수의 올바른 실행에 영향을 미칩니다. 다음은 일반적인 예외 유형과 해당 복구 방법입니다. 1. NullPointerException 설명: 초기화되지 않은 개체에 액세스할 때 발생합니다. 수정 사항: 개체를 사용하기 전에 개체가 null이 아닌지 확인하세요. 샘플 코드: try{Stringname=null;System.out.println(name.length());}catch(NullPointerExceptione){