在Access 2010中设置或更改Access 2003用户级安全机制

如果您在早期版本的 Access 中创建了一个数据库,并对该数据库应用了用户级安全机制,那么当您在 Microsoft Access 2010 中打开该文件时,这些安全设置会保持不变。另外,您还可以从 Access 2010 启动 Microsoft Office Access 2003 提供的安全工具,例如用

如果您在早期版本的 Access 中创建了一个数据库,并对该数据库应用了用户级安全机制,那么当您在 Microsoft Access 2010 中打开该文件时,这些安全设置会保持不变。另外,,您还可以从 Access 2010 启动 Microsoft Office Access 2003 提供的安全工具,例如“用户级安全机制向导”和各种用户和组权限对话框。本文介绍了 Access 2003 安全功能的工作原理,以及如何在 Access 2010 中启动和使用这些功能。本文中的信息只适用于在 Access 2003 或更低版本的 Access 中创建的数据库(.mdb 文件)。用户级安全机制不能用于在 Access 2010 中创建的数据库(.accdb 文件)。此外,如果将 .mdb 文件转换为新格式(.accdb 文件),那么 Access 2010 会丢弃您的用户级安全机制设置。

[用户级安全机制在 Access 2010 中的工作原理和概述]1、用户级安全机制在 Access 2010 中的工作原理[/page]

1、Access 2010 仅为使用 Access 2003 和早期文件格式的数据库(.mdb 和 .mde 文件)提供用户级安全机制。在 Access 2010 中,如果您打开一个在较低版本的 Access 中创建的数据库,并且该数据库应用了用户级安全机制,那么该安全功能对该数据库仍然有效。例如,用户必须输入密码才能使用该数据库。另外,您还可以启动和运行 Access 2003 和更低版本的 Access 提供的各种安全工具,例如“用户级安全机制向导”和各种用户和组权限对话框。在操作过程中,请记住只有打开 .mdb 或 .mde 文件时这些工具才可用。如果将文件转换为 Access 2010 文件格式,那么 Access 会删除所有现有的用户级安全功能。

2、Access 2003 用户级安全机制概述

以下各部分提供了有关 Access 2003 和更低版本的 Access 中的用户级安全机制的背景信息。如果您已熟悉了以前的安全模型和用户级安全机制,那么可以跳过这些部分直接转到本文后面的设置用户级安全机制或删除用户级安全机制。

用户级安全机制的基本信息

Access 中的用户级安全机制类似于基于服务器的系统上的安全机制,它使用密码和权限来允许或限制个人或组对数据库中的对象进行访问。在 Access 2003 或更低版本的 Access 中,当您在 Access 数据库中实施用户级安全机制时,数据库管理员或对象所有者可以控制单个用户或用户组对数据库中的表、查询、窗体、报表和宏执行的操作。例如,一组用户可以更改数据库中的对象,另一组只能将数据输入到特定表中,还有一组则只能查看一组报表中的数据。

Access 2003 和更低版本的 Access 中的用户级安全机制使用密码和权限的组合,即用来指定用户对数据库中数据或对象的访问类型的一组属性。您可以为个人或组设置密码和权限,然后这些密码和权限的组合便会成为安全帐户,这些帐户可以用来定义允许访问数据库中对象的用户和用户组。相应地,用户和组的组合称为工作组,Access 会将该信息存储在工作组信息文件中。当 Access 启动时,它会读取工作组信息文件并根据文件中的数据来确定哪些用户和组具备相应权限。

默认情况下,Access 提供一个内置用户 ID 和两个内置组。默认用户 ID 为 Admin,默认组为 Users 和 Admins。默认情况下,Access 会将内置用户 ID 添加到 Users 组,因为所有 ID 必须至少属于一个组。相应地,Users 组对数据库中的所有对象具有完全权限。另外,Admin ID 还是 Admins 组的成员。Admins 组必须至少包含一个用户 ID(必须有一个数据库管理员),而且 Admin ID 将一直是默认数据库管理员,直到您对其进行了更改。

启动 Access 2003 或更低版本的 Access 时,Access 会为您分配 Admin 用户 ID,这样您就成为了每个默认组的成员。该 ID 和这些组(Admin 和 Users)为所有用户提供了对数据库中所有对象的完全权限,这意味着除非您实施了用户级安全机制,否则任何用户都可以打开、查看和更改所有 .mdb 文件中的所有对象。

在 Access 2003 或更低版本的 Access 中实施用户级安全机制的一种方式是:更改 Users 组的权限并向 Admins 组中添加新管理员。如果执行了此操作,Access 会自动将新用户分配给 Users 组。在执行这些步骤之后,用户必须通过密码登录后才能打开受保护的数据库。但是,如果需要实施更为详细的安全机制(例如,允许一组用户输入数据,而只允许另一组用户读取该数据),则必须创建其他用户和组,并授予他们对数据库中某些或所有对象的特定权限。实施此类用户级安全机制是一项复杂的任务。为了帮助简化此过程,Access 提供了“用户级安全机制向导”,使用该向导可以更轻松地通过一个步骤创建用户和组。

“用户级安全机制向导”可以帮助您分配权限以及创建用户帐户和组帐户。用户帐户包含用户名和唯一的个人 ID 编号 (PID),可用于管理用户查看、使用或更改 Access 工作组中的数据库对象的权限。组帐户是用户帐户的集合,因此组帐户位于工作组中。Access 使用组名和 PID 来标识每个工作组,而且分配给组的权限应用于组中的所有用户。有关使用该向导的详细信息,请参阅本文后面的设置用户级安全机制。

完成向导后,您可以手动分配、修改或删除工作组中的用户和组帐户对数据库及其现有表、查询、窗体、报表和宏的权限。您还可以设置 Access 为您或其他用户添加到数据库中的任何新表、查询、窗体、报表和宏分配的默认权限。

工作组和工作组信息文件

在 Access 2003 和更低版本的 Access 中,工作组是指在多用户环境中共享数据的一组用户。工作组信息文件包含为每个用户或用户组设置的用户和组帐户、密码和权限。当打开数据库时,Access 会读取工作组信息文件中的数据并实施该文件中包含的安全设置。相应地,用户帐户是指 Access 为管理用户权限而创建的用户名和个人 ID (PID) 的组合。组帐户是用户帐户的集合,Access 还通过组名和个人 ID (PID) 来标识这些集合。分配给组的权限适用于组中的所有用户。然后,可以为这些安全帐户分配数据库及其表、查询、窗体、报表和宏的权限。权限本身存储在启用了安全机制的数据库中。

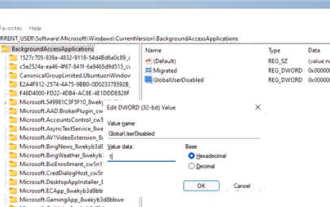

当用户首次运行 Access 2003 或更低版本的 Access 时,Access 会自动创建 Access 工作组信息文件,该文件通过用户在安装 Access 时指定的名称和组织信息来标识。对于 Access 2003,安装程序将此工作组信息文件的相对位置添加到以下注册表项:

HKEY_CURRENT_USERSoftwareMicrosoftOffice11.0AccessJet4.0EnginesSystemDB

和

HKEY_USERS.DEFAULTSoftwareMicrosoftOffice11.0AccessJet4.0EnginesSystemDB

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

AI Hentai Generator

AI Hentai를 무료로 생성하십시오.

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7456

7456

15

15

1376

1376

52

52

77

77

11

11

41

41

19

19

14

14

10

10

Windows 11에서 백그라운드 애플리케이션을 비활성화하는 방법_Windows 11 튜토리얼에서 백그라운드 애플리케이션을 비활성화하는 방법

May 07, 2024 pm 04:20 PM

Windows 11에서 백그라운드 애플리케이션을 비활성화하는 방법_Windows 11 튜토리얼에서 백그라운드 애플리케이션을 비활성화하는 방법

May 07, 2024 pm 04:20 PM

1. Windows 11에서 설정을 엽니다. Win+I 단축키나 다른 방법을 사용할 수 있습니다. 2. 앱 섹션으로 이동하여 앱 및 기능을 클릭합니다. 3. 백그라운드에서 실행되는 것을 방지하려는 애플리케이션을 찾으세요. 점 3개 버튼을 클릭하고 고급 옵션을 선택합니다. 4. [백그라운드 애플리케이션 권한] 섹션을 찾아 원하는 값을 선택하세요. 기본적으로 Windows 11은 전원 최적화 모드를 설정합니다. 이를 통해 Windows는 애플리케이션이 백그라운드에서 작동하는 방식을 관리할 수 있습니다. 예를 들어, 배터리를 절약하기 위해 배터리 절약 모드를 활성화하면 시스템은 모든 앱을 자동으로 닫습니다. 5. 애플리케이션이 백그라운드에서 실행되는 것을 방지하려면 [안함]을 선택합니다. 프로그램이 알림을 보내지 않거나 데이터를 업데이트하지 못하는 경우 등을 확인할 수 있습니다.

DeepSeek PDF를 변환하는 방법

Feb 19, 2025 pm 05:24 PM

DeepSeek PDF를 변환하는 방법

Feb 19, 2025 pm 05:24 PM

DeepSeek은 파일을 PDF로 직접 변환 할 수 없습니다. 파일 유형에 따라 공통 문서 (Word, Excel, PowerPoint) : Microsoft Office, LibreOffice 및 기타 소프트웨어를 사용하여 PDF로 내보내십시오. 이미지 : 이미지 뷰어 또는 이미지 처리 소프트웨어를 사용하여 PDF로 저장하십시오. 웹 페이지 : 브라우저의 "PDF로 인쇄"기능 또는 전용 웹 페이지에서 PDF 도구를 사용하십시오. 드문 형식 : 오른쪽 변환기를 찾아 PDF로 변환하십시오. 올바른 도구를 선택하고 실제 상황에 따라 계획을 개발하는 것이 중요합니다.

오라클에서 dbf 파일을 읽는 방법

May 10, 2024 am 01:27 AM

오라클에서 dbf 파일을 읽는 방법

May 10, 2024 am 01:27 AM

Oracle은 다음 단계를 통해 dbf 파일을 읽을 수 있습니다. 외부 테이블을 만들고 dbf 파일을 참조하여 데이터를 Oracle 테이블로 가져옵니다.

Java 프레임워크 보안 아키텍처 설계는 비즈니스 요구 사항과 어떻게 균형을 이루어야 합니까?

Jun 04, 2024 pm 02:53 PM

Java 프레임워크 보안 아키텍처 설계는 비즈니스 요구 사항과 어떻게 균형을 이루어야 합니까?

Jun 04, 2024 pm 02:53 PM

Java 프레임워크 디자인은 보안 요구 사항과 비즈니스 요구 사항의 균형을 유지하여 보안을 가능하게 합니다. 즉, 주요 비즈니스 요구 사항을 식별하고 관련 보안 요구 사항의 우선 순위를 지정합니다. 유연한 보안 전략을 개발하고, 계층적으로 위협에 대응하고, 정기적으로 조정하세요. 아키텍처 유연성을 고려하고 비즈니스 발전을 지원하며 보안 기능을 추상화합니다. 효율성과 가용성의 우선순위를 정하고 보안 조치를 최적화하며 가시성을 향상시킵니다.

Botanix 해석: 네트워크 자산 관리를 위한 분산형 BTC L2(대화형 튜토리얼 포함)

May 08, 2024 pm 06:40 PM

Botanix 해석: 네트워크 자산 관리를 위한 분산형 BTC L2(대화형 튜토리얼 포함)

May 08, 2024 pm 06:40 PM

어제 BotanixLabs는 Polychain Capital, Placeholder Capital 등의 참여로 총 1,150만 달러의 자금 조달을 완료했다고 발표했습니다. 자금 조달은 BTCL2Botanix와 동등한 분산형 EVM을 구축하는 데 사용됩니다. Spiderchain은 EVM의 사용 편의성과 비트코인의 보안을 결합합니다. 2023년 11월 테스트넷이 시작된 이후 활성 주소는 200,000개가 넘었습니다. Odaily는 이번 기사에서 Botanix의 특징적인 메커니즘과 테스트넷 상호 작용 프로세스를 분석할 것입니다. Botanix 공식 정의에 따르면 Botanix는 비트코인을 기반으로 구축된 분산형 Turing-complete L2EVM이며 두 가지 핵심 구성 요소로 구성됩니다. Ethereum Virtual Machine

Struts 2 프레임워크의 보안 구성 및 강화

May 31, 2024 pm 10:53 PM

Struts 2 프레임워크의 보안 구성 및 강화

May 31, 2024 pm 10:53 PM

Struts2 애플리케이션을 보호하려면 다음 보안 구성을 사용할 수 있습니다. 사용하지 않는 기능 비활성화 콘텐츠 유형 확인 활성화 입력 유효성 검사 보안 토큰 활성화 CSRF 공격 방지 RBAC를 사용하여 역할 기반 액세스 제한

C++에서 기계 학습 알고리즘 구현: 보안 고려 사항 및 모범 사례

Jun 01, 2024 am 09:26 AM

C++에서 기계 학습 알고리즘 구현: 보안 고려 사항 및 모범 사례

Jun 01, 2024 am 09:26 AM

C++에서 기계 학습 알고리즘을 구현할 때 데이터 개인 정보 보호, 모델 변조, 입력 유효성 검사를 포함한 보안 고려 사항이 중요합니다. 모범 사례에는 보안 라이브러리 채택, 권한 최소화, 샌드박스 사용 및 지속적인 모니터링이 포함됩니다. 실제 사례에서는 Botan 라이브러리를 사용하여 CNN 모델을 암호화 및 해독하여 안전한 교육 및 예측을 보장하는 방법을 보여줍니다.

PHP 마이크로프레임워크: Slim 및 Phalcon의 보안 논의

Jun 04, 2024 am 09:28 AM

PHP 마이크로프레임워크: Slim 및 Phalcon의 보안 논의

Jun 04, 2024 am 09:28 AM

PHP 마이크로프레임워크에서 Slim과 Phalcon의 보안 비교에서 Phalcon에는 CSRF 및 XSS 보호, 양식 유효성 검사 등과 같은 보안 기능이 내장되어 있는 반면 Slim에는 기본 보안 기능이 부족하고 수동 구현이 필요합니다. 보안 조치. 보안이 중요한 애플리케이션의 경우 Phalcon은 보다 포괄적인 보호 기능을 제공하며 더 나은 선택입니다.