BitLocker의 암호화가 손상되었지만 아직 전환할 때가 아닙니다.

Microsoft의 BitLocker는 가장 널리 사용되는 전체 디스크 암호화 도구 중 하나이며 Windows 10 및 11 Pro에 내장되어 전 세계 수백만 명의 Windows 사용자에게 쉬운 암호화 옵션을 제공합니다. 그러나 한 유튜버가 6달러짜리 Raspberry Pi Pico를 사용하여 단 43초 만에 암호화 키를 훔치고 개인 데이터를 해독하는 데 성공하면서 선도적인 암호화 도구로서의 BitLocker의 명성이 위협받을 수 있습니다.

BitLocker의 암호화는 어떻게 깨졌나요?

BitLocker의 암호화는 YouTube 사용자 Stacksmashing에 의해 깨졌습니다. 그는 BitLocker 데이터를 가로채고, 암호 해독 키를 추출하고, BitLocker 암호화 프로세스를 성공적으로 활용한 방법을 자세히 설명하는 동영상을 게시했습니다.

Stacksmashing의 공격에는 일부 노트북과 컴퓨터에서 발견되는 Windows 11 업그레이드를 중지하는 동일한 TPM 칩인 외부 TPM(Trusted Platform Module)이 포함됩니다. 많은 마더보드는 TPM 칩을 통합하고 최신 CPU는 TPM을 설계에 통합하지만 다른 시스템은 여전히 외부 TPM을 사용합니다.

이제 Stacksmashing에서 발견한 문제와 익스플로잇을 소개합니다. 외부 TPM은 LPC 버스(Low Pin Count)를 사용하여 CPU와 통신합니다. 이는 저대역폭 장치가 성능 오버헤드를 생성하지 않고 다른 하드웨어와의 통신을 유지할 수 있는 방법입니다.

그러나 Stacksmashing은 TPM의 데이터는 안전하지만 부팅 프로세스 중에 TPM과 CPU 사이의 통신 채널(LPC 버스)이 완전히 암호화되지 않는다는 사실을 발견했습니다. 적절한 도구를 사용하면 공격자는 안전하지 않은 암호화 키가 포함된 TPM과 CPU 간에 전송되는 데이터를 가로챌 수 있습니다.

다양한 용도로 사용할 수 있는 6달러짜리 싱글 보드 컴퓨터인 Raspberry Pi Pico와 같은 도구입니다. 이 경우 Stacksmashing은 Raspberry Pi Pico를 테스트 노트북의 사용되지 않은 커넥터에 연결하고 시스템이 부팅될 때 바이너리 데이터를 읽었습니다. 결과 데이터에는 TPM에 저장된 볼륨 마스터 키가 포함되어 있어 다른 데이터를 해독하는 데 사용할 수 있었습니다.

이제 BitLocker를 버릴 때가 되었나요?

흥미롭게도 Microsoft는 이미 이 공격의 가능성을 알고 있었습니다. 그러나 실제 공격이 대규모로 표면화된 것은 이번이 처음이며, 이는 BitLocker 암호화 키가 얼마나 빨리 도난당할 수 있는지를 보여줍니다.

이는 무료 오픈 소스 VeraCrypt와 같은 BitLocker 대안으로의 전환을 고려해야 하는지에 대한 중요한 질문을 제기합니다. 좋은 소식은 몇 가지 이유로 배를 뛰어넘을 필요가 없다는 것입니다.

첫째, 익스플로잇은 LPC 버스를 사용하여 모듈에서 데이터를 요청하는 외부 TPM에서만 작동합니다. 대부분의 최신 하드웨어에는 TPM이 통합되어 있습니다. 마더보드 기반 TPM은 이론적으로 활용될 수 있지만 대상 장치에 더 많은 시간과 노력, 오랜 기간이 필요합니다. 모듈이 CPU에 통합되어 있으면 TPM에서 BitLocker 볼륨 마스터 키 데이터를 추출하는 것이 훨씬 더 어려워집니다.

AMD CPU는 2016년(fTPM으로 알려진 AM4 출시)부터 TPM 2.0을 통합했으며, Intel CPU는 2017년 8세대 Coffee Lake CPU(PTT로 알려짐) 출시와 함께 TPM 2.0을 통합했습니다. 해당 날짜 이후에 AMD 또는 Intel CPU 제조업체의 컴퓨터를 사용하는 경우에는 안전할 가능성이 높습니다.

이러한 악용에도 불구하고 BitLocker는 여전히 안전하며 이를 뒷받침하는 실제 암호화인 AES-128 또는 AES-256은 여전히 안전하다는 점도 주목할 가치가 있습니다.

위 내용은 BitLocker의 암호화가 손상되었지만 아직 전환할 때가 아닙니다.의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

Video Face Swap

완전히 무료인 AI 얼굴 교환 도구를 사용하여 모든 비디오의 얼굴을 쉽게 바꾸세요!

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

Windows KB5054979 업데이트 정보 업데이트 컨텐츠 목록

Apr 15, 2025 pm 05:36 PM

Windows KB5054979 업데이트 정보 업데이트 컨텐츠 목록

Apr 15, 2025 pm 05:36 PM

KB5054979는 2025 년 3 월 27 일 Windows 11 버전 24H2에 출시 된 누적 보안 업데이트입니다. .NET 프레임 워크 버전 3.5 및 4.8.1을 대상으로하여 보안 및 전반적인 안정성을 향상시킵니다. 특히, 업데이트는 System.io API를 사용하여 UNC 공유에 대한 파일 및 디렉토리 작업의 문제를 다룹니다. Windows Update에서 업데이트를 확인하여 Windows 설정을 통한 두 가지 설치 방법이 제공됩니다. 다른 하나는 Microsoft Update 카탈로그에서 수동 다운로드를 통해 다른 하나를 다운로드합니다.

Nanoleaf는 기술을 청구하는 방법을 바꾸고 싶어합니다

Apr 17, 2025 am 01:03 AM

Nanoleaf는 기술을 청구하는 방법을 바꾸고 싶어합니다

Apr 17, 2025 am 01:03 AM

Nanoleaf 's Pegboard Desk Dock : 세련되고 기능적인 책상 주최자 같은 오래된 충전 설정에 지쳤습니까? Nanoleaf의 새로운 Pegboard Desk Dock은 세련되고 기능적인 대안을 제공합니다. 이 다기능 데스크 액세서리는 32 풀 컬러 RGB를 자랑합니다

ASUS ' Rog Zephyrus G14 OLED 게임 노트북은 $ 300 할인입니다

Apr 16, 2025 am 03:01 AM

ASUS ' Rog Zephyrus G14 OLED 게임 노트북은 $ 300 할인입니다

Apr 16, 2025 am 03:01 AM

Asus Rog Zephyrus G14 Esports 노트북 특별 제안! Asus Rog Zephyrus G14 Esports 노트북을 지금 구입하고 $ 300 제안을 즐기십시오! 원래 가격은 1999 달러, 현재 가격은 $ 1699입니다! 언제 어디서나 몰입 형 게임 경험을 즐기거나 안정된 휴대용 워크 스테이션으로 사용하십시오. Best Buy는 현재이 2024 14 인치 ASUS Rog Zephyrus G14 E-Sports 노트북에 대한 제안을 제공합니다. 강력한 구성과 성능은 인상적입니다. 이 asus rog zephyrus g14 e-sports 노트북 비용 16 베스트 바이

Bluetooth 오디오 수신기로 Windows 11을 사용하는 방법

Apr 15, 2025 am 03:01 AM

Bluetooth 오디오 수신기로 Windows 11을 사용하는 방법

Apr 15, 2025 am 03:01 AM

Windows 11 PC를 Bluetooth 스피커로 바꾸고 휴대 전화에서 좋아하는 음악을 즐기십시오! 이 안내서는 오디오 재생을 위해 iPhone 또는 Android 장치를 컴퓨터에 쉽게 연결하는 방법을 보여줍니다. 1 단계 : Bluetooth 장치를 페어링하십시오 첫째, PA

5 개의 숨겨진 Windows 기능을 사용해야합니다

Apr 16, 2025 am 12:57 AM

5 개의 숨겨진 Windows 기능을 사용해야합니다

Apr 16, 2025 am 12:57 AM

부드러운 경험을 위해 숨겨진 Windows 기능의 잠금을 해제하십시오! 컴퓨팅 경험을 크게 향상시킬 수있는 놀랍도록 유용한 Windows 기능을 발견하십시오. 노련한 Windows 사용자조차도 여기에서 몇 가지 새로운 트릭을 찾을 수 있습니다. 동적 잠금 : 자동

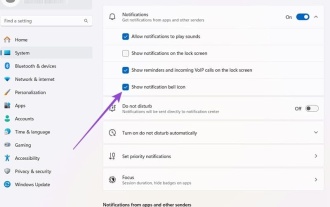

Windows 11 알림을 사용자 정의하는 방법

Apr 14, 2025 am 04:05 AM

Windows 11 알림을 사용자 정의하는 방법

Apr 14, 2025 am 04:05 AM

Windows 11 알림 설정에 대한 자세한 설명 : 개인화 된 알림 경험 생성 Windows 11은 알림 센터를 캘린더에 통합하고 적응하는 데 약간의 시간이 걸리지 만 알림의 빈도는 변경되지 않았습니다. 끊임없이 팝업 시스템 업데이트 및 쓸모없는 응용 프로그램 알림에 지친 경우이 기사에서는 Windows 11 알림을 사용자 정의하고 워크 플로우를 최적화하도록 안내합니다. 글로벌 알림 설정 거의 모든 알림 관련 옵션은 Windows 11의 설정에 있습니다. 1 단계 : "시작"메뉴를 클릭하고 "설정"을 선택하십시오 (또는 "Windows I"을 누릅니다). 2 단계 : 왼쪽 사이드 바에서 시스템을 선택합니다. 3 단계 : "알림"을 클릭하여 모든 알림 옵션에 액세스하십시오.

Windows 11에서 마우스 가속도를 끄는 방법 (그리고 왜)

Apr 15, 2025 am 06:06 AM

Windows 11에서 마우스 가속도를 끄는 방법 (그리고 왜)

Apr 15, 2025 am 06:06 AM

마우스 정확도 향상 : Windows 11 마우스 가속 기능을 비활성화합니다 마우스 커서는 마우스를 몇 센티미터 만 움직이더라도 화면에서 너무 빨리 움직입니까? 이것이 마우스 가속 기능의 것입니다. 이 기사는 마우스 이동을 더 잘 제어하기 위해이 기능을 비활성화하는 방법에 대해 안내합니다. 마우스 가속도를 비활성화하는 것이 현명합니까? Windows 시스템에는 직접적인 "마우스 가속도"옵션이 없습니다. 대신, Microsoft가 마우스 가속 기능으로보고있는 "향상된 포인터 정밀도"설정입니다. 이 기능이 활성화되면 마우스의 DPI (인치당 도트) 설정이 적용됩니다. 마우스의 물리적 움직임 속도와 커서가 화면에서 움직이는 거리 사이의 관계를 제어합니다. 마우스를 천천히 움직이면 Windows가 효과적인 DPI를 줄이고 커서가 더 짧게 움직입니다.

키보드가 큰 OL '가 필요합니다. 볼륨 손잡이

Apr 18, 2025 am 03:04 AM

키보드가 큰 OL '가 필요합니다. 볼륨 손잡이

Apr 18, 2025 am 03:04 AM

오늘날의 터치 스크린 세계에서 물리적 제어의 만족스러운 촉각 피드백은 환영받는 변화입니다. 그렇기 때문에 큰 볼륨 손잡이가있는 키보드가 놀랍게도 매력적입니다. 나는 최근에 이것을 직접 경험했고 그것은 계시였습니다. 을 위한