AMD는 수백만 개의 Ryzen 및 EPYC 프로세서에 영향을 미치는 심각도가 높은 'Sinkclose' 취약점을 발표했습니다.

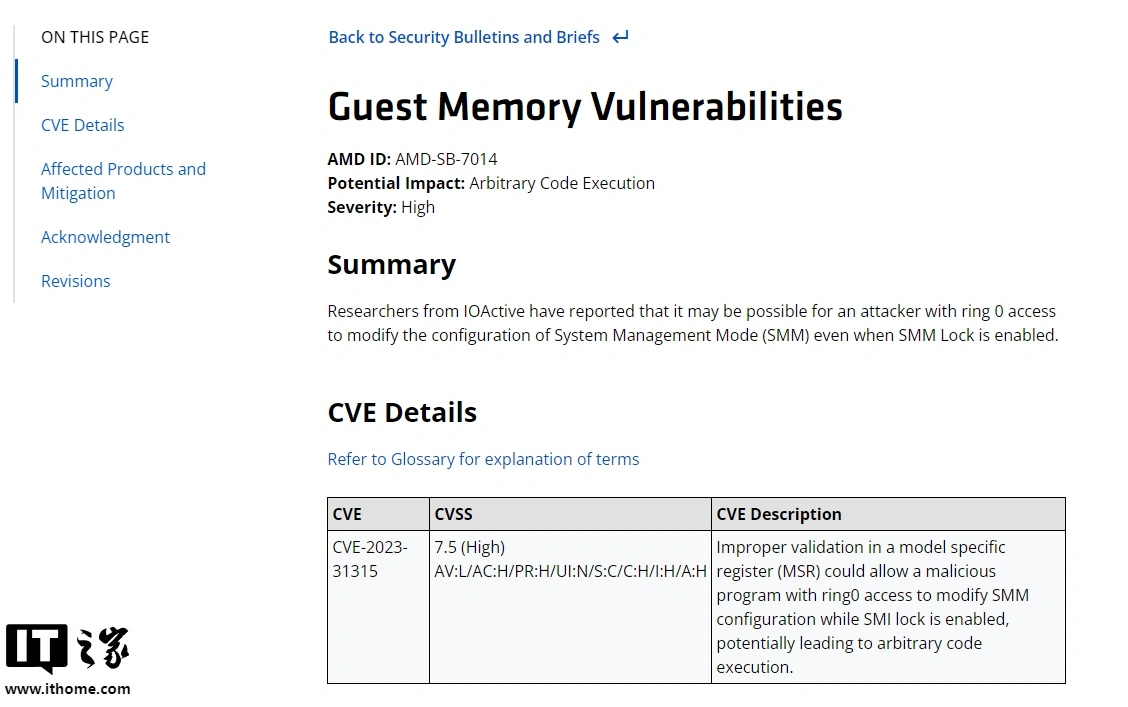

8월 10일 이 사이트의 뉴스에 따르면 AMD는 일부 EPYC 및 Ryzen 프로세서에 "CVE-2023-31315"라는 코드와 함께 "Sinkclose"라는 새로운 취약점이 있음을 공식 확인했습니다. 이 취약점에는 전 세계 수백만 명의 AMD 사용자가 관련될 수 있습니다. 세계.

그럼 싱크클로즈란 무엇일까요? WIRED의 보고서에 따르면 이 취약점으로 인해 침입자는 "시스템 관리 모드(SMM)"에서 악성 코드를 실행할 수 있습니다. 침입자는 바이러스 백신 소프트웨어로 탐지할 수 없는 부트킷이라는 일종의 악성 코드를 사용하여 서로의 시스템을 제어할 수 있다고 합니다.

이 사이트의 참고 사항: 시스템 관리 모드(SMM)는 고급 전원 관리 및 운영 체제 독립적 기능을 달성하도록 설계된 특수 CPU 작동 모드로 기존 IA-32 아키텍처에서 동일한 시스템 관리 인터럽트(SMI) 핸들러를 제공할 수 있습니다. 동일한 실행 환경은 SMI(시스템 관리 인터럽트)를 통해서만 들어갈 수 있으며 RSM 명령을 실행해야만 종료할 수 있습니다.

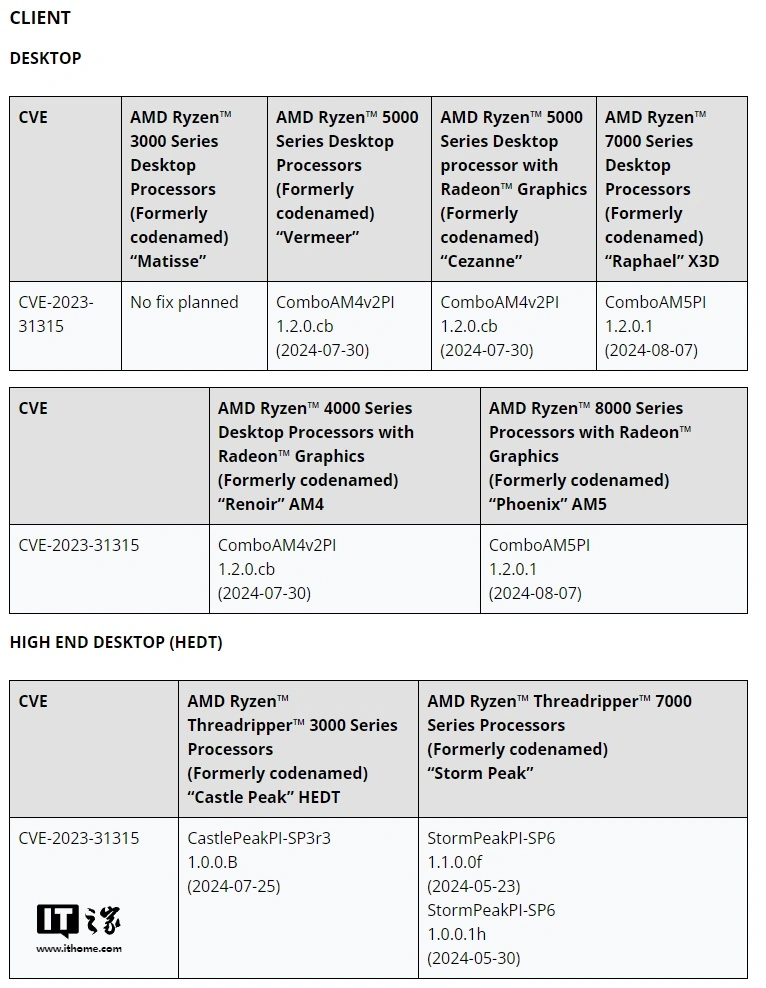

AMD 보안 권고에 따르면 Ryzen 3000 및 1세대 EPYC 이상을 포함한 CPU가 영향을 받는 것으로 나타났습니다. 이와 관련하여 AMD는 다양한 세대의 CPU에 대한 "Sinkclose"의 영향을 완화하기 위해 새로운 버전의 펌웨어 및 마이크로코드 패치를 제공했습니다(그러나 Ryzen 3000 시리즈 데스크탑 프로세서에 대한 수리 계획은 없습니다).

위 내용은 AMD는 수백만 개의 Ryzen 및 EPYC 프로세서에 영향을 미치는 심각도가 높은 'Sinkclose' 취약점을 발표했습니다.의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

Video Face Swap

완전히 무료인 AI 얼굴 교환 도구를 사용하여 모든 비디오의 얼굴을 쉽게 바꾸세요!

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7899

7899

15

15

1651

1651

14

14

1411

1411

52

52

1303

1303

25

25

1248

1248

29

29

OneXGPU 2의 AMD Radeon RX 7800M은 Nvidia RTX 4070 노트북 GPU보다 성능이 뛰어납니다.

Sep 09, 2024 am 06:35 AM

OneXGPU 2의 AMD Radeon RX 7800M은 Nvidia RTX 4070 노트북 GPU보다 성능이 뛰어납니다.

Sep 09, 2024 am 06:35 AM

OneXGPU 2는 AMD조차 아직 발표하지 않은 GPU인 Radeon RX 7800M을 탑재한 최초의 eGPU입니다. 외장 그래픽 카드 솔루션 제조업체인 One-Netbook에서 밝힌 바와 같이 새로운 AMD GPU는 RDNA 3 아키텍처를 기반으로 하며 Navi

휴대용 콘솔용 AMD Z2 익스트림 칩, 2025년 초 출시 예정

Sep 07, 2024 am 06:38 AM

휴대용 콘솔용 AMD Z2 익스트림 칩, 2025년 초 출시 예정

Sep 07, 2024 am 06:38 AM

AMD가 Ryzen Z1 Extreme(및 익스트림이 아닌 변형)을 휴대용 콘솔용으로 맞춤 제작했음에도 불구하고 이 칩은 Asus ROG Ally(현재 Amazon에서 569달러)와 Lenovo Legion Go(3개)라는 두 개의 주류 휴대용 단말기에서만 발견되었습니다. R을 세면

Ryzen AI 9 HX 370을 탑재한 최초의 미니포럼 미니 PC, 높은 가격으로 출시 루머

Sep 29, 2024 am 06:05 AM

Ryzen AI 9 HX 370을 탑재한 최초의 미니포럼 미니 PC, 높은 가격으로 출시 루머

Sep 29, 2024 am 06:05 AM

Aoostar는 Strix Point 미니 PC를 최초로 발표한 회사 중 하나였으며 이후 Beelink는 999달러의 치솟는 시작 가격으로 SER9를 출시했습니다. Minisforum은 EliteMini AI370을 예고하며 파티에 합류했으며 이름에서 알 수 있듯이 회사가 될 것입니다.

거래 | 120Hz OLED, 64GB RAM, AMD Ryzen 7 Pro를 탑재한 Lenovo ThinkPad P14s Gen 5가 지금 60% 할인됩니다.

Sep 07, 2024 am 06:31 AM

거래 | 120Hz OLED, 64GB RAM, AMD Ryzen 7 Pro를 탑재한 Lenovo ThinkPad P14s Gen 5가 지금 60% 할인됩니다.

Sep 07, 2024 am 06:31 AM

요즘 많은 학생들이 학교로 돌아가고 있으며 일부 학생들은 오래된 노트북이 더 이상 작업을 수행할 수 없다는 것을 알게 될 수도 있습니다. 일부 대학생은 화려한 OLED 화면을 갖춘 고급 비즈니스 노트북을 구매할 수도 있습니다.

Beelink SER9: Radeon 890M iGPU를 탑재한 컴팩트 AMD Zen 5 미니 PC가 발표되었지만 eGPU 옵션이 제한됨

Sep 12, 2024 pm 12:16 PM

Beelink SER9: Radeon 890M iGPU를 탑재한 컴팩트 AMD Zen 5 미니 PC가 발표되었지만 eGPU 옵션이 제한됨

Sep 12, 2024 pm 12:16 PM

Beelink는 계속해서 새로운 미니 PC와 함께 제공되는 액세서리를 엄청난 속도로 소개하고 있습니다. 요약하면 EQi12, EQR6 및 EX eGPU 도크를 출시한 지 한 달이 조금 넘었습니다. 이제 회사는 AMD의 새로운 Strix에 관심을 돌렸습니다.

IFA 2024 | AMD Strix Point 프로세서를 탑재한 새로운 Lenovo Yoga Pro 7 출시

Sep 06, 2024 am 06:42 AM

IFA 2024 | AMD Strix Point 프로세서를 탑재한 새로운 Lenovo Yoga Pro 7 출시

Sep 06, 2024 am 06:42 AM

Asus는 AMD Strix Point 노트북 출시의 첫 번째 라운드를 가졌으며 이제 Lenovo가 파티에 합류했습니다. 새로 출시된 노트북 중에는 라이젠 AI 9 365가 탑재된 요가 프로 7이 있다. 올해 초 출시된 호크 포인트 옵션과 비교하면,

Radeon 890M의 AMD AFMF 2는 최대 78% 더 높은 FPS를 제공합니다.

Sep 12, 2024 pm 12:16 PM

Radeon 890M의 AMD AFMF 2는 최대 78% 더 높은 FPS를 제공합니다.

Sep 12, 2024 pm 12:16 PM

AMD Fluid Motion Frames 2(AFMF 2)의 기술 미리보기는 이제 최신 Strix Point 프로세서에서 사용할 수 있으며 회사는 이 프레임 생성 기술을 통해 최대 78% 더 높은 FPS를 약속합니다. VGM(Variable Graphics Memory)과 결합되어,

HP EliteBook X G1a: 40W TDP 및 대용량 배터리를 갖춘 Ryzen AI 300을 갖춘 강력한 비즈니스 노트북

Sep 25, 2024 am 06:18 AM

HP EliteBook X G1a: 40W TDP 및 대용량 배터리를 갖춘 Ryzen AI 300을 갖춘 강력한 비즈니스 노트북

Sep 25, 2024 am 06:18 AM

미국의 두 대형 Windows PC 제조업체 중에서 HP는 분명히 AMD를 더 쉽게 수용한 업체였습니다. 그럼에도 불구하고 가장 비싼 HP EliteBook인 EliteBook 1000은 항상 Intel의 독점 제품이었습니다. 지금까지는 새로운 HP EliteBook X가 그렇습니다.