Laravel에서 불충분한 로깅 및 모니터링을 쉽게 수정

불충분한 로깅 및 모니터링으로 인해 애플리케이션이 취약해지고 침해 감지 및 대응이 방해를 받습니다. Laravel의 내장 도구는 솔루션을 제공합니다. 이 게시물에서는 이러한 취약점을 탐색하고 코드 예제를 제공하며 무료 웹사이트 보안 스캐너를 사용한 탐지 방법을 보여줍니다.

부적절한 로깅 및 모니터링: 위험 이해

애플리케이션이 중요한 이벤트를 적절하게 기록하지 못하면 불충분한 로깅 및 모니터링이 발생합니다. 결과는 다음과 같습니다:

- 보안 알림을 놓쳤습니다.

- 침해 식별이 지연되었습니다.

- 법의학적 분석을 위한 증거가 부족합니다.

강력한 로깅 및 모니터링의 중요성

포괄적인 로깅 및 모니터링이 없으면 공격자는 감지되지 않은 취약점을 악용할 수 있습니다. 민감한 데이터를 보호하려면 조기 발견이 중요합니다.

Laravel의 로깅 기능 활용

Laravel은 Monolog 라이브러리를 활용하여 유연한 로그 저장 및 형식 지정을 제공합니다. 일반적인 구성을 살펴보겠습니다.

Laravel 로깅 구성

config/logging.php 파일을 조정하여 로깅 채널을 사용자 정의하세요.

<?php return [

'default' => env('LOG_CHANNEL', 'stack'),

'channels' => [

'stack' => [

'driver' => 'stack',

'channels' => ['single', 'slack'],

],

'single' => [

'driver' => 'single',

'path' => storage_path('logs/laravel.log'),

'level' => 'debug',

],

'slack' => [

'driver' => 'slack',

'url' => env('LOG_SLACK_WEBHOOK_URL'),

'username' => 'Laravel Log',

'emoji' => ':boom:',

'level' => 'critical',

],

],

];일반적인 로깅 구성 오류

Laravel의 불충분한 로그인은 종종 다음과 같이 나타납니다.

- 인증 시도 무시:

use Illuminate\Support\Facades\Log;

// Incorrect: Logs only successful logins

public function login(Request $request) {

if ($this->attemptLogin($request)) {

Log::info('User logged in: ' . $request->email);

}

}- 올바른 접근 방식: 모든 시도를 기록합니다.

use Illuminate\Support\Facades\Log;

public function login(Request $request) {

Log::info('Login attempt: ' . $request->email);

if ($this->attemptLogin($request)) {

Log::info('Login successful: ' . $request->email);

} else {

Log::warning('Login failed: ' . $request->email);

}

}라라벨 망원경으로 모니터링 강화

Laravel Telescope는 요청, 예외 및 로그에 대한 자세한 통찰력을 제공합니다. 활성화 방법:

- 망원경 설치:

composer require laravel/telescope

- 구성 게시:

php artisan telescope:install php artisan migrate

/telescope에서 대시보드에 액세스합니다.

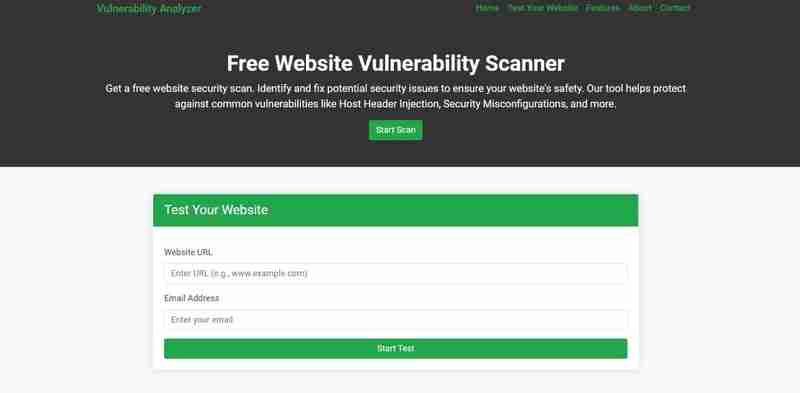

무료 웹사이트 보안 스캐너 활용

저희의 무료 웹사이트 보안 검사기는 로깅 결함을 포함한 취약점을 식별하는 데 도움이 됩니다.

취약성 보고서 예:

실제 시나리오: 잠재적인 문제 식별

파일에 로그를 작성하는 다음 코드 조각을 고려해 보세요.

use Illuminate\Support\Facades\Log;

public function handleEvent(Request $request) {

Log::info('Event triggered: ' . json_encode($request->all()));

}공격자가 이벤트를 기록하지 않고 엔드포인트를 악용하는 경우 중요한 활동이 눈에 띄지 않을 수 있습니다. 완전한 로깅을 위해 Telescope 또는 타사 로그 수집기(예: Sentry)와 같은 도구를 사용하세요.

결론: 로깅 및 모니터링 우선순위

Laravel 애플리케이션에는 철저한 로깅과 모니터링이 필수적입니다. 모범 사례를 준수하고 Laravel Telescope 및 무료 웹사이트 보안 스캐너와 같은 도구를 사용하면 취약점을 사전에 식별하고 해결할 수 있습니다. 지금 Laravel 애플리케이션을 보호하세요!

위 내용은 Laravel에서 불충분한 로깅 및 모니터링을 쉽게 수정의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

Video Face Swap

완전히 무료인 AI 얼굴 교환 도구를 사용하여 모든 비디오의 얼굴을 쉽게 바꾸세요!

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

PHP에서 보안 비밀번호 해싱을 설명하십시오 (예 : Password_hash, Password_Verify). 왜 MD5 또는 SHA1을 사용하지 않습니까?

Apr 17, 2025 am 12:06 AM

PHP에서 보안 비밀번호 해싱을 설명하십시오 (예 : Password_hash, Password_Verify). 왜 MD5 또는 SHA1을 사용하지 않습니까?

Apr 17, 2025 am 12:06 AM

PHP에서 Password_hash 및 Password_Verify 기능을 사용하여 보안 비밀번호 해싱을 구현해야하며 MD5 또는 SHA1을 사용해서는 안됩니다. 1) Password_hash는 보안을 향상시키기 위해 소금 값이 포함 된 해시를 생성합니다. 2) Password_verify 암호를 확인하고 해시 값을 비교하여 보안을 보장합니다. 3) MD5 및 SHA1은 취약하고 소금 값이 부족하며 현대 암호 보안에는 적합하지 않습니다.

스칼라 유형, 반환 유형, 노조 유형 및 무효 유형을 포함한 PHP 유형의 힌트 작업은 어떻게 작동합니까?

Apr 17, 2025 am 12:25 AM

스칼라 유형, 반환 유형, 노조 유형 및 무효 유형을 포함한 PHP 유형의 힌트 작업은 어떻게 작동합니까?

Apr 17, 2025 am 12:25 AM

PHP 유형은 코드 품질과 가독성을 향상시키기위한 프롬프트입니다. 1) 스칼라 유형 팁 : PHP7.0이므로 int, float 등과 같은 기능 매개 변수에 기본 데이터 유형을 지정할 수 있습니다. 2) 반환 유형 프롬프트 : 기능 반환 값 유형의 일관성을 확인하십시오. 3) Union 유형 프롬프트 : PHP8.0이므로 기능 매개 변수 또는 반환 값에 여러 유형을 지정할 수 있습니다. 4) Nullable 유형 프롬프트 : NULL 값을 포함하고 널 값을 반환 할 수있는 기능을 포함 할 수 있습니다.

PHP와 Python : 다른 패러다임이 설명되었습니다

Apr 18, 2025 am 12:26 AM

PHP와 Python : 다른 패러다임이 설명되었습니다

Apr 18, 2025 am 12:26 AM

PHP는 주로 절차 적 프로그래밍이지만 객체 지향 프로그래밍 (OOP)도 지원합니다. Python은 OOP, 기능 및 절차 프로그래밍을 포함한 다양한 패러다임을 지원합니다. PHP는 웹 개발에 적합하며 Python은 데이터 분석 및 기계 학습과 같은 다양한 응용 프로그램에 적합합니다.

PHP에서 SQL 주입을 어떻게 방지합니까? (준비된 진술, pdo)

Apr 15, 2025 am 12:15 AM

PHP에서 SQL 주입을 어떻게 방지합니까? (준비된 진술, pdo)

Apr 15, 2025 am 12:15 AM

PHP에서 전처리 문과 PDO를 사용하면 SQL 주입 공격을 효과적으로 방지 할 수 있습니다. 1) PDO를 사용하여 데이터베이스에 연결하고 오류 모드를 설정하십시오. 2) 준비 방법을 통해 전처리 명세서를 작성하고 자리 표시자를 사용하여 데이터를 전달하고 방법을 실행하십시오. 3) 쿼리 결과를 처리하고 코드의 보안 및 성능을 보장합니다.

PHP 및 Python : 코드 예제 및 비교

Apr 15, 2025 am 12:07 AM

PHP 및 Python : 코드 예제 및 비교

Apr 15, 2025 am 12:07 AM

PHP와 Python은 고유 한 장점과 단점이 있으며 선택은 프로젝트 요구와 개인 선호도에 달려 있습니다. 1.PHP는 대규모 웹 애플리케이션의 빠른 개발 및 유지 보수에 적합합니다. 2. Python은 데이터 과학 및 기계 학습 분야를 지배합니다.

PHP : 데이터베이스 및 서버 측 로직 처리

Apr 15, 2025 am 12:15 AM

PHP : 데이터베이스 및 서버 측 로직 처리

Apr 15, 2025 am 12:15 AM

PHP는 MySQLI 및 PDO 확장 기능을 사용하여 데이터베이스 작업 및 서버 측 로직 프로세싱에서 상호 작용하고 세션 관리와 같은 기능을 통해 서버 측로 로직을 처리합니다. 1) MySQLI 또는 PDO를 사용하여 데이터베이스에 연결하고 SQL 쿼리를 실행하십시오. 2) 세션 관리 및 기타 기능을 통해 HTTP 요청 및 사용자 상태를 처리합니다. 3) 트랜잭션을 사용하여 데이터베이스 작업의 원자력을 보장하십시오. 4) SQL 주입 방지, 디버깅을 위해 예외 처리 및 폐쇄 연결을 사용하십시오. 5) 인덱싱 및 캐시를 통해 성능을 최적화하고, 읽을 수있는 코드를 작성하고, 오류 처리를 수행하십시오.

PHP의 목적 : 동적 웹 사이트 구축

Apr 15, 2025 am 12:18 AM

PHP의 목적 : 동적 웹 사이트 구축

Apr 15, 2025 am 12:18 AM

PHP는 동적 웹 사이트를 구축하는 데 사용되며 해당 핵심 기능에는 다음이 포함됩니다. 1. 데이터베이스와 연결하여 동적 컨텐츠를 생성하고 웹 페이지를 실시간으로 생성합니다. 2. 사용자 상호 작용 및 양식 제출을 처리하고 입력을 확인하고 작업에 응답합니다. 3. 개인화 된 경험을 제공하기 위해 세션 및 사용자 인증을 관리합니다. 4. 성능을 최적화하고 모범 사례를 따라 웹 사이트 효율성 및 보안을 개선하십시오.

PHP와 Python 중에서 선택 : 가이드

Apr 18, 2025 am 12:24 AM

PHP와 Python 중에서 선택 : 가이드

Apr 18, 2025 am 12:24 AM

PHP는 웹 개발 및 빠른 프로토 타이핑에 적합하며 Python은 데이터 과학 및 기계 학습에 적합합니다. 1.PHP는 간단한 구문과 함께 동적 웹 개발에 사용되며 빠른 개발에 적합합니다. 2. Python은 간결한 구문을 가지고 있으며 여러 분야에 적합하며 강력한 라이브러리 생태계가 있습니다.