用 Pam_Abl 来保护 SSH 不被强行攻击

几乎所有的Unix和Linux服务器上都运行着SSH服务器,它使得管理员能够安全地远程访问服务器。然而不幸的是,最近针对SSH的服务的攻击非常常见。本文将讲述如何利用SSH即插授权模块(PAM)的pam_abl插件来保护运行着SSH服务的机器不被暴力攻击。

你自己可以下载并编译pam_abl模块,也可以下载并安装一个二进制的存档。如果想要编译该模块,你可以下载该源代码并搜集关于如何在pam_abl主页上编译它的信息。如果想要在Ubuntu Dapper或者Edgy服务器和PC上配置pam_abl,你可以把一个Roman Balitsky的定制存档加载到/etc/apt/sources.list文件:

<ccid_code>deb http://ubuntu.tolero.org/ dapper main (for Dapper)deb http://ubuntu.tolero.org/ edgy main (for Edgy)</ccid_code> 로그인 후 복사 |

添加了安装源之后,更新列表,安装pam_abl,然后重启SSH服务器:

<ccid_code>sudo apt-get updatesudo apt-get install libpam-ablsudo /etc/init.d/ssh restart</ccid_code> 로그인 후 복사 |

接下来,你可以在/etc/security/pam_abl.conf文件中配置pam_abl:

<ccid_code>#/etc/security/pam_abl.confhost_db=/var/lib/abl/hosts.dbhost_purge=2dhost_rule=*:3/1h,30/1duser_db=/var/lib/abl/users.dbuser_purge=2duser_rule=!root:3/1h,30/1d</ccid_code> 로그인 후 복사 |

第二行和第五行显示了被封用户和主机的列表的存放位置。第三和第六行设置了封禁的刷新时间;本例中,系统将在2天内刷新封主机和封用户的规则。第四和第七行分别是主机和用户规则,我们来详细分析一下。

文件的配置方法如下:

<ccid_code>host/user_rule=<host>:<number of tries>/<ban time>,<number of tries>/<ban time></ban></number></ban></number></host></ccid_code> 로그인 후 복사 |

因此第四行表示的意思是封禁最近一小时输入错误认证3次以上的所有主机,或者在最近一天内尝试的次数超过30次的所有主机。

第七行的规则表示除了用户根目录(“!root”指向的)的用户以外,封禁在1小时内三次输入错误的密码或者一天内错误尝试超过30次的所有用户。

还可以通过定义来保护选中的用户。假设你需要保护anze,dasa,kimzet和madison这几个用户,配置方法如下:

<ccid_code>anze|dasa|kimzet|madison:20/1h</ccid_code> 로그인 후 복사 |

本句的意思是如果在1小时内这四个用户登录失败次数达到20次就将被封禁。

更多选项和触发设置请参考pam_abl说明主页。

测试

如果想要测试你的设置,你可以在目标上打开一个终端,察看/var/log/auth.log文件,尝试3次用错误的密码登录服务器,看看pam_abl插件是否封禁你。如果被封了,以madison用户为例,登录文件如下:

<ccid_code>pam_abl[6248]: Blocking access from sataras.example.com to service ssh, user madison</ccid_code> 로그인 후 복사 |

这表示目标主机上madison用户被封禁2天。

你可以用如下pam_abl语句随时查看被封禁的用户和主机:

<ccid_code>~$ sudo pam_ablFailed users:madison (3)Blocking users [!root]Failed hosts:sataras.example.com (3)Blocking users [*]</ccid_code> 로그인 후 복사 |

结论

你可以用很多方法保护机器不受黑客攻击,包括改变SSH监听端口,用iptables和TCP wrappers定义允许连接到SSH服务的主机等等。使用pam_abl模块可保护SSH服务器不被暴力攻击;但你配置该模块时得小心,免得黑客把你自己关在自己服务器外。

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

AI Hentai Generator

AI Hentai를 무료로 생성하십시오.

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7521

7521

15

15

1378

1378

52

52

81

81

11

11

54

54

19

19

21

21

70

70

![Windows 11 전체 튜토리얼의 텔넷 [설치/활성화 및 문제 해결]](https://img.php.cn/upload/article/000/000/164/168476253791019.jpg?x-oss-process=image/resize,m_fill,h_207,w_330) Windows 11 전체 튜토리얼의 텔넷 [설치/활성화 및 문제 해결]

May 22, 2023 pm 09:35 PM

Windows 11 전체 튜토리얼의 텔넷 [설치/활성화 및 문제 해결]

May 22, 2023 pm 09:35 PM

<p>텔넷은 "터미널 네트워크"의 약어입니다. 사용자가 한 컴퓨터를 로컬 컴퓨터에 연결하는 데 사용할 수 있는 프로토콜입니다. </p><p>여기서, 로컬 컴퓨터는 연결을 시작하는 장치를 의미하며, 로컬 컴퓨터에 연결된 컴퓨터를 원격 컴퓨터라고 합니다. </p><p>Telnet은 클라이언트/서버 주체에서 실행되며 오래되었지만 2022년에도 여전히 많은 사람들이 사용하고 있습니다. 많은 사람들이 이미 Microsoft에서 제공하는 최신 운영 체제인 Windows 11 운영 체제로 전환했습니다. &

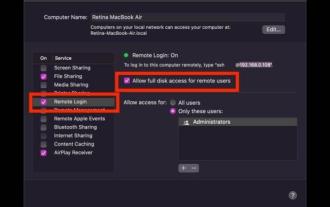

iPad에서 Mac으로 SSH를 연결하는 방법

Apr 14, 2023 pm 12:22 PM

iPad에서 Mac으로 SSH를 연결하는 방법

Apr 14, 2023 pm 12:22 PM

iPad에서 Mac으로 SSH를 연결하는 방법 이는 두 부분으로 구성된 연습입니다. 먼저 Mac에서 SSH 서버를 활성화한 다음 SSH 클라이언트 앱을 사용하여 iPad에서 SSH 서버에 연결합니다. Mac에서 SSH 서버 시작 원격 로그인이라는 기능을 켜서 Mac에서 SSH 서버를 활성화할 수 있습니다. Apple 메뉴 > 시스템 환경설정 > 공유 > "원격 로그인" 활성화로 이동하여 "원격 사용자에게 디스크에 대한 전체 액세스 허용" 상자를 선택합니다. 이제 Mac은 SSH 서버가 되어 iPad에서 연결할 수 있는 셸을 제공합니다. 알아채다

Python 서버 프로그래밍: Paramiko를 사용하여 SSH 원격 작업 구현

Jun 18, 2023 pm 01:10 PM

Python 서버 프로그래밍: Paramiko를 사용하여 SSH 원격 작업 구현

Jun 18, 2023 pm 01:10 PM

클라우드 컴퓨팅과 사물 인터넷의 발달로 인해 서버의 원격 운영이 점점 더 중요해지고 있습니다. Python에서는 Paramiko 모듈을 사용하여 SSH 원격 작업을 쉽게 구현할 수 있습니다. 이 기사에서는 Paramiko의 기본 사용법과 Python에서 Paramiko를 사용하여 서버를 원격으로 관리하는 방법을 소개합니다. Paramiko는 무엇입니까? Paramiko는 SSH 클라이언트를 연결하고 제어하는 데 사용할 수 있는 SSHv1 및 SSHv2용 Python 모듈입니다.

Windows의 OpenSSH: 설치, 구성 및 사용 가이드

Mar 08, 2024 am 09:31 AM

Windows의 OpenSSH: 설치, 구성 및 사용 가이드

Mar 08, 2024 am 09:31 AM

RDP(원격 데스크톱 프로토콜)는 친숙한 그래픽 인터페이스를 제공하기 때문에 대부분의 Windows 사용자에게 항상 원격 관리를 위한 첫 번째 선택이었습니다. 그러나 보다 세부적인 제어가 필요한 시스템 관리자의 경우 SSH가 더 적합할 수 있습니다. SSH를 통해 관리자는 명령줄을 통해 원격 장치와 상호 작용할 수 있으므로 관리 작업이 더욱 효율적으로 이루어질 수 있습니다. SSH의 장점은 보안과 유연성으로, 특히 다수의 장치를 처리하거나 자동화된 작업을 수행할 때 관리자가 원격 관리 및 유지 관리 작업을 더 쉽게 수행할 수 있다는 것입니다. 따라서 RDP는 사용자 친화성 측면에서 뛰어나지만 시스템 관리자에게는 SSH가 성능과 제어 측면에서 우수합니다. 이전에는 Windows 사용자가 빌려야 했습니다.

SSH 기반 Python을 사용하여 원격으로 MySQL 데이터베이스에 연결하는 방법

May 27, 2023 pm 04:07 PM

SSH 기반 Python을 사용하여 원격으로 MySQL 데이터베이스에 연결하는 방법

May 27, 2023 pm 04:07 PM

배경: 원격 서버의 Mysql 데이터베이스에 접속해야 하는데, Mysql 데이터베이스의 보안 기간 동안 로컬 연결만 허용하도록 보안 조치가 설정되어 있습니다(즉, 서버에 로그인해야 사용 가능) ), 기타 원격 접속은 직접 접속이 불가능하며, 해당 포트도 수정되었기 때문에 ssh 기반으로 데이터베이스에 접속해야 합니다. 이런 방식으로 데이터베이스에 연결하는 것은 SSH 연결 기반의 Navicat 인터페이스와 동일합니다. Navicat은 데이터베이스 설치 지원 라이브러리에 연결합니다. Mysql에 연결하려면 먼저 pymysqlpipinstallpymysql을 설치하여 ssh 기반 라이브러리 sshtunnelpipinstallsshtunnel#을 설치해야 합니다.

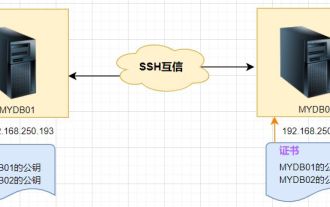

Linux SSH 로그인 상호 신뢰 구성

Feb 19, 2024 pm 07:48 PM

Linux SSH 로그인 상호 신뢰 구성

Feb 19, 2024 pm 07:48 PM

1. SSH 상호 신뢰의 목적 1. SSH 상호 신뢰는 클러스터를 구축할 때 필요하며 이는 다른 노드에서 편리한 작업에 도움이 됩니다. 2. scp 원격 복사 작업을 사용할 때 대상 서버의 사용자 이름과 비밀번호를 입력해야 합니다. 이때 Linux 서버 간에 SSH 상호 신뢰를 구성하면 여러 서버 간 작업 시 비밀번호 없이 로그인할 수 있습니다. 리눅스 서버. 2. SSH 상호 신뢰 구성의 원칙은 간단히 말하면, 서버는 비밀번호를 입력하지 않고도 자동으로 인증이 완료될 수 있도록 대상 호스트의 인증서를 저장합니다. 3. SSH 상호 신뢰 구성 단계 1. 각 노드는 자체 공개 키와 개인 키 쌍을 생성합니다. 2. 공개 키 파일을 상대방에게 보냅니다. 3. 상호 신뢰 구성이 성공했는지 확인합니다. 4. 여기에서 MYDB01을 사용하여 SSH 상호 신뢰를 구성하고

리눅스에는 ssh가 포함되어 있나요?

Apr 06, 2023 pm 03:55 PM

리눅스에는 ssh가 포함되어 있나요?

Apr 06, 2023 pm 03:55 PM

리눅스에는 SSH가 함께 제공됩니다. Linux 시스템에는 자체 SSH 소프트웨어가 함께 제공됩니다. 기본값은 OpenSSH 관련 소프트웨어 패키지이며, 부팅 시 자동으로 시작되도록 SSH 서비스가 추가됩니다. 설치된 SSH 버전 정보를 보려면 "ssh -V" 명령을 사용할 수 있습니다. "systemctl start sshd" 명령을 실행하여 sshd 서비스를 시작합니다. 기본 포트는 포트 22입니다.

CentOS 7.9 설치 및 CentOS 7.9 설치 SSH

Feb 13, 2024 pm 10:30 PM

CentOS 7.9 설치 및 CentOS 7.9 설치 SSH

Feb 13, 2024 pm 10:30 PM

CentOS7.9는 서버 구축이나 시스템 관리 시 매우 일반적으로 사용되는 운영 체제 버전입니다. 이 문서에서는 CentOS7.9 설치 및 SSH 설치에 대한 자세한 단계와 지침을 제공합니다. CentOS7.9는 무료 오픈 소스 Linux 운영 체제이며 Red Hat Enterprise Linux(RHEL) 기반의 바이너리 호환 버전입니다. CentOS7.9를 설치하는 단계는 다음과 같습니다. 1. ISO 이미지 파일을 다운로드해야 합니다. CentOS7.9 버전은 CentOS 공식 홈페이지의 최신 CentOS7.9 ISO 이미지 파일 다운로드에서 다운로드하실 수 있습니다. 2. 컴퓨터에 새 가상 머신이나 물리적 머신을 생성하고 설치합니다.