PDO 안티 인젝션 원리 분석 및 PDO_php 스킬 사용 시 주의사항 요약

이 글은 PDO의 주입 방지 원리 분석과 PDO 사용 시 주의 사항을 자세히 설명하고 참고할 수 있도록 모든 사람과 공유합니다. 구체적인 분석은 다음과 같습니다.

우리 모두는 PDO를 합리적이고 올바르게 사용하면 SQL 삽입을 기본적으로 예방할 수 있다는 것을 알고 있습니다. 이 기사에서는 주로 다음 두 가지 질문에 답합니다.

mysql_connect 대신 PDO를 사용하는 이유는 무엇입니까?

PDO가 주입 방지인 이유는 무엇입니까?

PDO를 사용할 때 주입 방지를 위해 특별히 주의해야 할 점은 무엇인가요?

1. PDO 사용을 우선시해야 하는 이유는 무엇인가요?

PHP 매뉴얼에는 다음과 같이 매우 명확하게 나와 있습니다.

준비된 문 및 저장 프로시저

더 성숙한 데이터베이스 중 다수는 준비된 문 개념을 지원합니다. 이는 응용 프로그램이 실행하려는 SQL에 대한 일종의 컴파일된 템플릿으로 간주할 수 있으며, 준비된 문은 두 가지를 제공합니다. 주요 혜택:

쿼리는 한 번만 구문 분석(또는 준비)하면 되지만 동일하거나 다른 매개변수를 사용하여 여러 번 실행할 수 있습니다. 쿼리가 준비되면 데이터베이스는 실행 계획을 분석, 컴파일 및 최적화합니다. 쿼리가 복잡한 경우 이 프로세스는 시간이 많이 걸릴 수 있으므로 다른 매개변수를 사용하여 동일한 쿼리를 여러 번 반복해야 하는 경우 애플리케이션이 분석/컴파일을 반복하지 않아도 됩니다. /optimize 주기. 이는 준비된 명령문이 더 적은 리소스를 사용하므로 더 빠르게 실행된다는 것을 의미합니다.

Prepared 문에 대한 매개 변수는 따옴표로 묶을 필요가 없습니다. 애플리케이션이 준비된 문을 독점적으로 사용하는 경우 개발자는 SQL 주입이 발생하지 않는다고 확신할 수 있습니다(그러나 다른 부분에서는 이스케이프되지 않은 입력으로 쿼리가 작성되고 있지만 SQL 삽입은 여전히 가능합니다.

PDO의 prepare 메소드를 사용해도 주로 동일한 SQL 템플릿의 쿼리 성능을 향상시키고 SQL 주입을 방지합니다

동시에 PHP 매뉴얼에는 경고 메시지가 나와 있습니다

PHP 5.3.6 이전에는 이 요소가 자동으로 무시되었습니다. 다음 예제와 같이 PDO::MYSQL_ATTR_INIT_COMMAND 드라이버 옵션을 사용하여 동일한 동작을 부분적으로 복제할 수 있습니다.

경고

아래 예의 방법은 ISO-8859-1 및 UTF-8과 같이 ASCII와 동일한 하위 7비트 표현을 공유하는 문자 세트에만 사용할 수 있습니다(예: UTF-16). 또는 Big5)는 PHP 5.3.6 이상 버전에서 제공되는 charset 옵션을 사용해야 합니다.

즉, PHP 5.3.6 및 이전 버전에서는 DSN의 charset 정의가 지원되지 않습니다. 대신 PDO::MYSQL_ATTR_INIT_COMMAND를 사용하여 일반적으로 사용되는 set names gbk 명령인 초기 SQL을 설정해야 합니다.

아직도 삽입을 방지하기 위해 addlash를 사용하려는 프로그램을 본 적이 있지만 실제로는 더 많은 문제가 있습니다. 자세한 내용은 http://www.jb51.net/article/49205.htm

또한 몇 가지 방법이 있습니다. 데이터베이스 쿼리를 실행하기 전에 SQL에서 select, Union, ....과 같은 키워드를 정리합니다. 이 접근 방식은 제출된 텍스트에 학생회가 포함되어 있는 경우, 대체 텍스트가 원래 내용을 변조하여 무고한 사람들을 무차별적으로 죽이는 것이므로 바람직하지 않습니다.

2. PDO가 SQL 주입을 방지할 수 있는 이유는 무엇인가요?

먼저 다음 PHP 코드를 살펴보세요.

$st = $pdo->prepare("ID =? 및 이름 = ?인 정보에서 *를 선택하세요.");

$id = 21;

$name = '장산';

$st->bindParam(1,$id);

$st->bindParam(2,$name);

$st->execute();

$st->fetchAll();

?>

환경은 다음과 같습니다.

PHP 5.4.7

MySQL 프로토콜 버전 10

MySQL 서버 5.5.27

PHP와 MySQL 서버 간의 통신 내용을 자세히 이해하기 위해 특별히 Wireshark를 사용하여 연구용 패킷을 캡처한 후 아래와 같이 필터 조건을 tcp.port==3306으로 설정했습니다.

이런 방식으로 불필요한 간섭을 피하기 위해 mysql 3306 포트와의 통신 데이터만 표시됩니다.

Wireshak은 wincap 드라이버를 기반으로 하며 로컬 루프백 인터페이스에서 청취를 지원하지 않는다는 점에 유의하는 것이 중요합니다(PHP를 사용하여 로컬 mysql에 연결하더라도 청취할 수 없음). 다른 머신(가상)에서 MySQL에 연결하십시오. 브리지된 네트워크의 컴퓨터도 테스트할 수 있습니다.

그런 다음 PHP 프로그램을 실행하면 청취 결과는 다음과 같습니다. PHP는 단순히 SQL을 MySQL 서버로 직접 보냅니다.

사실 이는 문자열을 이스케이프한 다음 이를 SQL 문으로 연결하기 위해 mysql_real_escape_string을 일반적으로 사용하는 것과 다르지 않습니다(PDO 로컬 드라이버에 의해서만 이스케이프됩니다). 분명히 이 경우 SQL 주입이 여전히 가능합니다. say pdo prepare에서 mysql_real_escape_string을 호출하여 쿼리를 실행하기 위해 PHP에서 로컬로 호출할 때 로컬 단일 바이트 문자 집합이 사용되며, 멀티 바이트 인코딩 변수를 전달하면 여전히 SQL 주입 취약점이 발생할 수 있습니다(PHP 5.3.6 이전). 문제 중 PDO를 사용할 때 PHP 5.3.6으로 업그레이드하고 DSN 문자열에 문자 세트를 지정하는 것이 권장되는 이유를 설명합니다.

PHP 5.3.6 이전 버전의 경우 다음 코드로 인해 여전히 SQL 삽입 문제가 발생할 수 있습니다.

$stmt->execute(array($var));

그 이유는 위의 분석과 일치한다.

올바른 이스케이프는 mysql Server에 대한 문자 세트를 지정하고 변수를 MySQL Server로 보내 문자 이스케이프를 완료하는 것입니다.

그렇다면 어떻게 PHP 로컬 이스케이프를 금지하고 MySQL 서버가 이를 이스케이프하도록 할 수 있습니까?

PDO에는 PHP를 사용하여 로컬에서 준비를 시뮬레이션할지 여부를 나타내는 PDO::ATTR_EMULATE_PREPARES라는 매개변수가 있습니다. 그리고 방금 본 패킷 캡처 및 분석 결과에 따르면 PHP 5.3.6은 여전히 기본적으로 로컬 변수를 사용하여 이를 SQL로 연결하여 MySQL 서버로 전송합니다. 다음 코드:

$st = $pdo->prepare("ID =? 및 이름 = ?인 정보에서 *를 선택하세요.");

$id = 21;

$name = '장산';

$st->bindParam(1,$id);

$st->bindParam(2,$name);

$st->execute();

$st->fetchAll();

?>

프로그램을 실행하고 Wireshark를 사용하여 패킷을 캡처하고 분석하면 다음과 같습니다.

보셨나요? 이것이 바로 마술입니다. 이번에는 PHP가 SQL 템플릿과 변수를 두 번에 걸쳐 MySQL로 보내고, MySQL은 변수와 SQL 템플릿을 두 번에 걸쳐 이스케이프 처리하는 것을 볼 수 있습니다. SQL 주입 문제는 해결되었지만 DSN에 charset 속성을 다음과 같이 지정해야 합니다.

이를 통해 SQL 인젝션 문제를 근본적으로 해소할 수 있다. 이에 대해 명확하지 않은 경우 zhangxugg@163.com으로 이메일을 보내 함께 논의할 수 있습니다.

3. PDO 사용시 주의사항

위의 사항을 알고 나면 SQL 삽입을 방지하기 위해 PDO를 사용할 때의 몇 가지 주의 사항을 요약할 수 있습니다.

1. PHP를 5.3.6으로 업그레이드합니다. 프로덕션 환경의 경우 PHP 5.3.9로 업그레이드하는 것이 좋습니다. PHP 5.3.8에는 치명적인 해시 충돌 취약점이 있습니다.

2. PHP 5.3.6을 사용하는 경우 PDO의 DSN에 charset 속성

3. PHP 5.3.6 및 이전 버전을 사용하는 경우 PDO::ATTR_EMULATE_PREPARES 매개변수를 false로 설정하세요(즉, MySQL은 변수 처리를 수행함). , 여부에 관계없이 로컬 시뮬레이션 준비를 사용하거나 mysql 서버 준비를 호출할 수 있습니다. DSN에 문자 세트를 지정하는 것은 유효하지 않으며 세트 이름

4. PHP 5.3.6 이하 버전을 사용하는 경우 Yii 프레임워크에서는 기본적으로 ATTR_EMULATE_PREPARES 값을 설정하지 않으므로 데이터베이스 구성 파일에서 emulatePrepare 값을 false로 지정하시기 바랍니다.

그렇다면 질문이 있습니다. DSN에 charset이 지정된 경우에도 세트 이름

네, 저장할 수 없습니다. 세트 이름

A. 클라이언트(PHP 프로그램)가 제출한 인코딩을 mysql 서버에 알려줍니다.

B. mysql 서버에 클라이언트가 요구하는 결과의 인코딩이 무엇인지 알려주세요

즉, 데이터 테이블이 gbk 문자 세트를 사용하고 PHP 프로그램이 UTF-8 인코딩을 사용하는 경우 쿼리를 실행하기 전에 세트 이름 utf8을 실행하고 mysql 서버에 이를 올바르게 인코딩하도록 지시할 수 있습니다. 프로그램에서 인코딩할 필요가 없습니다. 이런 방식으로 우리는 utf-8 인코딩으로 mysql 서버에 쿼리를 제출하고, 얻은 결과도 utf-8 인코딩으로 표시됩니다. 이렇게 하면 프로그램에서 변환 인코딩 문제가 해결됩니다. 이렇게 하면 잘못된 코드가 생성되지 않습니다.

그러면 DSN에서 문자 세트를 지정하는 역할은 무엇입니까? 로컬 드라이버가 이스케이프할 때 지정된 문자 세트를 사용한다는 것을 PDO에 알려줄 뿐입니다(mysql 서버 통신 문자 세트를 설정하지 않음). 세트 이름

일부 새 프로젝트에서는 왜 PDO를 사용하지 않고 전통적인 mysql_XXX 함수 라이브러리를 사용하는지 정말 알 수 없습니다. PDO를 올바르게 사용하면 SQL 주입이 근본적으로 제거될 수 있습니다. 각 회사의 기술 리더와 최전선 기술 R&D 인력은 이 문제에 주의하고 최대한 PDO를 사용하여 프로젝트 진행 속도와 안전 품질을 높일 것을 강력히 권장합니다. .

자신만의 SQL 주입 필터링 라이브러리를 작성하려고 하지 마십시오(지루하고 알 수 없는 취약점이 쉽게 생성될 수 있음).

이 기사가 모든 사람의 PHP 프로그래밍 설계에 도움이 되기를 바랍니다.

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

Video Face Swap

완전히 무료인 AI 얼굴 교환 도구를 사용하여 모든 비디오의 얼굴을 쉽게 바꾸세요!

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7622

7622

15

15

1389

1389

52

52

89

89

11

11

70

70

19

19

31

31

138

138

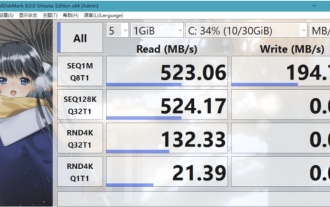

크리스탈디스크마크란 어떤 소프트웨어인가요? -크리스탈디스크마크는 어떻게 사용하나요?

Mar 18, 2024 pm 02:58 PM

크리스탈디스크마크란 어떤 소프트웨어인가요? -크리스탈디스크마크는 어떻게 사용하나요?

Mar 18, 2024 pm 02:58 PM

CrystalDiskMark는 순차 및 무작위 읽기/쓰기 속도를 빠르게 측정하는 하드 드라이브용 소형 HDD 벤치마크 도구입니다. 다음으로 편집자님에게 CrystalDiskMark 소개와 crystaldiskmark 사용법을 소개하겠습니다~ 1. CrystalDiskMark 소개 CrystalDiskMark는 기계식 하드 드라이브와 솔리드 스테이트 드라이브(SSD)의 읽기 및 쓰기 속도와 성능을 평가하는 데 널리 사용되는 디스크 성능 테스트 도구입니다. ). 무작위 I/O 성능. 무료 Windows 응용 프로그램이며 사용자 친화적인 인터페이스와 다양한 테스트 모드를 제공하여 하드 드라이브 성능의 다양한 측면을 평가하고 하드웨어 검토에 널리 사용됩니다.

foobar2000을 어떻게 다운로드하나요? - foobar2000 사용법

Mar 18, 2024 am 10:58 AM

foobar2000을 어떻게 다운로드하나요? - foobar2000 사용법

Mar 18, 2024 am 10:58 AM

foobar2000은 언제든지 음악 리소스를 들을 수 있는 소프트웨어입니다. 모든 종류의 음악을 무손실 음질로 제공합니다. 음악 플레이어의 향상된 버전을 사용하면 더욱 포괄적이고 편안한 음악 경험을 얻을 수 있습니다. 컴퓨터에서 고급 오디오를 재생합니다. 이 장치는 보다 편리하고 효율적인 음악 재생 경험을 제공합니다. 인터페이스 디자인은 단순하고 명확하며 사용하기 쉽습니다. 또한 다양한 스킨과 테마를 지원하고, 자신의 선호도에 따라 설정을 개인화하며, 다양한 오디오 형식의 재생을 지원하는 전용 음악 플레이어를 생성합니다. 또한 볼륨을 조정하는 오디오 게인 기능도 지원합니다. 과도한 볼륨으로 인한 청력 손상을 방지하려면 자신의 청력 상태에 따라 조정하십시오. 다음엔 내가 도와줄게

NetEase 메일박스 마스터를 사용하는 방법

Mar 27, 2024 pm 05:32 PM

NetEase 메일박스 마스터를 사용하는 방법

Mar 27, 2024 pm 05:32 PM

NetEase Mailbox는 중국 네티즌들이 널리 사용하는 이메일 주소로, 안정적이고 효율적인 서비스로 항상 사용자들의 신뢰를 얻어 왔습니다. NetEase Mailbox Master는 휴대폰 사용자를 위해 특별히 제작된 이메일 소프트웨어로 이메일 보내기 및 받기 프로세스를 크게 단순화하고 이메일 처리를 더욱 편리하게 만듭니다. 따라서 NetEase Mailbox Master를 사용하는 방법과 그 기능이 무엇인지 아래에서 이 사이트의 편집자가 자세한 소개를 제공하여 도움을 드릴 것입니다! 먼저, 모바일 앱스토어에서 NetEase Mailbox Master 앱을 검색하여 다운로드하실 수 있습니다. App Store 또는 Baidu Mobile Assistant에서 "NetEase Mailbox Master"를 검색한 후 안내에 따라 설치하세요. 다운로드 및 설치가 완료되면 NetEase 이메일 계정을 열고 로그인합니다. 로그인 인터페이스는 아래와 같습니다.

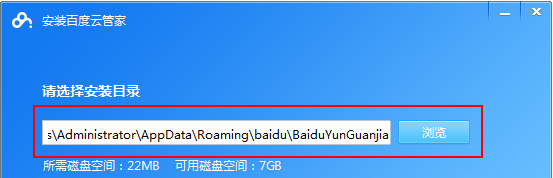

Baidu Netdisk 앱 사용 방법

Mar 27, 2024 pm 06:46 PM

Baidu Netdisk 앱 사용 방법

Mar 27, 2024 pm 06:46 PM

오늘날 클라우드 스토리지는 우리의 일상 생활과 업무에 없어서는 안 될 부분이 되었습니다. 중국 최고의 클라우드 스토리지 서비스 중 하나인 Baidu Netdisk는 강력한 스토리지 기능, 효율적인 전송 속도 및 편리한 운영 경험으로 많은 사용자의 호감을 얻었습니다. 중요한 파일을 백업하고, 정보를 공유하고, 온라인으로 비디오를 시청하고, 음악을 듣고 싶은 경우 Baidu Cloud Disk는 귀하의 요구를 충족할 수 있습니다. 그러나 많은 사용자가 Baidu Netdisk 앱의 구체적인 사용 방법을 이해하지 못할 수 있으므로 이 튜토리얼에서는 Baidu Netdisk 앱 사용 방법을 자세히 소개합니다. Baidu 클라우드 네트워크 디스크 사용 방법: 1. 설치 먼저 Baidu Cloud 소프트웨어를 다운로드하고 설치할 때 사용자 정의 설치 옵션을 선택하십시오.

BTCC 튜토리얼: BTCC 교환에서 MetaMask 지갑을 바인딩하고 사용하는 방법은 무엇입니까?

Apr 26, 2024 am 09:40 AM

BTCC 튜토리얼: BTCC 교환에서 MetaMask 지갑을 바인딩하고 사용하는 방법은 무엇입니까?

Apr 26, 2024 am 09:40 AM

MetaMask(중국어로 Little Fox Wallet이라고도 함)는 무료이며 호평을 받는 암호화 지갑 소프트웨어입니다. 현재 BTCC는 MetaMask 지갑에 대한 바인딩을 지원합니다. 바인딩 후 MetaMask 지갑을 사용하여 빠르게 로그인하고 가치를 저장하고 코인을 구매할 수 있으며 첫 바인딩에는 20 USDT 평가판 보너스도 받을 수 있습니다. BTCCMetaMask 지갑 튜토리얼에서는 MetaMask 등록 및 사용 방법, BTCC에서 Little Fox 지갑을 바인딩하고 사용하는 방법을 자세히 소개합니다. MetaMask 지갑이란 무엇입니까? 3천만 명 이상의 사용자를 보유한 MetaMask Little Fox Wallet은 오늘날 가장 인기 있는 암호화폐 지갑 중 하나입니다. 무료로 사용할 수 있으며 확장으로 네트워크에 설치할 수 있습니다.

노흡의 기능 및 원리 분석

Mar 25, 2024 pm 03:24 PM

노흡의 기능 및 원리 분석

Mar 25, 2024 pm 03:24 PM

nohup의 역할과 원리 분석 nohup은 유닉스 및 유닉스 계열 운영체제에서 사용자가 현재 세션을 종료하거나 터미널 창을 닫아도 백그라운드에서 명령을 실행하는 데 일반적으로 사용되는 명령입니다. 아직도 계속 처형되고 있다. 이번 글에서는 nohup 명령의 기능과 원리를 자세히 분석해보겠습니다. 1. nohup의 역할: 백그라운드에서 명령 실행: nohup 명령을 통해 사용자가 터미널 세션을 종료해도 영향을 받지 않고 장기 실행 명령이 백그라운드에서 계속 실행되도록 할 수 있습니다. 이건 실행해야 해

Mingchao 시험 중 주의 사항 소개

Mar 13, 2024 pm 08:13 PM

Mingchao 시험 중 주의 사항 소개

Mar 13, 2024 pm 08:13 PM

Mingchao 테스트 중에는 정보 손실 및 비정상적인 게임 로그인을 방지하기 위해 시스템 업그레이드, 공장 초기화, 부품 교체를 피하시기 바랍니다. 특별 알림: 테스트 기간에는 이의 제기 채널이 없으므로 주의해서 처리하시기 바랍니다. Mingchao 테스트 중 주의 사항 소개: 시스템 업그레이드, 공장 설정 복원, 장비 구성 요소 교체 등을 수행하지 마십시오. 참고: 1. 정보 손실을 방지하려면 테스트 기간 동안 시스템을 주의 깊게 업그레이드하십시오. 2. 시스템이 업데이트될 경우 게임에 로그인할 수 없는 문제가 발생할 수 있습니다. 3. 이 단계에서는 아직 어필 채널이 열리지 않았습니다. 플레이어는 자신의 재량으로 업그레이드 여부를 선택하는 것이 좋습니다. 4. 동시에 하나의 게임 계정은 하나의 Android 기기와 하나의 PC에서만 사용할 수 있습니다. 5. 휴대폰 시스템을 업그레이드하거나 공장 설정으로 복원하거나 장치를 교체하기 전에는 테스트가 완료될 때까지 기다리는 것이 좋습니다.

Xiaomi Auto 앱 사용 방법

Apr 01, 2024 pm 09:19 PM

Xiaomi Auto 앱 사용 방법

Apr 01, 2024 pm 09:19 PM

Xiaomi 자동차 소프트웨어는 원격 자동차 제어 기능을 제공하여 사용자가 휴대폰이나 컴퓨터를 통해 차량의 문과 창문을 열고 닫고, 엔진 시동을 걸고, 차량의 에어컨과 오디오를 제어하는 등 차량을 원격으로 제어할 수 있습니다. 다음은 이 소프트웨어의 사용법과 내용에 대해 함께 알아봅시다. Xiaomi Auto 앱 기능 및 사용 방법의 전체 목록 1. Xiaomi Auto 앱은 3월 25일 Apple AppStore에 출시되었으며 이제 Android 휴대폰의 앱 스토어에서 다운로드할 수 있습니다. 자동차 구매: Xiaomi Auto의 핵심 특징과 기술 매개 변수를 이해합니다. , 시승 예약을 하고 Xiaomi 차량을 구성 및 주문하고 차량 픽업 작업 항목의 온라인 처리를 지원하세요. 3. 커뮤니티: Xiaomi Auto 브랜드 정보를 이해하고, 자동차 경험을 교환하고, 멋진 자동차 생활을 공유하세요. 4. 자동차 제어: 휴대폰은 원격 제어, 원격 제어, 실시간 보안, 간편함을 제공합니다.