PHP 애플리케이션 보안 예방 기술 연구

PHP 보안 예방 프로그램 모델

다음과 같이 코드를 복사하세요:

/* PHP anti-injection cross-site V1.0

페이지 상단에 추가: require("menzhi_injection .php") ;

SQL 주입 및 XSS 사이트 간 취약점을 보편적으로 예방할 수 있습니다.

################결함 및 개선사항#################

아직 결함이 많습니다. 프로그램 개선에 도움을 주시기 바랍니다

#################참고 및 감사의 글############### ###

Neeao'ASP SQL 범용 주입 방지 프로그램 V3.0

코드의 일부는 Discuz에서 참조되었습니다.

*/

error_reporting(0)

정의('MAGIC_QUOTES_GPC) ', get_magic_quotes_gpc());

$menzhi_injection="'|;|and|(|)|exec|insert|select|delete|update|count|*|%|chr|mid|master|truncate|or| char|declare";

$ menzhi_injection = 폭발("|",$menzhi_injection);

foreach(array('_GET', '_POST', '_COOKIE','_REQUEST') as $_request) {

foreach($$_request as $ _key => $_value) {

//$_value = strtolower($_value)

$_key{0} != '_' && $$_key = Daddslashes( $_value);

foreach ($menzhi_injection as $kill_key => $kill_value) {

if(substr_count($_value,$kill_value)>0) {

echo ""

설정 해제 ($_value);

종료();

}

}

//echo "

".$_value; !MAGIC_QUOTES_GPC) {

if(is_array($string)) {

foreach($string as $key => $val) {

$string[$key] = Daddslashes($val);

}

} else {

$string = addlashes($string); |x[a-fA-F0-9]{4}));)/', '&\1',str_replace(array('&', '"', '<', '>'), array('&', '"', '<', '>'), $string));

$string 반환;

}

?>

SQL 삽입 및 XSS 사이트 간 취약점을 방지하려면 페이지 상단에 "require("menzhi_injection.php");"를 추가하세요. 이 프로그램을 호출하려면 include() 대신 require()를 사용합니다. require()가 호출한 파일에 오류가 발생하면 프로그램이 종료되고 include()는 이를 무시하기 때문입니다. 그리고 require()가 파일을 호출하면 프로그램이 실행되자마자 외부 파일이 먼저 호출됩니다. Inculde()는 이 줄에 도달할 때만 실행을 시작합니다. 함수 특성에 따라 require()를 선택합니다. 더 나은 방어 효과를 얻기 위해 실제 필요에 따라 $menzhi_injection 변수에서 필터 문자를 추가하거나 삭제할 수도 있습니다. 또한 코드를 직접 수정할 수도 있으며 예상치 못한 결과를 얻을 수도 있습니다. 다음 테스트는 단지 조롱을 위한 것입니다. 다음은 한 문장 트로이 목마의 테스트 효과입니다.

야, 유혹을 받으면 페이지 상단에 전화하십시오. "require("menzhi_injection.php");"를 기억하세요. 모두의 흥미를 불러일으키기 위한 속임수이므로 직접 테스트해 보시기 바랍니다.

하자 및 개선사항

이 프로그램은 외부 호출일 뿐이고, 외부에서 제출한 변수만 처리하고, 지원서에 대한 체계적인 분석을 진행하지 않기 때문에 한계가 많으므로 꼭 활용하시기 바랍니다. 주의. GBK 인코딩을 사용하는 프로그램의 경우 이 프로그램이 이 취약점을 처리할 수 있지만 더블바이트 인코딩 취약점이 발생할 위험도 있습니다. 하지만 이러한 허점을 억제하려면 여전히 근본 원인부터 시작해야 합니다. 데이터베이스 연결 파일을 처리해야 하는 경우 Character_set_client=binary를 추가할 수 있습니다. Discuz!7.0의 데이터베이스 연결 클래스인 db_mysql.class.php가 잘 작성되어 있으니 참고하시면 됩니다. 물론 이것이 이 작은 프로그램의 범위는 아닙니다.

그리고 이 프로그램은 $_SERVER $_ENV $_FILES 시스템 변수를 필터링하지 않습니다. 예를 들어 $_SERVER['HTTP_X_FORWARDED_FOR'] 시스템이 IP를 획득하면 해커가 원래 HTTP 요청 패킷을 하이재킹하고 수정하여 해당 값을 변경할 수 있습니다. 이 프로그램은 이러한 취약점을 처리할 수 있습니다. 하지만 프로그래머로서 우리에게 필요한 것은 외부 변수를 근본 원인부터 다루고, 그런 일이 일어나기 전에 미리 예방하고, 예방 조치를 취하는 것입니다.

이 프로그램은 매우 지저분합니다. 누구나 테스트하고 사용할 수 있습니다. 의견이나 제안 사항이 있으면 토론을 위해 메시지를 남길 수 있습니다.

마지막으로, 여러분의 학업과 업무 모두 성공하시길 기원합니다. 더 많은 관련 글을 보고 싶으시다면 PHP 중국어 홈페이지(www.php.cn)를 주목해주세요!

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

AI Hentai Generator

AI Hentai를 무료로 생성하십시오.

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7455

7455

15

15

1375

1375

52

52

77

77

11

11

40

40

19

19

14

14

9

9

Windows 11에서 사진 앱 오류에 대한 변경 사항을 저장할 수 없습니다.

Mar 04, 2024 am 09:34 AM

Windows 11에서 사진 앱 오류에 대한 변경 사항을 저장할 수 없습니다.

Mar 04, 2024 am 09:34 AM

Windows 11에서 이미지 편집을 위해 사진 앱을 사용하는 동안 변경 내용을 저장할 수 없습니다. 오류가 발생하는 경우 이 문서에서 해결 방법을 제공합니다. 변경사항을 저장할 수 없습니다. 저장하는 동안 오류가 발생했습니다. 나중에 다시 시도해 주세요. 이 문제는 일반적으로 잘못된 권한 설정, 파일 손상 또는 시스템 오류로 인해 발생합니다. 그래서 우리는 이 문제를 해결하고 Windows 11 장치에서 Microsoft 사진 앱을 계속해서 원활하게 사용할 수 있도록 심층적인 연구를 수행하고 가장 효과적인 문제 해결 단계 중 일부를 정리했습니다. Windows 11에서 사진 앱 오류에 대한 변경 사항을 저장할 수 없는 문제 수정 많은 사용자가 다른 포럼에서 Microsoft 사진 앱 오류에 대해 이야기해 왔습니다.

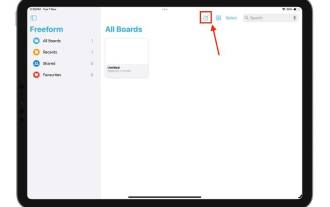

iPhone 및 iPad에서 Boundless Notes 앱을 사용하는 방법 알아보기

Nov 18, 2023 pm 01:45 PM

iPhone 및 iPad에서 Boundless Notes 앱을 사용하는 방법 알아보기

Nov 18, 2023 pm 01:45 PM

iPhone의 Boundless Notes란 무엇입니까? iOS17 Diary 앱과 마찬가지로 Boundless Notes는 수많은 창의적인 잠재력을 지닌 생산성 앱입니다. 아이디어를 현실로 바꿀 수 있는 좋은 장소입니다. 프로젝트 일정을 계획하고, 아이디어를 브레인스토밍하고, 무드 보드를 만들 수 있으므로 아이디어를 표현할 공간이 부족할 일이 없습니다. 이 앱을 사용하면 사진, 비디오, 오디오, 문서, PDF, 웹 링크, 스티커 등을 무제한 캔버스에 어디든 추가할 수 있습니다. Boundless Notes의 많은 도구(브러시, 모양 등)는 Keynote 또는 Notes와 같은 iWork 앱을 사용하는 모든 사람에게 친숙할 것입니다. Freeform을 사용하면 동료, 팀 동료, 그룹 프로젝트 구성원과의 실시간 협업도 쉽습니다.

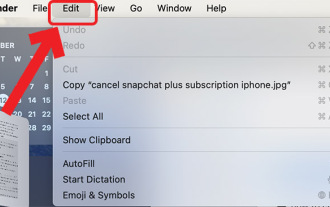

Mac에서 클립보드 기록을 보는 방법

Sep 14, 2023 pm 12:09 PM

Mac에서 클립보드 기록을 보는 방법

Sep 14, 2023 pm 12:09 PM

Finder에서 macOS 클립보드 기록 보기 Mac에서 무엇이든(텍스트, 이미지, 파일, URL 등) 복사하면 클립보드로 이동됩니다. Mac에서 마지막으로 복사된 내용을 확인하는 방법은 다음과 같습니다. Finder로 이동하여 메뉴 표시줄에서 "클립보드 표시"를 클릭하면 macOS 클립보드의 내용을 보여주는 창이 열립니다. Mac에서 여러 항목이 포함된 클립보드 기록 가져오기 물론 기본 Mac 클립보드 기록이 사용할 수 있는 가장 다재다능한 도구는 아닙니다. 마지막으로 복사한 항목만 표시되므로 여러 항목을 한 번에 복사한 다음 모두 함께 붙여넣고 싶다면 그렇게 할 수 없습니다. 하지만, 찾고 계시다면

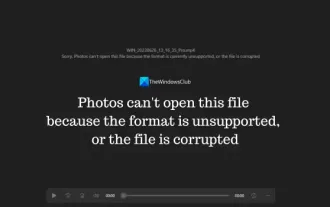

형식이 지원되지 않거나 파일이 손상되었기 때문에 포토에서 이 파일을 열 수 없습니다.

Feb 22, 2024 am 09:49 AM

형식이 지원되지 않거나 파일이 손상되었기 때문에 포토에서 이 파일을 열 수 없습니다.

Feb 22, 2024 am 09:49 AM

Windows에서 사진 앱은 사진과 비디오를 보고 관리하는 편리한 방법입니다. 이 애플리케이션을 통해 사용자는 추가 소프트웨어를 설치하지 않고도 멀티미디어 파일에 쉽게 액세스할 수 있습니다. 그러나 때때로 사용자는 사진 앱을 사용할 때 "지원되지 않는 형식이므로 이 파일을 열 수 없습니다."라는 오류 메시지가 표시되거나 사진이나 비디오를 열려고 할 때 파일이 손상되는 등 몇 가지 문제가 발생할 수 있습니다. 이러한 상황은 사용자에게 혼란스럽고 불편할 수 있으므로 문제를 해결하려면 몇 가지 조사와 수정이 필요합니다. 사용자가 사진 앱에서 사진이나 비디오를 열려고 하면 다음 오류가 표시됩니다. 죄송합니다. 해당 형식이 현재 지원되지 않거나 파일이 아니기 때문에 포토에서 이 파일을 열 수 없습니다.

Apple Vision Pro를 PC에 연결하는 방법

Apr 08, 2024 pm 09:01 PM

Apple Vision Pro를 PC에 연결하는 방법

Apr 08, 2024 pm 09:01 PM

Apple Vision Pro 헤드셋은 기본적으로 컴퓨터와 호환되지 않으므로 Windows 컴퓨터에 연결되도록 구성해야 합니다. Apple Vision Pro는 출시 이후 큰 인기를 끌었으며, 최첨단 기능과 광범위한 조작성을 통해 그 이유를 쉽게 알 수 있습니다. PC에 맞게 일부 조정할 수 있지만 기능은 AppleOS에 크게 의존하므로 기능이 제한됩니다. AppleVisionPro를 내 컴퓨터에 어떻게 연결합니까? 1. 시스템 요구 사항 확인 최신 버전의 Windows 11이 필요합니다. (Custom PC 및 Surface 장치는 지원되지 않습니다.) 64비트 2GHZ 이상 빠른 프로세서 지원 고성능 GPU, 대부분

응용 프로그램 시작 오류 0xc000012d 문제를 해결하는 방법

Jan 02, 2024 pm 12:53 PM

응용 프로그램 시작 오류 0xc000012d 문제를 해결하는 방법

Jan 02, 2024 pm 12:53 PM

친구의 컴퓨터에 특정 파일이 누락된 경우 오류 코드 0xc000012d가 발생하며 애플리케이션이 정상적으로 시작되지 않습니다. 실제로 해당 파일을 다시 다운로드하여 설치하면 쉽게 해결할 수 있습니다. 응용 프로그램을 정상적으로 시작할 수 없습니다. 0xc000012d: 1. 먼저 사용자는 ".netframework"를 다운로드해야 합니다. 2. 그런 다음 다운로드 주소를 찾아 컴퓨터에 다운로드합니다. 3. 그런 다음 바탕 화면을 두 번 클릭하여 실행을 시작합니다. 4. 설치가 완료되면 잘못된 프로그램 위치로 돌아가 프로그램을 다시 실행해 보세요.

MS 그림판이 Windows 11에서 제대로 작동하지 않습니다.

Mar 09, 2024 am 09:52 AM

MS 그림판이 Windows 11에서 제대로 작동하지 않습니다.

Mar 09, 2024 am 09:52 AM

Microsoft Paint가 Windows 11/10에서 작동하지 않습니까? 글쎄, 이것은 일반적인 문제인 것 같으며 우리는 이를 해결할 수 있는 몇 가지 훌륭한 솔루션을 가지고 있습니다. 사용자들은 MSPaint를 사용하려고 할 때 작동하지 않거나 열리지 않는다고 불평해 왔습니다. 앱의 스크롤바가 작동하지 않고, 붙여넣기 아이콘이 표시되지 않고, 충돌이 발생하는 등의 현상이 발생합니다. 다행히 Microsoft 그림판 앱 관련 문제를 해결하는 데 도움이 되는 가장 효과적인 문제 해결 방법 중 일부를 수집했습니다. Microsoft 그림판이 작동하지 않는 이유는 무엇입니까? MSPaint가 Windows 11/10 PC에서 작동하지 않는 몇 가지 이유는 다음과 같습니다. 보안 식별자가 손상되었습니다. 정지 시스템

caa90019 Microsoft Teams 오류 수정

Feb 19, 2024 pm 02:30 PM

caa90019 Microsoft Teams 오류 수정

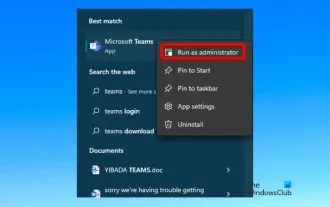

Feb 19, 2024 pm 02:30 PM

많은 사용자들이 Microsoft Teams를 사용하여 로그인을 시도할 때마다 오류 코드 caa90019가 발생한다고 불평해 왔습니다. 편리한 커뮤니케이션 앱임에도 이런 실수는 매우 흔합니다. Microsoft Teams 오류 수정: caa90019 이 경우 시스템에 표시되는 오류 메시지는 "죄송합니다. 현재 문제가 발생했습니다." Microsoft Teams 오류 caa90019를 해결하는 데 도움이 되는 궁극적인 솔루션 목록을 준비했습니다. 예비 단계 관리자로 실행 Microsoft Teams 애플리케이션 캐시 지우기 settings.json 파일 삭제 Credential Manager에서 Microsoft 지우기