MySQL 보안 가이드(3)(리디렉션됨)

MySQL 보안 가이드(3)

2.4

GRANT 없이 사용자 설정

MySQL 3.22.11 이전 버전을 사용하는 경우 GRANT(또는 REVOKE) 문을 사용하여 사용자 및 해당 액세스 권한을 설정할 수 없지만 인증 테이블의 내용을 직접 수정할 수 있습니다. GRANT 문이 부여 테이블을 수정하는 방법을 이해하면 쉽습니다. 그런 다음 INSERT 문을 수동으로 실행하여 동일한 작업을 직접 수행할 수 있습니다.

GRANT 문을 실행할 때 사용자 이름과 호스트 이름, 그리고 비밀번호도 지정할 수 있습니다. 이 사용자에 대해 사용자 테이블 레코드가 생성되고 이러한 값은 사용자, 호스트 및 비밀번호 열에 기록됩니다. GRANT 문에 전역 권한을 지정하면 이러한 권한은 레코드의 권한 열에 기록됩니다. 주의해야 할 점은 GRANT 문은 비밀번호를 암호화하지만 INSERT는 그렇지 않다는 것입니다. 비밀번호를 암호화하려면 INSERT에서 PASSWORD() 함수를 사용해야 합니다.

데이터베이스 수준 권한을 지정하면 사용자 이름과 호스트 이름이 db 테이블의 사용자 및 호스트 열에 기록됩니다. 권한을 부여한 데이터베이스는 Db 열에 기록되고, 부여한 권한은 권한 열에 기록됩니다.

테이블 수준 권한과 열 수준 권한의 경우 효과는 비슷합니다. tables_PRiv 및 columns_priv 테이블에 레코드를 생성하여 사용자 이름, 호스트 이름, 데이터베이스는 물론 관련 테이블과 열을 기록합니다. 부여된 권한은 권한 열에 기록됩니다.

이전 소개를 기억하신다면 GRANT 문을 사용하지 않고도 GRANT가 수행하는 작업을 수행할 수 있을 것입니다. 인증 테이블을 직접 수정하는 경우 서버에 인증 테이블을 다시 로드하라고 지시해야 합니다. 그렇지 않으면 서버는 변경 사항을 알 수 없습니다. mysqladmin을 실행할 수 있습니다

플러시 권한 또는 mysqladmin

reload 명령은 강제로 다시 로드합니다. 이 작업을 잊어버리면 왜 서버가 원하는 작업을 수행하지 않는지 궁금해하게 됩니다.

다음 GRANT 문은 소유권을 가진 슈퍼유저를 생성합니다. 다른 사람에게 위임하는 기능 포함:

GRANT

모두 *.*에서 anyname@localhost로 "passwd"

로 식별되며 GRANT 사용

OPTION

이 명령문은 사용자 테이블에 anyname@localhost에 대한 레코드를 생성하고 모든 권한을 엽니다. 왜냐하면 여기에 슈퍼 유저(전역) 권한이 저장되어 있기 때문입니다. INSERT 문으로 동일한 작업을 수행하려면 다음 명령문을 사용하세요. :

INSERT INTO

user VALUES("localhost","anyname",PASSWORD("passwd"),

"Y","Y","Y","Y","Y","Y","Y"," Y","Y","Y","Y","Y","Y","Y")

MySQL 버전에 따라 작동하지 않을 수도 있습니다. 인증 테이블의 구조가 변경되었으며 사용자 테이블에 14개의 인증 열이 없을 수 있습니다. 쇼 사용

COLUMNS 부여 테이블에 포함된 각 권한 열을 찾아 그에 따라 INSERT 문을 조정하세요. 다음 GRANT 문도 수퍼유저 상태의 사용자를 생성하지만 권한은 하나만 있습니다.

식별된 *.*에 플러시@localhost로 다시 로드 부여

"flushpass"

이 예의 INSERT 문은 이전 문보다 간단하며 열 이름을 쉽게 나열하고 하나의 권한 열만 지정합니다. 다른 모든 열은 기본값 "N"으로 설정됩니다.

INSERT INTO 사용자(호스트,비밀번호,새로고침)

VALUES("localhost","flush",PASSWORD("flushpass"),"Y")

데이터베이스 수준 권한에는 ON을 사용하세요.

인증을 위해 ON *.* 대신 db_name.* 절:

GRANT ALL ON 샘플.* TO boris@localhost

식별자:

"ruby"

이러한 권한은 전역 권한이 아니므로 사용자 테이블에 저장되지 않습니다. (사용자가 연결할 수 있도록) 사용자 테이블에 레코드를 생성해야 하지만 DB도 생성해야 합니다. 테이블 레코드 레코드 데이터베이스 세트 권한:

INSERT INTO 사용자(호스트,사용자,비밀번호)

VALUES("localhost","boris",PASSWORD("ruby"))

INSERT INTO db

VALUES("localhost","sample_db","boris","Y","Y","Y","Y","Y","Y","N","Y","Y", "Y")

"N" 열은 마지막 데이터베이스 수준에 대한 WITH 사용 권한에 대한 것입니다.

승인하다

OPTION의 GRANT문의 경우 열을 "Y"로 설정해야 합니다.

테이블 수준 또는 열 수준 권한을 설정하려면 tables_priv 또는 columns_priv에서 INSERT 문을 사용합니다. 물론, GRANT 문이 없으면 이러한 테이블은 모두 MySQL에 동시에 나타나기 때문에 가질 수 없습니다. 이러한 테이블이 있고 어떤 이유로든 수동으로 조작하려는 경우 개별 열에 대한 권한을 활성화할 수 없다는 점을 알아 두십시오.

활성화하려는 권한 값을 포함하도록 tables_priv.Table_priv 또는 columns_priv.Column_priv 열을 설정합니다. 예를 들어 테이블에 대한 SELECT 및 INSERT 권한을 활성화하려면 관련 tables_priv 레코드에서 Table_priv를 "Select,Insert"로 설정합니다.

MySQL 계정이 있는 사용자의 권한을 수정하려면 권한을 추가하거나 취소하는지 여부에 관계없이 INSERT 대신 UPDATE를 사용하세요. 사용자를 완전히 삭제하려면 해당 사용자가 사용한 모든 테이블에서 레코드를 삭제하세요.

전체 권한 테이블을 직접 수정하기 위한 쿼리 실행을 피하고 싶다면 MySQL과 함께 제공되는 mysqlaccess 및 mysql_setpermissions 스크립트를 살펴볼 수 있습니다.

부록 1

퀴즈

방금 MySQL 서버를 설치하고 MySQL에 연결이 허용된 사용자를 추가한 후 다음 명령문을 사용하십시오.

GRANT ALL ON

samp_db.* 수신인 fred@*.snake.net 확인됨

"cocoa"

그리고 fred는 서버 호스트에 계정이 있어서 서버에 연결을 시도했습니다.

%mysql -u fred -pcocoa

samp_db

오류 1045: 사용자: 'fred@localhost'에 대한 액세스가 거부되었습니다(비밀번호 사용:

네)

왜요?

이유는 다음과 같습니다.

먼저 mysql_install_db가 초기 권한 테이블을 설정하는 방법과 서버가 사용자 테이블 레코드를 사용하여 고객 연결을 일치시키는 방법을 고려하십시오. mysql_install_db로 데이터베이스를 초기화하면 다음과 같은 사용자 테이블이 생성됩니다.

Host

사용자

localhost

pit.snake.net

localhost

pit.snake.net

root

root

처음 두 레코드는 루트가 로컬 호스트 또는 호스트 이름을 지정하여 로컬 서버에 연결할 수 있도록 허용하고, 마지막 두 레코드는 익명 사용자가 로컬에서 연결할 수 있도록 허용합니다. fred 사용자를 추가한 후

Host

사용자

localhost

pit.snake.net

localhost

pit.snake.net

%.snake.net

루트

루트

프레드

서버가 시작되면 레코드를 읽고 정렬합니다(먼저 호스트별로, 다음으로 호스트의 사용자별로). 더 구체적인 항목이 먼저 순위를 매깁니다.

호스트 사용자

localhost

localhost

pit.snake.net

pit.snake.net

%.snake.net

루트

루트

프레드

localhost가 있는 두 레코드는 함께 순위가 매겨지는 반면, 루트에 대한 레코드는 null보다 더 구체적이므로 첫 번째로 순위가 매겨집니다. Pit.snake.net의 기록도 비슷합니다. 이들 모두는 와일드카드가 없는 문자 그대로의 Host 값이므로 fred에 대한 기록보다 먼저 순위가 지정됩니다. 특히 익명 사용자는 fred보다 먼저 순위가 매겨집니다.

결과적으로 fred가 localhost에서 연결을 시도하면 Host 열에 사용자 이름이 비어 있는 레코드가 %.snake.net을 포함하는 레코드보다 먼저 일치됩니다. 기본 익명 사용자에게 비밀번호가 없기 때문에 이 레코드의 비밀번호는 비어 있습니다. fred가 연결할 때 비밀번호를 지정했기 때문에 불일치가 발생하여 연결이 실패했습니다.

여기서 기억해야 할 점은 와일드카드를 사용하여 사용자가 연결할 수 있는 호스트를 지정하는 것이 편리하다는 것입니다. 그러나 테이블에 익명 사용자 기록을 유지하는 한 localhost에서 연결하는 데 문제가 있습니다.

일반적으로 익명 사용자 기록을 삭제하는 것이 좋습니다:

mysql>

사용자 WHERE에서 삭제

User="";

한 단계 더 나아가 다른 인증 테이블에서 익명 사용자를 삭제하세요. User 열이 있는 테이블은 db, tables_priv 및 columns_priv입니다.

부록 2

새로운 MySQL 설치를 더욱 안전하게 만들기

새로운 MySQL 서버를 직접 설치한 후에는 MySQL 루트 사용자를 위한 디렉토리를 지정해야 합니다(기본값은 비밀번호 없음). 그렇지 않으면 이를 잊어버리면 MySQL은 매우 위험한 상태가 됩니다. 상태(적어도 잠시 동안).

유닉스(리눅스)에서는 매뉴얼의 지시에 따라 MySQL을 설치한 후 mysql_install_db 스크립트를 실행해 인증 테이블과 초기 권한이 포함된 mysql 데이터베이스를 구축해야 한다. Windows에서는 배포판에서 설치 프로그램을 실행하여 데이터 디렉터리와 mysql 데이터베이스를 초기화합니다. 서버도 실행 중이라고 가정합니다.

컴퓨터에 MySQL을 처음 설치하면 mysql 데이터베이스의 인증 테이블이 다음과 같이 초기화됩니다.

비밀번호를 지정하지 않고도 localhost에서 루트로 연결할 수 있습니다. 루트 사용자는 모든 권한(관리 권한 포함)을 가지며 무엇이든 할 수 있습니다. (그런데, MySQL 슈퍼유저는 Unix 슈퍼유저와 이름이 동일하며, 서로 아무런 관련이 없습니다.)

test라는 이름의 데이터베이스와 이름이 test_로 시작하는 모든 데이터베이스에 로컬로 연결할 수 있는 사용자에게 익명 액세스 권한이 부여됩니다. 익명 사용자는 데이터베이스에 대해 무엇이든 할 수 있지만 관리 권한은 없습니다.

연결하는 사용자가 localhost 호스트 이름을 사용하는지 아니면 실제 호스트 이름을 사용하는지에 관계없이 localhost에서 여러 서버에 대한 연결이 허용됩니다. 예:

% mysql -h

localhost 테스트

% mysql -hpit.snake.net

test

비밀번호를 지정하지 않고 MySQL에 루트로 연결한다는 것은 초기 설치가 안전하지 않다는 의미이므로 관리자로서 가장 먼저 해야 할 일은 루트 비밀번호를 설정하는 것입니다. 그런 다음 비밀번호를 설정한 방법을 사용하면 이 변경 사항을 알 수 있도록 서버에 인증 테이블을 다시 로드하도록 지시할 수도 있습니다. (서버가 시작되면 테이블을 메모리에 다시 로드하고 사용자가 테이블을 수정했는지 알 수 없습니다.)

MySQL의 경우

버전 3.22 이상에서는 mysqladmin을 사용하여 비밀번호를 설정할 수 있습니다:

% mysqladmin -u root 비밀번호

비밀번호

모든 버전의 MySQL에서 mysql 프로그램을 사용하여 mysql 데이터베이스의 사용자 인증 테이블을 직접 수정할 수 있습니다:

%

mysql -u 루트 mysql

mysql>UPDATE 사용자 SET

비밀번호=PASSWORD("귀하의 비밀번호") 어디서

User="root";

이전 버전의 MySQL을 사용하는 경우 mysql 및 UPDATE를 사용하세요.

비밀번호를 설정한 후 다음 명령을 실행하여 서버에 인증 테이블을 다시 로드하도록 지시해야 하는지 확인하세요.

%

mysqladmin -u 루트 상태

서버에서 여전히 비밀번호를 지정하지 않고 루트로 연결할 수 있는 경우 인증 테이블을 다시 로드하세요.

%

mysqladmin -u 루트

reload

루트 비밀번호를 설정한 후(필요한 경우 인증 테이블을 다시 로드) 루트로 서버에 연결할 때마다 비밀번호를 지정해야 합니다.

위 내용은 MySQL 보안 가이드(3)(재인쇄) 내용입니다. 더 많은 관련 글은 PHP 중국어 홈페이지(www.php.cn)를 참고해주세요!

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

AI Hentai Generator

AI Hentai를 무료로 생성하십시오.

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7441

7441

15

15

1371

1371

52

52

76

76

11

11

34

34

19

19

MySQL에 루트로 로그인 할 수 없습니다

Apr 08, 2025 pm 04:54 PM

MySQL에 루트로 로그인 할 수 없습니다

Apr 08, 2025 pm 04:54 PM

Root로 MySQL에 로그인 할 수없는 주된 이유는 권한 문제, 구성 파일 오류, 암호 일관성이 없음, 소켓 파일 문제 또는 방화벽 차단입니다. 솔루션에는 다음이 포함됩니다. 구성 파일의 BAND-ADDRESS 매개 변수가 올바르게 구성되어 있는지 확인하십시오. 루트 사용자 권한이 수정 또는 삭제되어 재설정되었는지 확인하십시오. 케이스 및 특수 문자를 포함하여 비밀번호가 정확한지 확인하십시오. 소켓 파일 권한 설정 및 경로를 확인하십시오. 방화벽이 MySQL 서버에 연결되는지 확인하십시오.

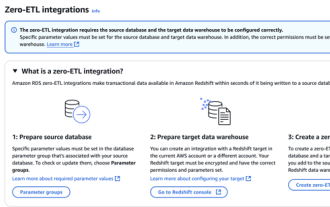

Redshift Zero ETL과의 RDS MySQL 통합

Apr 08, 2025 pm 07:06 PM

Redshift Zero ETL과의 RDS MySQL 통합

Apr 08, 2025 pm 07:06 PM

데이터 통합 단순화 : AmazonRdsMysQL 및 Redshift의 Zero ETL 통합 효율적인 데이터 통합은 데이터 중심 구성의 핵심입니다. 전통적인 ETL (추출, 변환,로드) 프로세스는 특히 데이터베이스 (예 : AmazonRDSMySQL)를 데이터웨어 하우스 (예 : Redshift)와 통합 할 때 복잡하고 시간이 많이 걸립니다. 그러나 AWS는 이러한 상황을 완전히 변경 한 Zero ETL 통합 솔루션을 제공하여 RDSMYSQL에서 Redshift로 데이터 마이그레이션을위한 단순화 된 거의 실시간 솔루션을 제공합니다. 이 기사는 RDSMYSQL ZERL ETL 통합으로 Redshift와 함께 작동하여 데이터 엔지니어 및 개발자에게 제공하는 장점과 장점을 설명합니다.

MySQL은 지불해야합니다

Apr 08, 2025 pm 05:36 PM

MySQL은 지불해야합니다

Apr 08, 2025 pm 05:36 PM

MySQL에는 무료 커뮤니티 버전과 유료 엔터프라이즈 버전이 있습니다. 커뮤니티 버전은 무료로 사용 및 수정할 수 있지만 지원은 제한되어 있으며 안정성이 낮은 응용 프로그램에 적합하며 기술 기능이 강합니다. Enterprise Edition은 안정적이고 신뢰할 수있는 고성능 데이터베이스가 필요하고 지원 비용을 기꺼이 지불하는 응용 프로그램에 대한 포괄적 인 상업적 지원을 제공합니다. 버전을 선택할 때 고려 된 요소에는 응용 프로그램 중요도, 예산 책정 및 기술 기술이 포함됩니다. 완벽한 옵션은없고 가장 적합한 옵션 만 있으므로 특정 상황에 따라 신중하게 선택해야합니다.

MySQL의 쿼리 최적화는 데이터베이스 성능을 향상시키는 데 필수적입니다. 특히 대규모 데이터 세트를 처리 할 때

Apr 08, 2025 pm 07:12 PM

MySQL의 쿼리 최적화는 데이터베이스 성능을 향상시키는 데 필수적입니다. 특히 대규모 데이터 세트를 처리 할 때

Apr 08, 2025 pm 07:12 PM

1. 올바른 색인을 사용하여 스캔 한 데이터의 양을 줄임으로써 데이터 검색 속도를 높이십시오. 테이블 열을 여러 번 찾으면 해당 열에 대한 인덱스를 만듭니다. 귀하 또는 귀하의 앱이 기준에 따라 여러 열에서 데이터가 필요한 경우 복합 인덱스 2를 만듭니다. 2. 선택을 피하십시오 * 필요한 열만 선택하면 모든 원치 않는 열을 선택하면 더 많은 서버 메모리를 선택하면 서버가 높은 부하 또는 주파수 시간으로 서버가 속도가 느려지며, 예를 들어 Creation_at 및 Updated_at 및 Timestamps와 같은 열이 포함되어 있지 않기 때문에 쿼리가 필요하지 않기 때문에 테이블은 선택을 피할 수 없습니다.

MySQL 사용자와 데이터베이스의 관계

Apr 08, 2025 pm 07:15 PM

MySQL 사용자와 데이터베이스의 관계

Apr 08, 2025 pm 07:15 PM

MySQL 데이터베이스에서 사용자와 데이터베이스 간의 관계는 권한과 테이블로 정의됩니다. 사용자는 데이터베이스에 액세스 할 수있는 사용자 이름과 비밀번호가 있습니다. 권한은 보조금 명령을 통해 부여되며 테이블은 Create Table 명령에 의해 생성됩니다. 사용자와 데이터베이스 간의 관계를 설정하려면 데이터베이스를 작성하고 사용자를 생성 한 다음 권한을 부여해야합니다.

MySQL 테이블 잠금 테이블 변경 여부

Apr 08, 2025 pm 05:06 PM

MySQL 테이블 잠금 테이블 변경 여부

Apr 08, 2025 pm 05:06 PM

MySQL이 테이블 구조를 수정하면 메타 데이터 잠금 장치가 일반적으로 사용되므로 테이블을 잠글 수 있습니다. 자물쇠의 영향을 줄이려면 다음과 같은 조치를 취할 수 있습니다. 1. 온라인 DDL과 함께 테이블을 사용할 수 있습니다. 2. 배치에서 복잡한 수정을 수행합니다. 3. 소형 또는 피크 기간 동안 운영됩니다. 4. PT-OSC 도구를 사용하여 더 미세한 제어를 달성하십시오.

MySQL은 Android에서 실행할 수 있습니다

Apr 08, 2025 pm 05:03 PM

MySQL은 Android에서 실행할 수 있습니다

Apr 08, 2025 pm 05:03 PM

MySQL은 Android에서 직접 실행할 수는 없지만 다음 방법을 사용하여 간접적으로 구현할 수 있습니다. Android 시스템에 구축 된 Lightweight Database SQLite를 사용하여 별도의 서버가 필요하지 않으며 모바일 장치 애플리케이션에 매우 적합한 작은 리소스 사용량이 있습니다. MySQL 서버에 원격으로 연결하고 데이터 읽기 및 쓰기를 위해 네트워크를 통해 원격 서버의 MySQL 데이터베이스에 연결하지만 강력한 네트워크 종속성, 보안 문제 및 서버 비용과 같은 단점이 있습니다.

고로드 애플리케이션의 MySQL 성능을 최적화하는 방법은 무엇입니까?

Apr 08, 2025 pm 06:03 PM

고로드 애플리케이션의 MySQL 성능을 최적화하는 방법은 무엇입니까?

Apr 08, 2025 pm 06:03 PM

MySQL 데이터베이스 성능 최적화 안내서 리소스 집약적 응용 프로그램에서 MySQL 데이터베이스는 중요한 역할을 수행하며 대규모 트랜잭션 관리를 담당합니다. 그러나 응용 프로그램 규모가 확장됨에 따라 데이터베이스 성능 병목 현상은 종종 제약이됩니다. 이 기사는 일련의 효과적인 MySQL 성능 최적화 전략을 탐색하여 응용 프로그램이 고 부하에서 효율적이고 반응이 유지되도록합니다. 실제 사례를 결합하여 인덱싱, 쿼리 최적화, 데이터베이스 설계 및 캐싱과 같은 심층적 인 주요 기술을 설명합니다. 1. 데이터베이스 아키텍처 설계 및 최적화 된 데이터베이스 아키텍처는 MySQL 성능 최적화의 초석입니다. 몇 가지 핵심 원칙은 다음과 같습니다. 올바른 데이터 유형을 선택하고 요구 사항을 충족하는 가장 작은 데이터 유형을 선택하면 저장 공간을 절약 할 수있을뿐만 아니라 데이터 처리 속도를 향상시킬 수 있습니다.