프로세스 및 프로세스 ID를 탐색하기 위한 C/C++ 소형 도구

파괴적인 프로그램을 작성할 때는 프로세스를 순회하여 ID를 추출해야 합니다

위 기능의 경우 먼저 여러 API를 소개합니다

1.CreateToolhelp32Snapshout 함수

프로세스, 모듈 또는 스레드의 스냅샷 가져오기

구문은 다음과 같습니다.

HANDLE WINAPI CreateToolhelp32Snapshot( _In_ DWORD dwFlags, _In_ DWORD th32ProcessID );

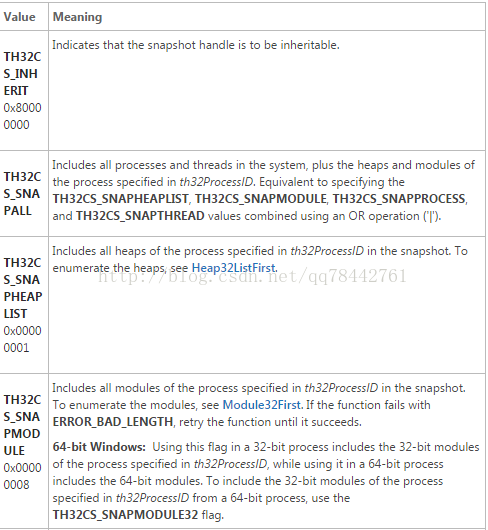

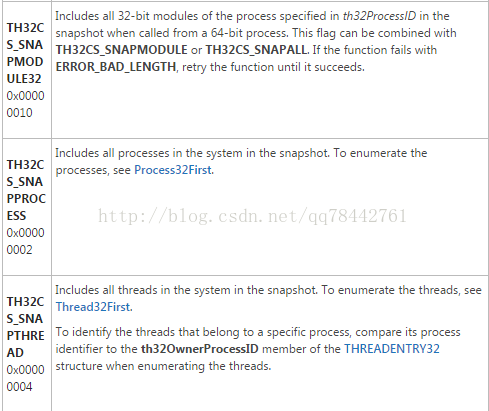

첫 번째 매개변수: 스냅샷에는 system , 매개변수는 다음과 같습니다:

TH32CS_SNAPPROCESS

를 사용합니다. 여기에 스냅샷이 포함됩니다. 시스템의 모든 프로세스입니다.

두 번째는 PROCESSENTRY32 구조에 관한 것입니다.

구문은 다음과 같습니다.

typedef struct tagPROCESSENTRY32 {

DWORD dwSize;

DWORD cntUsage;

DWORD th32ProcessID;

ULONG_PTR th32DefaultHeapID;

DWORD th32ModuleID;

DWORD cntThreads;

DWORD th32ParentProcessID;

LONG pcPriClassBase;

DWORD dwFlags;

TCHAR szExeFile[MAX_PATH];

} PROCESSENTRY32, *PPROCESSENTRY32;다음은 항목을 설명하는 항목입니다. 스냅샷이 호출되면 시스템 주소 공간의 프로세스를 읽습니다.

여기에서는 szExeFile[MAX_PATH] 및

th32ParentProcessID만 소개합니다. 이는 프로세스가 생성된 후 프로세스(상위 프로세스)의 ID입니다.

szExeFile : 프로세스 내 실행 파일명

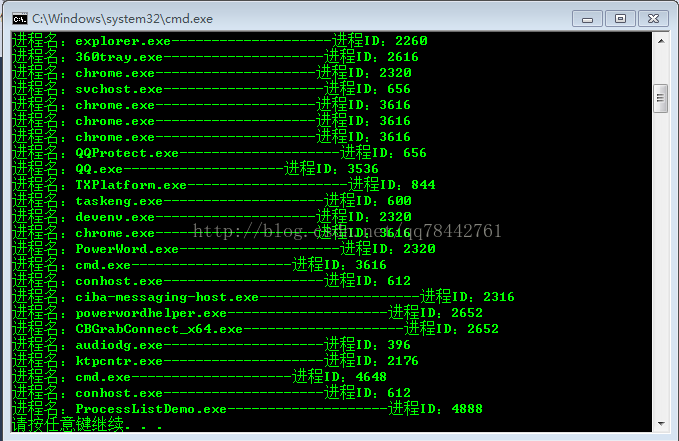

다음은 소스코드입니다! 일부 기능은 설명되어 있지 않으나 주석이나 문자 그대로의 의미를 통해 이해할 수 있습니다

#include <Windows.h>

#include <stdio.h>

#include <TlHelp32.h>

int main()

{

HANDLE hProceessnap = CreateToolhelp32Snapshot(TH32CS_SNAPPROCESS, 0);

if (hProceessnap == INVALID_HANDLE_VALUE)

{

printf_s("创建进行快照失败\n");

return -1;

}

else

{

PROCESSENTRY32 pe32;

pe32.dwSize = sizeof(pe32);

BOOL hProcess = Process32First(hProceessnap, &pe32);

char buff[1024];

while (hProcess)

{

wsprintf(buff, "进程名:%s--------------------进程ID:%d", pe32.szExeFile, pe32.th32ParentProcessID);

printf_s("%s\n", buff);

memset(buff, 0x00, 1024);

hProcess = Process32Next(hProceessnap, &pe32);

}

}

CloseHandle(hProceessnap);

return 0;

}실행 결과는 다음과 같습니다

위는 프로세스 및 프로세스 ID 탐색을 위한 C/C++ 가젯의 내용입니다. 더 많은 관련 내용은 PHP 중국어 웹사이트(www.php.cn)를 참고하세요. !

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

Video Face Swap

완전히 무료인 AI 얼굴 교환 도구를 사용하여 모든 비디오의 얼굴을 쉽게 바꾸세요!

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7644

7644

15

15

1392

1392

52

52

91

91

11

11

73

73

19

19

34

34

152

152

PHP와 C#의 차이점은 무엇입니까?

Jun 02, 2023 pm 01:45 PM

PHP와 C#의 차이점은 무엇입니까?

Jun 02, 2023 pm 01:45 PM

php와 c#의 차이점은 다음과 같습니다. 1. 언어 유형 시스템이 다릅니다. PHP는 동적인 반면 C#은 정적 유형입니다. 2. 사용되는 플랫폼이 다릅니다. PHP는 크로스 플랫폼을 달성할 수 있지만 C#은 Windows 전용입니다. . 프로그래밍 패러다임이 다릅니다. PHP는 객체 지향, 절차적 및 기능적 프로그래밍을 지원하며 C#은 객체 지향 프로그래밍에 더 가깝습니다. 4. 실행 속도가 다르고 PHP가 더 빠르며 C#은 상대적으로 느립니다. 애플리케이션 시나리오는 다르며 PHP는 웹 개발, 서버 등에 사용됩니다. C#은 Windows 데스크톱 및 웹 애플리케이션에 사용됩니다.

C/C++에서 구조의 크기가 각 멤버의 크기의 합과 같지 않은 이유는 무엇입니까?

Aug 26, 2023 am 09:29 AM

C/C++에서 구조의 크기가 각 멤버의 크기의 합과 같지 않은 이유는 무엇입니까?

Aug 26, 2023 am 09:29 AM

sizeof()로 얻은 구조 유형 요소의 크기는 각 개별 멤버의 크기와 항상 같지는 않습니다. 때때로 컴파일러는 정렬 문제를 피하기 위해 약간의 패딩을 추가합니다. 따라서 치수가 변경될 수 있습니다. 구조체 멤버 뒤에 더 큰 크기의 멤버가 있거나 구조체의 끝에 있을 때 패딩이 추가됩니다. 컴파일러마다 정렬 제약 조건이 다릅니다. C 표준에서 전체 정렬 구조는 구현에 따라 다릅니다. 사례 1 이 경우 이중 z의 길이는 8바이트로 x(4바이트)보다 큽니다. 따라서 또 다른 4바이트의 패딩이 추가됩니다. 추가적으로, short 타입 데이터 y는 메모리 공간이 2바이트이므로 패딩으로 6바이트가 추가됩니다. 샘플 코드 #include<stdio.h>structmyS

Clang 도구를 사용하여 C/C++ 코드 서식 지정 도구 만들기

Aug 26, 2023 pm 01:09 PM

Clang 도구를 사용하여 C/C++ 코드 서식 지정 도구 만들기

Aug 26, 2023 pm 01:09 PM

이 자습서에서는 clang 도구의 도움으로 C/C++ 코드 형식 지정 도구를 만드는 프로그램에 대해 설명합니다. SETUPsudoaptinstallpythonsudoaptinstallclang-format-3.5 그런 다음 현재 사용자에게 읽기 및 쓰기 권한이 있는 위치에 Python 파일을 만듭니다. 예 importoscpp_extensions=(".cxx",".cpp&

C/C++에는 사전 증가 작업과 사후 증가 작업이라는 두 가지 작업이 있습니다.

Aug 25, 2023 pm 02:25 PM

C/C++에는 사전 증가 작업과 사후 증가 작업이라는 두 가지 작업이 있습니다.

Aug 25, 2023 pm 02:25 PM

여기서는 C 또는 C++에서 사전 증가와 사후 증가가 무엇인지 살펴보겠습니다. 사전 증분과 사후 증분은 모두 증분 연산자입니다. 그러나 그들 사이에는 거의 차이가 없습니다. 전치 연산자는 변수의 값을 먼저 증가시킨 후 다른 변수에 대입하지만, 후증가 연산자의 경우 변수에 먼저 대입한 후 값을 증가시킵니다. 예 #include<iostream>usingnamespacestd;main(){ intx,y,z=10;&nb;

![한 기사에서는 vscode 구성 C/C++ 실행 환경을 자세히 설명합니다. [보모 수준 교육]](https://img.php.cn/upload/article/000/000/024/63fc94eb8852a975.jpg?x-oss-process=image/resize,m_fill,h_207,w_330) 한 기사에서는 vscode 구성 C/C++ 실행 환경을 자세히 설명합니다. [보모 수준 교육]

Feb 27, 2023 pm 07:33 PM

한 기사에서는 vscode 구성 C/C++ 실행 환경을 자세히 설명합니다. [보모 수준 교육]

Feb 27, 2023 pm 07:33 PM

VScode에서 C/C++를 개발하는 방법은 무엇입니까? C/C++ 환경을 구성하는 방법은 무엇입니까? 다음 기사에서는 VScode 구성 C/C++ 실행 환경 튜토리얼(보모 수준 교육)을 공유할 것입니다. 모든 사람에게 도움이 되기를 바랍니다.

C/C++에서 strcpy() 함수는 한 문자열을 다른 문자열로 복사하는 데 사용되는 함수입니다.

Sep 09, 2023 am 08:49 AM

C/C++에서 strcpy() 함수는 한 문자열을 다른 문자열로 복사하는 데 사용되는 함수입니다.

Sep 09, 2023 am 08:49 AM

strcpy() 함수는 표준 라이브러리 함수입니다. 한 문자열을 다른 문자열로 복사하는 데 사용됩니다. C 언어에서는 "string.h" 헤더 파일에 선언되고, C++ 언어에서는 cstring 헤더 파일에 선언됩니다. 대상에 대한 포인터를 반환합니다. 이것은 C 언어의 strcpy() 구문입니다. char*strcpy(char*dest,constchar*src); strcpy()의 몇 가지 핵심 사항입니다. 전체 문자열을 대상 문자열에 복사합니다. 문자열을 추가하는 대신 전체 문자열을 대체합니다. 소스 문자열은 변경되지 않습니다. 다음은 C 언어로 된 strcpy()의 예입니다: 온라인 데모 예#in

숫자의 계승에서 후행 0의 개수를 계산하는 C/C++ 프로그램

Aug 29, 2023 pm 12:29 PM

숫자의 계승에서 후행 0의 개수를 계산하는 C/C++ 프로그램

Aug 29, 2023 pm 12:29 PM

여기에서는 숫자의 계승 결과에서 후행 0의 개수를 계산하는 방법을 살펴보겠습니다. 따라서 n=5이면 5입니다! =120. 뒤에 0이 하나만 있습니다. 20!의 경우 20!=2432902008176640000이므로 0이 4개 있습니다. 가장 간단한 방법은 계승값을 계산하고 0을 계산하는 것입니다. 그러나 n 값이 더 크면 이 접근 방식은 실패합니다. 그래서 우리는 또 다른 접근 방식을 취하려고 합니다. 소인수가 2와 5이면 뒤에 0이 나타납니다. 2와 5를 계산하면 결과를 얻을 수 있다. 이를 위해 우리는 이 규칙을 따를 것입니다. 후행 0 = 계승(n) 소인수에서 5에 대한 계산 알고리즘 countTrailingZeros(n)begin &

C/C++에서 putwchar() 함수는 와이드 문자를 출력하는 데 사용되는 함수입니다.

Sep 11, 2023 pm 05:57 PM

C/C++에서 putwchar() 함수는 와이드 문자를 출력하는 데 사용되는 함수입니다.

Sep 11, 2023 pm 05:57 PM

이 기사에서는 C++STL의 putwchar() 함수의 작동 원리, 구문 및 예제에 대해 설명합니다. putwchar()란 무엇입니까? putwchar() 함수는 C++STL의 내장 함수로 <cwchar> 헤더 파일에 정의되어 있습니다. putwchar() 함수는 표준 출력 장치에 와이드 문자를 쓰는 데 사용됩니다. 이 함수는 인수에서 와이드 문자를 가져와 시스템의 stdout 또는 표준 출력에 씁니다. 이 함수는 <cstdio> 헤더 파일에 정의된 putchar()의 와이드 문자 버전입니다. 구문 putwchar(wchar_twidec); 매개변수 이 함수는 다음 매개변수를 허용합니다.