쿠키 사용으로 인해 발생하는 한 가지 위험은 사용자의 쿠키가 공격자에 의해 도난당할 수 있다는 것입니다. 세션 ID가 쿠키에 저장되어 있는 경우 쿠키 노출은 세션 하이재킹으로 이어질 수 있으므로 심각한 위험입니다.

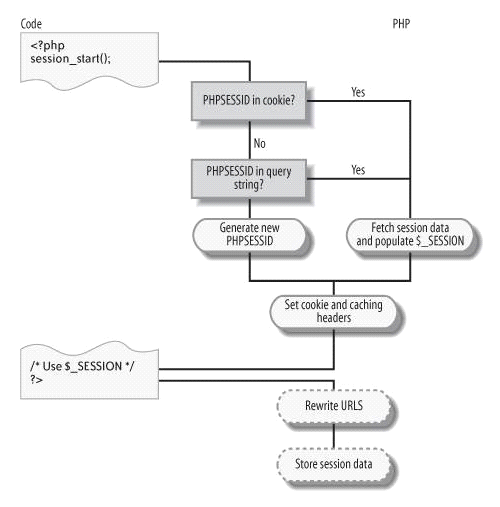

그림 4-2. PHP가 복잡한 세션 관리 프로세스를 처리합니다.

쿠키 노출의 가장 일반적인 이유는 브라우저 취약성과 크로스 사이트 스크립팅 공격입니다(2장 참조). 현재 이 유형의 알려진 브라우저 취약점은 없지만 과거에 여러 사례가 나타났습니다. 그 중 가장 유명한 사례는 IE 버전 4.0, 5.0, 5.5 및 6.0에서 동시에 발생했습니다(이러한 취약점에는 해당 패치가 제공됨).

브라우저 취약점이 웹 개발자의 잘못이 아닌 것은 사실이지만 사용자에 대한 위험을 완화하기 위한 조치를 취할 수 있습니다. 어떤 경우에는 몇 가지 보안 조치를 사용하여 위험을 효과적으로 제거할 수 있습니다. 최소한 사용자에게 취약점을 수정하는 보안 패치를 적용하도록 지시하고 안내할 수 있습니다.

이러한 이유로 새로운 보안 취약점을 인식할 필요가 있습니다. 아래에 제공된 여러 웹사이트와 메일링 목록을 동시에 팔로우할 수 있습니다. 동시에 많은 서비스에서 RSS 푸시를 제공하므로 RSS를 구독하는 한 새로운 보안 취약점에 대한 경고를 받을 수 있습니다. SecurityFocus 웹사이트에서는 개발자, 테마, 버전별로 검색할 수 있는 일련의 소프트웨어 취약점 목록(http://www.php.cn/)을 유지 관리합니다. PHP 보안 협회는 SecurityFocus의 모든 최신 알림도 유지 관리합니다. (http://www.php.cn/)

사이트 간 스크립팅 공격은 공격자가 쿠키를 훔치기 위해 사용하는 보다 일반적인 방법입니다. 그 중 하나가 2장에서 설명되었습니다. 클라이언트 측 스크립트는 쿠키에 액세스할 수 있으므로 공격자가 해야 할 일은 데이터를 전송하는 스크립트를 작성하는 것뿐입니다. 이를 제한하는 유일한 것은 공격자의 창의성입니다.

쿠키 도난 방지는 크로스 사이트 스크립팅 취약점 방지와 쿠키 노출로 이어지는 브라우저 취약점 감지의 조합을 통해 이루어집니다. 후자는 매우 드물기 때문에(그리고 이러한 취약점은 앞으로 더 드물어질 것입니다) 주요 관심사는 아니지만 여전히 염두에 두는 것이 좋습니다.

위 내용은 PHP 보안-쿠키도용 내용이며, 자세한 내용은 PHP 중국어 홈페이지(www.php)를 참고하시기 바랍니다. .cn)!