IdentityServer4 인증 구성 AllowedScopes 인스턴스

1. 비즈니스 시나리오

IdentityServer4 인증 구성 Client의 AllowedScopes는 사용자가 설정한 ApiName 코드인 특정 API 사이트 이름을 설정합니다. .code>, 샘플 코드: <code>Client中的AllowedScopes,设置的是具体的 API 站点名字,也就是使用方设置的ApiName,示例代码:

//授权中心配置new Client

{

ClientId = "client_id_1",

AllowedGrantTypes = GrantTypes.ResourceOwnerPassword,

AllowOfflineAccess = true,

AccessTokenLifetime = 3600 * 6, //6小时SlidingRefreshTokenLifetime = 1296000, //15天ClientSecrets =

{new Secret("secret".Sha256())

},

AllowedScopes =

{"api_name1"},

}//API 服务配置app.UseIdentityServerAuthentication(new IdentityServerAuthenticationOptions

{

Authority = $"http://localhost:5000",

ApiName = "api_name1",

RequireHttpsMetadata = false});上面两个api_name1配置要一致,问题来了,因为授权中心的scope配置是整个 API 服务,如果我们存在多个Client配置,比如一个前台和后台,然后都需要访问api_name1,就会出现一些问题。

比如,api_name1服务中的一个接口服务配置代码:

[Authorize()]

[Route("api/values")]

[HttpGet]public IActionResult Get()

{return Ok();

}Authorize()的配置,说明api/values接口需要授权后访问,如果授权中心配置了两个Client(前台和后台),并且scope都包含了api_name1,现在就会出现两种情况:

前台

Client和后台Client,都需要授权后访问api/values接口:没有问题。前台

Client不需要授权后访问,后台Client需要授权后访问:有问题,前台Client没办法访问了,因为api/values接口设置了Authorize()。

其实,说明白些,就是该如何让 API 服务指定Client授权访问?比如:[Authorize(ClientId = 'client_id_1')]。

2. 解决方案

没有[Authorize(ClientId = 'client_id_1')]这种解决方式,不过可以使用[Authorize(Roles = 'admin')]。

授权中心的ResourceOwnerPasswordValidator代码,修改如下:

public class ResourceOwnerPasswordValidator : IResourceOwnerPasswordValidator

{private readonly IUserService _userService;public ResourceOwnerPasswordValidator(IUserService userService)

{

_userService = userService;

}public async Task ValidateAsync(ResourceOwnerPasswordValidationContext context)

{var user = await _userService.Login(context.UserName, context.Password);if (user != null)

{var claims = new List<Claim>() { new Claim("role", "admin") }; //根据 user 对象,设置不同的 rolecontext.Result = new GrantValidationResult(user.UserId.ToString(), OidcConstants.AuthenticationMethods.Password, claims);

}

}

}授权中心的startup配置,修改如下

var builder = services.AddIdentityServer();

builder.AddTemporarySigningCredential()//.AddInMemoryIdentityResources(Config.GetIdentityResources()).AddInMemoryApiResources(new List<ApiResource>

{new ApiResource("api_name1", "api1"){ UserClaims = new List<string> {"role"}}, //增加 role claimnew ApiResource("api_name2", "api2"){ UserClaims = new List<string> {"role"}}

})

.AddInMemoryClients(Config.GetClients());API 服务接口,只需要配置如下:

[Authorize()]

[Route("api/values")]

[HttpGet]public IActionResult Get()

{return Ok();

}

[Authorize(Roles = "admin")]

[Route("api/values2")]

[HttpGet]public IActionResult Get2()

{return Ok();

}

[Authorize(Roles = "admin,normal")]

[Route("api/values3")]

[HttpGet]public IActionResult Get3()

{return Ok();

}需要注意的是,api/values接口虽然没有设置具体的Roles,但每个Role

api_name1 구성은 일관성이 있어야 합니다. 인증 센터의 범위 구성은 전체 API 서비스입니다. 프런트엔드와 백엔드 등 여러 <code>클라이언트 구성이 있고 둘 다 api_name1에 액세스해야 하는 경우 몇 가지 문제가 있습니다. 발생합니다. 🎜🎜예를 들어 api_name1 서비스의 인터페이스 서비스 구성 코드: 🎜Authorize() 구성 및 설명 인증 센터가 두 개의 클라이언트(프런트엔드 및 백엔드)와 범위로 구성된 경우 api/values 인터페이스에 액세스해야 합니다. 둘 다 api_name1을 포함합니다. 이제 🎜- 🎜Foreground

Client및 backgroundClient라는 두 가지 상황이 발생합니다. code>, <code>api/values인터페이스에 액세스하려면 모두 승인이 필요합니다. 문제 없습니다. 🎜 - 🎜프런트

클라이언트는 접근 승인이 필요하지 않으며, 백그라운드클라이언트는 접근 승인이 필요합니다: 문제가 있습니다, 프론트 DeskClientapi/values인터페이스가Authorize()로 설정되어 있으므로 접근할 수 있는 방법이 없습니다. 🎜

클라이언트를 지정하도록 하는 방법은 무엇입니까? 예: [Authorize(ClientId = 'client_id_1')]. 🎜🎜2. 해결 방법🎜🎜 [Authorize(ClientId = 'client_id_1')] 같은 해결 방법은 없지만 [Authorize(Roles = 'admin')]를 사용할 수 있습니다. >. 🎜🎜인증 센터의 ResourceOwnerPasswordValidator 코드는 다음과 같이 수정됩니다. 🎜시작 구성 🎜rrreee🎜API 서비스 인터페이스는 다음과 같이 수정됩니다. 다음과 같이 구성하면 됩니다. 🎜api/values code>인터페이스가 특정 <code>역할을 설정하지 않더라도 각 역할에 액세스할 수 있습니다. 🎜위 내용은 IdentityServer4 인증 구성 AllowedScopes 인스턴스의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

Video Face Swap

완전히 무료인 AI 얼굴 교환 도구를 사용하여 모든 비디오의 얼굴을 쉽게 바꾸세요!

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7622

7622

15

15

1389

1389

52

52

89

89

11

11

70

70

19

19

31

31

138

138

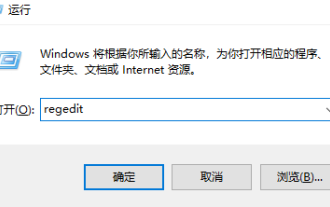

win10 Enterprise 버전 2016 장기 서비스 버전을 Professional 버전으로 업그레이드하는 방법

Jan 03, 2024 pm 11:26 PM

win10 Enterprise 버전 2016 장기 서비스 버전을 Professional 버전으로 업그레이드하는 방법

Jan 03, 2024 pm 11:26 PM

현재 Win10 Enterprise Edition 2016 Long-term Service Edition을 더 이상 사용하지 않으려면 Professional Edition으로 전환할 수도 있습니다. 방법도 매우 간단합니다. 일부 콘텐츠를 변경하고 시스템 이미지만 설치하면 됩니다. win10 enterprise 버전 2016 장기서비스 버전을 professional 버전으로 변경하는 방법 1. win+R 누른 후 "regedit" 입력 2. 위 주소창에 Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT 경로를 직접 붙여넣기 \CurrentVersion3 , EditionID를 찾아 내용을 "professional"로 바꿔 확인합니다.

Flask-Security를 사용하여 사용자 인증 및 권한 부여를 구현하는 방법

Aug 04, 2023 pm 02:40 PM

Flask-Security를 사용하여 사용자 인증 및 권한 부여를 구현하는 방법

Aug 04, 2023 pm 02:40 PM

Flask-Security를 사용하여 사용자 인증 및 권한 부여를 구현하는 방법 소개: 최신 웹 애플리케이션에서 사용자 인증 및 권한 부여는 필수 기능입니다. 이 프로세스를 단순화하기 위해 Flask-Security는 사용자 인증 및 권한 부여를 간단하고 편리하게 만드는 일련의 도구와 기능을 제공하는 매우 유용한 확장입니다. 이 기사에서는 Flask-Security를 사용하여 사용자 인증 및 권한 부여를 구현하는 방법을 소개합니다. 1. Flask-Security 확장 설치: 처음에

UniApp은 사용자 로그인 및 인증에 대한 상세한 분석을 구현합니다.

Jul 05, 2023 pm 11:54 PM

UniApp은 사용자 로그인 및 인증에 대한 상세한 분석을 구현합니다.

Jul 05, 2023 pm 11:54 PM

UniApp의 사용자 로그인 및 인증 구현에 대한 자세한 분석 현대 모바일 애플리케이션 개발에서 사용자 로그인 및 인증은 필수 기능입니다. 크로스 플랫폼 개발 프레임워크인 UniApp은 사용자 로그인 및 인증을 구현하는 편리한 방법을 제공합니다. 이 기사에서는 UniApp의 사용자 로그인 및 인증에 대한 세부 정보를 살펴보고 해당 코드 예제를 첨부합니다. 1. 사용자 로그인 기능 구현 로그인 페이지 생성 사용자 로그인 기능을 사용하려면 일반적으로 사용자가 계정 번호와 비밀번호를 입력하는 양식과 로그인 버튼이 포함된 로그인 페이지가 필요합니다.

Douyin 조각 및 상품에 대한 승인을 받는 방법은 무엇입니까? Douyin 슬라이스는 만들기 쉽나요?

Mar 07, 2024 pm 10:52 PM

Douyin 조각 및 상품에 대한 승인을 받는 방법은 무엇입니까? Douyin 슬라이스는 만들기 쉽나요?

Mar 07, 2024 pm 10:52 PM

현재 인기 있는 소셜 미디어 플랫폼인 Douyin은 사람들에게 풍부한 엔터테인먼트 콘텐츠를 제공할 뿐만 아니라 많은 브랜드와 판매자가 제품을 홍보하고 판매를 달성하는 중요한 채널이 되었습니다. 그중 Douyin의 제품을 썰어 판매하는 것은 새롭고 효율적인 마케팅 방법이 되었습니다. 그럼 두인의 슬라이스 제품 인증은 어떻게 받나요? 1. 두인의 슬라이스 제품은 어떻게 긴 영상을 짧은 영상으로 분해하고 그 안에 제품 홍보 정보를 담아 시청자들의 관심을 유도하나요? 구입하다. Douyin에서 상품을 잘라서 판매할 때 가장 먼저 해야 할 일은 원본 영상의 승인을 받는 것입니다. 적합한 라이센서를 찾을 때 Douyin 플랫폼, 소셜 미디어, 업계 포럼 등 다양한 채널을 활용하는 것을 고려할 수 있습니다. 인기 영상 콘텐츠의 창작자나 저작권자를 찾아 적극적으로 소통하고,

JWT를 사용하여 PHP 애플리케이션에서 인증 및 권한 부여를 구현하는 방법

Aug 03, 2023 pm 10:17 PM

JWT를 사용하여 PHP 애플리케이션에서 인증 및 권한 부여를 구현하는 방법

Aug 03, 2023 pm 10:17 PM

JWT를 사용하여 PHP 애플리케이션에서 인증 및 권한 부여를 구현하는 방법 소개: 인터넷의 급속한 발전으로 인해 웹 애플리케이션에서 인증 및 권한 부여가 점점 더 중요해지고 있습니다. JSONWebToken(JWT)은 PHP 애플리케이션에서 널리 사용되는 인기 있는 인증 및 권한 부여 메커니즘입니다. 이 기사에서는 JWT를 사용하여 PHP 애플리케이션에서 인증 및 권한 부여를 구현하는 방법을 소개하고 독자가 JWT 사용을 더 잘 이해할 수 있도록 코드 예제를 제공합니다. 1. JWT JSONWebTo 소개

Flask의 사용자 인증 및 승인

Jun 17, 2023 pm 06:02 PM

Flask의 사용자 인증 및 승인

Jun 17, 2023 pm 06:02 PM

웹 애플리케이션의 광범위한 사용으로 인해 보안 및 데이터 보호는 웹 애플리케이션 개발에서 중요한 문제가 되었습니다. 웹 애플리케이션의 보안을 보장하려면 사용자 인증 및 권한 부여가 필요합니다. 널리 사용되는 웹 개발 프레임워크인 Flask는 사용자 인증 및 권한 부여를 구현하기 위한 다양한 메커니즘을 제공합니다. 사용자 인증 사용자 인증은 사용자가 웹 응용 프로그램에 액세스할 때 사용자의 신원이 합법적인지 확인하기 위해 특정 인증 방법을 사용하는 것을 의미합니다. 플라스크는 많은 것을 제공합니다

wps 인증이 만료되어 텍스트를 입력할 수 없으면 어떻게 해야 하나요?

Mar 20, 2024 am 09:00 AM

wps 인증이 만료되어 텍스트를 입력할 수 없으면 어떻게 해야 하나요?

Mar 20, 2024 am 09:00 AM

자신의 지적 재산권을 보호하기 위해 정품 소프트웨어가 많이 있습니다. 소프트웨어를 사용하기 전에 사용자는 소프트웨어를 사용하기 전에 개발자로부터 일부 승인을 받아야 합니다. 일부 소프트웨어에는 평가판 기간이 지나면 정상적으로 사용하려면 재인증을 받아야 합니다. wps에서 인증이 만료되었다는 메시지가 표시되면 어떤 작업도 수행할 수 없습니다. 이 문제를 해결하는 방법은 아래 설명을 살펴보겠습니다. 1. WPS 텍스트 프로그램을 열고 아래 그림과 같이 위 그림의 빨간색 상자를 클릭했습니다. 2. 구성 및 복구 도구를 클릭합니다. 3. 아래 그림과 같이 "고급"을 선택하세요. 4. 아래 그림과 같이 상품 관리 센터를 클릭하여 "만료됨" 안내 내용을 삭제하세요. 5. "추가"를 클릭한 후 아래 그림과 같이 일련번호를 입력하세요. 6. 그럼 먼저

Webman 프레임워크를 통해 사용자 인증 및 권한 부여 기능을 구현하는 방법은 무엇입니까?

Jul 07, 2023 am 09:21 AM

Webman 프레임워크를 통해 사용자 인증 및 권한 부여 기능을 구현하는 방법은 무엇입니까?

Jul 07, 2023 am 09:21 AM

Webman 프레임워크를 통해 사용자 인증 및 권한 부여 기능을 구현하는 방법은 무엇입니까? Webman은 Python 기반의 경량 웹 프레임워크로 풍부한 기능과 유연한 확장성을 제공합니다. 개발에서 사용자 인증 및 권한 부여는 매우 중요한 기능입니다. 이 기사에서는 Webman 프레임워크를 사용하여 이러한 기능을 구현하는 방법을 소개합니다. Webman 설치 먼저 Webman을 설치해야 합니다. pip 명령을 사용하여 설치할 수 있습니다: pipinstallwebman