네트워크 스캐닝 도구 nmap 사용 지침

이 문서의 디렉터리:

1.1 옵션 설명

1.2 스캔해 보세요

1.3 스캔 대상 설명

1.4 포트 상태 설명

1.5 시간 매개변수 최적화

1.6 운영 체제 유형 검색

1.7 살아남은 호스트를 빠르게 검색

1.8 ly 스캔 포트

nmap은 일반적으로 호스트가 온라인인지(특히 LAN에서 남아 있는 시스템을 검색) 여부와 열려 있는 포트를 검색하는 데 사용됩니다. 다른 기능은 거의 사용되지 않으며 침투를 수행하는 사람들은 해당 기능에 대해 더 많이 알아야 할 수도 있습니다.

1.1 옵션 설명

nmap은 직접 설치해야 합니다.

shell> yum -y install nmap

nmap -h를 사용하여 옵션과 사용법을 확인하세요. 강력한 도구의 필연적인 결과인 많은 옵션이 있지만 그 중 사용하기 쉬운 옵션은 거의 없습니다.

사용법: nmap [스캔 유형] [옵션] {대상 사양}

대상 사양:

호스트 이름, IP 주소, 네트워크 등을 전달할 수 있습니다.

예: scanme.nmap.org, microsoft.com /24, 192.168.0.1; 10.0.0-255.1-254

-iL

-iR

- -exclude

--excludefile

HOST DISCOVERY:

-sL: 목록 검색 - 간단히 스캔할 대상 나열

-sn: Ping 스캔 - 포트 스캔 비활성화

-Pn: 모든 호스트를 온라인으로 처리 - 호스트 검색 건너뛰기

-PS/PA/PU/PY[portlist]: 지정된 포트에 대한 TCP SYN/ACK, UDP 또는 SCTP 검색

-PE/PP/PM: ICMP 에코, 타임스탬프 및 넷마스크 요청 검색 프로브

-PO[프로토콜 목록]: IP 프로토콜 Ping

- PR: ARP ping - HW 주소 필요 없음 -> IP 변환

-n/-R: DNS 확인을 수행하지 않음/항상 확인 [기본값: 가끔]

--dns-servers

--system-dns: OS의 DNS 확인자 사용

--traceroute: 각 호스트에 대한 홉 경로 추적

스캔 기술:

-sS/ sT/sA/sW/sM: TCP SYN/Connect()/ACK/Window/Maimon 스캔

-sU: UDP 스캔

-sN/sF/sX: TCP Null, FIN 및 Xmas scans

--scanflags

-sI <좀비 호스트[:probeport]>: 유휴 스캔

-sY/sZ: SCTP INIT/COOKIE-ECHO 스캔

-sO: IP 프로토콜 스캔

-b

포트 사양 및 스캔 순서:

-p <포트 범위>: 지정된 포트만 스캔

예: -p22; -p1-65535; -p U:53,111,137,T:21-25,80,139,8080,S:9

-F: 빠른 모드 - 기본 스캔보다 적은 수의 포트 스캔

-r: 연속적으로 포트를 스캔합니다. 무작위로 지정하지 마세요

--top-ports

--port-ratio

서비스/버전 감지:

-sV: 서비스/버전 정보를 확인하기 위해 열린 포트를 조사

-sR: RPC 스캔을 사용하여 열린 포트를 사용하는 서비스를 확인

--version-intensity

--version-light: 가능성이 가장 높은 프로브로 제한(강도 2)

--version-all: 모든 단일 프로브 시도(강도 9)

--version-trace: 자세한 버전 검색 활동 표시(디버깅용)

SCRIPT SCAN:

-sC: --script=default

와 동일함 --script=

--script-args=

--script -trace: 보내고 받은 모든 데이터 표시

--script-updatedb: 스크립트 데이터베이스를 업데이트합니다.

OS 감지:

-O: OS 감지 활성화

--osscan-limit: OS 감지를 유망한 대상으로 제한

--osscan-guess: OS를 더욱 적극적으로 추측합니다

타이밍 및 성능:

<시간>이 걸리는 옵션 초 단위이거나 'ms'(밀리초),

's'(초), 'm'(분) 또는 'h'(시간)를 값(예: 30m)에 추가합니다.

-T<0 -5>: 타이밍 템플릿 설정(높을수록 빠릅니다)

--min-hostgroup/max-hostgroup

--min-parallelism/max-parallelism

--min-rtt-timeout/max-rtt-timeout/initial-rtt-timeout

프로브 왕복 시간을 지정합니다.

--max-retries

--host-timeout

--scan-delay/--max-scan-delay --min-rate --max-rate 방화벽/IDS 회피 및 스푸핑: -f; --mtu -D -S < IP_Address>: 스푸핑 소스 주소 -e -g/--source-port --data-length --ip-options --ttl --spoof-mac --badsum: 가짜 TCP/UDP/SCTP 체크섬을 사용하여 패킷을 보냅니다 OUTPUT: -oN/-oX/-oS/- oG 및 Grepable 형식으로 각각 지정된 파일 이름에 대한 출력 스캔입니다. -oA -v: 자세한 정보 수준을 높입니다(효과를 높이려면 -vv 이상 사용) -d: 디버깅 수준을 높입니다(효과를 높이려면 -dd 이상 사용) --reason: 포트가 특정 상태에 있는 이유를 표시 --open: 열려 있는(또는 열려 있을 수 있는) 포트만 표시 --packet-trace: 보내고 받은 모든 패킷을 표시 --iflist: 호스트 인터페이스 및 경로 인쇄(디버깅용) --log-errors: 오류/경고를 일반 형식 출력 파일에 기록합니다 --append-output: 지정된 출력 파일을 클로버 대신 추가합니다 --resume < ;filename>: 중단된 스캔 재개 --stylesheet <경로/URL>: XML 출력을 HTML로 변환하는 XSL 스타일시트 --webxml: 더 이식 가능한 XML을 위한 Nmap.Org의 참조 스타일시트 --no- 스타일시트: XML 출력과 XSL 스타일시트 연결 방지 MISC: -6: IPv6 스캔 활성화 -A: OS 감지, 버전 감지, 스크립트 스캔 및 경로 추적 활성화 --datadir --send-eth/--send-ip: 원시 이더넷 프레임 또는 IP 패킷을 사용하여 전송 --privileged: 사용자에게 완전한 권한이 있다고 가정 --unprivileged: 사용자가 가정 원시 소켓 권한이 없습니다 -V: 버전 번호 인쇄 -h: 이 도움말 요약 페이지를 인쇄합니다. 예: nmap -v -A scanme.nmap.org nmap -v -sn 192.168.0.0/ 16 10.0.0.0/8 nmap -v -iR 10000 -Pn -p 80 常용 就상면标红적几个。下면是解释: nmap扫描一般会比较慢,特别是扫描不本机的时候。 只扫描take了两个端口,但是不代表真的只开了两个端口,这样不加任何参数的nmap将自动决定扫描1000个高危端口,但哪些是高危端口由nmap决定。从结果中也能看流来,"표시되지 않음 : 998 개의 폐쇄 포트 "表示998个关闭的端口未显示出来,随后又显示了2个open端以,正好1000个。虽说默认只扫描1000个,但常见的端个,但常见的端个,但常见的端呥能扫描流来。 从虚拟机扫描win主机看看。可以感受到,扫描速島明显降低了。 可以指정"-p [1-65535]"来扫描所有端口,或者使用"-p-"选项也是전체면扫描。 nmap默认总是会扫描端口,可以使用-sn选项禁止扫描端口,以加速扫描主机是否存活。 Nmap支持CIDR风格的地址,Nmap将会扫描所有和该参考IP地址具有位数的所有IP地址或主机 例如192.168.10.0/24将扫描192.168.10.0 and 192.168.10.255 之间的256台主机,192.168.10.40/24会做同样的事情。假设主机scanme.nmap.org의 IP 주소는 205.217.153.62입니다. ,scanme.nmap.org/16将扫描205.217.0.0 and 205.217.255.255 之间的65536个IP地址。互联网,最大值是/32 ,这将会扫描该主机或IP地址,因为所有主机位書固定了。 CIDR标志位很简洁但有时候不够灵活。例如也许想要扫描192.168.0.0/16,但略过任何以". 0"또는 ".255"의 IP 주소가 IP 주소로 지정되어 있으며, 因为它们平常是网段地址或广播地址.范围。例如"192.168.0-255.1-254"将略过该范围内以".0" and".255"结束的地址.范围不必限于最后的8位:"0-255.0-255.13.37"将在整个互联网范围内扫描所有以"13.37"结束的地址。 Nmap命令行接受多个主机说明,它们不必是同类型。如: 虽然目标通常在命令行指定,下列选项也可用来控制目标的选择: -iL 从 --exclude --excludefile 指定一个IP地址然后加一个CIDR的掩码位,如192.168.100.22/24,当然写成192.168.100.0/24也是一样的,因为nmap需要的是参考IP。如果扫描的是范围地址,可以192.168.100.1-254这样的书写方式。 일반적으로 모든 포트가 닫힌 것은 컴퓨터가 아니라 라우터, 가상 네트워크 카드 및 기타 장치일 수 있습니다. Nmap에는 점점 더 많은 기능이 있지만, 가장 유명한 것은 핵심 기능인 포트 스캐닝입니다. Nmap은 포트를 열림(열림), 닫힘(닫힘), 필터링됨(필터링됨), 필터링되지 않음(필터링되지 않음), 열림|필터링됨(열림 또는 필터링됨) 또는 닫힘|필터링됨(닫힘 또는 필터링됨)의 6가지 상태로 나눕니다. 이러한 상태는 포트 자체의 속성은 아니지만 Nmap이 포트를 어떻게 보는지 설명합니다. 예를 들어, 동일한 대상 컴퓨터의 135/tcp 포트에 대해 동일한 네트워크에서 검색하면 해당 포트가 열려 있는 것으로 표시되지만, 네트워크 전체에서 정확히 동일한 검색을 수행하면 필터링된 것으로 표시될 수 있습니다. 1.open: (열기) 애플리케이션이 이 포트에서 TCP 또는 UDP 패킷을 수신하고 있습니다. 포트 스캔의 주요 대상인 경우가 많습니다. 2.closed: (닫기) 닫힌 포트도 Nmap에 액세스할 수 있지만(Nmap의 감지 메시지를 수락하고 응답함) 이를 수신하는 애플리케이션이 없습니다. 3.filtered: (Filtered) 대상에 패킷 필터링(예: 방화벽 장치)이 설정되어 있으므로 탐지 패킷이 포트에 도달하는 것을 차단하며 Nmap은 포트가 열려 있는지 여부를 확인할 수 없습니다. 필터링은 특수 방화벽 장치, 라우터 규칙 또는 호스트의 소프트웨어 방화벽에서 이루어질 수 있습니다. 4.unfiltered: (unfiltered) unfiltered 상태는 포트에 액세스할 수 있지만 Nmap이 포트가 열려 있는지 닫혀 있는지 확인할 수 없음을 의미합니다. 창 검색, SYN 검색, FIN 검색 등 다른 유형의 검색을 사용하여 이러한 필터링되지 않은 포트를 검색하면 포트가 열려 있는지 확인하는 데 도움이 될 수 있습니다. 5.open|filtered: (open 또는filtered): 포트가 열려 있는지 또는 필터링되었는지 확인하는 것이 불가능할 때 Nmap은 포트를 이 상태로 분류합니다. 응답하지 않는 열린 포트가 그 예입니다. 응답이 없다는 것은 대상 호스트의 패킷 필터가 프로브 패킷이나 이로 인해 발생한 응답을 폐기했음을 의미할 수도 있습니다. 따라서 Nmap은 포트가 열려 있는지 또는 필터링되었는지 확인할 수 없습니다. 6.closed|filtered: (closed 또는filtered) 이 상태는 Nmap이 포트가 닫혔는지 또는 필터링되었는지 확인할 수 없을 때 사용됩니다. IPID 유휴 검색에만 나타날 수 있습니다. 스캔 시간을 향상시키는 기술에는 다음이 포함됩니다: 중요하지 않은 탐지 무시, 최신 버전의 Nmap으로 업그레이드(문서에서는 nmap 버전이 높을수록 성능이 더 좋다고 함), 등. 또한 시간 매개변수를 최적화하면 상당한 최적화가 이루어집니다. TIMING AND PERFORMANCE: -T: 타이밍 템플릿 설정(높을수록 빠릅니다) --min-hostgroup/max-hostgroup --min-parallelism/max-parallelism --min-rtt -timeout/max-rtt-timeout/initial-rtt-timeout --max-retries --host -timeout --scan-delay/--max-scan-delay --min-rate --max-rate 가장 중요한 것은 처음 3개입니다: 1. -T: namp에서 제공하는 스캐닝 템플릿을 직접 사용한다는 의미입니다. 다양한 템플릿이 다양한 환경에 적합합니다. 자세한 내용은 매뉴얼 문서를 참조하세요. 그러나 거의 실용적이지 않습니다. . 2.--min-hostgroup Nmap에는 여러 호스트 포트를 병렬로 스캔하는 기능이 있습니다. 구현 방법은 지정된 모든 대상 IP를 공간적으로 그룹화한 다음 한 번에 한 그룹씩 검사하는 것입니다. 일반적으로 구성 요소가 클수록 효율성이 높아집니다. 그러나 그룹화의 단점은 전체 그룹 검색이 완료된 후에만 그룹 내 호스트의 검색 결과가 반환된다는 것입니다. 예를 들어, 그룹 크기가 50으로 정의된 경우 이 50개 IP 내의 결과는 처음 50개의 호스트 검색이 완료된 후에만 얻을 수 있습니다. 默认方式下,Nmap采取折衷的方法。开始扫描时的组较小,默认值为5,这样便于尽快产生结果,随后增长组的大小,默认最大为1024。但最小和最大确切的值则依赖于所给定的选项。 --max-hostgroup选项用于说明使用最大的组,Nmap不会超出这个大小。--min-hostgroup选项说明最小的组,Nmap会保持组大于这个值。如果在指定的接口上没有足够的目标主机来满足所指定的最小值,Nmap可能会采用比所指定的值小的组。 这些选项的主要用途是说明一个最小组的大小,使得整个扫描更加快速。通常选择256来扫描C类网段,对于端口数较多的扫描,超出该值没有意义,因为它只是分组了,但是cpu资源是有限的。对于端口数较少的扫描,2048或更大的组大小是有帮助的。 3.--min-parallelism 这些选项用于控制主机组的探测报文数量,可用于端口扫描和主机发现。默认状态下,Nmap基于网络性能计算一个理想的并行度,这个值经常改变。如果报文被丢弃,Nmap降低速度,探测报文数量减少。随着网络性能的改善,理想的探测报文数量会缓慢增加。默认状态下,当网络不可靠时,理想的并行度值可能为1,在好的条件下,可能会增长至几百。 最常见的应用是--min-parallelism值大于1,以加快性能不佳的主机或网络的扫描。这个选项具有风险,如果过高则影响准确度,同时也会降低Nmap基于网络条件动态控制并行度的能力。 一般说来,这个值要设置的和--min-hostgroup的值相等或大于它性能才会提升。 扫描操作系统。操作系统的扫描有可能会出现误报。 要快速扫描存活的主机,需要使用的几个重要选项是: -n:永远不要DNS解析。这个不管是给定地址扫描还是给定网址扫描,加上它速度都会极速提升 -sn:禁止端口扫描 -PE:只根据echo回显判断主机在线,这种类型的选项使用越多,速度越慢,如-PM -PP选项都是类似的,但他们速度要慢的多的多,PE有个缺点,不能穿透防火墙 --min-hostgroup N:当IP太多时,nmap需要分组,然后并扫描,使用该选项可以指定多少个IP一组 --min-parallelism N:这个参数非常关键,为了充分利用系统和网络资源,设置好合理的探针数。一般来说,设置的越大速度越快,且和min-hostgroup的值相等或大于它性能才会提升 示例一:扫描192.168.100.0/24网段存活的机器 255个局域网地址只用了半秒钟。可谓是极速。 再测试扫描下以www.baidu.com作为参考地址的地址空间。 可以看到,65535个地址只需19秒就扫描完成了。速度是相当的快。 既然是扫描端口,就不能使用-sn选项,也不能使用-PE,否则不会返回端口状态,只会返回哪些主机。 위 내용은 네트워크 스캐닝 도구 nmap 사용 지침의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!-iL <inputfilename>:从输入文件中读取主机或者IP列表作为探测目标-sn: PING扫描,但是禁止端口扫描。默认总是会扫描端口。禁用端口扫描可以加速扫描主机-n/-R: 永远不要/总是进行DNS解析,默认情况下有时会解析-PE/PP/PM:分别是基于echo/timestamp/netmask的ICMP探测报文方式。使用echo最快-sS/sT/sA/sW:TCP SYN/Connect()/ACK/Window,其中sT扫描表示TCP扫描-sU:UDP扫描-sO:IP扫描-p <port ranges>: 指定扫描端口--min-hostgroup/max-hostgroup <size>: 对目标主机进行分组然后组之间并行扫描--min-parallelism/max-parallelism <numprobes>: 设置并行扫描的探针数量-oN/-oX/ <file>: 输出扫描结果到普通文件或XML文件中。输入到XML文件中的结果是格式化的结果-v:显示详细信息,使用-vv或者更多的v显示更详细的信息

1.2尝试一次扫描

[root@server2 ~]# nmap 127.0.0.1Starting Nmap 6.40 ( http://nmap.org ) at 2017-06-20 13:03 CSTNmap scan report for localhost (127.0.0.1)

Host is up (0.0000010s latency).

Not shown: 998 closed ports

PORT STATE SERVICE22/tcp open ssh25/tcp open smtp

[root@server2 ~]# nmap 192.168.0.122

Starting Nmap 6.40 ( http://nmap.org ) at 2017-06-20 13:11 CSTNmap scan report for 192.168.0.122Host is up (1.2s latency).

Not shown: 990 closed ports

PORT STATE SERVICE21/tcp open ftp135/tcp open msrpc139/tcp open netbios-ssn443/tcp open https445/tcp open microsoft-ds514/tcp filtered shell902/tcp open iss-realsecure912/tcp open apex-mesh1583/tcp open simbaexpress5357/tcp open wsdapi

Nmap done: 1 IP address (1 host up) scanned in 8.38 seconds

[root@xuexi ~]# nmap -p- 127.0.0.1

1.3 扫描目标说明

nmap www.hostname.com 192.168.0.0/8 10.0.0,1,3-7.0-255

1.3.1 范围扫描示例

[root@xuexi ~]# nmap 192.168.100.1/24

Starting Nmap 6.40 ( http://nmap.org ) at 2017-06-20 13:22 CSTNmap scan report for 192.168.100.1Host is up (0.00053s latency).

Not shown: 992 filtered ports

PORT STATE SERVICE21/tcp open ftp135/tcp open msrpc139/tcp open netbios-ssn443/tcp open https445/tcp open microsoft-ds902/tcp open iss-realsecure912/tcp open apex-mesh5357/tcp open wsdapi

MAC Address: 00:50:56:C0:00:08 (VMware)

Nmap scan report for 192.168.100.2Host is up (0.000018s latency).

Not shown: 999 closed ports

PORT STATE SERVICE53/tcp open domain

MAC Address: 00:50:56:E2:16:04 (VMware)

Nmap scan report for 192.168.100.70Host is up (0.00014s latency).

Not shown: 999 closed ports

PORT STATE SERVICE22/tcp open sshMAC Address: 00:0C:29:71:81:64 (VMware)

Nmap scan report for 192.168.100.254Host is up (0.000095s latency).

All 1000 scanned ports on 192.168.100.254 are filtered

MAC Address: 00:50:56:ED:A1:04 (VMware)

Nmap scan report for 192.168.100.62Host is up (0.0000030s latency).

Not shown: 999 closed ports

PORT STATE SERVICE22/tcp open sshNmap done: 256 IP addresses (5 hosts up) scanned in 7.96 seconds

1.4 포트 상태 설명

1.5 시간 매개변수 최적화

1.6 扫描操作系统类型

C:\Windows\system32>nmap -O 127.0.0.1

Starting Nmap 7.40 ( https://nmap.org ) at 2017-03-09 13:18 CSTNmap scan report for lmlicenses.wip4.adobe.com (127.0.0.1)

Host is up (0.000046s latency).

Not shown: 990 closed ports

PORT STATE SERVICE21/tcp open ftp135/tcp open msrpc443/tcp open https445/tcp open microsoft-ds902/tcp open iss-realsecure912/tcp open apex-mesh5357/tcp open wsdapi5678/tcp open rrac10000/tcp open snet-sensor-mgmt65000/tcp open unknown

Device type: general purpose

Running: Microsoft Windows 10OS CPE: cpe:/o:microsoft:windows_10

OS details: Microsoft Windows 10 1511Network Distance: 0 hops

OS detection performed. Please report any incorrect results at https://nmap.org/submit/ .Nmap done: 1 IP address (1 host up) scanned in 2.33 seconds

1.7 快速扫描存活的主机

[root@server2 ~]# nmap -sn -n -PE --min-hostgroup 1024 --min-parallelism 1024 192.168.100.1/24Warning: You specified a highly aggressive --min-hostgroup.

Warning: Your --min-parallelism option is pretty high! This can hurt reliability.

Starting Nmap 6.40 ( http://nmap.org ) at 2017-06-20 14:30 CSTNmap scan report for 192.168.100.1Host is up (0.00036s latency).

MAC Address: 00:50:56:C0:00:08 (VMware)

Nmap scan report for 192.168.100.2Host is up (0.000051s latency).

MAC Address: 00:50:56:E2:16:04 (VMware)

Nmap scan report for 192.168.100.70Host is up (0.000060s latency).

MAC Address: 00:0C:29:71:81:64 (VMware)

Nmap scan report for 192.168.100.254Host is up (0.000069s latency).

MAC Address: 00:50:56:ED:A1:04 (VMware)

Nmap scan report for 192.168.100.62Host is up.

Nmap done: 256 IP addresses (5 hosts up) scanned in 0.26 seconds

[root@server2 ~]# nmap -sn -PE -n --min-hostgroup 1024 --min-parallelism 1024 -oX nmap_output.xml www.baidu.com/16…….省略部分结果

Nmap scan report for 163.177.81.145Host is up (0.072s latency).

Nmap done: 65536 IP addresses (144 hosts up) scanned in 19.15 seconds

1.8 快速扫描端口

[root@server2 ~]# nmap -n -p 20-2000 --min-hostgroup 1024 --min-parallelism 1024 192.168.100.70/24Warning: You specified a highly aggressive --min-hostgroup.

Warning: Your --min-parallelism option is pretty high! This can hurt reliability.

Starting Nmap 6.40 ( http://nmap.org ) at 2017-06-20 14:52 CSTNmap scan report for 192.168.100.1Host is up (0.00084s latency).

Not shown: 1980 filtered ports

PORT STATE SERVICE21/tcp open ftpMAC Address: 00:50:56:C0:00:08 (VMware)

Nmap scan report for 192.168.100.2Host is up (0.000018s latency).

Not shown: 1980 closed ports

PORT STATE SERVICE53/tcp open domain

MAC Address: 00:50:56:E2:16:04 (VMware)

Nmap scan report for 192.168.100.70Host is up (0.000041s latency).

Not shown: 1980 closed ports

PORT STATE SERVICE22/tcp open sshMAC Address: 00:0C:29:71:81:64 (VMware)

Nmap scan report for 192.168.100.254Host is up (0.000035s latency).

All 1981 scanned ports on 192.168.100.254 are filtered

MAC Address: 00:50:56:ED:A1:04 (VMware)

Nmap scan report for 192.168.100.62Host is up (0.0000020s latency).

Not shown: 1980 closed ports

PORT STATE SERVICE22/tcp open sshNmap done: 256 IP addresses (5 hosts up) scanned in 2.38 seconds

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

AI Hentai Generator

AI Hentai를 무료로 생성하십시오.

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7514

7514

15

15

1378

1378

52

52

79

79

11

11

53

53

19

19

19

19

64

64

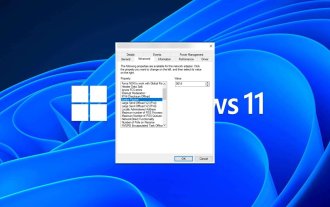

Windows 11에서 MTU 크기를 조정하는 방법

Aug 25, 2023 am 11:21 AM

Windows 11에서 MTU 크기를 조정하는 방법

Aug 25, 2023 am 11:21 AM

Windows 11에서 갑자기 인터넷 연결 속도가 느려지는 것을 경험하고 책에 있는 모든 방법을 시도했다면 아마도 네트워크와는 아무 관련이 없고 최대 전송 단위(MTU)와 관련이 있을 것입니다. 시스템이 잘못된 MTU 크기로 데이터를 보내거나 받으면 문제가 발생할 수 있습니다. 이 게시물에서는 원활하고 중단 없는 인터넷 연결을 위해 Windows 11에서 MTU 크기를 변경하는 방법을 알아봅니다. Windows 11의 기본 MTU 크기는 얼마입니까? Windows 11의 기본 MTU 크기는 허용되는 최대값인 1500입니다. MTU는 최대 전송 단위를 나타냅니다. 네트워크에서 보내거나 받을 수 있는 최대 패킷 크기입니다. 모든 지원 네트워크

![WLAN 확장 모듈이 중지되었습니다. [수정]](https://img.php.cn/upload/article/000/465/014/170832352052603.gif?x-oss-process=image/resize,m_fill,h_207,w_330) WLAN 확장 모듈이 중지되었습니다. [수정]

Feb 19, 2024 pm 02:18 PM

WLAN 확장 모듈이 중지되었습니다. [수정]

Feb 19, 2024 pm 02:18 PM

Windows 컴퓨터의 WLAN 확장 모듈에 문제가 있는 경우 인터넷 연결이 끊어질 수 있습니다. 이러한 상황은 종종 좌절감을 주지만 다행히도 이 문서에서는 이 문제를 해결하고 무선 연결이 다시 제대로 작동하도록 하는 데 도움이 될 수 있는 몇 가지 간단한 제안 사항을 제공합니다. WLAN 확장성 모듈 복구가 중지되었습니다. Windows 컴퓨터에서 WLAN 확장성 모듈의 작동이 중지된 경우 다음 제안에 따라 문제를 해결하십시오. 네트워크 및 인터넷 문제 해결사를 실행하여 무선 네트워크 연결을 비활성화했다가 다시 활성화하십시오. WLAN 자동 구성 서비스 다시 시작 전원 옵션 수정 수정 고급 전원 설정 네트워크 어댑터 드라이버 재설치 일부 네트워크 명령 실행 이제 자세히 살펴보겠습니다.

win11 DNS 서버 오류를 해결하는 방법

Jan 10, 2024 pm 09:02 PM

win11 DNS 서버 오류를 해결하는 방법

Jan 10, 2024 pm 09:02 PM

인터넷에 접속하려면 인터넷에 연결할 때 올바른 DNS를 사용해야 합니다. 마찬가지로 잘못된 DNS 설정을 사용하면 DNS 서버 오류가 발생합니다. 이때 네트워크 설정에서 자동으로 DNS를 가져오도록 선택하여 문제를 해결할 수 있습니다. 솔루션. win11 네트워크 DNS 서버 오류 해결 방법 방법 1: DNS 재설정 1. 먼저 작업 표시줄에서 시작을 클릭하여 들어가서 "설정" 아이콘 버튼을 찾아 클릭합니다. 2. 그런 다음 왼쪽 열에서 "네트워크 및 인터넷" 옵션 명령을 클릭합니다. 3. 그런 다음 오른쪽에서 "이더넷" 옵션을 찾아 클릭하여 들어갑니다. 4. 그 후 DNS 서버 할당에서 "편집"을 클릭하고 마지막으로 DNS를 "자동(D)"으로 설정합니다.

Chrome, Google 드라이브 및 사진에서 '네트워크 오류 실패' 다운로드를 수정하세요!

Oct 27, 2023 pm 11:13 PM

Chrome, Google 드라이브 및 사진에서 '네트워크 오류 실패' 다운로드를 수정하세요!

Oct 27, 2023 pm 11:13 PM

"네트워크 오류 다운로드 실패" 문제란 무엇입니까? 솔루션을 살펴보기 전에 먼저 "네트워크 오류 다운로드 실패" 문제가 무엇을 의미하는지 이해해 보겠습니다. 이 오류는 일반적으로 다운로드 중에 네트워크 연결이 중단될 때 발생합니다. 인터넷 연결이 약하거나 네트워크 정체 또는 서버 문제 등 다양한 이유로 인해 발생할 수 있습니다. 이 오류가 발생하면 다운로드가 중지되고 오류 메시지가 표시됩니다. 네트워크 오류로 인해 다운로드 실패를 수정하는 방법은 무엇입니까? "네트워크 오류 다운로드 실패"가 발생하면 필요한 파일에 액세스하거나 다운로드하는 데 방해가 될 수 있습니다. Chrome과 같은 브라우저를 사용하든 Google 드라이브 및 Google 포토와 같은 플랫폼을 사용하든 이 오류가 나타나 불편을 끼칠 수 있습니다. 다음은 이 문제를 탐색하고 해결하는 데 도움이 되는 사항입니다.

수정: WD My Cloud가 Windows 11의 네트워크에 표시되지 않습니다.

Oct 02, 2023 pm 11:21 PM

수정: WD My Cloud가 Windows 11의 네트워크에 표시되지 않습니다.

Oct 02, 2023 pm 11:21 PM

WDMyCloud가 Windows 11의 네트워크에 표시되지 않으면 특히 백업이나 기타 중요한 파일을 저장하는 경우 큰 문제가 될 수 있습니다. 이는 네트워크 저장소에 자주 액세스해야 하는 사용자에게는 큰 문제가 될 수 있으므로 오늘 가이드에서는 이 문제를 영구적으로 해결하는 방법을 알려 드리겠습니다. WDMyCloud가 Windows 11 네트워크에 표시되지 않는 이유는 무엇입니까? MyCloud 장치, 네트워크 어댑터 또는 인터넷 연결이 올바르게 구성되지 않았습니다. SMB 기능이 컴퓨터에 설치되어 있지 않습니다. Winsock의 일시적인 결함으로 인해 이 문제가 발생할 수 있습니다. 내 클라우드가 네트워크에 표시되지 않으면 어떻게 해야 합니까? 문제 해결을 시작하기 전에 몇 가지 예비 점검을 수행할 수 있습니다.

Windows 10에서 인터넷에 접속할 수 없을 때, 지구가 오른쪽 하단에 표시된다면 어떻게 해야 하나요? Win10에서 지구가 인터넷에 접속할 수 없는 문제에 대한 다양한 해결책

Feb 29, 2024 am 09:52 AM

Windows 10에서 인터넷에 접속할 수 없을 때, 지구가 오른쪽 하단에 표시된다면 어떻게 해야 하나요? Win10에서 지구가 인터넷에 접속할 수 없는 문제에 대한 다양한 해결책

Feb 29, 2024 am 09:52 AM

이 문서에서는 Win10 시스템 네트워크에 지구본 기호가 표시되지만 인터넷에 액세스할 수 없는 문제에 대한 해결 방법을 소개합니다. 이 기사에서는 독자가 지구에서 인터넷에 액세스할 수 없다는 것을 보여주는 Win10 네트워크 문제를 해결하는 데 도움이 되는 자세한 단계를 제공할 것입니다. 방법 1: 직접 재시작 먼저 네트워크 케이블이 제대로 연결되어 있지 않은지, 광대역 연결이 지연되는지 확인하세요. 이 경우 라우터나 광 모뎀을 재시작해야 합니다. 컴퓨터에서 수행 중인 중요한 작업이 없으면 컴퓨터를 직접 다시 시작할 수 있습니다. 대부분의 사소한 문제는 컴퓨터를 다시 시작하면 빠르게 해결될 수 있습니다. 광대역이 연체되지 않고 네트워크가 정상이라고 판단된다면 그것은 또 다른 문제이다. 방법 2: 1. [Win] 키를 누르거나 왼쪽 하단에 있는 [시작 메뉴]를 클릭합니다. 메뉴 항목이 열리면 전원 버튼 위에 있는 기어 아이콘을 클릭합니다.

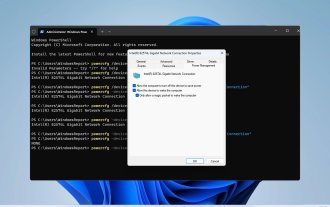

Windows 11에서 Wake on LAN을 활성화/비활성화하는 방법

Sep 06, 2023 pm 02:49 PM

Windows 11에서 Wake on LAN을 활성화/비활성화하는 방법

Sep 06, 2023 pm 02:49 PM

Wake on LAN은 최대 절전 모드 또는 절전 모드에서 컴퓨터를 원격으로 깨울 수 있는 Windows 11의 네트워크 기능입니다. 일반 사용자는 자주 사용하지 않지만 이 기능은 유선 네트워크를 사용하는 네트워크 관리자와 고급 사용자에게 유용하며 오늘은 설정 방법을 보여드리겠습니다. 내 컴퓨터가 Wake on LAN을 지원하는지 어떻게 알 수 있나요? 이 기능을 사용하려면 컴퓨터에 다음이 필요합니다. PC를 원격으로 절전 모드에서 깨울 수 있도록 ATX 전원 공급 장치에 연결해야 합니다. 액세스 제어 목록을 생성하여 네트워크의 모든 라우터에 추가해야 합니다. 네트워크 카드는 Wake-up-On-LAN 기능을 지원해야 합니다. 이 기능이 작동하려면 두 컴퓨터가 모두 동일한 네트워크에 있어야 합니다. 대부분의 이더넷 어댑터는

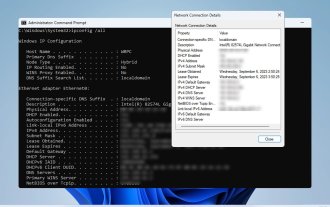

Windows 11에서 네트워크 연결 세부 정보 및 상태를 확인하는 방법

Sep 11, 2023 pm 02:17 PM

Windows 11에서 네트워크 연결 세부 정보 및 상태를 확인하는 방법

Sep 11, 2023 pm 02:17 PM

네트워크 연결이 제대로 작동하는지 확인하거나 문제를 해결하려면 Windows 11에서 네트워크 연결 세부 정보를 확인해야 하는 경우가 있습니다. 이렇게 하면 IP 주소, MAC 주소, 링크 속도, 드라이버 버전 등 다양한 정보를 볼 수 있으며, 이 가이드에서는 그 방법을 보여 드리겠습니다. Windows 11에서 네트워크 연결 세부 정보를 찾는 방법은 무엇입니까? 1. "설정" 앱을 사용하고 + 키를 눌러 Windows 설정을 엽니다. WindowsI 다음으로 왼쪽 창에서 네트워크 및 인터넷으로 이동하여 네트워크 유형을 선택합니다. 우리의 경우 이것은 이더넷입니다. 무선 네트워크를 사용하는 경우 대신 Wi-Fi 네트워크를 선택하세요. 화면 하단에 표시되어야합니다