대칭 암호화란 무엇입니까?

단일 키 암호화 시스템의 암호화 방식을 사용하면 동일한 키를 동시에 정보 암호화 및 복호화에 사용할 수 있습니다. 이 암호화 방식을 대칭 암호화라고 하며, 단일 키 암호화라고도 합니다.

목차

1 정의

2 작업 프로세스

3 공통 알고리즘

4 장점과 단점

정의

암호화와 복호화에 동일한 키를 사용해야 하는 암호화 알고리즘입니다. 속도 때문에 대칭 암호화는 메시지 발신자가 대량의 데이터를 암호화해야 할 때 자주 사용됩니다. 대칭 암호화는 키 암호화라고도 합니다.

소위 대칭이란 이 암호화 방법을 사용하는 양측이 동일한 키를 사용하여 암호화하고 해독한다는 것을 의미합니다. 키는 암호화 및 암호 해독 프로세스를 제어하는 지침입니다. 알고리즘은 암호화 및 암호 해독이 수행되는 방법을 지정하는 일련의 규칙입니다.

그러므로[1] 암호화의 보안은 암호화 알고리즘 자체에 달려 있을 뿐만 아니라 키 관리의 보안이 더욱 중요합니다. 암호화와 복호화에 동일한 키가 사용되기 때문에 어떻게 키를 복호화기에 안전하게 전달할 것인가가 해결되어야 할 문제가 된다.

작업과정

다음은 대칭암호의 작업과정을 간략하게 설명하기 위한 예시이다. A와 B는 서로 다른 도시에 사는 비즈니스 파트너입니다. 업무상의 필요로 인해 중요한 물품을 서로에게 우편으로 보내는 경우가 많습니다. 물품의 안전을 보장하기 위해 금고를 만들어 그 안에 물품을 넣기로 합의했습니다. 동일한 열쇠 2개를 만들어 따로 보관해 택배를 받을 때 열쇠로 금고를 열고, 물품을 우편으로 보내기 전에는 열쇠로 금고를 잠글 수 있도록 했다.

위 내용은 A와 B가 열쇠를 잘 보관하면 누군가가 금고를 가져가도 열 수 없도록 중요한 자원을 목적지까지 안전하게 전달하는 전통적인 방법입니다. 이 아이디어는 현대 컴퓨터 통신을 위한 정보 암호화에 사용됩니다. 대칭 암호화에서는 데이터 송신자가 일반 텍스트(원본 데이터)와 암호화 키를 특수 암호화 알고리즘으로 처리하여 복잡한 암호화 암호문으로 변환하여 전송합니다. 수신자가 암호문을 수신한 후 원본 텍스트를 해독하려면 암호화 키와 동일한 알고리즘의 역알고리즘을 사용하여 암호문을 해독하여 읽을 수 있는 일반 텍스트로 복원해야 합니다. 대칭 암호화 알고리즘에서는 하나의 키만 사용되며 송신자와 수신자 모두 이 키를 사용하여 데이터를 암호화하고 복호화합니다.

openssl enc -ciphername [-in 파일 이름] [-out 파일 이름] [-pass 인수] [-e] [-d] [-a/-base64] [-k 비밀번호] [-S salt] [-salt ] [-md] [-p/-P]

옵션 설명:

-ciphername: openssl des3 또는 openssl enc와 같이 enc와 독립적으로 직접 사용할 수 있는 대칭 암호화 알고리즘(예: des3)을 지정합니다. des3. enc 이후에 사용하는 것을 권장하므로 하드웨어에 구애받지 않습니다

-in 파일명: 입력 파일, 지정하지 않을 경우 기본값은 stdin

-out 파일명: 출력 파일, 지정하지 않을 경우 기본값은 stdout

-e: 입력 파일 암호화 작업, 지정되지 않은 경우 기본값은 이 옵션입니다.

-d: 이 옵션이 지정된 경우에만 암호 해독이 가능합니다. 암호화 및 암호 해독. 서명 검증에 사용된 공개키나 개인키 파일이 암호화된 경우, 복호화를 위해 비밀번호를 전달해야 합니다. 비밀번호 형식은 "

openssl 비밀번호 형식"-k를 참조하세요. : "-pass"로 대체되었으며 이전 버전의 openssl

-base64와의 호환성을 위해 계속 유지됩니다. 암호화 후 및 이전의 Base64 인코딩 decryption 또는 암호 해독, 지정하지 않은 경우 기본값은 바이너리입니다. 인코딩은 암호화 및 암호 해독의 일부가 아니라 암호화 및 암호 해독 전후의 데이터 형식을 "구성"한다는 점에 유의하세요.

-a: -base64

-salt와 동일: 솔트를 사용하여 단방향 결과를 복잡하게 만듭니다. 단방향 암호화 중 암호화는 기본 옵션이며 임의의 솔트 값을 사용합니다.

-S 솔트: 임의의 솔트 값을 사용하지 않고 사용자 정의 솔트 값을 사용하지만 16진수 문자 조합만 사용할 수 있습니다. 범위, 즉 "0-9a-fA- 하나 이상의 F 조합"

-p: 암호화 및 암호 해독 중에 솔트 값, 키 값 및 IV 초기화 벡터 값을 인쇄합니다(암호화를 복잡하게 만드는 방법이기도 함). 또한 복호화 중에 복호화 결과를 출력합니다. 아래 예를 참조하세요.

-P: -p 옵션과 동일하지만 암호화 또는 복호화 작업을 수행하지 않고 인쇄할 때 도구를 직접 종료합니다.

-md: 단방향 암호화 알고리즘을 지정합니다. , 기본값은 md5입니다. 이 알고리즘은 키 부분을 암호화하는 데 사용됩니다. 아래 분석을 참조하세요.

지원되는 단방향 암호화 알고리즘은 다음과 같습니다.-md4 to use the md4 message digest algorithm-md5 to use the md5 message digest algorithm-ripemd160 to use the ripemd160 message digest algorithm-sha to use the sha message digest algorithm-sha1 to use the sha1 message digest algorithm-sha224 to use the sha224 message digest algorithm-sha256 to use the sha256 message digest algorithm-sha384 to use the sha384 message digest algorithm-sha512 to use the sha512 message digest algorithm-whirlpool to use the whirlpool message digest algorithm

-aes-128-cbc -aes-128-cbc-hmac-sha1 -aes-128-cfb -aes-128-cfb1 -aes-128-cfb8 -aes-128-ctr -aes-128-ecb -aes-128-gcm -aes-128-ofb -aes-128-xts -aes-192-cbc -aes-192-cfb -aes-192-cfb1 -aes-192-cfb8 -aes-192-ctr -aes-192-ecb -aes-192-gcm -aes-192-ofb -aes-256-cbc -aes-256-cbc-hmac-sha1 -aes-256-cfb -aes-256-cfb1 -aes-256-cfb8 -aes-256-ctr -aes-256-ecb -aes-256-gcm -aes-256-ofb -aes-256-xts -aes128 -aes192 -aes256 -bf -bf-cbc -bf-cfb -bf-ecb -bf-ofb -blowfish -camellia-128-cbc -camellia-128-cfb -camellia-128-cfb1 -camellia-128-cfb8 -camellia-128-ecb -camellia-128-ofb -camellia-192-cbc -camellia-192-cfb -camellia-192-cfb1 -camellia-192-cfb8 -camellia-192-ecb -camellia-192-ofb -camellia-256-cbc -camellia-256-cfb -camellia-256-cfb1 -camellia-256-cfb8 -camellia-256-ecb -camellia-256-ofb -camellia128 -camellia192 -camellia256 -cast -cast-cbc -cast5-cbc -cast5-cfb -cast5-ecb -cast5-ofb -des -des-cbc -des-cfb -des-cfb1 -des-cfb8 -des-ecb -des-ede -des-ede-cbc -des-ede-cfb -des-ede-ofb -des-ede3 -des-ede3-cbc -des-ede3-cfb -des-ede3-cfb1 -des-ede3-cfb8 -des-ede3-ofb -des-ofb -des3 -desx -desx-cbc -id-aes128-GCM -id-aes128-wrap -id-aes128-wrap-pad -id-aes192-GCM -id-aes192-wrap -id-aes192-wrap-pad -id-aes256-GCM -id-aes256-wrap -id-aes256-wrap-pad -id-smime-alg-CMS3DESwrap -idea -idea-cbc -idea-cfb -idea-ecb -idea-ofb -rc2 -rc2-40-cbc -rc2-64-cbc -rc2-cbc -rc2-cfb -rc2-ecb -rc2-ofb -rc4 -rc4-40 -rc4-hmac-md5 -seed -seed-cbc -seed-cfb -seed-ecb -seed-ofb

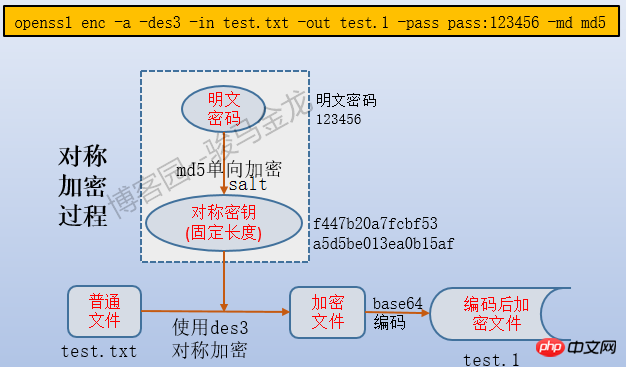

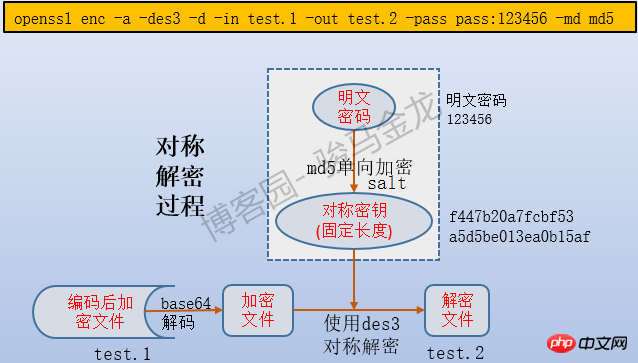

在给出openssl enc命令用法示例之前,先解释下对称加密和解密的原理和过程。

对称加解密时,它们使用的密码是完全相同的,例如"123456",但这是密码,且是明文密码,非常不安全,所以应该对此简单密码进行复杂化。最直接的方法是使用单向加密计算出明文密码的hash值,单向加密后新生成的密码已经比较安全(称之为密钥比较好),可以作为对称加密时的对称密钥。另外,由于同一单向加密算法对相同明文密码的计算结果是完全一致的,这样解密时使用相同的单向加密算法就能计算出完全相同的密钥,也就是解密时的对称密钥。如果想要更安全,还可以在对称加密后对加密文件进行重新编码,如使用"base64"、二进制或hex编码方式进行编码,但对应的在解密前就需要先解码,解码后才能解密。

所以,将对称加、解密的机制简单概括如下:

对称加密机制:根据指定的单向加密算法,对输入的明文密码进行单向加密(默认是md5),得到固定长度的加密密钥,即对称密钥,再根据指定的对称加密算法,使用对称密钥加密文件,最后重新编码加密后的文件。即单向加密明文密码结果作为对称密钥、使用对称密钥加密文件、对文件重新编码。

对称解密机制:先解码文件,再根据单向加密算法对解密时输入的明文密码计算得到对称密钥,依此对称密钥对称解密解码后的文件。

因此,解密过程中使用的解码方式、单向加密和对称加密算法都必须一致,且输入的密码必须是正确密码。但需要注意的一点是,解密时可以不指定salt,因为加密时使用的salt会记录下来,解密时可以读取该salt。

如下图所示,分别是加密和解密过程示意图。

示例:

以加密/etc/fstab的备份文件/tmp/test.txt为例。

(1).首先测试openssl enc的编码功能。由于未指定密码选项"-k"或"-pass",所以仅仅只进行编码而不进行加密,因此也不会提示输入密码。

[root@xuexi tmp]# openssl enc -a -in test.txt -out test_base64.txt [root@xuexi tmp]# cat test_base64.txt CiMKIyAvZXRjL2ZzdGFiCiMgQ3JlYXRlZCBieSBhbmFjb25kYSBvbiBUaHUgTWF5 IDExIDA0OjE3OjQ0IDIwMTcKIwojIEFjY2Vzc2libGUgZmlsZXN5c3RlbXMsIGJ5 IHJlZmVyZW5jZSwgYXJlIG1haW50YWluZWQgdW5kZXIgJy9kZXYvZGlzaycKIyBT ZWUgbWFuIHBhZ2VzIGZzdGFiKDUpLCBmaW5kZnMoOCksIG1vdW50KDgpIGFuZC9v ciBibGtpZCg4KSBmb3IgbW9yZSBpbmZvCiMKVVVJRD1iMmE3MGZhZi1hZWE0LTRk OGUtOGJlOC1jNzEwOWFjOWM4YjggLyAgICAgICAgICAgICAgICAgICAgICAgeGZz ICAgICBkZWZhdWx0cyAgICAgICAgMCAwClVVSUQ9MzY3ZDZhNzctMDMzYi00MDM3 LWJiY2ItNDE2NzA1ZWFkMDk1IC9ib290ICAgICAgICAgICAgICAgICAgIHhmcyAg ICAgZGVmYXVsdHMgICAgICAgIDAgMApVVUlEPWQ1MDUxMTNjLWRhYTYtNGMxNy04 YjAzLWIzNTUxY2VkMjMwNSBzd2FwICAgICAgICAgICAgICAgICAgICBzd2FwICAg IGRlZmF1bHRzICAgICAgICAwIDAK

再以base64格式进行解码。

[root@xuexi tmp]# openssl enc -a -d -in test_base64.txt # # /etc/fstab # Created by anaconda on Thu May 11 04:17:44 2017# # Accessible filesystems, by reference, are maintained under '/dev/disk'# See man pages fstab(5), findfs(8), mount(8) and/or blkid(8) for more info# UUID=b2a70faf-aea4-4d8e-8be8-c7109ac9c8b8 / xfs defaults 0 0UUID=367d6a77-033b-4037-bbcb-416705ead095 /boot xfs defaults 0 0UUID=d505113c-daa6-4c17-8b03-b3551ced2305 swap swap defaults 0 0

实际上,上述编码和解码的过程严格地说也是对称加密和解密,因为openssl enc默认会带上加密选项"-e",只不过因为没有指定输入密码选项,使用的加密密码为空而已,且单向加密算法使用的也是默认值。解密时也一样。

(2).测试使用des3对称加密算法加密test.txt文件。

[root@xuexi tmp]# openssl enc -a -des3 -in test.txt -out test.1 -pass pass:123456 -md md5

加密后,查看加密后文件test.1的结果。

[root@xuexi tmp]# cat test.1U2FsdGVkX1+c/d4NsXnY6Pd7rcZjGSsMRJWQOP0s5sxH6aLE5iCYjKEAbGac//iRwkUUh6a57OpUA3+OOCKB4z+IxBcKo67BUDGR9vYeCfkobH9F+mSfVzZbXBrJmxwf 921tJ+8K+yKB6DjJfufpW+DWXmH8MFyvK60wnYHsfUQOp81EvaUtEfqEKIS8hgg7 4NTOyww+/VMDdc2wmkf08XNQUPlVtLaSx3vuBisxRdu8raiKWGGOB7qCwELCxDqu NaRCIh0VjjffGohAOMMsAQ2kFCDUKx0Z4Df5fvifhPXoHfsj2lI216BPG5Cy88K2 KV78DoBm4pnMAymo/HRRF95LjvWYZIN88hIVN67u2j9zqSGeuyJakMyDVhYYmrHl sMr2YTbTwus2DiO6qAzt/0a9nocTVKfGR81Xsh0a0ZudjtrMl5H36YJawpldvUCa DzXPsbpQrp0VGi2HvJ4EVKKEx2uh8XYWmJ4ytj1s1wtCR6wQhmERtInGwULWTyI+agXStSB5XzsvAJRJvexsaNycj5lAoQ8O6YXEj7B0inB7nBQTFbwkXyvJqXpr1179 i67leYc59OvlhRMA+GLW4g/Mg5dN5SBmgt1ChOJs4887zAUyLYrLvR4zDK6IQN/M P6F15c9V+m9pw2t32sUQQmYrYqOV/AQf0t0EwvA0Myjmfqtvmp555Q==

解密文件test.1。

[root@xuexi tmp]# openssl enc -a -des3 -d -in test.1 -out test.2 -pass pass:123456 -md md5 [root@xuexi tmp]# cat test.2 # # /etc/fstab # Created by anaconda on Thu May 11 04:17:44 2017# # Accessible filesystems, by reference, are maintained under '/dev/disk'# See man pages fstab(5), findfs(8), mount(8) and/or blkid(8) for more info# UUID=b2a70faf-aea4-4d8e-8be8-c7109ac9c8b8 / xfs defaults 0 0UUID=367d6a77-033b-4037-bbcb-416705ead095 /boot xfs defaults 0 0UUID=d505113c-daa6-4c17-8b03-b3551ced2305 swap swap defaults 0 0

(3).加密时带上点盐salt。其实不写时默认就已经加入了,只不过是加入随机盐值。使用-S可以指定明确要使用的盐的值。但是盐的值只能是16进制范围内字符的组合,即"0-9a-fA-F"的任意一个或多个组合。

[root@xuexi tmp]# openssl enc -a -des3 -S 'Fabc' -in test.txt -out test.1 -pass pass:123456 -md md5

解密。解密时不用指定salt值,即使指定了也不会影响解密结果。

[root@xuexi tmp]# openssl enc -a -des3 -d -in test.1 -pass pass:123456 -md md5 # # /etc/fstab # Created by anaconda on Thu May 11 04:17:44 2017# # Accessible filesystems, by reference, are maintained under '/dev/disk'# See man pages fstab(5), findfs(8), mount(8) and/or blkid(8) for more info# UUID=b2a70faf-aea4-4d8e-8be8-c7109ac9c8b8 / xfs defaults 0 0UUID=367d6a77-033b-4037-bbcb-416705ead095 /boot xfs defaults 0 0UUID=d505113c-daa6-4c17-8b03-b3551ced2305 swap swap defaults 0 0

[root@xuexi tmp]# openssl enc -a -des3 -d -S 'Fabcxdasd' -in test.1 -pass pass:123456 -md md5 # # /etc/fstab # Created by anaconda on Thu May 11 04:17:44 2017# # Accessible filesystems, by reference, are maintained under '/dev/disk'# See man pages fstab(5), findfs(8), mount(8) and/or blkid(8) for more info# UUID=b2a70faf-aea4-4d8e-8be8-c7109ac9c8b8 / xfs defaults 0 0UUID=367d6a77-033b-4037-bbcb-416705ead095 /boot xfs defaults 0 0UUID=d505113c-daa6-4c17-8b03-b3551ced2305 swap swap defaults 0 0

(4).在测试下"-p"和"-P"选项的输出功能。小写字母p不仅输出密钥算法结果,还输出加解密的内容,而大写字母P则只输出密钥算法结果。

加密时的情况。

[root@xuexi tmp]# openssl enc -a -des3 -S 'Fabc' -in test.txt -out test.1 -pass pass:123456 -md md5 -psalt=FABC000000000000 key=885FC58E6C822AEFC8032B4B98FA0355F8482BD654739F3D iv =5128FDED01EE1499

其中key就是单向加密明文密码后得到的对称密钥,iv是密码运算时使用的向量值。

再看解密时的情况,此处加上了salt。

[root@xuexi tmp]# openssl enc -a -des3 -d -S 'Fabc' -in test.1 -pass pass:123456 -md md5 -Psalt=FABC000000000000 key=885FC58E6C822AEFC8032B4B98FA0355F8482BD654739F3D iv =5128FDED01EE1499

若解密时不指定salt,或者随意指定salt,结果如下。

[root@xuexi tmp]# openssl enc -a -des3 -d -in test.1 -pass pass:123456 -md md5 -P salt=FABC000000000000 key=885FC58E6C822AEFC8032B4B98FA0355F8482BD654739F3D iv =5128FDED01EE1499

[root@xuexi tmp]# openssl enc -a -des3 -S 'FabM' -d -in test.1 -pass pass:123456 -md md5 -Psalt=FABC000000000000 key=885FC58E6C822AEFC8032B4B98FA0355F8482BD654739F3D iv =5128FDED01EE1499

可见,解密时,只要指定和加密时相同编码格式和单向加密算法,密钥的结果就是一样的,且解密时明确指定salt是无意义的,因为它可以读取到加密时使用的salt。

甚至,解密时指定不同的对称加密算法,密钥结果也是一样的。

[root@xuexi tmp]# openssl enc -a -desx -d -in test.1 -pass pass:123456 -md md5 -p salt=FABC000000000000 key=885FC58E6C822AEFC8032B4B98FA0355F8482BD654739F3D iv =5128FDED01EE1499

由此,能推理出对称加密时使用的对称密钥和对称算法是毫无关系的。

위 내용은 대칭 암호화란 무엇입니까?의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

AI Hentai Generator

AI Hentai를 무료로 생성하십시오.

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7328

7328

9

9

1626

1626

14

14

1350

1350

46

46

1262

1262

25

25

1209

1209

29

29

보안 강화를 위해 Windows 11에서 256비트 Bitlocker 암호화를 활성화합니다.

Nov 26, 2023 am 11:21 AM

보안 강화를 위해 Windows 11에서 256비트 Bitlocker 암호화를 활성화합니다.

Nov 26, 2023 am 11:21 AM

Bitlocker는 Windows 운영 체제의 기본 암호화 기술입니다. Windows에서 널리 사용되지만 일부 사용자는 VeraCrypt와 같은 타사 솔루션을 선호합니다. Bitlocker의 많은 사용자는 256비트를 사용할 수 있음에도 불구하고 기본적으로 128비트 암호화로 설정된다는 사실을 모르고 있습니다. AES 128비트 암호화와 256비트 암호화의 핵심 차이점은 보안 키의 길이입니다. 키가 길수록 무차별 대입 공격이 더 어려워집니다. 기본값은 128비트이지만 Microsoft에서도 보안 강화를 위해 256비트를 권장합니다. 문제는 대부분의 사용자가 더 약한 기본값이나 이를 변경하는 방법을 모른다는 것입니다. 먼저 W를 알고 싶을 수도 있습니다.

Win11 암호화된 DNS 상세 튜토리얼

Dec 25, 2023 am 10:13 AM

Win11 암호화된 DNS 상세 튜토리얼

Dec 25, 2023 am 10:13 AM

Microsoft는 이전에 win11에 대한 DNS 암호화 서비스를 제공했지만 많은 사용자는 win11 암호화된 DNS를 사용하는 방법을 모릅니다. 실제로 네트워크 설정에서 DNS 설정만 열면 됩니다. win11 암호화된 DNS에 대한 자세한 튜토리얼: 1. 먼저 디스크에 들어가서 암호화하려는 폴더를 찾으십시오. 2. 그런 다음 오른쪽의 "이더넷"을 엽니다. 3. 그런 다음 아래의 DNS 서버 할당을 찾아 "편집"을 클릭합니다. 4. "자동(DHCP)"을 "수동"으로 변경한 후 아래의 "IPv4"를 엽니다. 5. 켠 후 , 기본 DNS에 "8.8.8.8"을 입력합니다. 6. 그런 다음 기본 DNS 암호화를 "암호화만(DNS over HTTPS)"로 변경합니다. 7. 변경이 완료된 후 "저장"을 클릭하면 다음을 찾을 수 있습니다.

Win10 Home Edition은 폴더 암호화를 지원합니까?

Jan 09, 2024 am 08:58 AM

Win10 Home Edition은 폴더 암호화를 지원합니까?

Jan 09, 2024 am 08:58 AM

파일 암호화는 데이터 보안을 보다 효과적으로 보장하기 위해 전문가 수준의 데이터 암호화를 구현하는 것을 목표로 합니다! 올바른 암호화 키를 마스터해야만 해독 작업을 수행할 수 있어 정보 자산의 보안이 보장됩니다. 하지만 Win10 Home Edition의 파일 암호화 기능에는 아직 이 기능이 없습니다. Win10 Home Edition은 폴더를 암호화할 수 있습니까? 대답: Win10 Home Edition은 폴더를 암호화할 수 없습니다. Windows 시스템에서 파일 암호화 튜토리얼 1. 암호화하려는 파일 또는 폴더를 마우스 오른쪽 버튼으로 클릭한 후(또는 잠시 누르고 있음) "속성" 기능을 선택합니다. 2. 새로운 확장 인터페이스에서 '고급' 옵션을 찾아 들어가신 후 아래에 있는 '데이터를 보호하기 위해 콘텐츠 암호화' 옵션을 선택하세요. 3. 설정이 완료되면 "확인"을 클릭하여

OpenSSL을 사용하여 MySQL SSL 인증서를 생성하는 방법

Sep 09, 2023 pm 02:12 PM

OpenSSL을 사용하여 MySQL SSL 인증서를 생성하는 방법

Sep 09, 2023 pm 02:12 PM

OpenSSL을 사용하여 MySQL SSL 인증서를 생성하는 방법 소개: MySQL은 널리 사용되는 관계형 데이터베이스 시스템으로 실제 프로덕션 환경에서 암호화된 통신을 위해 SSL(SecureSocketsLayer) 프로토콜을 사용하는 것이 매우 중요합니다. 이 기사에서는 OpenSSL 도구를 사용하여 MySQL SSL 인증서를 생성하는 방법을 소개하고 해당 코드 예제를 제공합니다. 단계: OpenSSL 설치: 먼저 컴퓨터에 OpenSSL이 설치되어 있는지 확인하세요.

Apple 휴대폰에서 사진 앨범 암호화를 설정하는 방법

Mar 02, 2024 pm 05:31 PM

Apple 휴대폰에서 사진 앨범 암호화를 설정하는 방법

Mar 02, 2024 pm 05:31 PM

Apple 휴대폰에서 사용자는 필요에 따라 사진 앨범을 암호화할 수 있습니다. 일부 사용자는 설정 방법을 모릅니다. 암호화해야 할 사진을 메모에 추가한 후 메모를 잠글 수 있습니다. 다음으로 관심 있는 사용자들을 위해 편집자가 모바일 사진 앨범 암호화 설정 방법을 소개합니다. Apple 휴대폰 튜토리얼 iPhone 사진 앨범 암호화 설정 방법 A: 암호화해야 할 사진을 메모에 추가한 후 자세한 소개를 위해 메모 잠금으로 이동합니다. 1. 사진 앨범에 들어가서 암호화해야 할 사진을 선택합니다. 암호화한 후 아래의 [추가]를 클릭하세요. 2. [메모에 추가]를 선택하세요. 3. 메모를 입력하고, 방금 작성한 메모를 찾아 입력한 후 오른쪽 상단의 [보내기] 아이콘을 클릭하세요. 4. 아래 [기기 잠금]을 클릭하세요.

CentOS 7 및 CentOS 7에서 OpenBLAS 설치 OpenSSL 설치

Feb 10, 2024 am 11:45 AM

CentOS 7 및 CentOS 7에서 OpenBLAS 설치 OpenSSL 설치

Feb 10, 2024 am 11:45 AM

오픈소스 운영체제인 LINUX는 다양한 애플리케이션과 사용자 그룹을 보유하고 있습니다. CentOS7은 RHEL(Red Hat Enterprise Linux) 소스 코드를 기반으로 구축되었으며 높은 수준의 안정성과 보안성을 갖추고 있습니다. OpenBLAS 및 OpenSSL은 많은 개발자와 시스템 관리자의 일반적인 요구 사항입니다. 이 문서에서는 CentOS7에서 OpenBLAS 및 OpenSSL을 설치하고 구성하는 방법을 자세히 설명합니다. OpenBLAS는 BLAS(BasicLinearAlgebraSubprograms) 인터페이스를 기반으로 하는 오픈 소스 고성능 수학 라이브러리입니다.

압축하지 않고 폴더 암호화를 위한 비밀번호를 설정하는 방법

Feb 20, 2024 pm 03:27 PM

압축하지 않고 폴더 암호화를 위한 비밀번호를 설정하는 방법

Feb 20, 2024 pm 03:27 PM

폴더 암호화는 복호화 비밀번호를 아는 사람만 파일에 액세스할 수 있도록 폴더의 내용을 암호화하는 일반적인 데이터 보호 방법입니다. 폴더를 암호화할 때 파일을 압축하지 않고 비밀번호를 설정하는 몇 가지 일반적인 방법이 있습니다. 먼저, 운영 체제와 함께 제공되는 암호화 기능을 사용하여 폴더 비밀번호를 설정할 수 있습니다. Windows 사용자의 경우 다음 단계에 따라 설정할 수 있습니다. 암호화할 폴더를 선택하고 해당 폴더를 마우스 오른쪽 버튼으로 클릭한 후 "속성"을 선택합니다.

C#의 일반적인 네트워크 통신 및 보안 문제와 솔루션

Oct 09, 2023 pm 09:21 PM

C#의 일반적인 네트워크 통신 및 보안 문제와 솔루션

Oct 09, 2023 pm 09:21 PM

C#의 일반적인 네트워크 통신 및 보안 문제와 해결 방법 오늘날 인터넷 시대에 네트워크 통신은 소프트웨어 개발에 없어서는 안 될 부분이 되었습니다. C#에서는 일반적으로 데이터 전송 보안, 네트워크 연결 안정성 등과 같은 일부 네트워크 통신 문제가 발생합니다. 이 문서에서는 C#의 일반적인 네트워크 통신 및 보안 문제에 대해 자세히 설명하고 해당 솔루션과 코드 예제를 제공합니다. 1. 네트워크 통신 문제 네트워크 연결 중단: 네트워크 통신 과정에서 네트워크 연결이 중단될 수 있으며, 이로 인해