PHP를 사용하여 Azure Active Directory 토큰을 얻는 방법

Azure Rest API를 호출할 때 Azure Resource Manager에 속한 API인 경우 Azure AD(Azure Active Directory) 인증을 사용하여 토큰(Token)을 얻어야 액세스할 수 있습니다.

다음은 Azure AD 애플리케이션을 생성하고 Azure를 관리하는 리소스에 액세스하도록 권한을 부여하는 단계입니다.

더 나은 읽기 환경을 위해 여기를 클릭할 수도 있습니다.

Note

다음 인증 방법은 Azure Resource Manager의 API에만 적용 가능합니다. 즉, 엔드포인트가 management.chinacloudapi.cn인 API는 Azure Service Manager의 API(엔드포인트가 management.core.chinacloudapi.cn인 API)에 적용되지 않습니다. ). management.chinacloudapi.cn 的 API,不适用于 Azure Service Manager 的 API(endpoint 为 management.core.chinacloudapi.cn 的 API)。

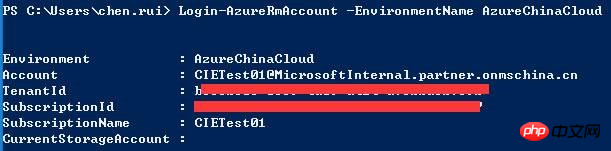

登录 Azure 账户(PowerShell)

记录获取到的 TenantID 以供后续程序使用。

选择当前订阅 ID

设置当前订阅,多订阅环境下需要执行该步骤 :

Set-AzureRmContext -SubscriptionId <subscription ID>

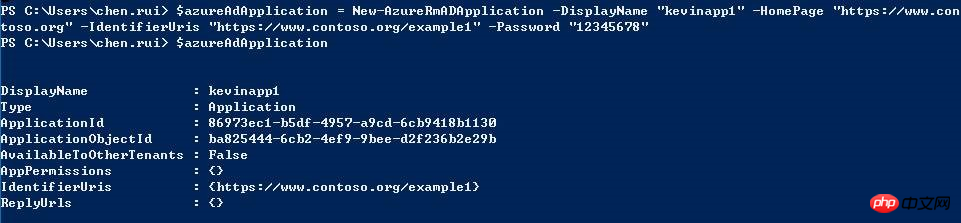

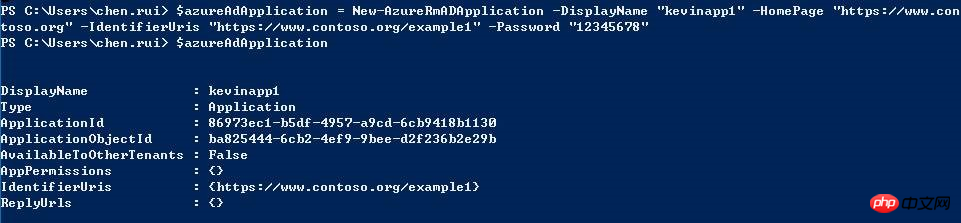

创建 AD 应用

查看新创建的应用对象,属性 ApplicationId,在后续会用来创建服务凭证,角色设置和 Access Token。

$azureAdApplication = New-AzureRmADApplication -DisplayName "exampleapp" -HomePage "https://www.contoso.org" -IdentifierUris "https://www.contoso.org/example" -Password "<Your_Password>"

创建服务凭证

Azure AD 应用创建服务凭证:

New-AzureRmADServicePrincipal -ApplicationId $azureAdApplication.ApplicationId

当创建完成服务凭证后,初始是没有任何权限的,我们需要为其设置权限范围。

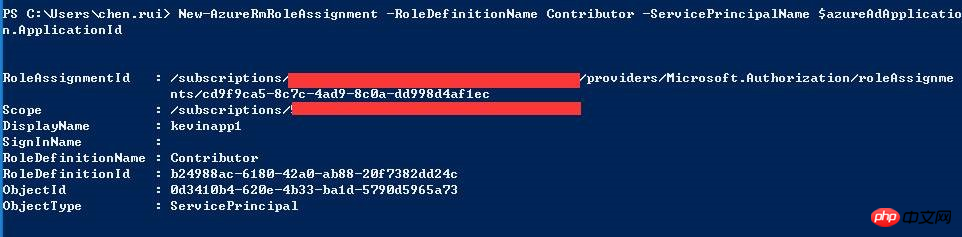

授权

为您的服务凭证添加角色设置,在该例中,为您的服务凭证设置访问您订阅下所有资源的读权限。 如果想了解更多内容,请参考:Azure Role-based Access Control。

New-AzureRmRoleAssignment -RoleDefinitionName Contributor -ServicePrincipalName $azureAdApplication.ApplicationId

其中 RoleDefinitionName

-

획득한 내용을 기록합니다. 후속 사용을 위한 테넌트ID입니다.

획득한 내용을 기록합니다. 후속 사용을 위한 테넌트ID입니다. - 현재 구독 ID를 선택하세요현재 구독을 설정하세요. 이 단계는 다중 구독 환경에서 수행되어야 합니다.

- AD 애플리케이션 생성새로 생성된 애플리케이션 개체인 ApplicationId 속성을 확인하세요. 나중에 자격 증명, 역할 설정 및 액세스 토큰을 생성하는 데 사용됩니다.

$tenlent_id = 'Your Sub Tenlent ID'; $client_id = 'Application ID'; $client_secret = 'Application Password'; $auth_url = 'https://login.chinacloudapi.cn/'.$tenlent_id.'/oauth2/token?api-version=1.0'; $auth = curl_init($auth_url); $post_data= 'grant_type=client_credentials&resource=https://management.chinacloudapi.cn/&client_id='.$client_id.'&client_secret='.urlencode($client_secret); curl_setopt_array($auth, array( CURLOPT_VERBOSE => 1, CURLOPT_POST => 1, CURLOPT_POSTFIELDS => $post_data, CURLOPT_SSL_VERIFYPEER => false, CURLOPT_SSL_VERIFYHOST => false, CURLOPT_HTTPHEADER => array( 'Content-Type: application/x-www-form-urlencoded' ) )); curl_exec($atuh); echo "\n";

{

"token_type": "Bearer",

"expires_in": "3600",

"expires_on": "1455680701",

"not_before": "1455676801",

"resource": "https://management.azure.com/",

"access_token": "eyJ0eXAiOi…"

}

서비스 자격 증명 만들기

서비스 자격 증명 만들기

Azure AD 응용 프로그램 서비스 자격 증명 만들기:

$token = 'eyJ0eXA…';

$host = 'management.chinacloudapi.cn';

$version = '2015-09-01';

$url = 'https://'.$host.'/subscriptions/5bbf0cbb-647d-4bd8-b4e6-26629f109bd7/resourceGroups/Default-MySql-ChinaNorth/providers/Microsoft.MySql/servers/poddbtest/databases/kevintest?api-version='.$version;

$ch = curl_init($url);

$data = array(

'properties' => array(

'charset' => 'utf8',

'collation' => 'utf8_general_ci'

),

);

$json = json_encode($data);

curl_setopt_array($ch, array(

CURLOPT_VERBOSE => 1,

CURLOPT_CUSTOMREQUEST => 'PUT',

CURLOPT_POSTFIELDS => $json,

CURLOPT_SSL_VERIFYPEER => false,

CURLOPT_SSL_VERIFYHOST => false,

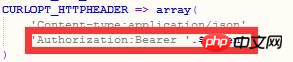

CURLOPT_HTTPHEADER => array(

'Content-type:application/json',

'Authorization:Bearer '.$token

)

));

$ret =curl_exec($ch);

if (empty($ret)) {

// some kind of an error happened

echo 'Curl error: ' . curl_error($ch);

} else {

$info = curl_getinfo($ch);

}

echo "\n";

- 서비스가 다음과 같은 경우 생성된 자격 증명 이후에는 처음에 권한 범위를 설정해야 합니다.

Authorization

서비스 자격 증명에 대한 역할 설정 추가 이 예에서는 구독에 속한 모든 리소스에 액세스할 수 있도록 서비스 자격 증명에 대한 읽기 권한을 설정합니다. 자세한 내용은 Azure 역할 기반 액세스 제어를 참조하세요. - rrreee

RoleDefinitionName에 대한 세 가지 권한 설정이 있습니다. Reader에는 Azure 리소스에 대한 읽기 권한이 있습니다.

기여자는 Azure 리소스에 대한 관리 권한이 있지만 다른 사람에게 권한을 부여할 수는 없습니다.

소유자는 Azure 리소스에 대한 관리 권한을 가지며 다른 사람이 이를 관리하도록 권한을 부여할 수도 있습니다.

Oauth2 API를 호출하여 토큰을 얻습니다.

이제 다음 세 가지 정보를 사용하여 인증 토큰을 얻을 수 있습니다.

🎜🎜🎜telent-id는 구독 정보에 사용되는 telentID에 해당합니다. 🎜🎜🎜🎜application-id 애플리케이션 생성 시 반환되는 ApplicationID입니다. 🎜🎜🎜🎜app 비밀번호 애플리케이션을 만들 때 입력한 비밀번호입니다. 🎜🎜🎜🎜토큰을 얻으려면 Azure 로그인 oauth2의 인증 인터페이스를 사용하세요. 자세한 내용은 Azure Resource Manager REST API 사용 문서를 참조하세요. 🎜🎜다음 코드를 참고하세요: 🎜rrreee🎜쿼리를 실행하면 토큰 데이터를 얻을 수 있으며, access_token은 액세스 토큰입니다. 🎜rrreee🎜그런 다음 액세스하려는 API 요청에 Authorization Header 설정을 추가하고 값을 🎜🎜🎜🎜🎜Token 앞에 Bearer를 추가하세요. 🎜🎜통화 예: 🎜rrreee위 내용은 PHP를 사용하여 Azure Active Directory 토큰을 얻는 방법의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

AI Hentai Generator

AI Hentai를 무료로 생성하십시오.

인기 기사

뜨거운 도구

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SublimeText3 중국어 버전

중국어 버전, 사용하기 매우 쉽습니다.

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

드림위버 CS6

시각적 웹 개발 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

뜨거운 주제

7484

7484

15

15

1377

1377

52

52

77

77

11

11

51

51

19

19

19

19

38

38

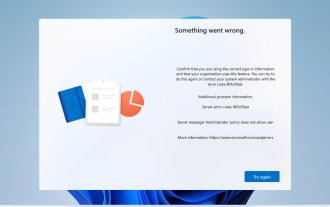

오류 코드 801c03ed: Windows 11에서 해결하는 방법

Oct 04, 2023 pm 06:05 PM

오류 코드 801c03ed: Windows 11에서 해결하는 방법

Oct 04, 2023 pm 06:05 PM

오류 801c03ed에는 일반적으로 다음 메시지가 동반됩니다. 관리자 정책에 따라 이 사용자가 장치에 참여하는 것이 허용되지 않습니다. 이 오류 메시지는 Windows 설치 및 네트워크 연결을 방해하여 컴퓨터를 사용할 수 없게 하므로 가능한 한 빨리 이 문제를 해결하는 것이 중요합니다. 오류 코드 801c03ed란 무엇입니까? 이는 다음과 같은 이유로 발생하는 Windows 설치 오류입니다. Azure 설정에서 새 사용자의 가입을 허용하지 않습니다. Azure에서는 장치 개체를 사용할 수 없습니다. Azure 패널에서 하드웨어 해시 오류가 발생했습니다. Windows 801에서 오류 코드 03c11ed를 수정하는 방법은 무엇입니까? 1. Intune 설정을 확인합니다. Azure Portal에 로그인합니다. 장치로 이동하여 장치 설정을 선택합니다. "사용자는 다음을 수행할 수 있습니다.

![Active Directory 사용자 및 컴퓨터 누락 [3가지 방법으로 해결]](https://img.php.cn/upload/article/000/465/014/168196830849131.png?x-oss-process=image/resize,m_fill,h_207,w_330) Active Directory 사용자 및 컴퓨터 누락 [3가지 방법으로 해결]

Apr 20, 2023 pm 01:25 PM

Active Directory 사용자 및 컴퓨터 누락 [3가지 방법으로 해결]

Apr 20, 2023 pm 01:25 PM

ADUC(Active Directory 사용자 및 컴퓨터) 손실은 많은 Windows Pro 사용자가 보고한 가장 실망스러운 문제 중 하나입니다. ADUC는 관리자가 Microsoft Active Directory를 관리할 수 있게 해주는 놀라운 MMC 스냅인입니다. 그러나 어떤 이유로 Windows Server 또는 Enterprise/Pro 버전에는 이 기능이 없습니다. 왜 누락되었는지, 어떻게 해결할 수 있는지 자세히 살펴보겠습니다. Windows 11에 Active Directory가 있나요? Active Directory는 원격 관리를 원하는 모든 사람에게 유용합니다.

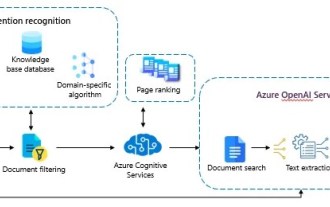

Azure Semantic Search 및 OpenAI를 사용하여 인지 검색 시스템 구축

Oct 12, 2023 am 10:18 AM

Azure Semantic Search 및 OpenAI를 사용하여 인지 검색 시스템 구축

Oct 12, 2023 am 10:18 AM

문서 검색을 단순화하도록 설계된 서비스와 플랫폼의 조합은 비교할 수 없는 성능의 핵심입니다. 이 문서에서는 Azure Cognitive Services의 강력한 기능과 OpenAI의 기능을 결합하는 전체적인 접근 방식을 살펴보겠습니다. 의도 인식, 문서 필터링, 도메인별 알고리즘 및 텍스트 요약을 탐구함으로써 사용자 의도를 이해할 뿐만 아니라 정보를 효율적으로 처리하고 표시하는 시스템을 만드는 방법을 배우게 됩니다.

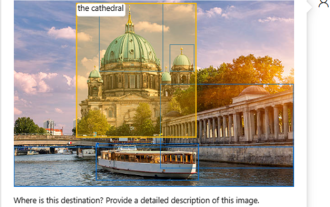

Microsoft Azure OpenAI 서비스는 이제 Vision이 포함된 GPT-4 Turbo를 지원합니다.

Dec 18, 2023 am 08:18 AM

Microsoft Azure OpenAI 서비스는 이제 Vision이 포함된 GPT-4 Turbo를 지원합니다.

Dec 18, 2023 am 08:18 AM

12월 17일 이 사이트의 뉴스에 따르면 Azure OpenAI 서비스는 GPT-4, GPT-3.5-Turbo 및 임베디드 모델 시리즈를 포함한 OpenAI의 강력한 언어 모델에 대한 REST API 액세스를 제공합니다. Microsoft는 Azure OpenAI 서비스에 대한 추가 개선 사항을 발표하고 고객에게 Vision이 포함된 최신 GPT-4 Turbo의 공개 미리 보기 버전을 제공했습니다. 이 고급 다중 모드 AI 모델은 GPT-4 Turbo의 모든 강력한 기능을 상속하고 이미지 처리 및 분석. 이를 통해 접근성 향상, 데이터 시각화 해석 및 분석과 같은 더 많은 작업에 GPT-4를 활용할 수 있는 기회가 열립니다.

Microsoft Azure는 10월부터 필수 다단계 인증을 출시할 예정입니다.

Aug 17, 2024 am 07:40 AM

Microsoft Azure는 10월부터 필수 다단계 인증을 출시할 예정입니다.

Aug 17, 2024 am 07:40 AM

16일 해당 사이트 소식에 따르면 마이크로소프트는 어제 공지를 통해 계정 해킹 가능성을 줄이기 위해 10월부터 다중 인증(MFA) 기능을 시행하겠다고 밝혔다. Microsoft는 MFA가 이러한 계정 손상 공격의 99.2% 이상을 예방할 수 있으므로 해당 조치가 필수라고 말합니다. 보고서에 따르면 이 프로세스는 두 단계에 걸쳐 점진적으로 구현될 예정입니다. 이 사이트에서는 다음과 같이 요약합니다. 1단계: 10월부터 MFA는 Azure Portal, Microsoft Entra Management Center 및 Intune Management Center에 로그인해야 합니다. 다른 Azure 클라이언트에는 영향을 미치지 않습니다. 2단계: 2025년 초부터 MFA 요구 사항이 점차적으로 Azure와 같은 다른 Azure 클라이언트로 확장됩니다.

Microsoft는 3.47Tbps DDoS 공격에 대응하여 방어 기록을 세웠습니다.

Apr 22, 2023 am 08:52 AM

Microsoft는 3.47Tbps DDoS 공격에 대응하여 방어 기록을 세웠습니다.

Apr 22, 2023 am 08:52 AM

Microsoft는 지난 11월 3.47Tbps DDoS(분산 서비스 거부) 공격을 완화하면서 실수로 새로운 기록을 세웠습니다. 블로그 게시물에서 Redmond 거대 기업은 2021년 3분기의 Azure DDoS 보호 데이터를 공유했습니다. 회사는 2021년 하반기에 DDoS 공격 건수가 증가했다고 밝혔습니다. DDoS는 공격 서비스 가격이 저렴하기 때문에 누구나 사용할 수 있는 대중적인 공격 방법입니다. 2021년 하반기에 마이크로소프트는 하루 평균 1,955건의 공격을 완화했는데, 이는 상반기보다 40% 증가한 수치입니다. 그러나 이는 2021년 8월 10일에 완화된 4,296건의 공격과 비교하면 미미합니다. 전반적인,

Windows Server VNext Preview Build 25099 이제 사용 가능

Apr 14, 2023 pm 01:55 PM

Windows Server VNext Preview Build 25099 이제 사용 가능

Apr 14, 2023 pm 01:55 PM

Microsoft는 Windows Server Insider Preview의 새 버전을 출시했습니다. 이번 주의 빌드 25099는 이제 Windows Server Insider 웹 사이트에서 ISO 및 VHDX로 다운로드할 수 있지만 평소와 같이 전체 변경 로그가 없으므로 새로운 내용이 확실하지 않습니다. Microsoft는 브랜드가 업데이트되지 않았으며 여전히 Windows Server 2022 미리보기 상태라고 다시 한 번 밝혔습니다. 또한 Microsoft는 내부자가 Azure에서 작업하도록 권장합니다.